Сертификат AM Test Lab

Номер сертификата: 143

Дата выдачи: 05.12.2014

Срок действия: 05.12.2019

В качестве защитной технологии используется созданная разработчиками Symantec система обнаружения и предотвращения вторжений HIDS/HIPS (Host Intrusion Detection/Prevention System).

2. Архитектура Symantec Data Center Security: Server Advanced

4. Обзор технологии защиты Symantec Data Center Security: Server Advanced

5. Обзор политик безопасности Prevention Policy

6. Обзор политик безопасности Detection Policy

Введение

Symantec Data Center Security: Server Advanced (далее по тексту DCS:SA), сравнительно новый на российском рынке, но уже заслуживший популярность продукт компании Symantec, призванный обеспечить комплексную защиту от атак злоумышленников на критически важные узлы физических и виртуальных дата центров. Новый релиз версии Symantec Data Center Security: Server Advanced (в прошлом известный как Symantec Critical System Protection), о котором и пойдет речь в данном обзоре, принес с собой новые улучшения, дополнительные возможности и расширенный ряд поддерживаемых программных платформ.

Помимо выше перечисленных возможностей, DCS:SA в своем составе инструментов содержит функции аудита, мониторинга и оповещения администраторов безопасности о целостности хостов и их соответствие нормативным требованиям стандартов безопасности в гетерогенных средах, например, таких как PCI DSS. А интеграция с SIEM системами предоставляет доступ к дополнительной информации о событиях системы и позволяет заблаговременно выявлять появление новых угроз.

Гибкость и масштабируемость архитектуры позволяет применять продукт независимо от сложности топологии защищаемой инфраструктуры, а также унифицированности программной среды. Стоит отметить, что сервер управления DCS:SA также поддерживает кластеризацию для решения задач в высоконагружей среде и fail-over режим для обеспечения отказоустойчивости и надежности.

Функции предотвращения использования эксплойтов, атак «нулевого дня», инъекций в исполняемый код и тому подробных, защищают операционную систему, работающие в ней приложения и сервисы посредством специальной оболочки – «песочницы» (sandbox), создаваемой вокруг каждого набора сервисов и определяющей разрешенное ей безопасное поведение.

Кроме того, DCS:SA защищает хосты дата центра от атак злоумышленника направленных на попытку несанкционированной переконфигурации (Hardening).

Централизованная консоль управления позволяет администраторам безопасности настраивать, развертывать и отслеживать политики безопасности, реагировать на предупреждения и создавать отчеты одновременно из нескольких платформ.

Архитектура Symantec Data Center Security: Server Advanced

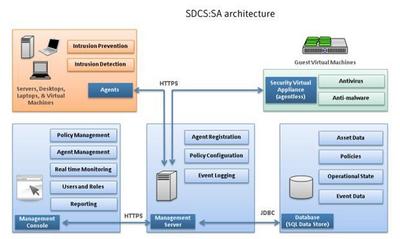

Продукт, представляет собой традиционную для таких решений клиент – серверную архитектуру, и состоит из 4 основных компонентов, наглядное изображение архитектуры представлено на Рисунке 1:

Рисунок 1. Архитектура SDCS:SA

Рассмотрим каждый компонент в отдельности:

- Компонент «Management Server» – ядро системы, которое обеспечивает управление сервисами и элементами прикладных программ, реализующих функционал DCS:SA. На сервере выполняется регистрация агента, настройка и распространение политик безопасности, управление отдельными компонентами системы, мониторинг, журналирование и генерирование отчетов.

- Компонент «Agents» – приложение-агент, устанавливаемое на защищаемые DCS:SA узлы корпоративной системы, при установке агента можно выбирать в каком режиме он будет функционировать: мониторинг или мониторинг и предотвращение изменений в системе;

- Компонент «Management Console» – централизованная консоль управления для сбора и просмотра информации о работе агентов и применяемых на них политиках. Может быть установлена как отдельное приложение или фунционировать в режиме веб-консоли. Консоль обеспечивает единую систему мониторинга событий, позволяет создавать подробные отчеты, управлять устройствами, учётными записями пользователей и их ролями. С помощью консоли можно управлять сервером по защищенному протоколу HTTPS.

- Компонент «Database (SQL data store)» – централизованная база данных Microsoft SQL Server для хранения информации о защищаемых системах, политиках безопасности, отчетах, текущего состояния и т.д. Подключение происходит с использованием JDBC.

Интересной особенностью является возможность использования агента в режиме unmanaged mode. В этом случае обеспечивается полностью автономная работа агента на защищаемых системах. Это особенно полезно при создании, например, апплайнсов или других закрытых систем. Например, компания Symantec таким образом защищает свои программно-аппаратные комплексы для резервного копирования NetBackup Appliance. До перевода в неуправляемый режим агент необходимо подключить к серверу управления, для назначения ему политик, и, затем переключить агент в Unmanagement режим. В этом режиме агент больше не пытается осуществлять подключение к серверу управления для передачи событий, сохраняя их локально (рисунок 2).

Рисунок 2. Схема взаимодействия приложений DCS:SA

Системные требования

DCS:SA призван работать в гетерогенной среде, поэтому разработчики Symantec учли все особенности тех платформ, в которых должна функционировать система защиты, обеспечивая баланс производительности и широкий ряд поддерживаемых операционных систем (см. рисунок 3). В случае невозможности установки агента на ОС, например в случае отстутствия ее в списке поддерживаемых или других требований - возможно использование виртуальных агентов, функционал которых ограничен только мониторингом систем.

Рисунок 3. Поддерживаемые DSC:SA платформы

Отстутствие поддержки более новых клиентских версий Windows объяснятся тем, что продукт DCS:SA ориентируется на защиту серверных ОС. Для защиты клиентских систем используется аналогичный продукт CSP: Client Edition (который планируется заменить на to Symantec Embedded Security: Critical System Protection, выход которого планируется на весну 2015 года). Именно в продукте Symantec Embedded Security: Critical System Protection будет сделан упор на поддержку большего спектра клиентских и встраевыемых (embedded) систем.

По заверениям разработчиков агенты, устанавливаемые на защищаемую систему, обладают низкой ресурсоемкостью, это 1- 6 % потребления ЦП, до 80 Мб занимаемой ОЗУ и от 100 Мб на жестком диске (во многом кол-во требуемого пространства зависит от того, сколько событий создает система и как часто эти события планируется передавать на сервер управления) (см. рисунок 4).

Рисунок 4. Потребление ресурсов агентской частью

В официальной спецификации указаны следующие системные требования (см. рисунок 5):

Microsoft Windows — Агент

- Windows 2000 Professional / Server / Advanced Server

- Windows XP / Windows Server 2003

- 1 Гб дискового пространства

- 256 Мб оперативной памяти

Sun Solaris (версии 8 и 9) — Агент

- Платформа Sun SPARC

- 1 Гб дискового пространства

- 256 Мб оперативной памяти

IBM AIX 5L — Агент

- Платформа POWER

- 1 Гб дискового пространства

- 256 Мб оперативной памяти

HP-UX 11.i (версии 11.11 и 11.23) — Агент

- Платформа PA-RISC

- 1 Гб дискового пространства

- 256 Мб оперативной памяти

Сервер управления DCS:SA

Рисунок 5. Системные требования DCS:SA

Консоль управления DCS:SA

Microsoft Windows XP / 2003 Server / Server 2008 / Server 2012

150 Мб дискового пространства

Технологии защиты Symantec Data Center Security: Server Advanced

DCS:SA выстраивает свою защиту используя два глобальных задачи обеспечения безопасности – систему обнаружение вторжений (Host Intrusion Detection) и систему предотвращение вторжений (Host Prevention System) (см. рисунок 6).

Рисунок 6. Технологии защиты Symantec Data Center Security

Принцип работы системы обнаружения вторжений HIDS построен на непрерывном аудите и мониторинге защищаемых хостов. В случае выявления нарушений система незамедлительно оповещает администратора безопасности о найденных проблемах. Аудит и мониторинг включает в себя отслеживания поведения процессов запущенных в памяти, открытия закрытия и изменения файлов, реестра Windows, активности портов TCP и UDP, определенных событий в журналах безопасности операционных систем и приложений.

Система предотвращения вторжений HIPS нацелена на превентивные меры обеспечения безопасности. В ее состав входят следующие инструменты: использование для всех инициализируемых процессов изолированной среды запуска называемой песочницей (sandbox), защита от несанкционированного переконфигурирования (hardened), контроль сетевых соединений для каждой песочницы, в том числе и внутри защищаемой системы, прямого доступа к памяти и жестким дискам, контроль доступа к процессам, защиту от переполнения буфера и т.д. Эти технологии обеспечивают защиту от эксплоитов (exploits), внедрений в программный код (thread injection), повышение привилегий и других уязвимостей, для закрытия которых еще не выпущены патчи (security patch) или другого решения для защиты, при этом не требуя обновления самого продукта DCS:SA.

Symantec рассматривает разные стратегии обеспечения безопасности сред, среди них: Basic, Hardened, Protected Whitelisting (см. рисунок 7).

Любая стратегия позволяет доверенным приложениям устанавливать обновления, поэтому крайне важно четко определить доверенные источники обновлений (Trusted Updaters) и защитить сетевой периметр.

Базовая стратегия защиты (Basic) обеспечивает защиту операционной системы и набора часто используемых приложений. Основная песочница, в которую будут перенаправляться все явно незаданные сервисы и приложения, настроена для максимальной совместимости с программами, работающими в нем.

Основные категории объектов защиты, включенные по умолчанию в данной песочнице:

- глобальный список ограничения ресурсов

- ограничение установки программного обеспечения

- защита от модификации исполняемых файлов

- защита от модификации папок автозапуска

- защита от регистрации компонентов COM и ActiveX

Hardened (усиленная защита) - cтратегия предусматривает защиту операционной системы, сервисы операционной системы и набор общих приложений. Эта стратегия ограничивает все остальные приложения (такие как обслуживающие сервисы и интерактивные программы) в пределах Hardened-песочницы.

В данной стратегии описываются следующие опции:

- глобальный список ограничений данных приложений

- глобальный список ограничения ресурсов

- ограничение установки программного обеспечения

- защита от модификации исполняемых файлов

- защита от модификации папок автозапуска

- защита от регистрации компонентов COM и ActiveX

- защита от автоматического запуска с иных носителей

- защита ресурсов операционной системы

- защита локальных дисков помеченных как RAW

Protected Whitelisting (стратегия основанная на «белых листах») - эта стратегия предусматривает защита для операционной системы, и запрет на запуск приложений, за исключением тех, которые явно указаны в конфигурационном «белом листе». По умолчанию, в данной политике лист разрешения для приложений пуст. Администратор должен выбрать приложение и добавить его в соответствующую песочницу,

Для операционной системы, чтобы она нормально функционировала, политикой используется предустановленный белый список в который включены сервисы операционной системы.

Рисунок 7. Новые подходы к превентивной защите

В отличие от традиционных «белых листов» (whitelist policy), применяемых в других продуктах, где просто формируются списки приложений, три уровня обеспечения безопасности представленные в DCS:SA предлагают максимальный уровень защиты с более гибким подходом. Изолированная среда, песочница (sandbox), представляет собой изолированный программный слой для выполнения бинарного кода запущенного приложения. В результате, если приложение окажется вредоносным, оно не сможет скомпрометировать базовую систему, её конфигурационные файлы, или провести сетевую атаку. Мы получаем защиту не только от уже известных угроз, но и проактивную защиту, нацеленную на обеспечение безопасности от еще неизвестных видов угроз. С помощью настраиваемых политик DCS:SA запускающиеся приложение получает только минимально необходимый набор ресурсов для выполнения необходимых ему действий.

Как пример можно привести следующую ситуацию: в Windows невозможно настроить права локальному администратору таким образом что бы он имел ограниченный доступ к определенным файлам или процессам в виду того что пользователь входящий в группу администраторов перекрывает все остальные ограничения. Точнее пользователь с правами администратора может с помощью нехитрых манипуляций преодолеть эти ограничения. DCS:SA позволяет очень тонко указать, что именно пользователь может, вне зависимости какие привилегии в ОС он имеет или в какую группу пользователей входит (см. рисунок 8), не опираясь при этом на функционал операционной системы.

Рисунок 8. Песочница, как главный инструмент безопасности в DCS:SA

Прежде всего, это очень актуально для защиты от атак и уязвимостей 0day. При условии отсутствия обновлений безопасности, устраняющих уязвимость, можно тонко ограничить права и ресурсы небезопасного приложения или сервиса таким образом, что злоумышленник не смог ими воспользоваться. В случае проведения атаки он просто получит отказ в выполнении небезопасной функции или запроса. В результате мы получаем еще одно дополнительное преимущество – снижения требований к установке обновлений, а, следовательно, снижение нагрузки на сотрудников компании, увеличение времени доступности сервиса и снижение рисков сбоев , вызванного установкой обновления. При этом, сам продукт не требует обновлений, что так-же снижает любые риски, связанные с перечисленными выше проблемами.

Контроль соответствия требованиям международным стандартам безопасности -- еще одно преимущество, получаемое от применения DCS:SA. Так, например, обеспечение целостности программного обеспечения является обязательным требованием стандарта безопасности платежных систем PCI DSS. Использование DCS:SA повлияет выполнить технические требования по мониторингу и контролю: например контроль целостности систем, что, например, является одним из обязательных пунктов соответствия международному стандарту безопасности платежных систем PCI DSS.

Стоит отметить и преимущества применения DCS:SA в критически важных инфраструктурных SCADA – комплексах, например на атомных электростанциях или системах аэронавигации, где важнейшими показателями являются надежность и безотказность функционирования систем. Часто в SCADA системах используются устаревшее ПО, которое не может быть обновлено, при этом, сеть SCADA не является изолированной от основных сетей, поэтому защита от 0-day уязвимостей является важной частью обеспечения безопасности данных систем.

Продукт DCS:SA отличное решение для терминалов самообслуживания, различных информационных табло, киосков и других POS-устройств. Поскольку такие системы выполняют ограниченный функционал, на них используется малое количество заранее определенных приложений, которые достаточно один раз правильно сконфигурировать. Это может сэкономить много времени и сил ИТ-специалистов, учитывая, что этих устройств весьма много и они находятся на значительном удалении от основной инфраструктуры. Это также идеальный вариант в тех случаях, когда нет доступа в интернет или по другим причинам нет возможности получать актуальные обновления продукта или при использовании тех продуктов, которые уже официально не поддерживаются производителями, например Windows NT, Windows 2000 и подобные им. DCS:SA позволяет защитить систему от несанкционированного переконфигурирования и, выполняя приложения в песочнице, минимизировать риски связанные с уязвимостями и ошибками в программном обеспечении при отсутствии обновлений.

Неоспоримыми преимуществами защиты виртуальной инфраструктуры функционалом DCS:SA является низкое потребление ресурсов, а также защита от специфических ситуаций как апдейт - (update storm) и бут-шторм (boot storm). Суть заключается в том, что при массовом обновлении виртуализированные ОС друг за другом начинают перезагружаться, а это влечет всплески усиливающейся нагрузки на аппаратные ресурсы. Более того, после перезагрузки агентские приложения средств защиты, установленные на хостовой машине тоже стремятся проверить и получить обновления. Исключая эти ситуации, мы обеспечиваем непрерывную и стабильную работу виртуальных хостов, одновременно сводя до минимума риски связанные с получением обновлений.

Отдельно стоит отметить возможность с помощью политик DCS:SA обеспечить возможность аутсорсинга ПО. Идея заключается в том, что бы можно было доверить обслуживание критически важных для бизнеса приложений сторонним организациям с соблюдением достаточного уровня безопасности. С помощью политик DCS:SA администратор безопасности гранулярно раздает права на конкретные приложения и ресурсы серверов, позволяя внешним пользователям прозрачно работать с ними. Одновременно это позволяет защитить систему от компрометации и отслеживать действия пользователей, чтобы оперативно отреагировать на потенциальные инциденты

Другая особенность продукта это деэскалация – тонкая настройка, приводящая к частному снижению прав на объект. Операционные системы имеют ограниченные возможности разграничения прав штатными средствами – при этом DCS:SA позволяет очень тонко организовать права доступа к процессам, файлам, реестру и т.д. При этом, даже локальный администратор не сможет эти права поменять. Для примера, с помощью DCS:SA в Windows можно настроить ограничения прав локального администратора так, чтобы он ни при каких условиях не получил доступ к определенным файлам, а стандартными средствами Windows этого добиться невозможно.

Обзор политики предотвращения вторжений (Prevention Policy)

Политику обнаружения вторжения (Prevention Police) можно настроить с главной консоли управления программы, щелкнув Policies > Prevention. В отрывшейся панели можно увидеть все доступные для настройки пункты: базовые настройки политики, расширенные политики, список ресурсов и итоговые сводки по выпаленным политикам (см. рисунок 9).

Рисунок 9. DCS:SA. Панель настройки Prevention Policy

На следующем изображении показано как можно выбрать уровень глобальной стратегии безопасности в песочнице (см. рисунок 10).

Рисунок 10. DCS:SA. Определение глобальной стратегии безопасности

Выбрав режим Hardened (Additional Security) на следующем шаге формируется список приложений, для которых будут выполняться предписанные правила (см. рисунок 11)

Рисунок 11. DCS:SA. Определение правил для приложений

В окне Trusted Updates выполнится добавление приложений, для которых будут формироваться события изменения конфигурации (см. рисунок 12)

Рисунок 12. DCS:SA. Конфигурирование компонента Trusted Updates – приложений, отвечающих за установку или обновление ПО и ОС

Следующее окно Policy Quick Links содержит ссылки для быстрой настройки режима политики предотвращения, защиты периметра сети, переопределения политик и настроек агента (см. рисунок 13).

Рисунок 13. DCS:SA. Настройка элементов Prevention Policy с помощью быстрых ссылок

Ниже представлены опции доступные в режиме конфигурирования политик. Опции песочницы для приложений и операционной системы (рисунок 14), а также и расширенные опции приложений (рисунок 15).

Рисунок 14. DCS:SA. Опции конфигурирования режима Prevention для каждой отдельной песочницы

Рисунок 15. DCS:SA. Расширенные опции глобальных политик безопасности – настройка агента и программ

Рисунок 16. DCS:SA. Расширенные опции конфигурирования политик– компонентов защиты сети

Рисунок 17. DCS:SA. Расширенные опции конфигурирования политик – процессы

Рисунок 18. DCS:SA. Расширенные опции конфигурирования политик – файловая система

Рисунок 19. DCS:SA. Расширенные опции конфигурирования политик – контроль сетевого трафика

Рисунок 20. DCS:SA. Просмотр изменений, внесенных в базовую политику

Обзор политик предотвращения (Detection Police)

Политика предотвращения вторжений (Detection Policy) настраивается аналогично рассмотренной в предыдущем абзаце Prevention Policy. Панель конфигурирования открывается с главной консоли управления программы по щелчку Policies > Detection. В отрывшейся панели можно увидеть все доступные для настройки пункты (см. рисунок 21).

Рисунок 21. DCS:SA. Главная панель Detection Policy

В процессе конфигурирования выбираются критерии, по которым будут формироваться события безопасности и оповещения (рисунок 22).

Рисунок 22. DCS:SA. Настройка событий аккауитинга

Рисунок 23. DCS:SA. Настройка событий Active Directory

Рисунок 24. DCS:SA. События пользовательских сессий

Рисунок 25. DCS:SA. Мониторинг ключей автозапуска

Рисунок 26. DCS:SA. События файловой системы

Рисунок 27. DCS:SA. События внешних устройств, сетевого и файлового окружения

Рисунок 28. DCS:SA. События антивирусной защиты

Рисунок 29. DCS:SA. обнаружение Web-атак

Рисунок 30. DCS:SA. События контроля внешних и съемных носителей

Мониторинг и Отчетность (Monitoring and Reporting)

Сильной стороной DCS:SA является функция мониторинга и генерации отчетов. Все события, возникающие как в самой системе DCS:SA, так и в целевых защищаемых системах имеют двустороннюю связь, во-первых все они фиксируются в журнале событий, во-вторых, в ответ на то или иное событие от DCS:SA происходит ответное действие в соответствии с настройками политики, например выполнение скрипта (см. рисунок 31).

Рисунок 31. DCS:SA Оповещение и мониторинг в реальном времени

Из главного меню консоли администрирования все события можно посмотреть по щелчку на кнопке Monitoring (см. рисунок 32).

Рисунок 32. DCS:SA. Панель мониторинга - список всех событий

Рисунок 33. DCS:SA Создание уведомления о событии

Мощные механизмы предоставления отчетности позволяют формировать данные в графических представлениях (см. рисунок 34).

Рисунок 34. DCS:SA Просмотр отчетов по запросу пользователя (графический вид)

Рисунок 35. DCS:SA Подробный просмотр сведений о событии

Рисунок 36. DCS:SA Отчет представленный в виде диаграммы в недельном интервале

Выводы

Symantec является один из бесспорных лидеров в области решений нацеленных на обеспечение комплексной безопасности корпоративной среды. Доказательством тому один из ее продуктов Symantec Data Center Security: Server Advanced, призванный обеспечить комплексную защиту виртуальных и физических дата центров от разнообразных хакерских атак, таких как эксплоиты (exploits), атаки на переполнение буфера (buffer overflow), внедрений в код (thread injection), повышение привилегий в приложениях для которых еще нет обновления безопасности (security patch), атаки на отказ в обслуживание (DoS). Продукт построен на использовании «песочницы» (sandbox), как основного инструмента безопасности, с использованием разработанных Symantec уникальных технологий системы обнаружения (Host Intrusion Detection) и предотвращения вторжений (Host Prevention System). Продукт позволяет управлять настройками доступа к съемным носителям (CD\DVD диски, USB-устройства), на основании гибко настраиваемых политик создавать разрешенные списки приложений (whitelisting), обеспечивать защиту от несанкционированного переконфигурирования (Hardening), контролировать сетевую активность, вести непрерывный аудит в гетерогенной среде всех происходящих событий. Настраиваемые отчеты, представляемые в разнообразных текстовых и графических видах, и система оповещений информирует администратора безопасности о текущем состоянии защищаемой среды, что заблаговременно позволяет обнаружить угрозы и снизить риски.

Особенностью продукта, является возможность гранулировано назначить права пользователям (деэскалация) входящими в разные административные группы на системные и прикладные приложения, что недоступно достичь штатными средствами операционных систем. Исключительной полезностью Symantec Data Center Security: Server Advanced обладает для различных ATM и POS-терминалов, находящихся далеко за периметрами основной корпоративной инфраструктуры компании. Неуправляемый (unmanagment agent) режим агента позволяет обеспечить выполнение назначенных политик безопасности в том случае, когда защищаемая система изолирована и у нее нет связи с внешним миром. Большой плюс будет тем, кто продолжает использовать уже не поддерживающиеся операционные системы, например Windows NT, Windows 2000. Windows XP и, в скором времени - Windows 2003 (14 июля 2015 года официальная дата окончания поддержки), обновления для которых больше не выходят особенно с учетом того, что сам продукт DCS:SA в принципе не требует обновлений.

Тесная интеграция продукта с VMware vSphere обеспечивает защиту всей виртуальной инфраструктуры, а так же контроль целостности гипервизоров. Безопасность предоставляется как сервис, обеспечивая защищенность, как на уровне отдельного виртуального хоста (VM), так и на уровне самого гипервизора.

Data Center Security: Server Advanced несомненно станет мощным инструментом для обеспечения безопасности корпоративной среды, а в сопряжении с другими решениями безопасности, позволит эффективно снизить ИТ-риски, обеспечить непрерывность и надежность бизнес процессов компании.