В 2026 году защитникам веб-приложений стоит пересмотреть стратегии. Традиционные подходы к безопасности уже не обеспечивают необходимой устойчивости. Современная практика требует перехода к встроенной, интеллектуальной и проактивной модели защиты на всех этапах жизненного цикла приложения.

- 1. Введение

- 2. Особенности защиты веб-приложений и API в 2026 году

- 3. Блиц: что нужно для защиты веб-приложений в 2026 году?

- 4. Как проверить работу системы защиты?

- 5. Прогнозы: к чему готовиться в ближайший год?

- 6. Выводы

Введение

Цифровая экосистема 2026 года характеризуется беспрецедентной сложностью и взаимозависимостью. Веб-приложения остаются критически важным ядром современного бизнеса, государственных услуг и социальных коммуникаций, одновременно являясь главной мишенью для злоумышленников. Однако сам ландшафт угроз и инструменты защиты претерпевают радикальную трансформацию. Традиционные модели безопасности, фокусирующиеся на периметре и известных уязвимостях, уступают место парадигме проактивной, интеллектуальной и встроенной защиты.

Эволюция технологий создаёт новые векторы атак и расширяет поверхность для потенциального взлома. Параллельно ужесточение глобального регуляторного давления делает кибербезопасность не только технической, но и ключевой коммерческой и правовой необходимостью.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Кирилл Сорокин, директор департамента защиты приложений, «Билайн».

- Артём Избаенков, директор продукта Solar Space, ГК «Солар».

- Михаил Хлебунов, директор по продуктам, Servicepipe.

- Алексей Коноплёв, руководитель отдела защиты приложений в процессе эксплуатации, SolidWall WAF.

- Эдгар Микаелян, директор по клиентским решениям, CURATOR.

Ведущий и модератор эфира — Илья Шабанов, генеральный директор «АМ Медиа».

Особенности защиты веб-приложений и API в 2026 году

Илья Шабанов отметил, что, несмотря на очевидную критичность веб-приложений и множество инцидентов, начинающихся с них, базовые техники атак не претерпевают революционных изменений. Он интересуется, почему же эти атаки продолжают быть успешными и что отрасли следует делать иначе.

Илья Шабанов, генеральный директор «АМ Медиа»

Михаил Хлебунов считает, что проблема кроется в постоянной гонке и фундаментальном сдвиге парадигмы. Он связывает новые вызовы с развитием ИИ, расширением поверхности атак на API и появлением специфических скрытых угроз для них. Катастрофически сократился цикл релизов — до нескольких раз в день. И статические правила классических систем защиты не успевают подстраиваться под такую динамику изменений защищаемого объекта.

Артём Избаенков напоминает о факторе хактивизма и перманентной кибервойны. Он полагает, что ландшафт не меняется потому, что злоумышленникам нет нужды изобретать новое, пока старые, проверенные методы позволяют достигать целей — наносить ущерб. При этом он подчёркивает, что в основе защиты веба и API лежит чёткое определение и распределение зон ответственности внутри компании.

Эдгар Микаелян уверен, что самая страшная и распространённая ошибка — это стратегическое заблуждение. Многие бизнес-лидеры и специалисты по ИБ считают, что достаточно приобрести коробочное решение (WAF, анти-DDoS, антибот), нажать кнопку, и защита заработает сама собой. Эта иллюзия, по его мнению, и является главной причиной успешных атак.

Эдгар Микаелян, директор по клиентским решениям, CURATOR

Кирилл Сорокин указывает на эволюцию в понимании угроз. Индустрия осознала, что современные атаки целенаправленно нацелены на бизнес: его деньги, процессы и клиентов, а не просто на технические компоненты архитектуры. Это даёт новый вектор для построения защиты — через призму бизнес-логики и клиентских сценариев.

Алексей Коноплёв отметил, что подход, основанный на глубоких процессах и бизнес-метриках, — это чаще всего удел крупных и зрелых компаний. Для компаний малого и среднего бизнеса остро стоит проблема недофинансирования безопасности, что делает их уязвимыми. Именно через таких поставщиков часто реализуются атаки и на более крупные организации.

В первом опросе зрители поделились, какие ошибки защиты веб-приложений чаще всего встречаются им на практике (мультивыбор):

- Игнорирование практик безопасной разработки — 61 %.

- Нет базовых средств защиты (anti-DDoS, WAF) — 46 %.

- Слабая аутентификация и управление сессиями — 43 %.

- Отсутствие регулярных обновлений и патчей ПО — 34 %.

- Другое — 9 %.

- Нет проверок заимствованного кода — 6 %.

Рисунок 2. Какие ошибки защиты веб-приложений чаще всего встречаются вам на практике?

На что обратить внимание заказчикам?

Алексей Коноплёв подчеркнул, что заказчики из малого бизнеса часто недооценивают влияние ложных срабатываний систем защиты на доступность сервисов. Необходим специальный этап тонкой настройки и обучения защиты, который требует времени. Эксперт приводит наглядный пример с новостным сайтом, администратор которого заходит раз в полгода: если его легитимный трафик не был учтён при первоначальной настройке, в будущем он может быть заблокирован, что приведёт к сбою бизнес-процесса.

Алексей Коноплёв, руководитель отдела защиты приложений в процессе эксплуатации, SolidWall WAF

Эдгар Микаелян уверен, что компании также критически недооценивают необходимость учёта релизного цикла при работе с WAF. Он поясняет, что если система защиты была обучена один раз, то частые обновления приложения делают её политики устаревшими, что вызывает новые ложные срабатывания. Поспешное подавление этих срабатываний грубыми правилами напрямую подрывает киберустойчивость, так как создаёт риски как недоступности для пользователей, так и пропуска реальных атак.

Артём Избаенков добавил, что проблема недостаточного мониторинга публикуемых ресурсов и сервисов актуальна для бизнеса любого масштаба. Он отмечает, что такие неучтённые активы становятся лакомой целью для злоумышленников, и приводит пример из практики: через оставленную во внешнем доступе API, предназначенную для отправки SMS, злоумышленники смогли похитить несколько миллионов рублей, тогда как этот сервис изначально не должен был быть публичным.

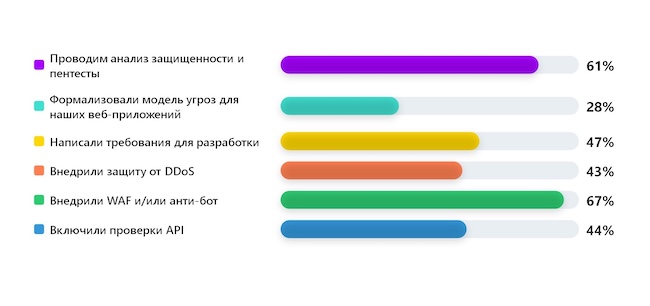

Во втором опросе зрители выбрали, что они уже сделали для системной защиты веб-приложений в своей компании (мультивыбор):

- Внедрили WAF и/или анти-бот — 67 %.

- Проводят анализ защищённости и пентесты — 61 %.

- Написали требования для разработки — 47 %.

- Включили проверки API — 44 %.

- Внедрили защиту от DDoS — 43 %.

- Формализовали модель угроз для веб-приложений — 28 %.

Рисунок 3. Что вы уже сделали для системной защиты веб-приложений в своей компании?

Блиц: что нужно для защиты веб-приложений в 2026 году?

Кирилл Сорокин: «Точно не нужно внедрять инструмент просто так — это не даст эффекта. Защита API — это всегда отражение сквозной бизнес-логики. Поэтому необходим комплексный подход: выбрать ключевые сценарии (аутентификация, личный кабинет, транзакции, платежи, корзина), провести их полную инвентаризацию в виде API-эндпоинтов, назначить ответственных владельцев, подключить эти процессы к средствам защиты и выстроить таргетированные правила.

Критически важны регулярные автоматизированные пентесты этих операций (постоянно в автоматическом режиме плюс 2–3 ручные проверки в год). И главное — достичь синергии с бизнесом, чтобы на уровне QA-команд предотвратить попадание тестовых данных в продакшн и появление “теневых” API или легаси-решений».

Артём Избаенков: «Алгоритм должен быть последовательным: сначала проводим полную инвентаризацию всех ресурсов, защищаем каналы связи и определяем, что должно быть открыто или закрыто.

Затем наводим порядок в зонах ответственности, отрабатываем паттерны реагирования, проводим регулярные пентесты и тренируем взаимодействие — как техподдержка, девопсы и ИБ-специалисты осуществляют мониторинг.

Только после этого можно обоснованно планировать внедрение новых средств защиты, донося их необходимость до бизнеса через понятные и измеримые метрики».

Артём Избаенков, директор продукта Solar Space, ГК «Солар»

Михаил Хлебунов: «Если до сих пор не обеспечен базовый минимум — защита от DDoS, WAF и антибот — это нужно сделать в первую очередь. Второй шаг — выбор инструментов следующего поколения, которые обеспечивают глубокий анализ и понимание поведения пользователей на всех уровнях, как в веб-интерфейсе, так и в API. Речь идёт о решениях класса NGWAF, способных адаптироваться к современным динамичным угрозам».

Алексей Коноплёв: «Если есть возможность, обязательно используйте программы Bug Bounty. При этом нельзя забывать, что сами средства защиты требуют постоянного мониторинга и обязательного резервирования — это критически важные элементы инфраструктуры. Потерять результат многолетней тонкой настройки политик WAF из-за аппаратного сбоя или человеческой ошибки — это не просто обидно, это прямая угроза бизнесу».

Эдгар Микаелян: «Для компаний с уже развёрнутой базовой защитой главная рекомендация — научиться максимально эффективно использовать уже имеющиеся инструменты. Большинство решений задействованы лишь на 10–15 % от их потенциала. Если их раскачать, уровень защиты можно повысить в разы.

Параллельно необходимо выстраивать грамотную архитектуру и развивать культуру безопасности на всех уровнях — от энтерпрайз-администраторов до рядовых разработчиков. Когда каждый участник процесса понимает его зону ответственности, это создаёт основу для слаженной и эффективной командной работы».

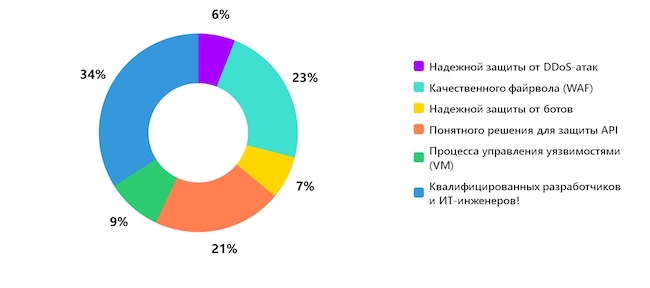

В третьем опросе выяснилось, чего больше всего не хватает зрителям для создания комплексной защиты веб-приложений:

- Квалифицированных разработчиков и ИТ-инженеров — 34 %.

- Качественного файрвола (WAF) — 23 %.

- Понятного решения для защиты API — 21 %.

- Процесса управления уязвимостями (VM) — 9 %.

- Надёжной защиты от ботов — 7 %.

- Надёжной защиты от DDoS-атак — 6 %.

Рисунок 4. Чего вам больше всего не хватает для создания комплексной защиты веб-приложений?

Как проверить работу системы защиты?

Эдгар Микаелян подчёркивает, что регулярное стресс-тестирование — это необходимость, с которой компаниям приходится мириться, несмотря на вопросы бюджета и сложность организации качественных проверок.

Тестирование должно проводиться в условиях, максимально приближенных к реальным, включая пиковые нагрузки, так как поведение системы при минимальных нагрузках не отражает её устойчивость во время настоящей атаки.

Проведение таких тестов как минимум раз в квартал — признак зрелости компании, поскольку ИТ-ландшафт и настройки защиты быстро устаревают, и без регулярных проверок организация оказывается неготовой к инциденту.

Михаил Хлебунов считает, что базовый минимум проверок должен включать сканирование кода, его статический и динамический анализ, а также стресс-тестирование на всех уровнях. Однако этого недостаточно: критически важно регулярно тестировать саму команду эксплуатации средств защиты, постоянно поддерживая её подготовку на высоком уровне.

Михаил Хлебунов, директор по продуктам, Servicepipe

Артём Избаенков указывает на распространённую операционную уязвимость: когда происходит атака и ресурсы выходят из строя, команды зачастую не имеют чёткого плана действий. Они не знают, кто является поставщиком услуг, кому звонить и что делать, особенно в нерабочее время или в период высокой нагрузки, что приводит к полному коллапсу.

Кирилл Сорокин предлагает взглянуть на тестирование шире: необходимо осознавать, что проверяются не отдельные контроли, а общая эффективность системы безопасности. Он настаивает на важности анализа причин, если целевые метрики по ИБ не достигаются.

Для избегания предвзятости в оценках он рекомендует привлекать внешние команды или внутренние подразделения Offensive Security. Команда DevSecOps, в свою очередь, должна использовать инструменты мониторинга для перепроверки Quality Gates (автоматизированных проверок, которые код обязан пройти).

Такой подход естественным образом приводит к проведению киберучений, налаживанию кросс-функционального взаимодействия и регулярным проверкам средств защиты. При этом результаты работы DevSecOps должны быть прозрачными и доступными для всех заинтересованных сторон — от пентестеров до архитекторов безопасности.

Кирилл Сорокин, директор департамента защиты приложений, Билайн

Прогнозы: к чему готовиться в ближайший год?

Эдгар Микаелян: «Необходимо учитывать угрозы со стороны ИИ, это направление будет активно развиваться. Злоумышленники зачастую используют эти возможности более умело, чем защитники. Атаки на цепочки поставок также остаются крайне актуальными в 2026 году: преступникам гораздо проще взломать поставщика и затронуть сотни его клиентов, создав масштабный инцидент».

Алексей Коноплёв: «У большинства людей защита веба ассоциируется с публичными сервисами. Однако существует огромный пласт внутрикорпоративных систем — легаси-решения, различные консоли управления, — где возникают не менее серьёзные вызовы. Здесь недостаточно защищаться только от инъекций и уязвимостей — необходимо понимать, кто обращается к системе, может ли он извлечь конфиденциальную информацию, с какими учётными данными работает, и является ли его окружение доверенным.

В этом контексте ключевым трендом становится концепция ZTNA (Zero Trust Network Access, концепция нулевого доверия): в отличие от традиционного VPN, она предполагает проверку каждого запроса и его прав доступа».

Михаил Хлебунов: «Атаки будут становиться всё короче, а время на реагирование — сокращаться. Злоумышленники используют ИИ и меняют векторы атак гораздо быстрее, чем системы защиты успевают адаптироваться.

Поэтому критически важно научиться глубоко анализировать API и обеспечивать их безопасность, а также понимать бизнес-логику, реализованную в продакшене — включая унаследованные (легаси) системы, о которых нужно знать раньше, чем злоумышленники. Необходимо выбирать инструменты, способные анализировать и выявлять паттерны поведения не только на уровне веб-интерфейса, но и на уровне запросов к API».

Артём Избаенков: «Стоит ожидать полной эмуляции поведения пользователя с помощью искусственного интеллекта. Такие атаки работают быстро и адаптируются под средства защиты, чтобы обойти их.

Поэтому необходимо использовать решения на базе машинного обучения на первом рубеже, а в ключевых точках привлекать оператора для принятия решений. Уже в этом году противостояние будет разворачиваться не между безопасником и хакером, а между искусственным интеллектом с обеих сторон».

Кирилл Сорокин: «В 2026 году атаки с использованием ИИ станут более доступными и дешёвыми. Поэтому необходимо сфокусироваться на том, чтобы выдержать шквал таких атак. Мы не можем бесконечно наращивать инвестиции в безопасность — сложно представить, сколько ресурсов потребуется, чтобы противостоять этому “шторму”.

Однако это возможно, если задуматься о правильном построении архитектур, в том числе с применением машинного обучения. Следует проектировать системы изначально безопасными, максимально использовать доступные инструменты DevSecOps и применять различные решения на основе ИИ для защиты, предиктивной аналитики и совершенствования внутренних процедур. Это позволит синхронизировать скорость развития защиты со скоростью атакующих».

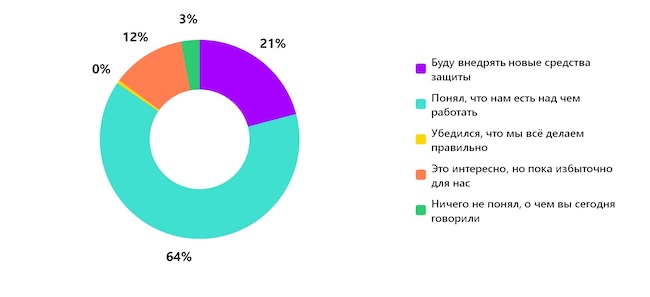

Финальный опрос показал, каково мнение зрителей о защите веб-приложений после эфира:

- Поняли, что им есть над чем работать — 64 %.

- Будут внедрять новые средства защиты — 21 %.

- Считают интересным, но пока избыточным для себя — 12 %.

- Ничего не поняли, о чём говорили эксперты — 3 %.

Рисунок 5. Каково ваше мнение о защите веб-приложений после эфира?

Выводы

Защита веб-приложений перестала быть чисто технической задачей внедрения коробочных решений. Успех теперь определяется способностью бизнеса и команды безопасности мыслить стратегически, архитектурно и процессно.

Самая опасная уязвимость сегодня — это не конкретная строка кода, а организационная самонадеянность: вера в то, что однажды настроенная защита будет работать вечно, а наличие инструмента автоматически гарантирует безопасность.

Ключевым сдвигом становится переход от защиты инфраструктуры к защите бизнес-процессов, выраженных через API и пользовательские сценарии. Без глубокого понимания собственной бизнес-логики, постоянной инвентаризации цифровых активов и чёткого распределения зон ответственности даже самые передовые средства не смогут противостоять атакам.

При этом скорость изменений — ежедневные релизы, появление «теневых» API, эволюция угроз на базе ИИ — требует таких же скоростей от систем защиты. Безопасность должна стать динамичной, обучаемой и встроенной в сам цикл разработки и эксплуатации.

Наступающая эра противостояния AI не отменяет, а, наоборот, усиливает ценность человеческого фактора. Квалифицированные команды, способные правильно настроить и максимально использовать возможности инструментов, построить киберустойчивую архитектуру и проводить регулярные, реалистичные учения, останутся главным конкурентным преимуществом.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!