Эксперты обсудили такую важную тему, как расследование инцидентов в информационной безопасности и принятие мер по реагированию на них. Речь шла, в частности, о том, когда нужно подключаться специалистам, как подготовить людей и будет ли полезен здесь искусственный интеллект.

- Введение

- Цели и этапы расследования инцидентов

- Практика расследования инцидентов и реагирования на них

- Тренды и прогнозы

- Итоги эфира

- Выводы

Введение

В эфире телепроекта AM Live ведущие эксперты по информационной безопасности рассказали, из каких этапов состоит расследование инцидентов, какие методы и инструменты стоит использовать для сбора доказательств и восстановления инфраструктуры, а также что делать в первую очередь, если вы стали жертвой атаки, как сократить ущерб от неё и не допустить повторения.

Рисунок 1. Эксперты отрасли в эфире AM Live

Спикеры прямого эфира:

- Денис Гойденко, руководитель отдела реагирования на угрозы ИБ экспертного центра безопасности, Positive Technologies;

- Алексей Семенычев, руководитель направления экспертных сервисов и анализа киберугроз центра компетенций ИБ, группа компаний «Гарда»;

- Константин Сапронов, руководитель отдела оперативного решения компьютерных инцидентов, «Лаборатория Касперского»;

- Илья Зуев, независимый эксперт в ИБ;

- Антон Величко, руководитель лаборатории криминалистики и исследования вредоносного кода, F.A.C.C.T.;

- Максим Суханов, ведущий эксперт CICADA8, Future Crew.

Ведущая и модератор дискуссии — Анна Олейникова, директор по продуктам Security Vision.

Цели и этапы расследования инцидентов

Подготовка к расследованию и реагированию

Илья Зуев:

— К инциденту нужно готовиться заранее, обкатывать планы. Мы создавали планы и заранее продумывали контакты критически важных людей и доступы, говорили с админами. Если мы понимаем, что у нас критический инцидент, то мы вызываем группу реагирования и смотрим масштаб бедствия.

Илья Зуев, независимый эксперт в ИБ

Денис Гойденко:

— Мы приходим в хаос, когда непонятно, что разрушено, какие есть системы. Мы выезжаем и в компании, у которых вовсе не выстроена безопасность. Мы анализируем инфраструктуру, делаем выводы и подсвечиваем механизмы проникновения в течение первого часа.

Антон Величко:

— Для начала мы пытаемся понять, кто наш заказчик: нужно определить, какой у него периметр, чтобы выдвинуть гипотезы о том, как пробрались злоумышленники, проверить утечки. После этого мы приступаем к реагированию: у нас есть рекомендации, инструкции и так далее. К нам также зачастую обращаются уже тогда, когда всё «загорелось» и нужно срочно «тушить».

Антон Величко, руководитель лаборатории криминалистики и исследования вредоносного кода, F.A.C.C.T.

По мнению экспертов, часть компетенций можно отдавать на аутсорсинг, а часть — делегировать внутри компании.

Состав команды расследования и реагирования

По словам Ильи Зуева, на первой линии при условии мониторинга 24×7 достаточно от шести до восьми человек. Если компания не нуждается в круглосуточном мониторинге, то достаточно одного-трёх специалистов. Для второй линии, если говорить о крупных заказчиках, достаточно четырёх человек с учётом того, что они друг друга резервируют.

Для третьей линии характерны универсальные специалисты, которые видят картину целиком, отметил Алексей Семенычев. По его словам, можно обратиться и к группе экстренного реагирования.

Алексей Семенычев, руководитель направления экспертных сервисов и анализа киберугроз центра компетенций ИБ, группа компаний «Гарда»

По словам Антона Величко, технические группы должны работать сообща или параллельно с пиар-командой. Также нужно взаимодействовать с правоохранительными органами, так как глобальная цель расследования — поймать преступника.

Многие неправильно определяют охват или уделяют этому недостаточно внимания, подчеркнул Илья Зуев. Часто при расследовании инцидента команды «тушат» конкретный «пожар», но не пытаются исчерпывающе рассмотреть ситуацию и определить, а что ещё могли сделать злоумышленники с этой уязвимостью, куда ещё могли пойти. В итоге атака может повториться, потому что злоумышленники возвращаются через бэкдоры.

Максим Суханов:

— Человек первичен, он обладает такими знаниями и навыками, которые нельзя заменить. Важно развивать людей, а то, с помощью молотков какого производителя они будут забивать гвозди, не имеет значения. Важно и нагонять упущенное, а не только идти в сторону машинного обучения. Инструмент — это всего лишь инструмент. Нужно обучать людей.

Цели расследования инцидентов

Для большей части опрошенных зрителей эфира (54 %) главная цель расследования инцидентов — отреагировать и восстановить инфраструктуру. 24 % хотят узнать причины и провести реконструкцию атаки. Для 15 % респондентов важно собрать доказательную базу и наказать злоумышленников. 1 % выбрал вариант ответа «оправдаться перед партнёрами и СМИ». 6 % не смогли ответить.

Рисунок 2. Какова ваша главная цель расследования инцидентов?

Эксперты отметили: важно не спугнуть злоумышленника, чтобы успеть собрать больше информации о нём. Если его спровоцировать, он может уничтожить следы.

Если компания ставит себе цель найти злоумышленников, то это можно сделать с помощью правоохранительных органов. Впрочем, по словам Ильи Зуева, сейчас правоохранители перегружены, поэтому не смогут оперативно расследовать утечку. Также информация о ней может просочиться в Сеть.

По мнению 30 % опрошенных, обращаться в правоохранительные органы при расследовании инцидента стоит для соблюдения формальностей. 28 % считают, что это обязательно. Уверены, что обращаться к правоохранителям бесполезно, 14 % респондентов, а 9 % считают, что сами разберутся. 19 % не смогли ответить на вопрос.

Рисунок 3. Стоит ли обращаться в правоохранительные органы при расследовании?

Практика расследования инцидентов и реагирования на них

Что делать в первую очередь при хакерской атаке

При столкновении с хакерской атакой эксперты советуют не паниковать. Стоит систематизировать имеющуюся информацию и решить, что делать в ближайший час. По мнению Максима Суханова, нужно «ничего не трогать» до тех пор, пока компания не выяснит 70 % сделанного злоумышленником. Так он не сможет понять, что его заметили, а «ибэшники» соберут необходимую информацию.

Если же у компании нет ИБ-отдела, то им следует избегать самодеятельности и как можно скорее обратиться к профессионалам, отметил Антон Величко.

Константин Сапронов:

— Последнее время к нам больше всего обращаются с шифровальщиками. Заниматься восстановлением «в пожаре» не нужно, необходимо понять только тогда, когда вы поймёте, как вас взломали и зашифровали. Не нужно заниматься перепрыгиванием этапов реагирования.

Константин Сапронов, руководитель отдела оперативного решения компьютерных инцидентов, «Лаборатория Касперского»

Бюджет на расследование инцидентов

Бюджет расследования зависит от типа и масштаба инцидента. Эксперты посоветовали заключать рамочные соглашения с ИБ-компаниями. Так или иначе, для бизнеса потери и ущерб от реализованной кибератаки значительно превышают издержки на расследование.

Основная проблема с бюджетированием — у среднего и небольшого бизнеса. Для того чтобы её избежать, нужно заранее закладывать обеспечение ИБ в расходы.

Для большинства зрителей телеэфира AM Live важно продолжить расследование после установления причин инцидента. 17 % считают, что злоумышленники должны быть наказаны, а 15 % опрошенных не видят практической пользы от установления личности хакеров. Ещё 6 % не верят в успех дальнейшего расследования. Не смогли ответить на вопрос 7 % респондентов.

Рисунок 4. Важно ли для вас продолжать расследование инцидента после установления его причин?

Как отметили эксперты, в основном для компании не так важно установление личности хакеров. Время и ресурсы расходуются в основном на расследование инцидента, нивелирование последствий и работу над ошибками. Остальное можно делать факультативно.

Как создать эффективную группу реагирования

Важно искать универсальных специалистов, которые имеют компетенции в разных областях — например, не только знают основные ОС, но и способны разобраться со взломом мобильных устройств. Очевидно, что им понадобятся специализированные инструменты: системы управления событиями (SIEM), сканеры уязвимости и пр. Компании также необходимо иметь юриста, который разбирается в ИБ-праве.

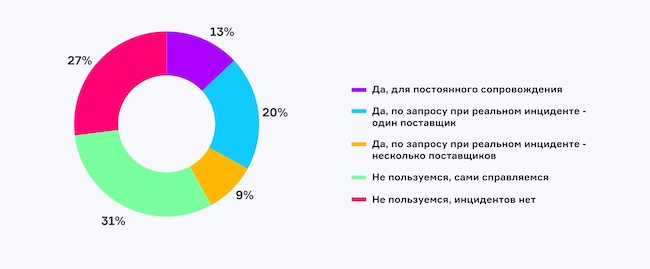

По данным опроса, 31 % зрителей телеэфира не пользуются услугами внешних специалистов и сервисов для расследования инцидентов. 27 % заявили, что не нуждаются в них, так как не сталкиваются с инцидентами. 20 % опрошенных при реальном инциденте используют аутсорсинг и сервисы от одного поставщика, ещё 9 % — от нескольких поставщиков. К постоянному сопровождению прибегают 13 % опрошенных.

Рисунок 5. Пользовались ли вы услугами внешних специалистов или сервисов по расследованию?

Использование ИИ при расследовании

Анна Олейникова предложила обсудить использование искусственного интеллекта в сфере расследования инцидентов: насколько это возможно и полезно в настоящее время.

Анна Олейникова, директор по продуктам, Security Vision

По мнению экспертов, сейчас использовать искусственный интеллект для расследования инцидентов можно только в некоем «фрагментированном» виде. Трудность состоит в том, чтобы обучить ИИ работать на основе событий.

Денис Гойденко:

— При расследовании и реагировании важна точность, которую не может сейчас обеспечить искусственный интеллект. В качестве помощника его можно использовать, но точно не для расследования и реагирования.

Тренды и прогнозы

Максим Суханов:

— Мы, безусловно, научились на собственном опыте и стали лучше. Обучение стало более интенсивным.

Максим Суханов, ведущий эксперт CICADA8, Future Crew

Антон Величко:

— Количество атак в этом году значительно увеличилось, а их сложность возросла. Это привело к тому, что в стране стали серьёзнее относиться к безопасности. В компаниях будет появляться больше центров мониторинга (SOC).

Константин Сапронов:

— Клиенты стали более подготовленными технически. Нужно учить компании быстро закрывать инциденты, нужно соблюдать кибергигиену и применять средства уровня «борьба с угрозами на конечных точках» (EDR).

Денис Гойденко:

— В этом году на 80 % больше инцидентов, чем в предыдущем. Нас атакуют, а мы крепчаем. Стало меньше прямых атак на компании, а больше — через поставщиков или интеграторов услуг или продуктов. Между тем общая защищённость растёт.

Денис Гойденко, руководитель отдела реагирования на угрозы ИБ экспертного центра безопасности, Positive Technologies

Алексей Семенычев:

— Мы продолжаем испытывать дефицит кадров. Количество атак будет расти, как и число инструментов защиты. Компании стали более осмысленно подходить к вопросам безопасности, поэтому многие атаки теперь возможно нивелировать.

Илья Зуев:

— Тренд на качественные атаки взят и злоумышленники стоят на своём. В начале года было много киберволонтёров. Их уровень только растёт. Нужно строить практическую защиту, чтобы быть устойчивым к атакам не только из интернета, но и из непосредственного физического окружения.

Итоги эфира

Финальный опрос зрителей эфира показал, что 34 % заинтересовались темой расследования инцидентов, но пока имеют иные приоритеты. 29 % опрошенных планируют всерьёз взяться за расследование происшествий, а 27 % будут прибегать к этому чаще. 6 % ответили, что не поняли темы беседы. 4 % респондентов считают, что расследование — это пустая трата ресурсов.

Рисунок 6. Каково ваше мнение о расследованиях инцидентов после эфира?

Выводы

Компании должны готовиться к инцидентам заранее: продумывать планы и стратегии, покупать инструменты и при отсутствии своей ИБ-службы обращаться за помощью ко внешним специалистам. При этом важно не только заниматься «тушением пожаров» и восстановлением работоспособности систем, но и расследовать, как именно злоумышленник проник в инфраструктуру и что ещё он мог сделать. Это поможет избежать рецидива в будущем. Эксперты также посоветовали обучать сотрудников кибергигиене и пользоваться такими ИБ-инструментами, как сканеры уязвимости, SIEM, тестирование на проникновение и другие.

Телепроект AM Live совсем скоро вновь соберёт экспертов отрасли в студии, чтобы обсудить актуальные темы российского рынка информационной безопасности. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!