Целевые кибератаки (APT, Advanced Persistent Threat) проводятся хорошо подготовленными группировками, однако они тоже оставляют следы. В интересах компании-жертвы максимально оперативно привлечь специалистов по киберкриминалистике (форензике) для анализа рабочих станций. Расскажем, как собрать данные для грамотного расследования киберинцидента.

- Введение

- Кибератака. Разбираемся, что происходит

- Взгляд изнутри

- Золотой кейс безопасника

- Выход есть всегда

- Выводы

Введение

Согласно отчёту IBM за 2019 год, в среднем из-за действий хакеров предприятия несут убытки в размере 239 миллионов долларов. Однако финансовые потери — не единственное, о чём стоит беспокоиться. Компаниям требуется около 512 часов (примерно 22 дня), чтобы восстановить работоспособность своих систем, что влечёт за собой невозможность вести дела в штатном режиме и немалый урон репутации.

Так, например, норвежская компания Norsk Hydro, занимающаяся производством алюминия, в марте 2019 года подверглась атаке злоумышленников, использовавших шифровальщик LockerGoga. Результатом стали финансовый ущерб почти в 66 миллионов долларов, а также остановленное производство на части фабрик и временный переход в ручной режим работы.

Помимо вирусов-шифровальщиков опасность представляют троянские и шпионские программы, перехватчики и многое другое.

Атаки организованных группировок носят название APT (Advanced Persistent Threat), что в переводе означает «целевая кибератака». Такие инциденты — серьёзная проблема в сфере информационной безопасности, которая беспокоит не только крупные корпорации: под прицелом хакеров находятся также предприятия среднего и малого бизнеса.

В сегодняшней статье мы поговорим о стратегии реагирования на атаку, о том, какие утилиты обязательно должны быть в арсенале любого отдела информационной безопасности, и о том, есть ли универсальный инструмент для расследования инцидентов.

Кибератака. Разбираемся, что происходит

Организованные группировки выбирают целью кибератак компании в разнообразных сферах, таких как здравоохранение, ИТ, образование и другие. Одной из основных и наиболее часто встречающихся задач преступников является кража конфиденциальных сведений и дальнейшая их продажа. Как же хакеры попадают в корпоративную сеть и, тем более, как в их руках оказываются важные данные?

Физические носители потеряли свою актуальность, поэтому на современном этапе можно выделить три основных канала проникновения вредоносных программ в сеть. Первый — подбор пароля к виртуальной частной сети (VPN) и / или удалённому рабочему столу (RDP), второй — переход пользователя по заражённым ссылкам в каких-либо браузерах, третий, наиболее распространённый, — рассылка фишинговых писем.

Исходя из того что самым популярным вектором заражения являются фишинговые письма, типовая атака в большинстве случаев выглядит следующим образом: сотрудник получает на электронную почту письмо с вложением, которое имеет вполне ожидаемое для него имя: «Копии документов», «Зарплатная ведомость», «Товарная накладная» и др. Адрес электронной почты не вызывает подозрений, потому что был предварительно подделан так, что при беглом взгляде покажется сотруднику знакомым. Однако внутри письма — вовсе не документы, а тщательно замаскированный вредоносный код, исполнение которого приводит к началу заражения системы. Когда вирус закрепляется в компьютере жертвы, он соединяется со своим управляющим сервером и уведомляет злоумышленника об успешном проникновении в систему, после чего тот, используя реализованные во вредоносной программе функции, осуществляет задуманное.

Взгляд изнутри

Какие действия необходимо предпринять, если замечена подозрительная активность в корпоративной сети? В первую очередь следует незамедлительно приступить к сбору информации об инциденте. В ходе исследования необходимо выявить канал внедрения вредоносной программы в сеть (начальный вектор атаки), идентифицировать тип программного обеспечения, задействованного злоумышленниками, понять, какие системы пострадали, определить стадию атаки и размер полученного ущерба.

Само по себе реагирование на кибератаку можно разделить на несколько шагов:

- обнаружение подозрительной активности на компьютере, предположительно вызванной деятельностью вредоносной программы;

- изоляция заражённой машины от корпоративной сети;

- сбор первичной информации о вирусе;

- удаление вредоносного объекта;

- приведение систем в первоначальное состояние;

- анализ итогов инцидента.

Сбор информации является наиболее важным этапом расследования, так как от полученных в ходе этого этапа данных зависит вся дальнейшая работа отдела безопасности. Рассмотрим подробнее, какими инструментами можно воспользоваться для исследования персональных компьютеров.

Золотой кейс безопасника

Начнём мы, пожалуй, с программного обеспечения для первоначального реагирования, которое поможет нам обнаружить следы, указывающие на работу вредоносных программ.

Одним из удобных инструментов для исследования компьютера под управлением ОС Windows является AVZ — антивирусная утилита, позволяющая собрать данные из таких модулей, как диспетчер процессов, менеджеры автозапуска, планировщика заданий, внедрённых динамических библиотек, равно как и многих других.

Полезным в исследовании будет набор программ Sysinternals Suite, включающий в себя несколько бесплатных программных средств, которые могут быть использованы при сборе первичной информации об инциденте. PSLoglist, например, позволяет просмотреть содержимое системного журнала Windows. Process Monitor — инструмент для наблюдения за различными процессами в реальном времени, а Process Explorer, в свою очередь, является утилитой не только для анализа активности процессов в среде операционной системы Windows, но и для управления ими. Autoruns отображает всё, что способно автоматически запускаться на компьютере при его включении: программы, подключаемые модули, различные системные службы и назначенные задачи в ОС Windows. Таким образом, набор Sysinternals Suite помогает провести многостороннее исследование и собрать большое количество первичной информации.

Также стоит отметить программу GMER, которая позволяет просмотреть список запущенных процессов, загруженных ими программных модулей и созданных потоков исполнения, а также произвести осмотр файловой системы, списка сервисов, автоматически запускаемых программ и реестра ОС.

Когда следы вредоносной программы обнаружены, необходимо подготовить материал для дальнейшего исследования. В этом нам помогут утилиты для снятия образов жёстких дисков и дампов памяти.

К таким программам относится GRR Rapid Response, предназначенная для удалённого анализа оперативной памяти компьютера, системного реестра и жёсткого диска с помощью встроенных утилит Rekall и The Sleuth Kit.

Одним из наиболее распространённых инструментов для снятия образа жёсткого диска в среде ОС Windows является FTK Imager, входящий в пакет Forensic Toolkit.

Для компьютеров, базирующихся на Linux, также существуют программные средства для решения указанных задач — dc3dd и ddrescue. С помощью данных утилит можно скопировать разделы жёсткого диска ПК, в том числе и скрытые.

Чтобы исследовать данные из снятых образов дисков, необходимо иметь в арсенале ещё ряд программ, с помощью которых можно провести их разбор (парсинг) и сохранить результаты для последующей обработки.

Рассмотрим ПО, которое мы вскользь упоминали, когда говорили о GRR Rapid Response, — The Sleuth Kit (TSK). Оно позволяет провести анализ не только образов дисков, но и данных файловой системы.

Одной из удобных оболочек для TSK среди специалистов считается Autopsy, которая обеспечивает визуальное оформление результатов работы пакета The Sleuth Kit.

Приложение позволяет анализировать образы дисков и проводить исследование накопителя на «живой» системе.

Ещё одним инструментом для изучения данных на персональных компьютерах является Reg Ripper. Он работает с файлами реестра Windows и извлекает информацию из его ветвей.

Это — лишь небольшой набор выделяемых специалистами утилит для расследования инцидентов по кибербезопасности. Не стоит также забывать и об open source-разработках. Такими проектами являются, в частности, AmCacheParser и Timeline Viewer Эрика Циммермана, создателя программ для цифровой криминалистики. Его продукты подробно описаны в одном из материалов Олега Скулкина (https://www.group-ib.ru/blog/rtm), специалиста по компьютерной криминалистике из компании Group-IB.

Тем не менее извлечение полного образа персонального компьютера занимает огромное количество времени. В ситуации разворачиваемой кибератаки промедление недопустимо, а снятие образа диска и его полный парсинг с помощью, например, Autopsy может длиться вплоть до нескольких суток. Более того, результаты сбора информации при этом крайне слабо интерпретируются, что только усложняет задачу их обработки и, следовательно, быстрого завершения расследования. Соответственно, такая потеря драгоценного времени может помешать своевременному реагированию на инцидент и привести к тому, что атака киберпреступников увенчается успехом, а компания, в свою очередь, понесёт огромные убытки.

Есть ли способ значительно сэкономить драгоценное время? Существует ли такой инструмент, с помощью которого можно провести сбор информации и её последующий анализ без использования дополнительных программных решений за небольшой промежуток времени? Ответ на эти вопросы — да.

Выход есть всегда

Проведение первичного сбора и анализа информации доступно с помощью программного продукта «Мобильный Криминалист Десктоп» от компании «Оксиджен Софтвер». Это — многофункциональный инструмент, посредством которого можно получить подробную информацию из персональных компьютеров с ОС Windows, macOS и GNU / Linux, а также образов жёстких дисков в формате EnCase E01 с файловой системой NTFS. Давайте подробнее поговорим о том, что умеет «МК Десктоп».

Как мы уже упоминали ранее, существует три вектора заражения. Рассматриваемый инструмент поможет проанализировать каждый из них:

- Брутфорс VPN и / или RDP. «Десктоп» позволяет отследить попытки подбора пароля по журналу событий.

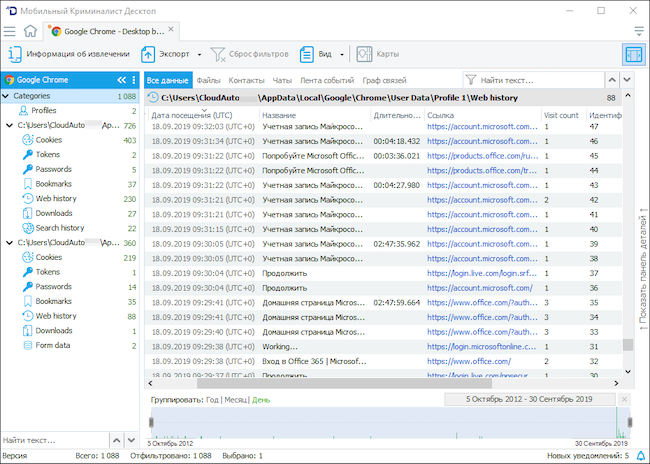

- Переход по заражённым ссылкам в браузерах. С помощью программы можно наблюдать за работой в таких обозревателях, как Apple Safari, Google Chrome, Mozilla Firefox, Opera и др.

Рисунок 1. Подробная информация о действиях пользователя в Google Chrome

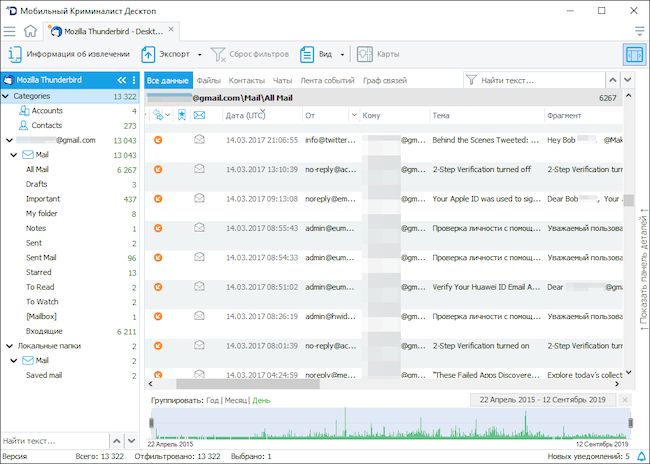

- Фишинговые письма. «МК Десктоп» поддерживает 13 почтовых клиентов и мессенджеров: Microsoft Outlook, Mozilla Thunderbird, Microsoft Mail, Slack, Skype, Unigram, Signal, Wickr Me, Zoom, Telegram for macOS и другие.

Рисунок 2. Данные почтового клиента Mozilla Thunderbird

Кроме того, извлечение информации из образа диска происходит гораздо скорее, чем, например, при работе с Autopsy. «МК Десктоп» обрабатывает данные весьма быстро: в среднем процесс извлечения длится от нескольких минут до одного часа, в зависимости от объёма памяти устройства. Такая оперативность крайне полезна при первичном реагировании.

«Мобильный Криминалист Десктоп» поможет выявить следы работы вредоносных программ в следующих источниках.

- ПК под управлением ОС Windows:

- Файл реестра SYSTEM. По данным из него становится известно, какие программы запускались с максимальными правами.

- Файлы реестра SAM и SOFTWARE, в которых находятся сведения о системных учётных записях и группах.

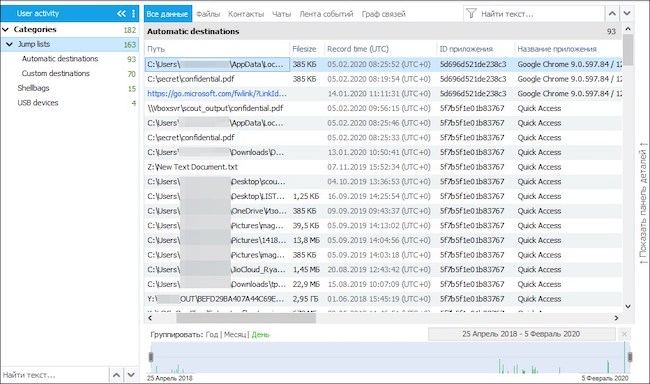

- Файл Jump Lists. В нём сохраняются все взаимодействия пользователя с файлами, даже если эти файлы были удалены.

Рисунок 3. История взаимодействия с файлами из Jump Lists

- Записи реестра Shellbags, включающие в себя информацию об открытых папках в проводнике Windows.

- Системный журнал Windows содержит информацию о том, какие события происходили в операционной системе.

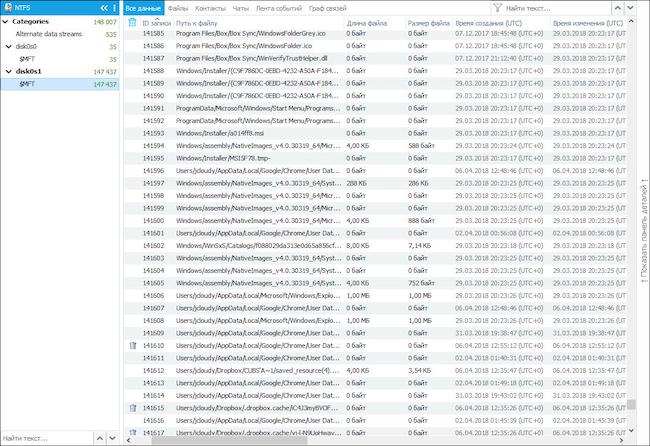

- Главная файловая таблица $MFT (Master File Table). Из неё «МК Десктоп» может извлечь информацию обо всех файлах тома NTFS.

Рисунок 4. Информация о файлах из главной файловой таблицы $MFT

- Альтернативные потоки (Alternate Data Streams) файловой системы NTFS, в которых находятся невидимые для пользователя файлы и директории.

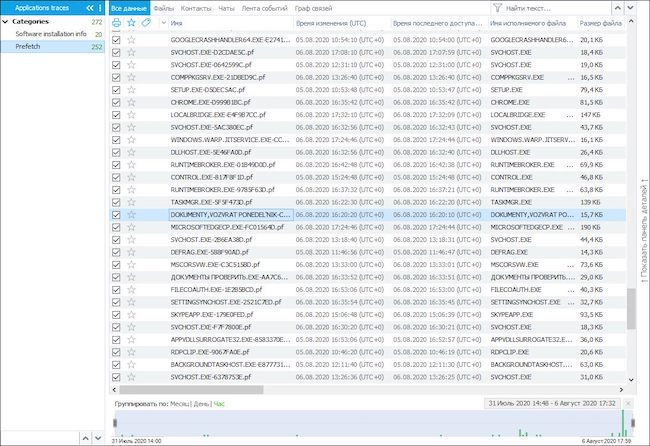

- База ActivitiesCache, файл реестра AmCache и Prefetch-файлы содержат сведения о запуске программ, включая точное время запуска исполняемых файлов, информацию об истории инициализации приложений и времени их работы.

- Recent Items. В данном разделе содержатся данные о пути к файлу в Recent Items, его оригинальном расположении, серийном номере жёсткого диска, а также о дате создания файла, его последнего изменения и открытия.

Рисунок 5. История запуска исполняемых файлов, полученная из Prefetch

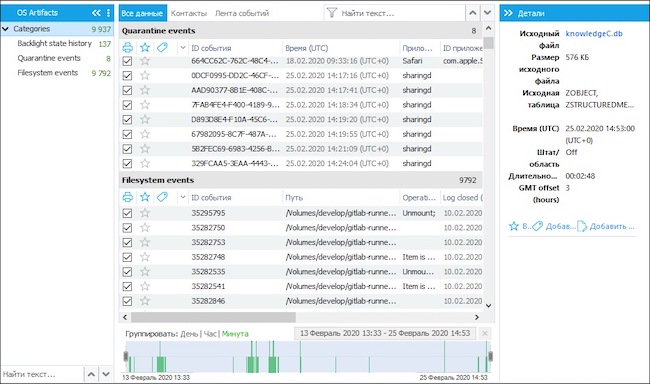

- Рабочие станции под управлением macOS:

- База данных KnowledgeC, в которой содержится информация об использовании приложений.

- QuarantineEventsV2. В этой базе хранятся сведения о файлах, добавленных из внешних источников.

- FSEvents. Отсюда «Десктоп» извлекает информацию обо всех действиях с объектами файловой системы компьютера.

Рисунок 6. История событий в файловой системе рабочей станции на macOS

Стоит отметить, что в программе доступен произвольный поиск файлов по заданным критериям. Таким образом, если пользователя интересует анализ только определённых артефактов, достаточно указать необходимые параметры (имя файла, его формат, дату создания, последнего изменения и открытия), чтобы значительно сократить время поиска и получить результат, соответствующий требованиям расследования.

После завершения процесса извлечения нет необходимости использовать сторонние инструменты для обработки результатов. «Десктоп» обладает широкой аналитической функциональностью, нужно только импортировать полученные данные. Исследователю доступны следующие разделы и инструменты:

- раздел «Контакты» — представлены все найденные в извлечении контакты, более того, они могут быть объединены по определённым параметрам как автоматически, так и вручную;

- «Лента Событий» — все события, произошедшие на изучаемом устройстве, располагаются в хронологическом порядке;

- «Граф Связей» — показаны все прямые и косвенные связи между пользователем ПК и его контактами;

- раздел «Поиск» — позволяет быстро найти требуемые данные в извлечении;

- «Статистика» — в ключевых цифрах представлена статистическая информация об извлечении;

- многие другие.

Всё это помогает собрать и исследовать данные одним инструментом и, что самое главное, в сжатые сроки. Компания-разработчик обещает не останавливаться на достигнутом и продолжать совершенствовать «МК Десктоп».

Выводы

Современный рабочий процесс проходит в основном в цифровом пространстве. Ужасающая статистика киберпреступлений заставляет задуматься об инструментах расследования хакерских атак и первичного реагирования на них. При возникновении подобных ситуаций большинство компаний предпочитает обращаться за помощью к профильным специалистам, которые занимаются расследованием компьютерных инцидентов и используют в своей работе утилиты из «золотого кейса». Но всегда ли это необходимо?

Как показывает практика, нет. Большую часть инцидентов можно расследовать внутренними силами. Более того, в некоторых случаях даже при обращении к специалистам по киберкриминалистике (форензике) требуется провести первичный анализ рабочих станций, чтобы не упустить время и не дать атакующему подчистить за собой все следы.

«МК Десктоп» — программа, предназначенная для решения всех перечисленных задач. Высокая скорость работы, извлечение наиболее важных артефактов, а также широкая аналитическая функциональность позволят эффективно исследовать ПК и специалистам в данной области, и обычным сотрудникам внутренней службы информационной безопасности компании. Данный многофункциональный инструмент в зависимости от ситуации может быть использован как совместно с другими описанными выше утилитами, так и как самостоятельное ПО для проведения расследования инцидента.