Уязвимости сервисов для видеоконференций, ненадёжность VPN, человеческий фактор и не всегда квалифицированные сотрудники — со всем этим неизбежно сталкивается каждая компания, вынужденная организовать удалённую работу. Проанализируем ситуацию и расскажем, как свести к минимуму риски и устранить последствия низкого уровня киберграмотности.

- Введение

- Ключевые трудности при организации удалённой работы

- Человеческий фактор: как нивелировать последствия

- Как снизить риски при организации удалённого доступа

- Практика применения защитных систем для контроля удалённого доступа

- Выводы

Введение

Всего два месяца назад удалённая работа была редким предложением на рынке труда — одна-две вакансии. Сейчас это — практически единственная возможность сохранить работоспособность бизнеса. Согласно исследованию hh.ru годичной давности (2019 год), трудились удалённо, будучи штатными сотрудниками, 17% опрошенных по всей стране.

Для оперативной организации удалённой работы сотрудников недостаточно одного решения руководства: нужна подготовленная инфраструктура, которая есть не у всех компаний. Поэтому настаёт время ИТ- и ИБ-служб, которые призваны обеспечить непрерывность и, что немаловажно, безопасность бизнес-процессов компании. О последней мы как раз и поговорим.

Ключевые трудности при организации удалённой работы

Руководителям служб информационной безопасности необходимо быстро разрабатывать защитные меры для технологий удалённого доступа, внедряемых со стороны ИТ. Как показывает практика, не все сервисы организации конференций безопасны [рекомендуем ознакомиться с пятью более защищёнными альтернативами Zoom], утечки из бизнес-систем крупнейших корпораций случаются с завидной регулярностью, и даже VPN может оказаться ненадёжным инструментом и быть взломан. Из-за отсутствия времени на анализ и подбор дополнительных средств защиты те компании, которые ранее фокусировались преимущественно на обороне периметра, окажутся наиболее уязвимыми, так как теперь никакого периметра не существует.

Требует решения и задача обеспечения безопасности при использовании личных устройств. Не все компании могут себе позволить обеспечить сотрудников рабочими ноутбуками. Неподконтрольные службе ИБ устройства из домашних сетей Wi-Fi будут массово подключаться ко внутренним корпоративным ресурсам. Обязать всех сотрудников ставить принятые в компании средства защиты на личные компьютеры, распространить туда политики безопасности — теоретически возможно, но не в режиме аврального перевода всего персонала на удалённый формат работы. Кроме того, это влечёт за собой юридические и организационные сложности. Поэтому риски с наибольшей вероятностью возрастут у компаний, которые активно защищают лишь конечные рабочие станции, оставляя без внимания корпоративную инфраструктуру в целом.

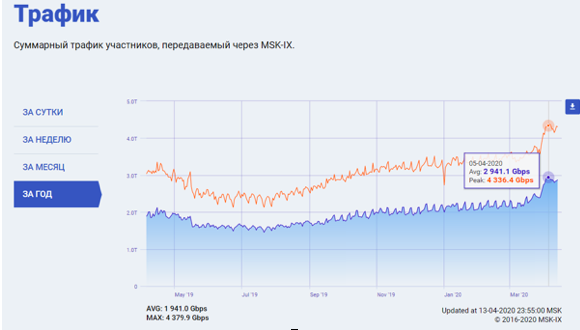

Давайте посмотрим на значения среднесуточного объёма трафика на одной из крупнейших площадок обмена в стране — MSK-IX.

Рисунок 1. Значения среднесуточного объёма трафика в MSK-IX

Максимум приходится на 5 апреля, но с учётом текущей ситуации заметен тренд на преодоление пиковых значений уже в краткосрочной перспективе. Количество подключений и объём передаваемых данных как по отдельно взятым организациям, так и в целом по стране будут только расти. Готовы ли инфраструктура и ЦОД вашей компании к таким повышенным нагрузкам?

Впрочем, даже положительный ответ на этот вопрос всё равно не гарантирует безопасность. Если раньше злоумышленнику для нарушения функционирования корпоративных систем приходилось заказывать мощную DDoS-атаку, то теперь «лишний» десяток VPN-подключений или пользователей корпоративной CRM способен парализовать работу всей организации. Когда сотрудники работают из дома, исправить такую ситуацию может быть трудно, так как просто выключить интернет в корпоративной сети уже не получится.

Появляется важная задача разграничения доступа, сегментации сетей, мониторинга работы пользователей и серверов в сети в условиях большого процента удалённых подключений. Нужно ограничить пул IP-адресов, количество и типы используемых устройств. Существующие правила доступа к бизнес-системам придётся менять из-за производственной необходимости, и службе ИБ останется только согласовать «экстренные меры». Менее защищёнными в этом случае окажутся компании, которые заранее не предусмотрели внедрение мониторинга пользователей и устройств в сети, особенно при доступе ко критически важным бизнес-системам.

Когда действовать по чётким апробированным регламентам невозможно, на помощь приходят интеллектуальные поведенческие системы. Они выявляют попытки мошеннических действий и своевременно уведомляют об этом службу безопасности.

Человеческий фактор: как нивелировать последствия

Службе безопасности нельзя не учитывать психологический фактор при организации дистанционного режима. Настрой сотрудников в условиях удалённой работы вместе со всей семьёй нельзя назвать стопроцентно «боевым». Тут я отмечу несколько важных моментов.

- Иллюзия безопасности при работе из дома — такая позиция может притупить внимание сотрудников, в то время как угроз становится больше. Кроме того, применение абсолютно всех инструкций по безопасности при работе на личном компьютере либо невозможно, либо трудоёмко. Сотрудникам ещё легче пренебречь ими, так как это выглядит как навязывание лишних действий. В подобных случаях они будут уязвимыми точками входа для проникновения злоумышленников в сеть компании или для совершения целенаправленных атак. Безопасность должна быть удобной. И если это не так, ей будут пренебрегать. Чем чаще и конкретнее служба ИБ обучает сотрудников всегда быть внимательными (например, через программы security awareness, включая автоматическое тестирование), тем менее уязвимыми они окажутся в текущих условиях.

- Ощущение отсутствия контроля. Когда сотрудники не находятся в стенах офиса, психологически проще дать послабление самому себе. Ошибочно снижается мера ответственности, работник легче решится на злоупотребление доступом для демонстрации своих успехов близким, помощи другу в добыче «незначительной» информации. Поскольку средства персонального контроля затруднительно применять на личных устройствах, в лучшем положении с точки зрения безопасности окажутся компании, практикующие мониторинг обращения с конфиденциальными сведениями максимально близко к базам данных.

- Рост числа и разнообразия фишинговых атак, способных под благовидным предлогом заполучить ценную информацию. Проникновение киберпреступников через фишинг — до сих пор самая популярная тактика атакующих, а в нынешних условиях у неё открылось «второе дыхание». Меньшее внимание к безопасности в целом и постоянный новостной фон подталкивают сотрудников, работающих из дома, к попаданию на эту удочку. Своевременное оповещение персонала о новых атаках и рекомендации соблюдать бдительность помогут службе безопасности минимизировать риски. Нельзя ослаблять коммуникацию, которая теперь важна как никогда.

Как снизить риски при организации удалённого доступа

Службам безопасности компании стоит обратить внимание на следующие рекомендации:

- Составьте политику безопасности при удалённой работе. В нашей стране сотрудники следуют бизнес-процессам в случае их документального оформления и должного контроля. Политика должна быть краткой, понятной, описывать основные возникшие риски, меры защиты и ограничения. Кроме того, таким подходом вы дополнительно обезопасите и себя.

- Проведите внеплановое экспресс-обучение и подготовьте краткую памятку, содержащую основы киберграмотности. Это поможет сотрудникам не расслабляться и не допускать ошибок, убережёт от специфичных для «удалёнки» оплошностей.

- При срочном внедрении защитных решений отдавать предпочтение лучше известным на рынке производителям. Доверие к таким поставщикам снизит вероятность совершить ошибку, цена которой для реального бизнеса возросла в несколько раз. Если вы до сих пор не можете с уверенностью ответить на вопрос о том, что происходит в инфраструктуре компании, то для наведения порядка и установления контроля, в том числе для ИТ, это сейчас — ключевая задача. Подключение к ресурсам через неучтённый VPN, массовое использование одной учетной записи, перебор паролей, странные всплески определённых типов внутреннего трафика в отсутствие пользователей в сети — далеко не полный список угроз безопасности, особенно часто возникающих при уходе на «удалёнку». Использование систем внутреннего мониторинга в дополнение к периметровой защите приобретает актуальность именно сейчас.

- Важно сфокусироваться на защите от тех видов атак, которые становятся актуальными в новых условиях, даже если раньше их не было в модели угроз компании. Например, некоторые предприятия следовали концепции «отключения от внешнего мира», говоря о неактуальности внешних воздействий в принципе — за исключением фишинга. Сейчас службе безопасности необходимо оперативно пересмотреть модель угроз, не забывая о средствах противодействия DDoS-атакам и внешним вторжениям, так как количество точек проникновения и способов нарушения конфиденциальности, целостности и доступности информации стало больше. Это создаёт новые возможности для киберпреступников в отношении даже самых консервативных в плане ИТ-инфраструктуры компаний.

- Защита и контроль конечных (личных) устройств — непростая задача, поэтому необходимо сфокусироваться на обеспечении безопасности на стороне важных бизнес-систем и сервисов. Это позволит не только контролировать легитимность работы собственных пользователей в них, но и более эффективно обнаруживать вторжения внешних злоумышленников.

- Внедрение концепции Zero Trust (нулевого доверия к пользователям и устройствам) или хотя бы её отдельных элементов станет хорошим решением именно сейчас. Несмотря на то, что на старте процесса возможны некоторые неудобства для пользователей, комфортом придётся пожертвовать. Допускать людей в корпоративную инфраструктуру извне, не удостоверившись в применении всех необходимых процедур с точки зрения безопасности, — решение, которое может обойтись дороже.

Практика применения защитных систем для контроля удалённого доступа

Ниже — две задачи из нашей практики, с решением которых неожиданно столкнулись сотрудники служб ИБ.

Пример 1

На одном из предприятий промышленного сектора удалённый доступ был категорически запрещён. Даже в случае проведения неотложных работ на месте всегда присутствовали дежурные сотрудники. Поэтому любая входящая сетевая активность, особенно связанная со средствами управления и администрирования, квалифицировалась как инцидент. При всеобщем переходе на работу из дома дежурных смен стало не хватать для поддержки штатной работы предприятия, и удалённый доступ для отдельных сотрудников был согласован руководством. ИТ-департамент поэтапно справился с задачей, выбрав одно из известных VPN-решений (благо сейчас большинство вендоров предоставляет бесплатные лицензии на срок до полугода). Однако внедрение новых технологий не происходит мгновенно, и на время двухнедельного переходного периода было разрешено использовать продукты для частных пользователей (non-enterprise, в том числе — пробные версии). По завершении проекта по переходу на корпоративный VPN служба ИБ выяснила, что некоторые сотрудники до сих пор используют сторонние разработки для удалённого доступа к своим компьютерам и внутрикорпоративным ресурсам. Нарушения удалось выявить и устранить с помощью внедрённого ранее решения по контролю внутреннего трафика (класс NTA — Network Traffic Analysis). При этом инциденты обнаруживались автоматически, не пришлось даже перенастраивать политики, не говоря уже о дополнительной покупке каких-либо ещё ИБ-решений.

Пример 2

Научно-производственная компания обратилась с просьбой помочь решить проблему сохранения секретов в условиях, когда сотрудники имеют доступ к системам проектирования с домашних компьютеров через VPN. На предприятии уже использовалось и качественно выполняло свою работу средство класса DLP (Data Leak Prevention, предотвращение утечек), но очевидно, что устанавливать средства контроля и тем более управлять ими на личных устройствах крайне затруднительно как с юридической, так и с практической точек зрения. Кроме того, «на вооружении» службы ИБ уже стояло решение по защите корпоративных приложений и баз данных (класс DAM — Database Activity Monitor, мониторинг доступа и безопасности БД), но применялось оно только для бухгалтерской системы и ERP. После расширения его «зоны видимости» служба информационной безопасности получила возможность полностью контролировать обращение пользователей с защищаемой информацией непосредственно около базы данных производственной системы без необходимости вмешиваться в личные компьютеры сотрудников.

Выводы

Как видно, вынужденная дистанционная работа ставит перед сотрудниками и организациями новые проблемы по части обеспечения безопасности информации. Приведённый выше список рекомендаций можно продолжать долго, и он всё равно может оказаться неполным. Его составление для конкретной компании зависит от особенностей сферы бизнеса и принятой стратегии защиты информации. Удалённый доступ сотрудников к инфраструктуре компании — это всегда вопрос качественной настройки системы обеспечения ИБ, а также применения инструментов, способных контролировать работу сотрудников из любой точки, с целью максимально нивелировать риски утечки конфиденциальной информации и нарушения работы корпоративных ресурсов.