Удалённая работа в период карантина из-за COVID-19 может создать не всегда очевидные риски для информационной безопасности. К их числу относятся модификация трафика, перехват паролей и конфиденциальных данных, а также взлом маршрутизаторов и перенаправление пользователей на вредоносные сайты. Именно в таких условиях важно проанализировать контрмеры; в качестве одного из вариантов рассмотрим использование виртуальной частной сети (Virtual Private Network, VPN).

Введение

Пандемия коронавируса COVID-19 заставила государственные организации и частный бизнес массово переводить сотрудников на дистанционный режим. Работа из дома позволяет уменьшить вероятность заражения опасной инфекцией благодаря исключению значительной части личных контактов.

Однако, защищая людей от болезни, важно не забыть о том, как обеспечить безопасность их работы, поскольку именно удалённые сотрудники находятся в зоне наибольшего риска. Домашние сети защищены гораздо слабее, чем сети организаций, что делает подключённые к ним компьютеры источником серьёзных потенциальных проблем.

Модификация трафика

Чаще всего домашние сетевые устройства не обслуживаются столь же тщательно, как в корпоративной среде: их владельцы либо не обладают необходимой квалификацией, либо попросту не считают нужным беспокоиться об этом. Между тем, устаревшее ПО даёт возможность осуществить взлом, модифицировать прошивку роутера и эксплуатировать его в целях распространения вредоносных программ или проведения DDoS-атак в составе ботнета.

Злоумышленник, получивший доступ к домашней сети, способен как перехватить данные, так и подменить ответы различных сервисов, чтобы использовать их для незаконной деятельности.

Перехват учётных данных и конфиденциальной информации

В контексте удалённой работы заражение домашнего роутера добавляет ещё одну опасность: контролируя интернет-соединение, киберпреступник может похитить конфиденциальную информацию, включая учётные данные для доступа в корпоративную сеть, и использовать их во вред компании. Успешный взлом позволит распространить внутри сети организации шифровальщик-вымогатель, удалить или присвоить представляющие коммерческий интерес сведения.

Более того, злоумышленники также практикуют взлом маршрутизаторов с целью перенаправления пользователей на фишинговые и вредоносные сайты. На днях мы как раз писали о подобной кампании, в ходе которой редирект шёл на ресурс, где была якобы размещена актуальная информация о новом коронавирусе, вызывающем COVID-19.

Решение

Защитить обмен данными между офисом и удалёнными сотрудниками позволяет использование виртуальной частной сети (Virtual Private Network, VPN). Она представляет собой защищённую сеть, организованную поверх имеющегося интернет-подключения. Устройство пользователя устанавливает зашифрованное соединение с VPN-сервером, после чего передача информации будет осуществляться внутри этого канала. Перехват и модификация такого трафика не имеют смысла: все данные зашифрованы и не могут быть прочитаны или изменены.

Кажется, будто бы достаточно приобрести для удалённых сотрудников тариф на любом публичном VPN-сервисе, чтобы обеспечить их безопасность, однако в действительности всё иначе. Важно понимать, что основное назначение массовых VPN-сервисов — это:

- анонимизация пользователя (скрытие местоположения, IP-адреса и т. п.),

- обход блокировок доступа к интернет-ресурсам,

- шифрование соединения между клиентом и точкой выхода трафика.

Удалённым сотрудникам не требуются анонимность или доступ к запрещённым сайтам, эти возможности для них излишни. Кроме того, публичные VPN-сервисы шифруют только трафик между клиентом и своим сервером, а соединение с корпоративной сетью будет выполнено в обычном режиме — что также снижает безопасность подключения.

Полностью исключить риски, связанные с использованием сторонних сервисов, позволит только собственный VPN-сервер в сети компании.

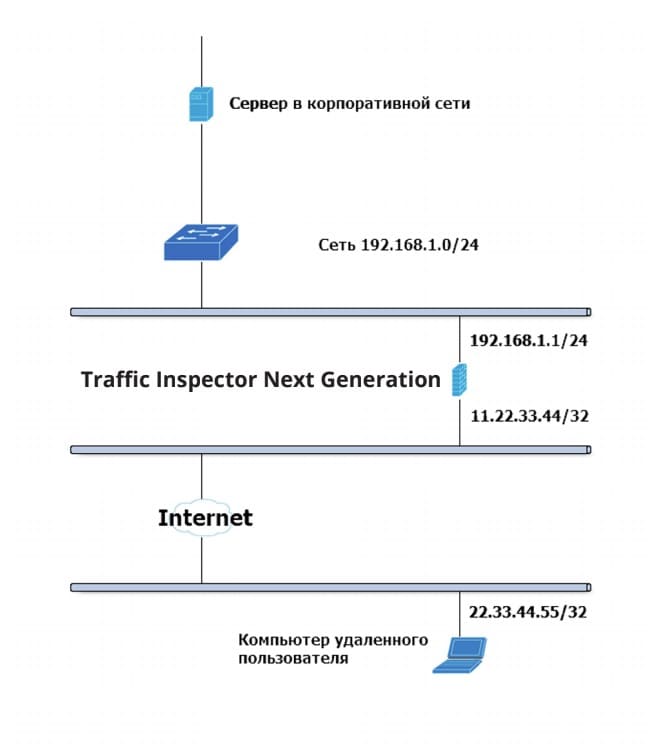

Рисунок 1. Пример сетевой топологии

В качестве примера можно взять VPN-сервер, входящий в состав типового представителя семейства многофункциональных шлюзов безопасности USG (Unified Security Gateway) — Traffic Inspector Next Generation. Он поддерживает различные способы организации защищённого соединения: IPsec, OpenVPN, WireGuard.

IPsec — сложный стек протоколов, преимуществами которого являются автоматизированная настройка на клиентской стороне и наличие поддержки во всех сетевых ОС.

OpenVPN — проверенная временем и широко распространённая система. OpenVPN имеет гибкие настройки, но эта гибкость усложняет настройку сервера. Traffic Inspector Next Generation позволяет сделать процесс конфигурирования проще, поскольку содержит систему управления сертификатами, которая работает совместно с OpenVPN.

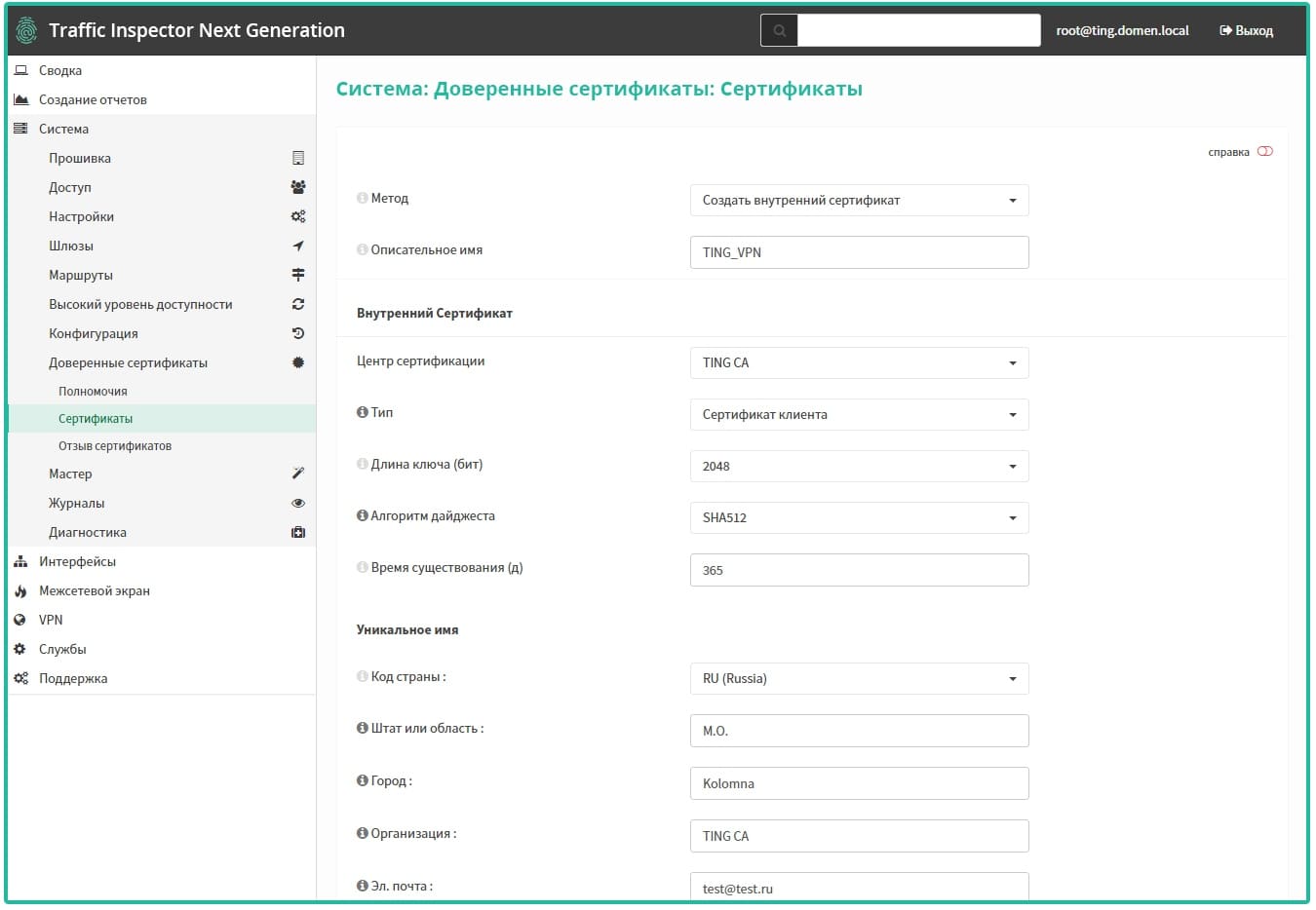

Рисунок 2. Настройка OpenVPN в Traffic Inspector Next Generation. Создание клиентского сертификата

WireGuard — VPN-сервис нового поколения, преимуществами которого, по заявлению разработчика, являются простота настройки и удобство использования. Код этого продукта входит в состав ядра Linux 5.6, что позволяет рассчитывать на высокую производительность серверов.

С помощью USG можно организовать безопасную работу удалённых сотрудников всего в несколько шагов:

- Установить решение в офисе организации.

- В отдельном сегменте сети развернуть VPN-сервер.

- Создать на шлюзе безопасности правило для удалённых пользователей.

- На устройствах сотрудников, работающих из дома, настроить VPN-подключение к офисной сети и включить обязательное использование VPN.

Для настройки воспользуйтесь инструкцией производителя вашего USG. По ссылке доступен пример такой инструкции.

Кстати, разработчик Traffic Inspector Next Generation до конца апреля 2020 г. в рамках поддержки своих клиентов в период пандемии COVID-19 производит настройку шифрованных VPN-каналов между офисом компании и удалёнными сотрудниками бесплатно для всех покупателей продукта.

Выводы

Новые условия требуют особого внимания к тому, как обеспечить безопасность доступа и рабочей деятельности сотрудников, подключающихся к корпоративной сети из дома. Для защиты обмена данными между офисом и удалёнными сотрудниками применяют технологию виртуальных частных сетей. Использование публичного VPN-сервиса не гарантирует надёжной защиты. Реализовать максимально безопасное соединение позволяет только собственный VPN-сервер в сети компании.