Сертификат AM Test Lab

Номер сертификата: 74

Дата выдачи: 10.12.2010

Срок действия: 10.12.2015

2. Система управления и функциональные возможности

4. Настройки политик безопасности

Введение

IBM Security Network Intrusion Prevention System (ранее ISS Proventia Network Intrusion Prevention System) предназначен для блокирования сетевых атак и аудита работы сети, а также увеличения пропускной способности за счет удаления "паразитного" и непродуктивного трафика. Благодаря запатентованной технологии анализа протоколов данное решение IBM обеспечивает проактивную защиту – своевременную защиту корпоративной сети от широкого спектра угроз. Проактивность защиты основана на круглосуточном отслеживании угроз в центре обеспечения безопасности и собственных исследованиях и поисках уязвимостей аналитиками и разработчиками группы IBM X-Force.

IBM Security Network IPS как и все продукты серии IBM Security основывается на технологии Protocol Analysis Module (PAM, модуль анализа протоколов), разработанной и поддерживаемой исследователями и разработчиками команды IBM X-Force.

Рисунок 1: Состав Protocol Analysis Module (PAM)

Модуль анализа протоколов состоит из технологий:

Виртуальный патч - закрывает возможность использования уязвимостей в ПО вне зависимости от того установлено ли на системе соответствующее обновление от производителя и обеспечивает возможность отказаться от "пожарных" мер при распространении обновлений для ПО и ОС. Критичные системы по-прежнему должны обновляться как можно быстрее, однако в данном случае вы можете тратить достаточно времени на тестирование соответствующих обновлений. Другие продукты IBM Security, такие как, например, IBM Security Network Enterprise Scanner, могут также помочь быстрее идентифицировать наиболее уязвимое ПО с целью более эффективного управления процессом установки обновлений.

Защита приложений на ПК - защищает конечных пользователей от атак, направленных на приложения, используемые в ежедневной работе, такие как Microsoft Office, Adobe PDF, различные мультимедиа функции и веб-браузеры.

Защита веб-приложений - обеспечивает защиту Веб-серверов и веб-приложений от атак на уровне программного кода, таких как SQL Injection, XSS (Cross-Site Scripting), PHP file-includes, CSRF (Cross-Site Request Forgery) и др.

Обнаружение и блокирование угроз - обнаруживает и блокирует целый класс атак (эксплойтов), направленных на использование той или иного уязвимости.

Безопасность данных - контролирует и выявляет попытки передачи персональные данные (ПД) и другие типы конфиденциальной информации. Также обеспечивает возможность исследовать перемещение той или иной информации внутри и вне корпоративной сети для более ранней оценки потенциального риска в будущем.

Контроль приложений - позволяет управлять правами доступа для неразрешенных приложений и при необходимости блокировать их доступ к внутренним или внешним ресурсам. Среди поддерживаемых типов приложений, такие как ActiveX элементы, P2P-приложения, средства обмена мгновенными сообщениями (ICQ, Skype и др.) и попытки туннелирования трафика.

Решение IBM Security Network Intrusion Prevention System поставляется в виде:

- Программно-аппаратного комплекса в составе моделей: Proventia GX4004-V2-200 (до 200 Мбит/с обрабатываемой пропускной способности), Proventia GX4004-V2 (до 800 Мбит/с), GX5008-V2 (до 1,5 Гбит/с), GX5108-V2 (до 2,5 Гбит/с), GX5208-V2 (до 4 Гбит/с) и GX6116 (до 8 Гбит/с);

- Программного комплекса для высокопроизводительной платформы Crossbeam;

- Программного комплекса для платформы виртуализации VMware в составе опций: GV200 (до 200 Мбит/с обрабатываемой пропускной способности на рекомендуемой аппаратной конфигурации) и GV1000 (до 700 Мбит/с на рекомендуемой аппаратной конфигурации).

Рисунок 2: Модельный ряд IBM Security Network IPS

Дополнительные опции IBM Security Network Intrusion Prevention System включают:

1. Программно-аппаратный комплекс IBM Security Network Active Bypass - гарантирует отказоустойчивость системы IBM Security Network IPS на базе мониторинга и автоматического перенаправления трафика в случае аппаратного или программного отказа для моделей без встроенного модуля обхода (для GX5008-V2 и выше).

2. Программно-аппаратный комплекс IBM Security Network Controller обеспечивает возможность использования соединений 10 GbE (Gigabit Ethernet) (для GX6116 и GX5208-V2).

IBM Security Network IPS позволяет обнаруживать, отслеживать и блокировать следующие классы угроз:

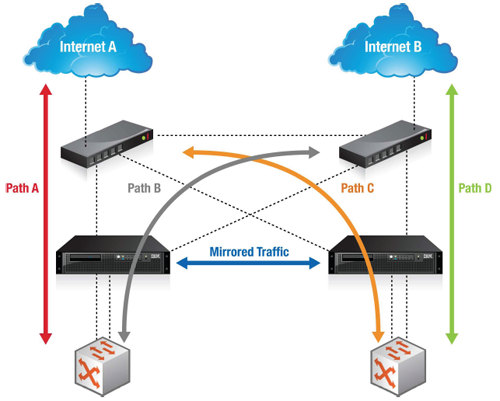

В зависимости от модели и варианта решения, IBM Security Network IPS содержит целый набор встроенных или дополнительно поставляемых инструментов для построения систем с высокой степенью отказоустойчивости и доступности, что является обязательным требованием для современных каналов передачи данных.

Помимо различных отказоустойчивых конфигураций систем (Active – Аctive или Active – Passive) (для GX5008-V2 и выше), аппаратные и/или программные средства обеспечивают в кластерных конфигурациях полную работоспособность в случае отказа нода, а также возможность географической высокой доступности и др. (см. рисунок 3).

Рисунок 3: Отказоустойчивая конфигурация IBM Security Network IPS

Система управления и функциональные возможности

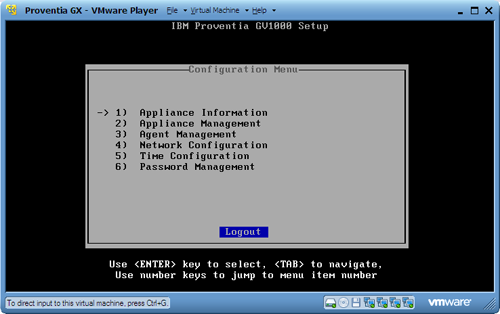

Вне зависимости от типа используемого решения IBM Security Network IPS, функционал и средства управления являются абсолютно идентичными. Поэтому рассмотрим основные функции устройства и механизмы администрирования на базе программного комплекса для платформы виртуализации VMware модели GV1000.

IBM Security Network IPS управляется через веб-консоль. Также имеется возможность централизованного управления через IBM Security SiteProtector (приобретается отдельно). Последний продукт, помимо собственно возможности единого управления более чем одним решением, еще и представляет расширенные возможности отчетности и анализа логов.

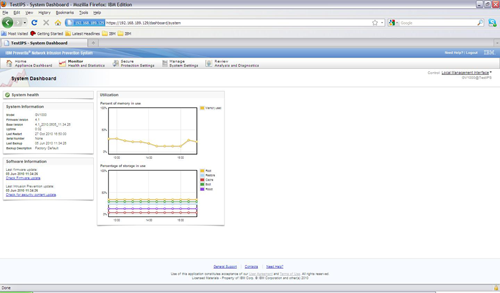

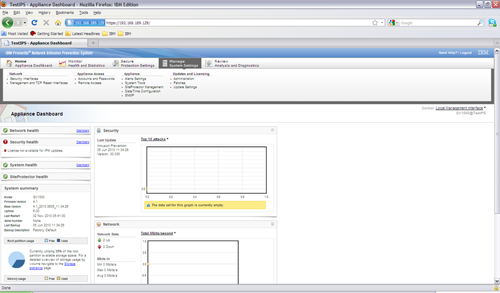

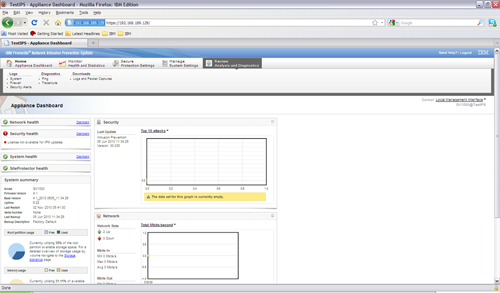

Опять же вполне привычно, что консоль управления продуктом начинается с так называемой страницы “Инструментальная панель” (см. рисунок 4). С помощью нее можно получить базовую информацию о состоянии устройства, количестве предотвращенных инцидентов и нагрузке на пропускную способность.

Рисунок 4: Инструментальная панель (Dashboard) IBM Security Network IPS

Верхняя панель консоли управления предоставляет возможность переключения между различными элементами интерфейса. Логически они разделяются на 5 элементов: HOME (Инструментальная панель), MONITOR (доступ к системе отчетности), SECURE (настройки политик безопасности), MANAGE (системные настройки продукта) и REVIEW (дополнительные средства анализа и диагностики).

Мониторинг работы IBM Security Network IPS

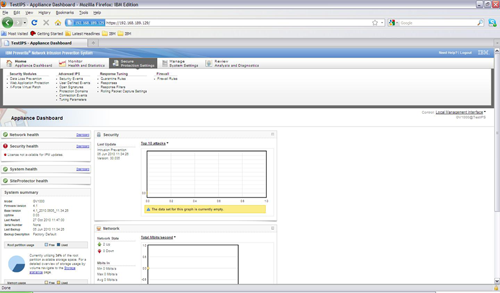

С помощью раздела MONITOR (см. рисунок 5) администратор системы может получить доступ к статистической информации трех типов: NETWORK (состояние загрузки и пропускной способности продукта), SECURITY (сводная информация по отработанным инцидентам ИБ, наиболее атакуемые и атакующие ресурсы, наиболее распространенные атаки и др.) и SYSTEM (информация о системном состоянии самого продукта, доступных и занятых ресурсах и др.) (см. рисунки 5-8).

Рисунок 5: Основная инструментальная панель IBM Security Network IPS

Рисунок 6: Состояние загрузки и пропускной способности IBM Security Network IPS

Рисунок 7: Сводная информация по отработанным инцидентам в IBM Security Network IPS

Рисунок 8: Информация о системном состоянии IBM Security Network IPS

Настройки политик безопасности в IBM Security Network IPS

С помощью следующего раздела SECURE (см. рисунок 9) администратор системы имеет доступ к основным, а также расширенным настройкам политик безопасности, на базе которых осуществляется контроль сетевого взаимодействия и предотвращение вторжений. Данный интерфейс управления логически разделяется на элементы: SECURITY MODULES (настройка специализированных модулей для контроля утечек конфиденциальной информации (DLP), защиты веб-серверов и приложений, а также модуля технологии IBM Virtual Patch), ADVANCED IPS (группа настроек системы предотвращения вторжений), RESPONSE TUNING (расширенная настройка функции ответной реакции и блокировки) и FIREWALL (управления модулем межсетевого экрана). Рассмотрим последовательно каждый из этих разделов.

Рисунок 9: Доступ к основным и расширенным настройкам политик безопасности

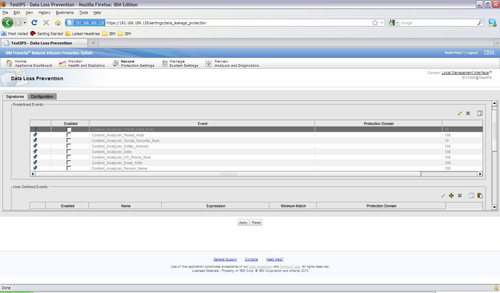

Как известно, предотвращение утечек конфиденциальной информации (DLP) на данный момент является одной самых важных функций, которую необходимо тем или иным способом реализовать в организации в рамках эшелонированной системы защиты. IBM Security Network IPS предлагает здесь достаточно простой в использовании и при этом достаточно эффективный механизм (см. рисунок 10), способный эффективно контролировать и блокировать передачу конфиденциальной информации на уровне интернет-шлюза без дополнительных затрат.

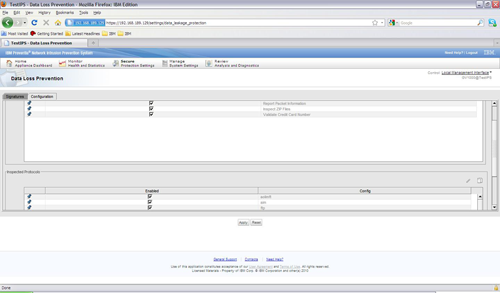

Данный механизм, проверяя исходящий трафик, способен распознать в потоке данных или в передаваемых документах 8 преднастроенных типов информации (номер кредитной карты, телефона и др.) или комбинации этих типов данных. Также администратор с помощью простого синтаксиса на основе языка REGEX может добавить до 8 собственных типов распознавания. При этом поиск данной информации будет происходить практически в любом виде трафика, в том числе HTTP, FTP, SMTP, POP3, IMAP и др., а для повышения надежности для номеров кредитных карт встроена дополнительная проверка на их достоверность с помощью специальных алгоритмов (см. рисунки 10-11).

Рисунок 10: Настройки модуля контроля утечек конфиденциальной информации (DLP)

Рисунок 11: Дополнительные настройки для модуля контроля утечек конфиденциальной информации (DLP)

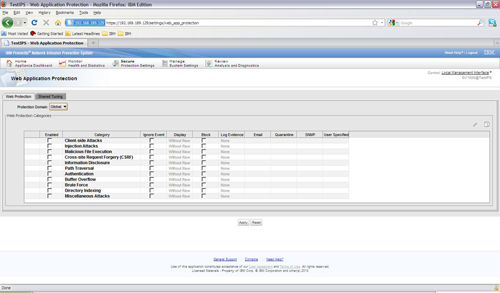

Следующий модуль в IBM Security Network IPS (см. рисунок 12) предназначен для защиты для веб-серверов и веб-приложений, в том числе развернутых на клиентских ПК. Данный инструмент содержит в себе сгруппированные по типам атак события Безопасности, в том числе атаки на переполнение буфера, “Brute Force”, защита от SQL инъекций и т.д.

Рисунок 12: Настройки модуля защиты веб-приложений в IBM Security Network IPS

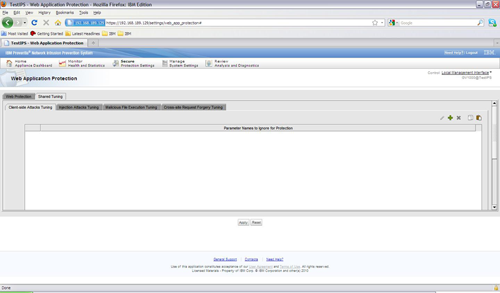

Помимо основных, администратор может воспользоваться дополнительными параметрами для более точной настройки реакции на инциденты.

Рисунок 13: Дополнительные настройки модуля защиты веб-приложений в IBM Security Network IPS

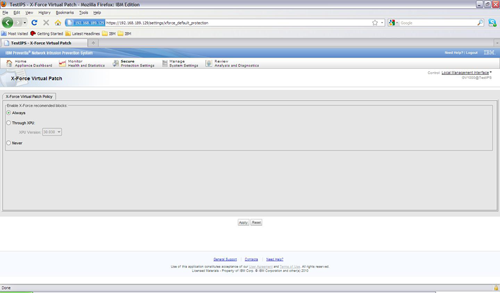

Технология IBM Virtual Patch (см. рисунок 14), как уже было отмечено выше, позволяет вам не прибегать к обязательному блокированию трафика, содержащего подозрительную составляющую, а “на лету” исправлять его. Это позволяет разрешать любой трафик от доверенных хостов, при этом быть уверенными что в любом случае он не станет источником проблем, особенно для систем по тем или иным причинам остающимся без обновлений продолжительное время. Так как данная система полностью основывается на разработках команды X-Force, то настройки ее работы минимальны: автоматический режим блокировки, режим ограничения сигнатур по версии и отключение рекомендованных ограничений.

Рисунок 14: Настройки режима работы Virtual Patch в IBM Security Network IPS

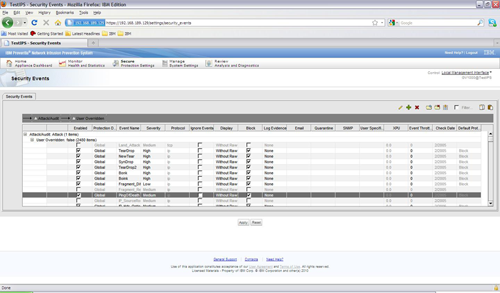

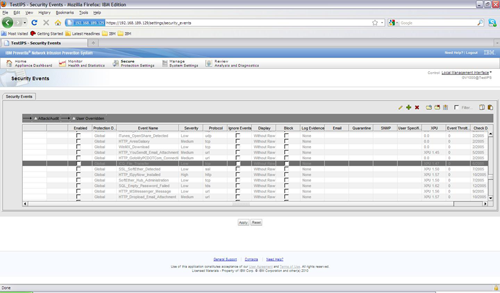

Одним из основных функциональных элементов IBM Security Network IPS является так называемый модуль Расширенного IPS (Advanced IPS), за настройку которого отвечает следующий раздел. Несмотря на свое название, данный модуль по умолчанию не требует обширных знаний от администратора системы, так как большинство событий безопасности (Security Events) уже запрограммированы и регулярно обновляются командой X-Force через систему XPU обновлений.

Данные сигнатуры классов атак и событий заранее сгруппированы по двум типам: Атаки (более 2500 сигнатур) (см. рисунок 15) и Аудит (около 500 сигнатур) (см. рисунок 16). Соответственно для первого типа сигнатур в большинстве случаев установлены рекомендуемые параметры блокировки, а для второго – только режим мониторинг, однако данные установки могут быть изменены в любом направлении при необходимости. На данный момент общее число запрограммированных сигнатур атак и событий насчитывает в IBM Security Network IPS около 3200 записей.

Рисунок 15: Настройки обработки Событий безопасности: Атаки

Рисунок 16: Настройки обработки Событий безопасности: Аудит

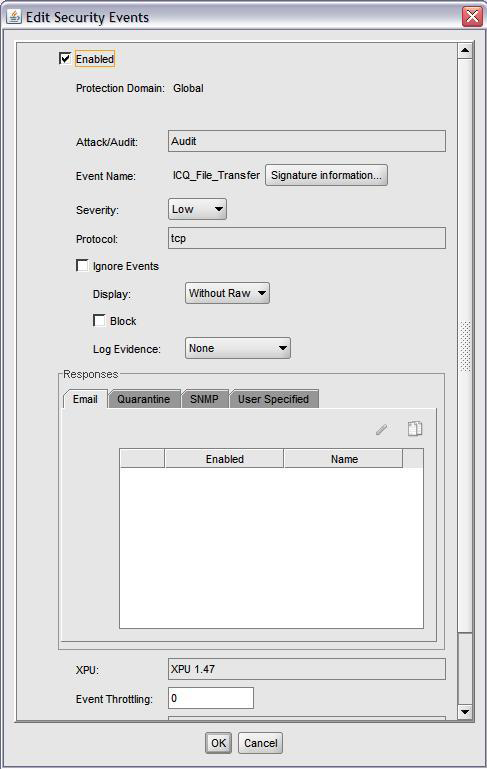

Режим обработки каждого события безопасности можно детально настроить, в том числе его критичность, необходимость блокировки или игнорирования события, и ответную реакцию в части отсылки уведомлений или перенаправления части подозрительного трафика в карантин.

Рисунок 17: Настройки режима отдельного события безопасности

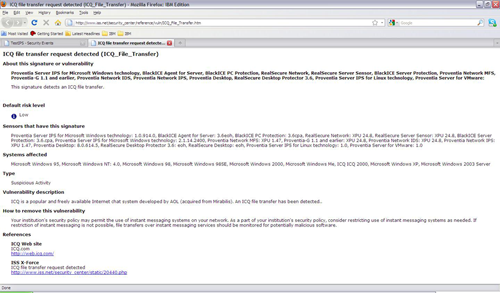

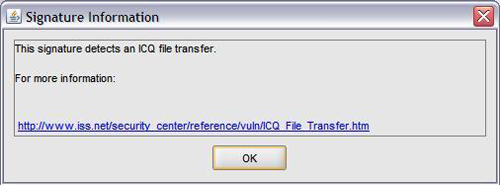

По каждому событию безопасности можно получить краткую информацию (см. рисунок 18) локально или расширенную информацию на сайте IBM X-Force (см. рисунок 19).

Рисунок 18: Информация по событию безопасности (Signature Information)

Рисунок 19: Расширенная информация по событию безопасности на сайте IBM

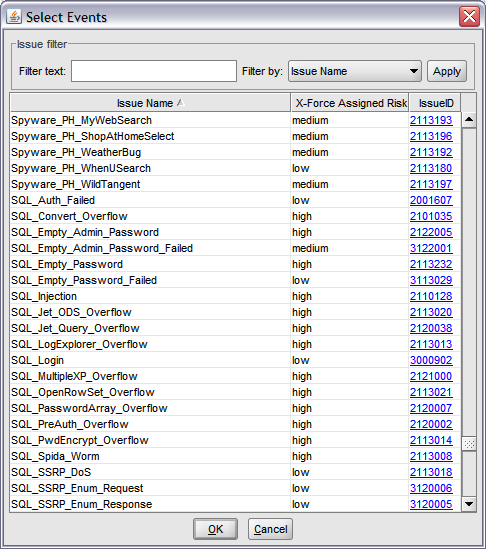

Помимо редактирования установленных по умолчанию событий безопасности, администратор системы может создать политику для дополнительных триггеров или изменить настройки для дополнительных доменов безопасности. Список данных событий исчерпывающий, в чем можно убедиться на рисунке 20.

Рисунок 20: Добавление обработки событий безопасности в IBM Security Network IPS

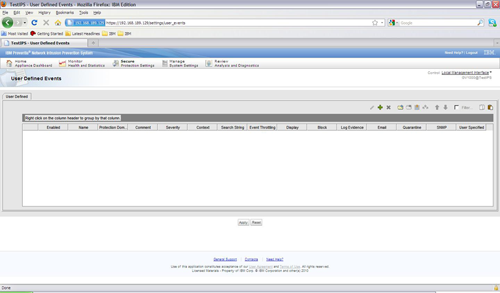

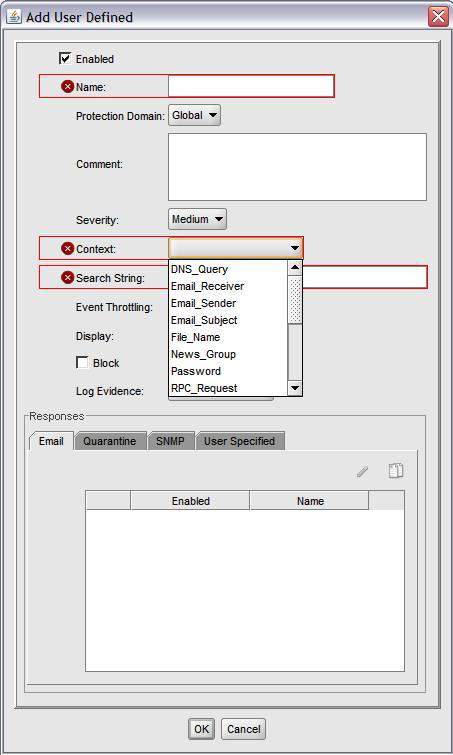

Кроме запрограммированных и регулярно обновляемых сигнатур событий Безопасности, администратору предоставляется несколько элементов расширенного интерфейса для самостоятельных настроек. Одним из них является раздел Событий пользователя (User Defined Events) (см. рисунок 21), с помощью которого на основе специального несложного синтаксиса можно осуществлять поиск ключевых выражений в определенных типах запросов, передаваемых по сети: DNS запрос, передача пароля, имени пользователя, URL запрос и др.

Рисунок 21: Управление событиями безопасности пользователя (User Defined Events)

Рисунок 22: Создание события безопасности пользователя в IBM Security Network IPS

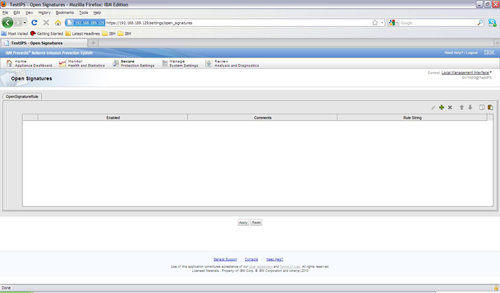

На этом гибкий функционал расширенных настроек системы IPS не исчерпывается. У опытных администраторов системы есть возможность с помощью так называемых “Открытых” сигнатур (Open Signatures) создавать свои алгоритмы проверки трафика, пользуясь удобным синтаксисом команд похожим на язык SNORT.

Рисунок 23: Создание своих алгоритмов проверки трафика в IBM Security Network IPS

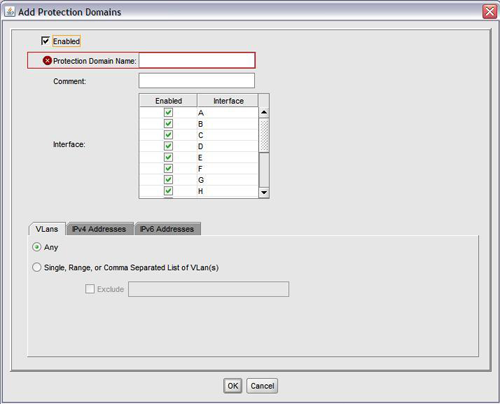

С помощью следующего интерфейса (см. рисунок 24) у администратора появляется возможность создания отдельных виртуальных подсетей передачи данных (Protection Domains), для каждой из которых IBM Security Network IPS будет применять различные политики проверки и противодействия.

Рисунок 24: Разграничение зон защиты (Protection Domains)

Среди параметров, на основе которых можно создавать данные подсети защиты, представлены: сетевые интерфейсы, VLAN подсети, IPv4 или IPv6 диапазоны, которые можно задать в различных удобных форматах.

Рисунок 25: Параметры создания защищенных доменов

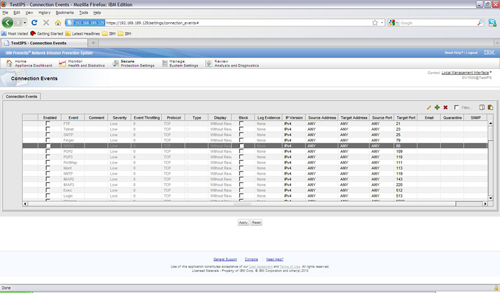

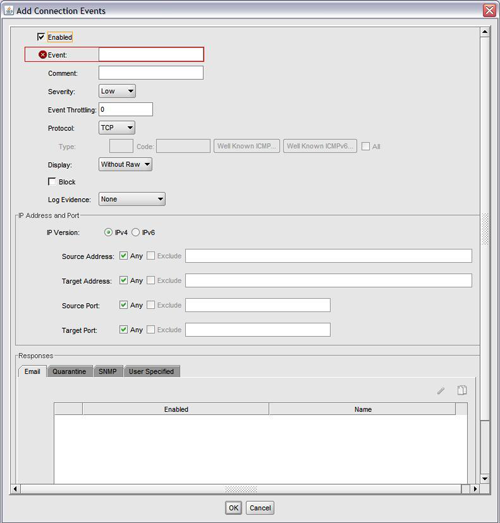

Следующий раздел модуля Advanced IPS - События при соединении (Connection Events) (см. рисунок 26), который позволяет настраивать реакцию продукта на те или иные типы сетевых соединений по тем или иным портам или IP адресам. В данном разделе задано более 60 видов соединений (FTP, SMTP, PING, TELNET и др.), а с помощью удобного интерфейса (см. рисунок 27) администратор может добавить любой другой тип соединения, который необходимо отслеживать или даже блокировать.

Рисунок 26: Настройка отслеживания соединений (Connection Events)

Рисунок 27: Создание собственного типа соединений

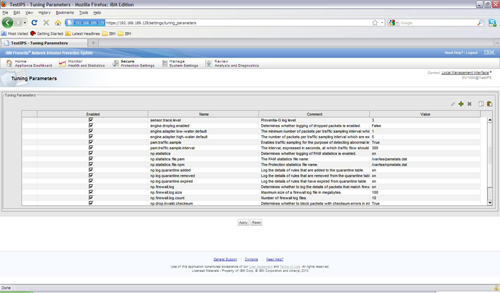

Часто встречаются случаи, когда разнообразные расширенные настройки продукта безопасности приходится изменять через отдельные конфигурационные файлы вручную. В IBM Security Network IPS мы видим, что параметры для более тонкой настройки (Tuning Parameters) имеются в самом интерфейсе, однако без специальных навыков их менять не рекомендуется.

Рисунок 28: Параметры для более тонкой настройки

Следующая группа настроек (Response Tuning) ответственна за создание и настройку параметров ответной реакции продукта на те или иные угрозы или нарушение политик безопасности в компании.

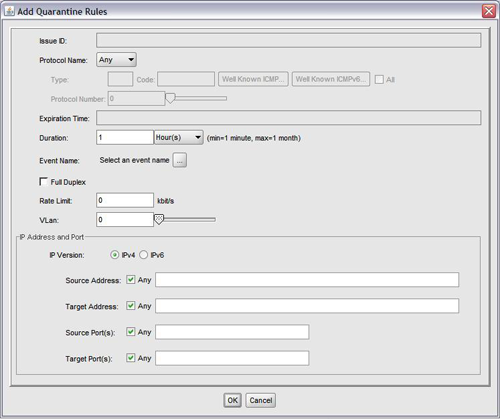

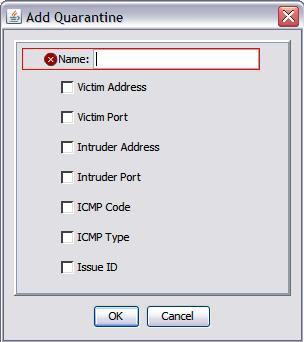

Раздел правила для карантина (Quarantine Rules) (см. рисунок 29) предназначен для добавления новых правил или просмотра динамически созданных при обнаружении попытки вторжения в защищаемый сегмент. Данные правила могут, к примеру, предотвращать распространение сетевых червей или блокировать доступ для систем, которые были инфицированы вредоносными программами.

Рисунок 29: Настройка правил карантина в IBM Security Network IPS

Как мы видим из следующей иллюстрации (см. рисунок 30), параметры карантина могут включать в себя как время задержки трафика, так и возможность ограничения пропускной способности канала, но не полного запрета, а также работу в режиме Full Duplex, то есть задержки и входящих и исходящих пакетов.

Рисунок 30: Задание параметров правил карантина в IBM Security Network IPS

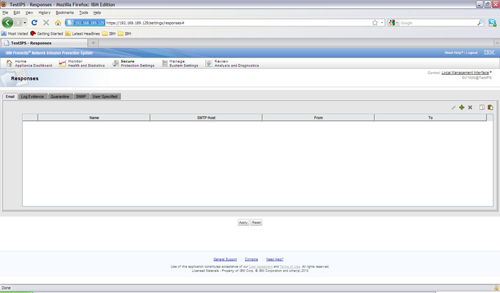

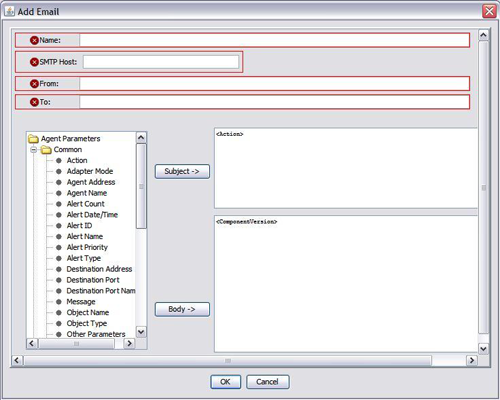

В следующем разделе в интерфейсе IBM Security Network IPS администратор может настроить ответную реакцию на атаку или несанкционированный доступ к тем или иным ресурсам (см. рисунок 31), которые затем можно использовать при настройках политики безопасности. Среди возможных опций: отсылка электронного письма (см. рисунок 32), сбор подробной журнальной информации, настройка параметров карантина.

Рисунок 31: Задание параметров ответной реакции в IBM Security Network IPS

Рисунок 32: Настройка параметров уведомления по эл. почте в IBM Security Network IPS

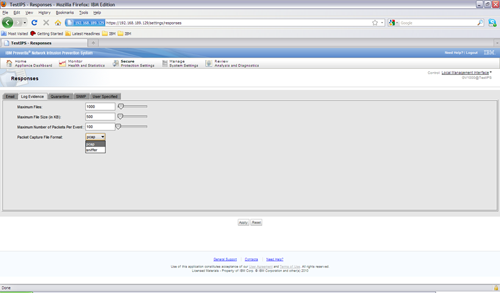

Часто появляется необходимость не только предотвращать те или иные атаки в автоматическом режиме, но и производить их детальный анализ и аудит. Для этого в продукте существует возможность сбора так называемых “доказательных” логов, в которые помещается полная информация о структуре и характеристиках анализируемого трафика (см. рисунок 33).

Рисунок 33: Настройка параметров сбора доказательств (логов) в IBM Security Network IPS

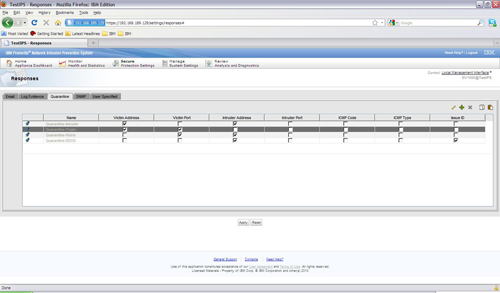

Есть возможность настройки карантина в качестве ответной меры для различных видов инцидентов.

Рисунок 34: Настройка параметров карантинав IBM Security Network IPS

Можно задать такие настройки, что в карантин будут попадать все, что приходит с определенного IP адреса или порта злоумышленника или на IP или порт жертвы, а также на основе параметров ICMP.

Рисунок 35: Настройка параметров карантина

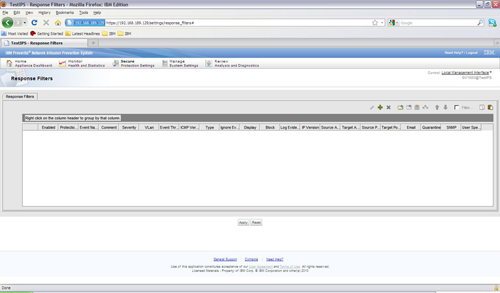

Следующий раздел (Response Filters) позволяет администратору системы IBM Security Network IPS устанавливать определенные правила, на базе которых определенный трафик между доверенными хостами и др. ресурсами может быть исключен из проверки или проверка может быть не такой жесткой. За основные критерии такой фильтрации могут браться определенные сетевые адаптеры, Виртуальные подсети, IP адреса получателей или отправителей, а также номера портов или коды ICMP (см. рисунок 36).

Рисунок 36: Установка доверенных зон контроля (Response Filters)

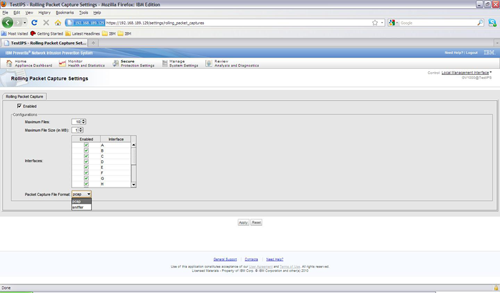

Описываемые далее настройки отчасти дублируют уже рассмотренные ранее, однако позволяют собирать детальную информацию о сетевом трафике не только в моменты, когда срабатывает та или иная сигнатура, а на протяжении определенного момента времени, причем в данном случае администратор имеет возможность ограничить список сетевых интерфейсов, для которых данная информация сохраняется в текстовом виде (см. рисунок 37).

Рисунок 37: Настройка параметров сохранения логов в IBM Security Network IPS

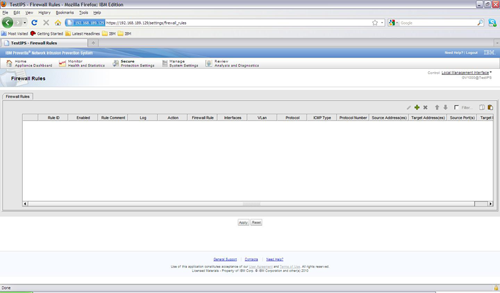

Следующим не менее важным чем раздел Advanced IPS, является модуль настройки правил межсетевого экрана (Firewall), который несмотря на наличие интеллектуального и автоматизированного средства предотвращения вторжений, позволяет эффективно блокировать трафик по IP адресам, номерам портов, VLanов или сетевых интерфейсов, что явно нельзя назвать излишним (см. рисунок 38).

Рисунок 38: Управления правилами Межсетевого экрана (Firewall Rules)

Как известно, на данный момент практически невозможно эффективно бороться с атаками или попытками проникновения с помощью межсетевых экранов. Ведь атака может спокойно распространяться через доверенные соединения и протоколы, однако возможность полного закрытия тех или иных протоколов или маршрутов не является лишним и функционал, встроенный в системы IBM Security Network IPS, способен с этим справиться на 100% и позволить в некоторых случаях отказаться от необходимости использования выделенного межсетевого экрана.

Несмотря на то, что модуль Межсетевого экрана носит в IBM Security Network IPS все же вспомогательный характер, так как рассчитан на ручные настройки администратора, что практически не нужно в части функционала IPS, все же он обладает довольно обширным функционалом и позволяет настраивать правила сетевой безопасности в компании.

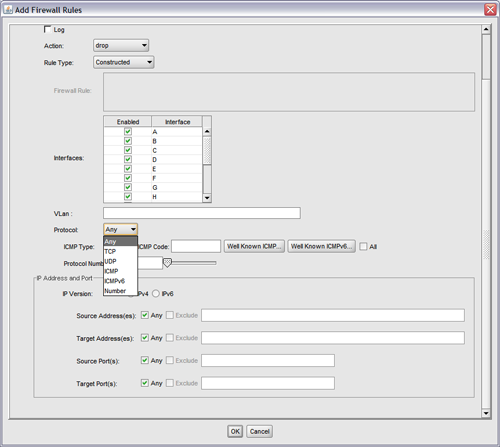

Одним из самых мощных инструментов здесь является возможность не просто блокировать сетевое соединение по заданным признакам (Action -> Drop); мгновенно при этом разрывать соединение (Action -> Drop-and-Reset); отправлять трафик на дополнительное исследование модулем IPS (Action -> Protect); разрешать, но тщательно отслеживать (Action -> Monitor); пропускать без проверок в приоритетном режиме (Action -> Ignore).

Администратор также имеет возможность задавать правила с помощью интерфейсов настроек (Rule Type -> Constructed), так и при помощи специального несложного синтаксиса – сразу прописывать его в виде текста (Rule Type -> Manually Entered). Среди возможных параметров для задания правил межсетевого экрана могут выступать: сетевой интерфейс, VLanы, протокол (TCP, UPD, ICMP код и др.), IP адрес и номер порта получателя и отправителя, заданные как в формате IPv4, так и IPv6 (см. рисунок 39).

Рисунок 39: Создание правила Межсетевого экрана (Firewall Rules)

Для удобства настроек, администратор может воспользоваться несколькими списками часто встречающихся типов протоколов на основе кода ICMP или ICMPv6.

Системные настройки IBM Security Network IPS

Далее мы переходим к рассмотрению функциональных возможностей, сгруппированных в разделе MANAGE, который отвечает за разнообразные системные настройки, непосредственно не связанные с основными функциями обеспечения безопасности продукта (см. рисунок 40).

Рисунок 40: Системные настройки в IBM Security Network IPS

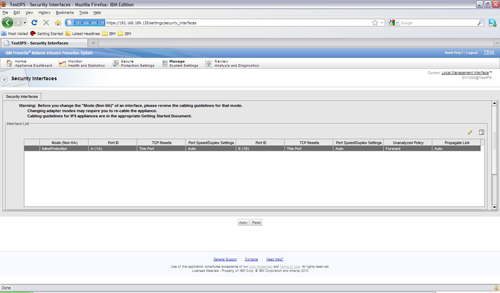

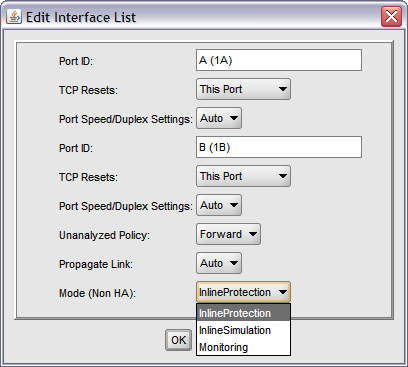

Как было указано в начале обзора продукты серии IBM Security Network IPS System могут защищать от одного сетевого сегмента (в том числе рассматриваемая здесь редакция IBM Security Network IPS Virtual Appliance GV1000) до восьми сетевых сегментов в режиме проверки “на лету” (Inline Protection), когда для обеспечения защиты одного сегмента задействуется два сетевых порта устройства (медных или оптических в зависимости от модели). Режим работы каждого из максимально допустимых 16 портов задается на следующем экране, причем их настройки в том числе включают задание режима работы конкретного интерфейса безопасности (1 порт (режим IDS only) или 2 порта (режим Inline IPS)).

На примере мы видим лишь одну запись, соответственно для моделей с большим количеством поддерживаемых сетевых сегментов их будет больше. В случае использования программно-аппаратных комплексов IBM Security Network IPS GX Series с возможностью кластеризации HA (Active-Active или Active-Passive) данный интерфейс также включает в себя дополнительные настройки данных режимов.

Рисунок 41: Настройка режимов работы Интерфейсов обеспечения безопасности

Как мы видим на следующем рисунке (см. рисунок 42), среди стандартных элементов настроек присутствует: идентификатор порта, режим работы TCP Reset, настройки скорости интерфейсов, а также режим работы данного Интерфейса безопасности: InlineProtection – режим IPS, задействовано 2 сетевых порта, полный функционал, InlineSimulation – режим IPS, задействовано 2 сетевых порта, полный функционал, блокировки регистрируются, но физически не применяются, Monitoring – режим IDS, задействован 1 сетевой порт, активная блокировка невозможна.

Рисунок 42: Элементы настройки режимов работы интерфейсов обеспечения безопасности

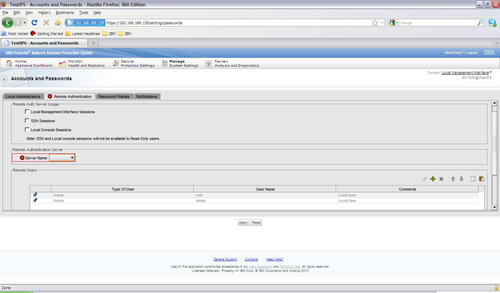

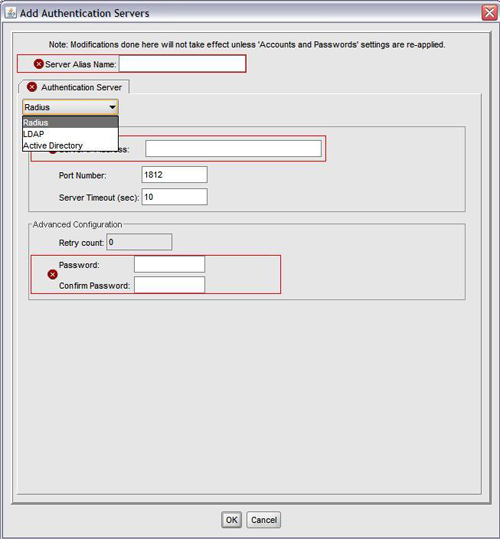

Раздел настроек управления доступом (Appliance Access) в IBM Security Network IPS включает в себя два раздела: собственно раздел настройки учетных записей и раздел настройки серверов для удаленной аутентификации (LDAP серверов). Стоит сразу же отметить, что при использовании описываемого здесь веб- интерфейса управления, продукт практически не дает возможность разграничивать права доступа для различных учетных записей администраторов; есть только возможность создание учетных записей администраторов и/или только для чтения, но только при использовании внешних серверов для аутентификации (LDAP, AD и др.) Однако при переключении на управление с помощью централизованной консоли IBM Security SiteProtector System, такая возможность появляется, но об этом будет подробнее сказано в завершении данного обзора.

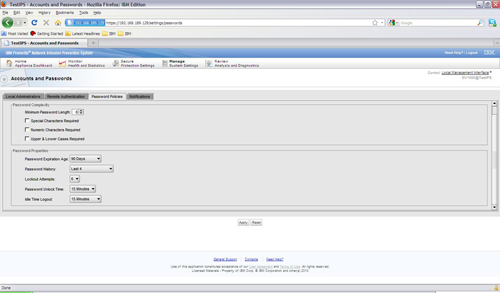

Раздел настроек стандартных учетных записей позволяет конфигурировать: пароль для стандартной учетной записи (Local Administrators), управлять и создавать дополнительные учетные записи администраторов и только для чтения при использовании дополнительных средств аутентификации (Remote Authentification) настраивать политики использования и безопасности пароля (Password Policies), а также настройки уведомлений при входе/выходе из системы управления, в том числе попыток подбора пароля (Notifications). Стоит еще раз отметить, что данные настройки относятся только к веб-консоли управления IBM Security Network IPS и не действуют при использовании централизованной консоли управления IBM Security SiteProtector System.

Рисунок 43: Настройка учетных записей в IBM Security Network IPS

Рисунок 44: Настройка политик управления паролями в IBM Security Network IPS

Как это было отмечено выше, при необходимости использования дополнительных учетных записей для управления продуктом через веб-консоль, необходимо задать параметры серверов аутентификации, среди которых может быть Microsoft AD, LDAP или RADIUS сервер (см. рисунок 45).

Рисунок 45: Настройка сервера аутентификации в IBM Security Network IPS

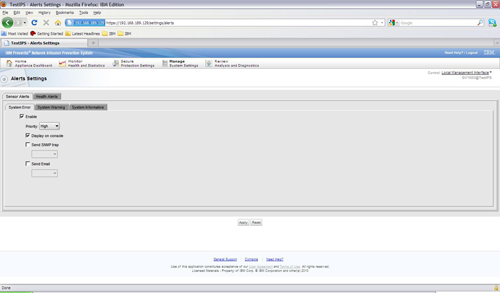

Далее мы переходим к настройкам системных уведомлений, которые позволяют администратору оперативно узнавать о проблемах как в механизмах обеспечения безопасности (Sensor Alerts), так и в аппаратном обеспечении (Health Alerts), например, когда заканчивается свободное дисковое пространство или память, причем данная информация доступна и для виртуальной версии продукта (см. рисунок 46). Настройки позволяют задавать уровень приоритетности уведомлений, о котором система сообщает автоматически на консоли, через протокол SNMP или по электронной почте.

Рисунок 46: Настройка параметров системных уведомлений в IBM Security Network IPS

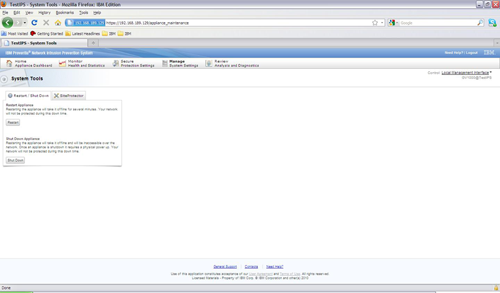

Раздел Системных утилит (System Tools) представляет несколько дополнительных возможностей управления продуктом, среди которых инициирование перезагрузки или выключения системы (вне зависимости от ее форм-фактора), а также диагностику соединения с системой централизованного управления IBM Security SiteProtector System (если она используется). Также стоит отметить, что в случае необходимости те же самые процедуры можно произвести через модуль управления на самом программно-аппаратном комплексе, либо через командный интерфейс для виртуальной версии.

Рисунок 47: Дополнительные системные утилиты в IBM Security Network IPS

Рисунок 48: Дополнительные системные утилиты в IBM Security Network IPS

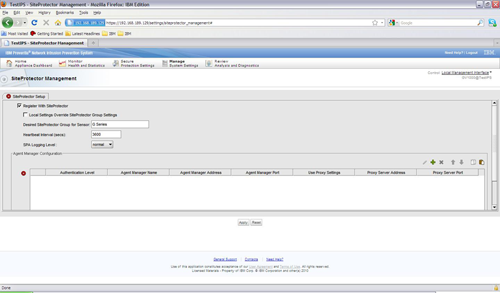

Как уже отмечалось выше, помимо описываемого в данном обзоре веб-интерфейса управления, все продукты линейки IBM Security могут централизованно управляться с помощью решения IBM Security SiteProtector System, также оно необходимо при использовании нескольких продуктов IBM Security Network IPS если они не объединены в кластер, но при этом необходимо применять на них схожие политики безопасности, а также иметь возможность сбора и корреляции логов, а также расширенной отчетности, чего также стандартная веб-консоль не обеспечивает.

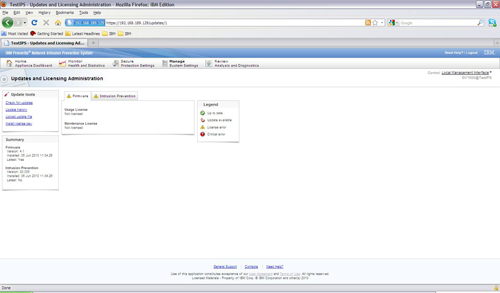

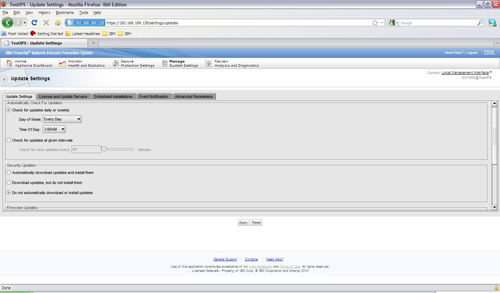

Раздел Управления обновлениями и лицензиями (Updated and Licensing Administration), входящий в группу настроек Updates and Licensing, позволяет отслеживать текущее состояние процесса обновления, в который входит как регулярное обновление сигнатур атак и уязвимостей, так и обновление самого программного обеспечения продукта (Firmware), а также система управления лицензионными ключами, которые привязаны к сроку действия технической поддержки и позволяют собственно эти обновления получать.

Рисунок 49: Управление обновлением и лицензиями в IBM Security Network IPS

С учетом того, что система IPS является критически важной с точки зрения защиты периметра сети и поэтому необходима ее высокая доступность и отказоустойчивость, то настройка процесса обновлений в продукте реализована максимально гибко. Помимо того, что уже стало привычным, администратор может задать расписание для проверки обновлений, но также для каждого вида обновления (сигнатуры атак или программная прошивка) можно выбрать режим их загрузки: только проверка, только скачка, либо скачка и автоматическая установка. Специально для программных обновлений добавлены настройки для автоматического резервного копирования системы до их установки и т.д.

На закладке License and Update Servers возможно настройка собственных серверов, с которых возможно обновление продукта установленного, к примеру, в сегменте без доступа в Интернет. В случае отказа от автоматической установки обновлений, на закладке Scheduled Installations возможно произвести настройку конкретного времени, когда те или иные обновления будут автоматически устанавливаться, например, в ночное время. Закладка Event Notification позволяет настраивать уведомления о процессе обновлений и состоянии лицензий, отображаемых как в консоли, так и по электронной почте и SNMP.

Рисунок 50: Управление обновлением и лицензиями в IBM Security Network IPS

Отчетность в IBM Security Network IPS

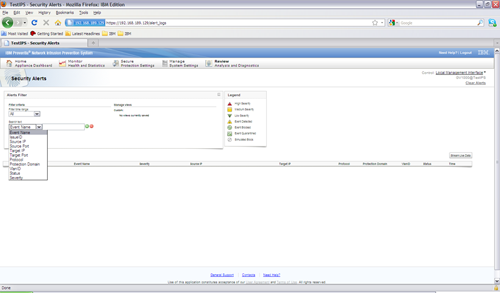

Наш обзор подходит к завершению и последнее что осталось рассмотреть с точки зрения возможностей системы управления – это раздел REVIEW, основное предназначение которого – просмотр детальной журнальной информации о состоянии системы защиты, событиях безопасности, а также системного состояния самого продукта. Данный модуль включает в себя: раздел Журналов (Logs), средства сетевой диагностики (Diagnostics) и возможность загрузить журналы локально для дальнейшего анализа (Downloads).

Рисунок 51: Просмотр детальной информации о состоянии системы защиты

Функционал для просмотра журналов позволяет детально отслеживать и отбирать информацию по системным событиям продукта (System), работе Межсетевого экрана (Firewall) и событиям безопасности (предотвращенным атакам, заблокированным соединениям и др.) (Security Alerts). Помимо возможности фильтрации журналов по дате, существует возможность отбора только тех записей, которые содержат вхождение определенных терминов или выражений, а для событий безопасности – поиска по определенным заранее заданным параметрам. После получения результата с учетом заданных условий фильтрации, есть возможность сохранить данный фильтр и впредь запускать его на выполнение без предварительной настройки.

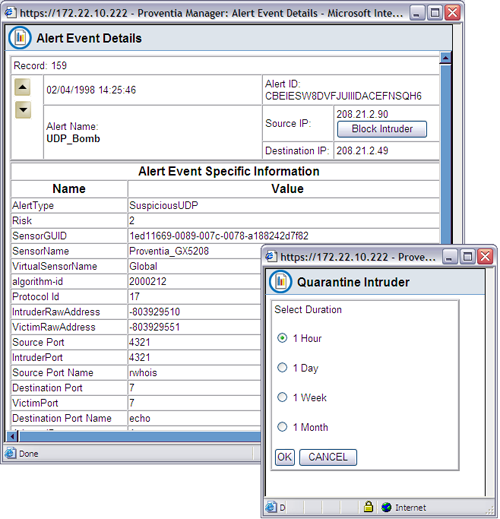

Рисунок 52: Просмотр детальной журнальной информации

Дополнительной возможностью для журнала событий безопасности (Security Alerts) является так называемая функция блокировки одним щелчком (single-click blocking), которая позволяет в режиме реального времени заблокировать (на 1 час, день, неделю или месяц) то или иное соединение даже если по какой-то причине оно было разрешено системой IPS (например, подозрительный трафик между доверенными хостами).

Рисунок 53: Блокировка одним щелчком

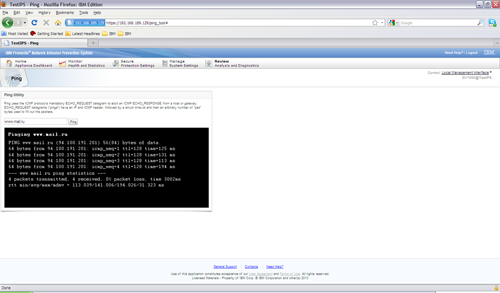

Раздел диагностики включает в себя только две функции: возможность отслеживания результатов команды Ping и по аналогии команды Traceroute, что позволяет прямо из веб-интерфейса продукта без использования SSH подключения диагностировать те или иные проблемы с прохождением трафика от/к IBM Security Network IPS.

Рисунок 54: Пример диагностики (Ping) в IBM Security Network IPS

Завершая наш обзор, необходимо упомянуть о дополнительных возможностях управления. Как уже было сказано неоднократно, несмотря на наличие эффективной и удобной веб-консоли, для компаний, использующих данное решение ни в единичном экземпляре, а также желающих проводить глубокий анализ того, от чего же собственно их IPS защищает, как он это делает и кто и как пытается проникнуть в защищаемые сегменты сети, рекомендуется использовать IBM Security SiteProtector System, который помимо собственно возможности централизовано управлять несколькими продуктами IBM Security, также включает в себя функционал системы сбора и анализа логов событий безопасности, что позволяет производить глубокую аналитическую работу для поддержания в актуальном виде модели угроз компании, а также эффективно анализировать тенденции угроз, особенно внутренних.

Базовые системные настройки продукта также могут меняться непосредственно с помощью блока управления для программно-аппаратного комплекса серии GX, а для виртуальной версии серии GV данное администрирование может вестись с помощью несложного графического интерфейса.

Рисунок 55: Дополнительная конфигурация для серии GV

Выводы

В завершении данного обзора хотелось бы подвести итоги и выделить основные характерные особенности решений компании IBM по сетевой безопасности серии IBM Security (Proventia) Network Intrusion Prevention System:

- Широкий модельный ряд программных или программно-аппаратных комплексов позволяет организовать надежную защиту сетей передачи данных в компании любого размера и любого уровня сложности сетевой инфраструктуры, предоставляя возможность анализа трафика от 200 Мбит/секунду до 40 Гбит/секунду без задержек и прерываний.

- Решение основано на проактивных технологиях защиты, которые позволяют эффективно блокировать атаки в самом широком спектре и предотвращать попытки проникновения в сеть, а также эффективно снижать риски действий внутреннего персонала.

- Функциональные возможности продукта намного шире классического представления о системах предотвращения вторжений (IPS), включая также такие функции как межсетевое экранирование, защита от утечек данных (DLP), защита веб-приложений и СУБД, контроль доступа приложений к сети и др.

- Широкие средства отчетности и архивации данных предоставляют обширные возможности для аудита и анализа текущего уровня обеспечения информационной безопасности.

- Обеспечивает безопасность для всей сети в целом, позволяя нивелировать риски отсутствия обновлений на отдельных ПК или серверах.

К минусам продукта можно отнести отстуствие локализации и документации на русском языке. Кроме того, в продукте пока отсутствует возможни анализа SSL трафика, для этого потребуется решения от сторонних компаний.

Более подробно о решении IBM Security Network Intrusion Prevention System Вы можете узнать:

- На сайте IBM: http://www.ibm.com/ru/services/iss/proventia_network_intrusion_prevention.html

- На нашем форуме /forum/index.php?showtopic=14817