За год, с июня 2024 по май 2025, специалисты компании Zscaler нашли в магазине Google Play сотни вредоносных приложений, которые в сумме скачали более 40 миллионов раз. Исследователи отмечают, что число атак на мобильные устройства выросло на 67% год к году, а главными угрозами остаются шпионские программы и банковские трояны.

По данным Zscaler, киберпреступники все чаще переходят от классического мошенничества с картами к атакам на мобильные платежи.

В ход идут фишинг, СМС-мошенничество (smishing), подмена сим-карт и поддельные платёжные схемы. Эксперты объясняют это тем, что традиционные способы обмана становятся менее эффективными из-за внедрения технологии «чип и ПИН-код» и повсеместного использования бесконтактных платежей.

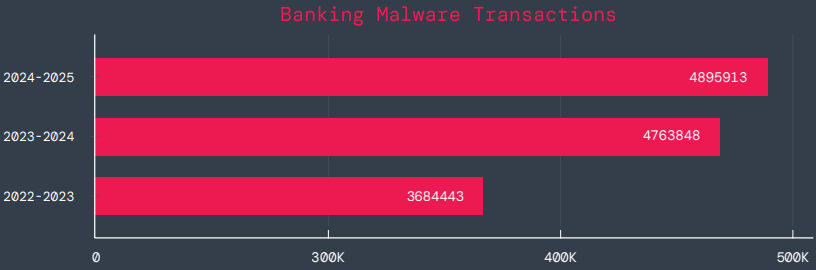

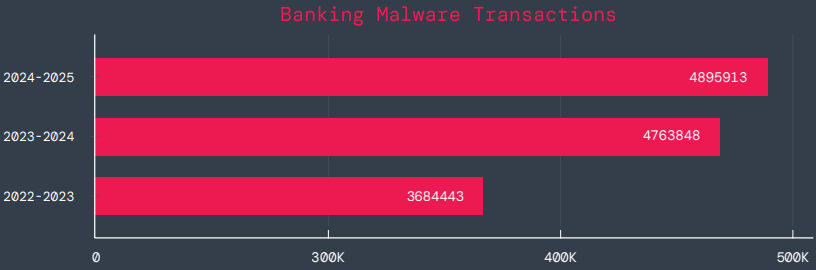

Zscaler сообщает, что банковские вредоносные программы достигли почти 4,9 миллиона зафиксированных транзакций в 2025 году, но рост составил лишь 3%, тогда как годом ранее был 29%. При этом количество заражённых приложений в Google Play выросло с 200 до 239, а их совокупное число загрузок превысило 42 миллиона.

Отдельного внимания заслуживает всплеск активности рекламного софта (adware) — он теперь занимает почти 69% всех заражений, что почти вдвое больше прошлогоднего показателя. На втором месте оказался троян Joker, занимавший лидирующую позицию год назад, — его доля снизилась до 23%.

Особенно быстро растёт сегмент шпионского софта — рост составил 220%. Основными источниками заражений стали семейства SpyNote, SpyLoan и BadBazaar, применяемые для слежки, вымогательства и кражи личных данных.

Наибольшее количество атак пришлось на Индию, США и Канаду, где зафиксировано 55% всех инцидентов. Кроме того, в Италии и Израиле количество атак выросло от 800% до 4000% по сравнению с прошлым годом.

В отчёте Zscaler выделены три особенно опасные вредоносные программы:

- Anatsa — банковский троян, регулярно проникающий в Google Play под видом приложений для продуктивности. Он способен красть данные из более чем 800 банков и криптоплатформ.

- Android Void (Vo1d) — бэкдор для Android TV-боксов, заразивший как минимум 1,6 млн устройств, в основном в Индии и Бразилии.

- Xnotice — новый RAT-зловред, нацеленный на соискателей в нефтегазовой отрасли, особенно в Иране и арабских странах. Он крадёт банковские данные, коды МФА и может делать скриншоты экрана.

Zscaler напоминает: даже приложения из Google Play могут быть опасны. Пользователям стоит регулярно обновлять систему, скачивать программы только от проверенных разработчиков, не давать избыточных разрешений (особенно на Accessibility), удалять ненужные приложения и включать Play Protect.

Кроме того, в отчёте отмечен рост атак на устройства интернета вещей (IoT). Чаще всего злоумышленники взламывали роутеры, чтобы включать их в ботнеты или использовать как прокси для распространения вредоносного кода. Основной удар пришёлся на США, а также на Гонконг, Германию, Индию и Китай.

Эксперты советуют компаниям внедрять подход Zero Trust, следить за аномалиями в трафике, защищать IoT-устройства на уровне прошивки и ограничивать установку приложений на корпоративных смартфонах.