Исследователи в области кибербезопасности зафиксировали новую версию Android-трояна HOOK, которая получила крайне тревожное обновление — возможность показывать пользователю полноэкранное вымогательское сообщение в стиле ransomware.

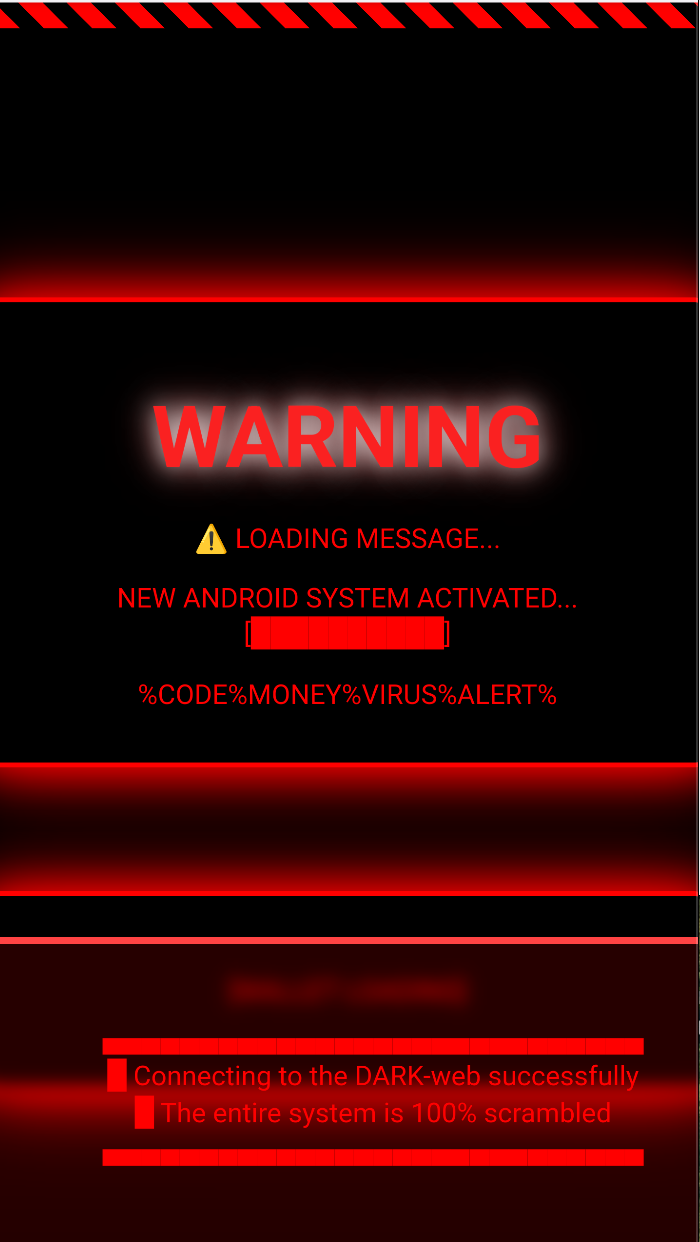

По данным Zimperium, при команде с серверов C&C троян выводит поверх всех окон экран с надписью «WARNING», суммой и криптовалютным кошельком для перевода.

Как только жертва платит или злоумышленники решат, что пора свернуть атаку, они могут убрать сообщение удалённой командой.

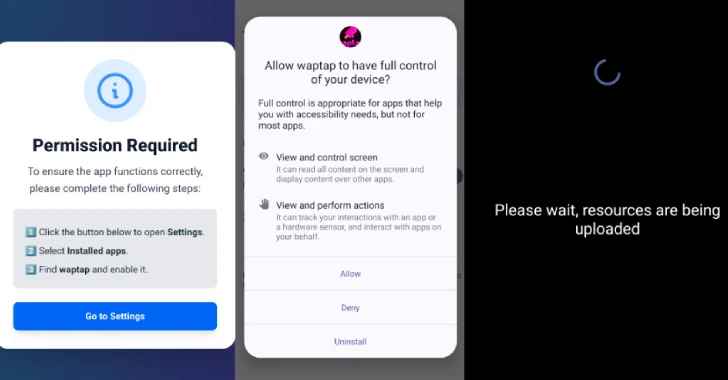

HOOK считается ответвлением трояна ERMAC, исходный код которого ранее утёк в открытый доступ. Как и другие банковские зловреды, он умеет показывать поддельные экраны поверх приложений банков и финсервисов, красть учётные данные и использовать сервисы доступности Android, чтобы полностью контролировать устройство.

Новая версия выглядит гораздо опаснее:

- поддерживает 107 удалённых команд, из них 38 новых;

- умеет записывать жесты через прозрачные оверлеи,

- подсовывать фальшивые экраны NFC-сканирования,

- имитировать ввод ПИН-кода блокировки,

- выдавать себя за Google Pay и собирать данные карт.

Помимо этого, троян способен отправлять СМС, транслировать экран жертвы, включать фронтальную камеру и красть cookies или сид-фразы от криптокошельков. Распространяется HOOK через фишинговые сайты и поддельные репозитории GitHub.

Эксперты подчёркивают: границы между банковскими троянами, шпионскими программами и вымогателями постепенно стираются, и HOOK — наглядный пример такой эволюции.

Параллельно Zscaler сообщает о росте активности ещё одного зловреда — Anatsa, который уже атакует более 830 банковских и криптосервисов по всему миру. Для маскировки злоумышленники публикуют вредоносные приложения-дропперы даже в Google Play, где они набирают миллионы установок.

Итог один: Android-зловреды становятся всё функциональнее, а значит, пользователям стоит крайне осторожно относиться к установке приложений из неизвестных источников и внимательнее проверять даже те, что скачаны из официальных магазинов.