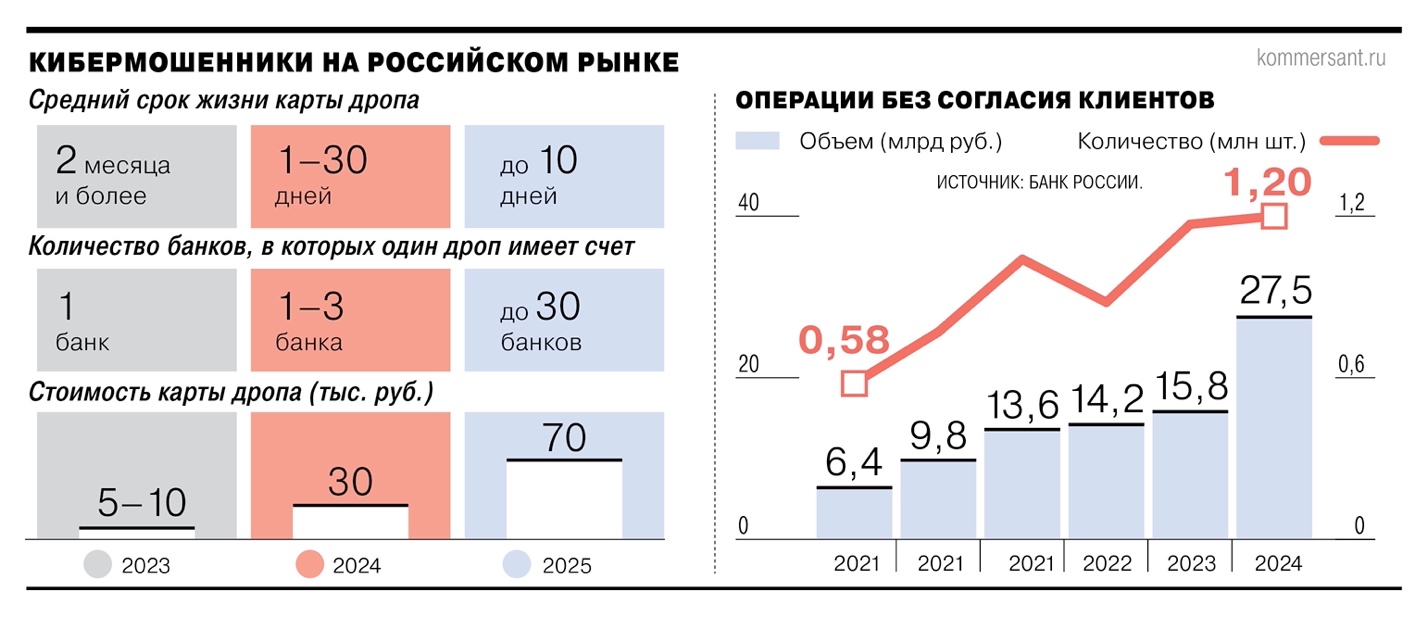

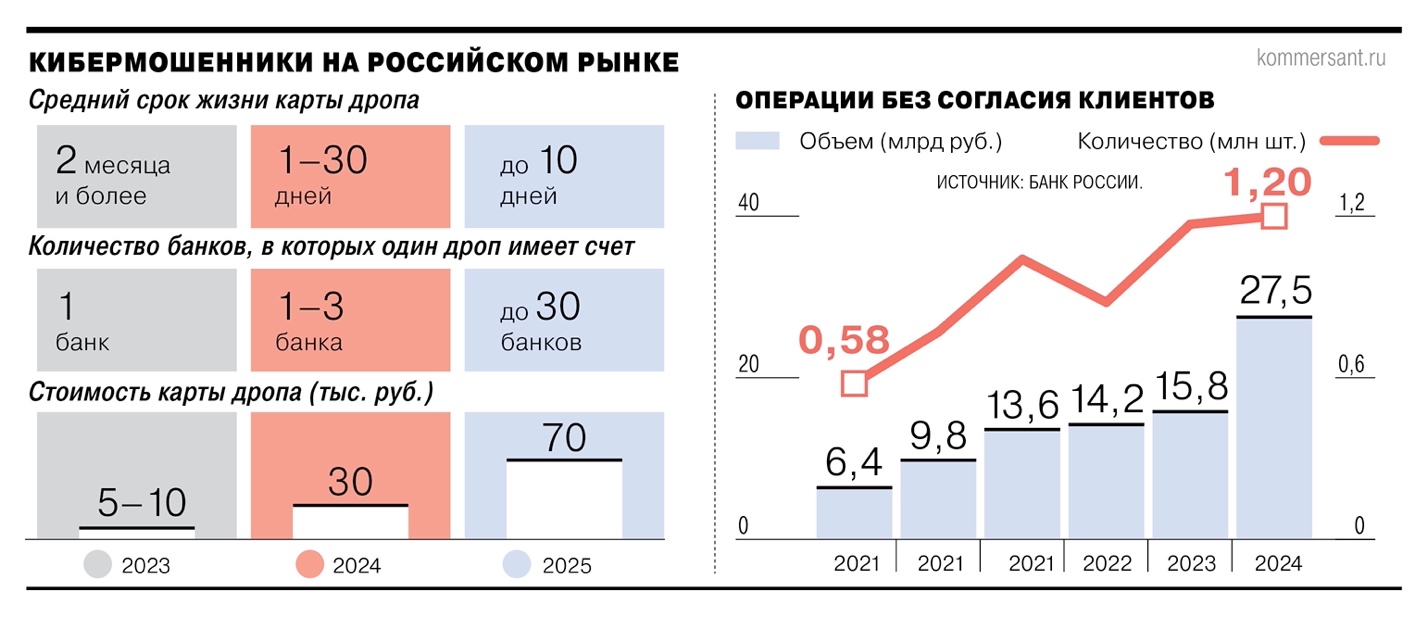

По данным Банка России, срок жизни дропа сегодня не превышает нескольких дней, тогда как в 2023 году он мог достигать двух месяцев. Однако мошенники компенсируют это ограничение усложнением схем вывода средств и увеличением числа посредников.

Как отмечает «Коммерсант», злоумышленники, вовлекающие россиян и мигрантов в схемы обналичивания украденных денег, действуют эффективнее регулятора — в первую очередь за счёт расширения сети дропов.

По информации Банка России, к концу 2024 года в стране было выявлено около 700 тыс. дропов. При этом речь идёт лишь о тех, кто подпадает под законодательство о противодействии отмыванию доходов и финансированию терроризма. Сколько всего дропов используют мошенники, регулятор не уточняет.

Экспертные оценки значительно расходятся. В Сбербанке считают, что общее число дропов достигает 2 млн человек. Там также фиксируют явную тенденцию к уходу в офлайн: всё чаще мошенники используют дропов-курьеров, которые лично забирают деньги у жертв.

По данным интегратора «Информзащита», совокупная аудитория таких «помощников» за 2023–2025 годы может составлять от 8 до 12 млн человек, включая одноразовых участников и тех, кто уже выбыл из схем.

В «Информзащите» также отмечают, что около трети дропов — это мигранты. Темпы прироста в компании оценивают на уровне 80 тыс. человек ежемесячно.

«Количество дропов растёт, поскольку банковские сервисы становятся всё более удобными и привлекательными, а ответственность за участие в таких схемах — низкая», — считает руководитель дирекции по предотвращению кибермошенничества Альфа-банка Евгений Винокуров.

Одновременно усложняются и сами схемы. Если год назад только 1% дропов открывали счета в нескольких банках, то в 2025 году таких уже 35%. В некоторых случаях используется до 30 банков одновременно.

Это стало реакцией на ужесточение контроля со стороны банков и регулятора. Например, в 2023 году средний срок «жизни» карты, оформленной на дропа, составлял два месяца. В 2025 году при «заливе» — когда на счёт быстро переводится максимальная сумма — он сократился до 15 минут. Даже при более «осторожном» использовании, в составе так называемых ферм с небольшими переводами, срок не превышает 10 дней.

Тем не менее крупнейшие банки уже начали возвращать серьёзные суммы пострадавшим от мошенничества. Так, с начала 2025 года Сбербанк вернул более 1 млрд рублей — больше, чем за весь 2024 год. По словам вице-президента ВТБ Дмитрия Ревякина, в 2024 году удалось вернуть 380 млн рублей со счетов дропов.

С 15 мая Банк России ввел ограничение на объёмы переводов для тех, кто включён в базу дропов. А с 1 июня 2025 года Росфинмониторинг получит дополнительные полномочия по приостановке операций в рамках борьбы с подобными схемами.

Кроме того, в Госдуме рассматриваются два законопроекта, направленных на противодействие дропперству. Один предполагает обязательное разрешение родителей на открытие счёта для подростков в возрасте от 14 до 18 лет, второй — вводит уголовную ответственность за участие в подобных схемах. Первый вице-премьер Дмитрий Григоренко признал, что на данный момент дроппинг не подпадает под действие уголовного законодательства.

«Получение денежного вознаграждения — это ключевой признак умысла, который отличает преступника от обманутой жертвы. Если человек передавал свои данные бесплатно — по незнанию или под давлением — он не подлежит уголовной ответственности», — подчеркнул Дмитрий Григоренко.