Операционная система ALT Mobile для мобильных устройств зарегистрирована в Реестре российского программного обеспечения под номером 24906, класс 02.11 «Мобильная операционная система».

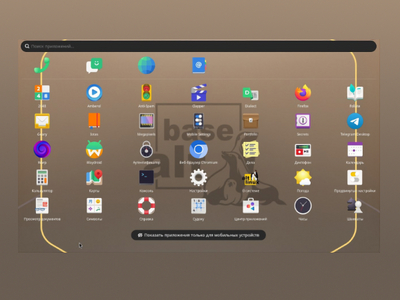

ALT Mobile (номер в реестре 24906, класс 02.11 «Мобильная операционная система») входит в линейку ОС «Альт», все продукты которой основаны на единой пакетной базе и отечественном репозитории. Интерфейс ALT Mobile адаптирован под малые диагонали экранов устройств с сенсорным управлением и использует оболочку Phosh на базе технологий GNOME.

Устройства с ALT Mobile полностью совместимы с корпоративной ИТ-инфраструктурой, в которой компьютеры и серверы работают на ОС «Альт». Централизованное управление такой инфраструктурой, в том числе устройствами с ALT Mobile, осуществляется с помощью программного комплекса (службы каталогов) «Альт Домен».

«Выпуск ALT Mobile — это важный шаг в расширении линейки ОС «Альт». Продукт рассчитан на корпоративных заказчиков, использующих мобильные устройства для производственно-технологических и бизнес-процессов и предъявляющих повышенные требования к надежности ИТ-инфраструктуры», — сказал Алексей Смирнов, председатель совета директоров «Базальт СПО».

Модель продаж операционной системы ALT Mobile отличается от модели ОС общего назначения и предусматривает поставки продукта только предустановленным на мобильные устройства от аппаратных производителей.

«Базальт СПО» активно работает над обеспечением совместимости ОС с широким спектром оборудования различного назначения, среди которого не только смартфоны и планшеты, но и банковские терминалы, кассовые аппараты, телевизионные приставки и многое другое.

ALT Mobile уже предустанавливается на планшетные компьютеры MIG, а также совместима с архитектурами x86_64, aarch64, RISC-V. Доступны образы для установки на смартфоны Pine64 и игровые приставки Anbernic на базе СнК Rockchip.

«Выбирая технологического партнера, мы оцениваем зрелость продукта, совместимость с широким спектром российских решений, наличие компетенций и отлаженность внутренних процессов компании. По части операционных систем необходимо, чтобы ОС соответствовала требованиям по импортозамещению и информационной безопасности, ведь абсолютное большинство наших клиентов относится к критической инфраструктуре. ALT Mobile подошла нам по всем параметрам», — заявил Сергей Германович, технический директор компании MIG.

ALT Mobile — это российское решение на базе свободного ПО, независимое от зарубежных сервисов. В проекте используются отечественный репозиторий и инфраструктура, находящиеся на территории России. Процесс разработки ОС и исходные коды компонентов базовой системы открыты.

Высокая надежность ОС, имеющая ключевое значение для корпоративных заказчиков, достигается за счет полностью контролируемой сборки, регулярного выпуска обновлений и устранения уязвимостей.

Интерес к ALT Mobile уже проявили госструктуры, бизнес и частные пользователи. Ранее ОС была представлена на различных отраслевых, партнерских и научно-практических конференциях.