В некоторых моделях дронов DJI найдены серьёзные уязвимости, позволяющие модифицировать критические идентификационные данные (например, серийный номер), а также обойти защитные механизмы и выдать геолокацию оператора.

В отдельных случаях эксплуатация выявленных уязвимостей может позволить злоумышленнику удалённо приземлить устройство. Информацию о проблемах представили специалисты Рурского университета на симпозиуме Network and Distributed System Security.

Исследователи проинформировали представителей DJI о 16 уязвимостях. В настоящее время вендор уже устранил баги.

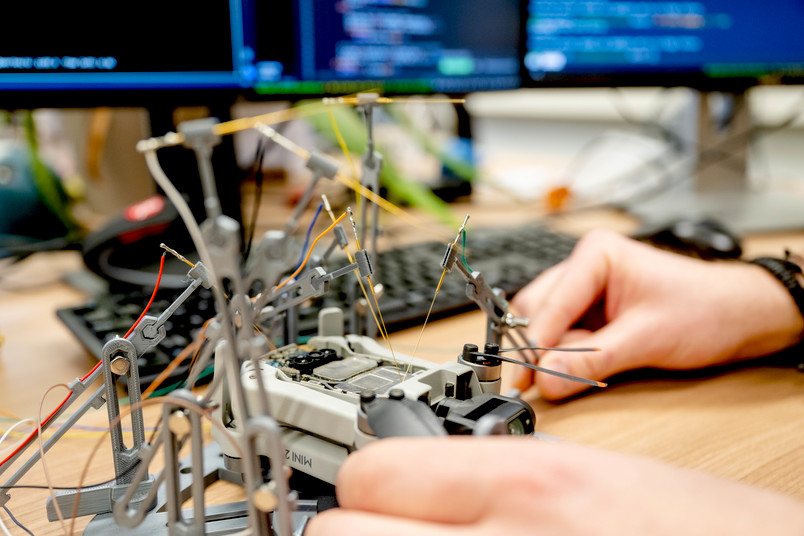

В ходе анализа специалисты проверяли разные категории дронов: маленькие модели DJI Mini 2, среднего размера Air 2 и крупные Mavic 2. Позже добавился и Mavic 3.

Исследователи «скормили» прошивке дронов огромное количество случайных входных данных и проверили, какие модели не смогут переварить это и позволят изменить важные данные вроде серийного номера. Другими словами, эксперты использовали фаззинг.

«После подключения дрона к ноутбуку мы первым делом выяснили, как можно взаимодействовать с устройствами и какие интерфейсы для этого доступны. Оказалось, что большая часть взаимодействия происходит через протокол DUML, отправляющий команды дрону в виде пакетов», — объясняют специалисты.

Фаззер позволил специалистам сгенерировать пакеты данных DUML, отправить их дрону и оценить, какой ввод привёл к сбою в работе софтовой составляющей устройства.

«Тем не менее не все уязвимости приводили к сбою. Отдельные бреши приводили к изменениям данных вроде серийного номера», — пишут исследователи.