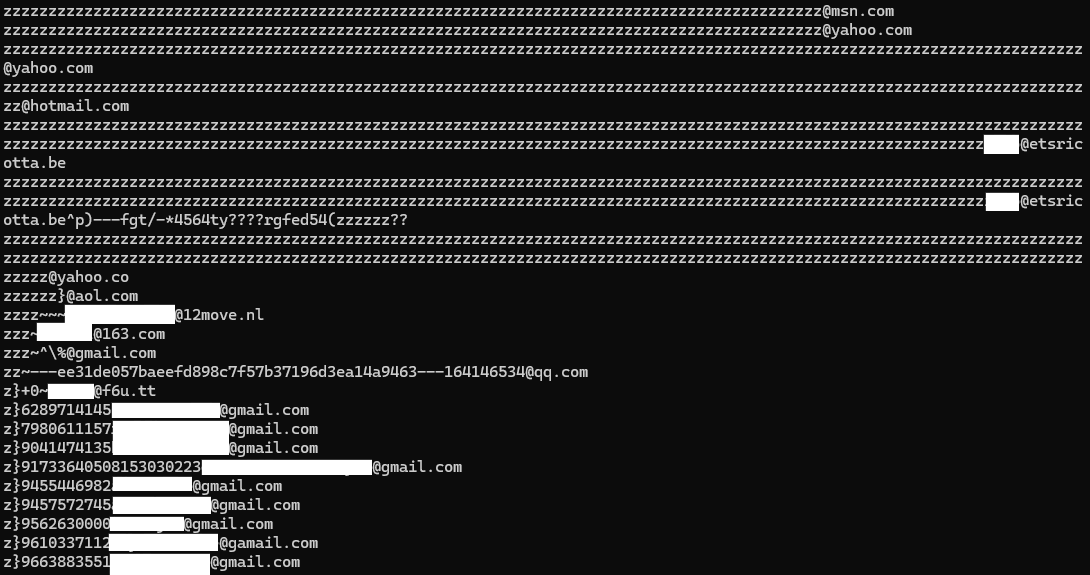

Самая долгая DDoS-атака 2022 года продолжалась 3 месяца или 2 тыс. часов. Самая мощная — достигла 760 Гбит/с. Рекорды минувшего года публикует компания “РТК-Солар”. За год зафиксировали 21,5 млн веб-атак с высокой степенью риска.

Еще год назад рекордными считались атаки длительностью всего в несколько дней, теперь они не прекращаются месяцами. Отчет “РТК-Солар” содержит информацию об атаках на онлайн-ресурсы, включает массовые DDoS-атаки на магистральный канал связи и DDoS уровня приложений, а также веб-атаки на сотни компаний из разных отраслей, включая госвласть, телеком, промышленность, финансы, ретейл.

Традиционно самым атакуемым регионом оказалась Москва: на нее за год пришлось более 500 тыс. DDoS-атак.

На второй строчке Уральский федеральный округ (почти 100 тыс. атак), третья мишень — Центральный федеральный округ в целом (чуть более 50 тыс. инцидентов).

Резкий скачок DDoS произошел сразу после начала СВО, уже в марте число подобных атак в 8 раз превысило показатели первых двух месяцев года, говорится в отчете. Пик пришелся на май, что, скорее всего, связано с празднованием Дня Победы. Этот же месяц ставил антирекорды по утечкам.

При атаках на онлайн-ресурсы злоумышленники также активно использовали веб-векторы. В 1 квартале года почти 80% критических киберинцидентов было связано именно с атаками на веб, а ко 2 кварталу эта доля превысила 92%.

Всего за 2022 год было зафиксировано 21,5 млн веб-атак с высокой степенью критичности. Большая их часть (30%) была направлена на сайты органов власти и госкомпаний. Еще четверть – на финансовый сектор. Также хакеры пытались взламывать сайты образовательных учреждений, ИТ-компаний, организаций культуры и спорта.

Чаще всего использовался DDoS уровня приложений — более сложная атака, направленная не на канал связи, а на сервер, где обслуживается приложение. Также злоумышленники использовали внедрение SQL-кода, межсайтовый скриптинг, уязвимости обхода пути и включения локальных файлов. Такие атаки позволяют сделать сайт недоступным для пользователей, полностью скомпрометировать приложение и все его данные, менять контент сайта и реализовывать дефейс.

“Веб-ресурсы стали самым атакуемым элементом инфраструктур российских компаний”, — комментирует цифры руководитель направления Anti-DDoS и WAF компании “РТК-Солар” Николай Рыжов.

Сразу после начала СВО злоумышленники использовали массовые DDoS- и веб-атаки в основном в целях хактивизма. Однако к середине года атаки стали более сложными и целевыми, а хакеры взламывали сайты не столько ради дефейса, сколько для размещения вредоносных программ, проникновения в инфраструктуру и доступа к ценным данным.

Несмотря на то, что последние месяцы отыграли аномальный всплеск первой половины года, веб-ресурсы остаются под прицелом хакеров, предупреждают эксперты.

Добавим, на минувшей неделе своей статистикой поделился вице-премьер Дмитрий Чернышенко. По его данным, с начала 2022 года удалось отразить почти 50 тысяч серьезных кибератак. При этом чиновник уверен, что рынок готов выполнить поручение президента по запрету иностранных СЗИ на объектах КИИ раньше назначенного 2025 года.