В iOS 26 в приложении «Пароли» появилась небольшая, но очень полезная функция, которая может спасти от знакомого многим сценария с бесконечным «Забыли пароль?». Apple добавила временное хранилище для сгенерированных паролей, которые по каким-то причинам не успели корректно сохраниться.

Ситуация довольно типичная: система предлагает надёжный пароль, вы его принимаете — а затем сайт зависает, страница перезагружается или что-то идёт не так.

В итоге пароль теряется, а пользователю остаётся только запускать процедуру восстановления доступа и надеяться, что со второй попытки всё сохранится как надо.

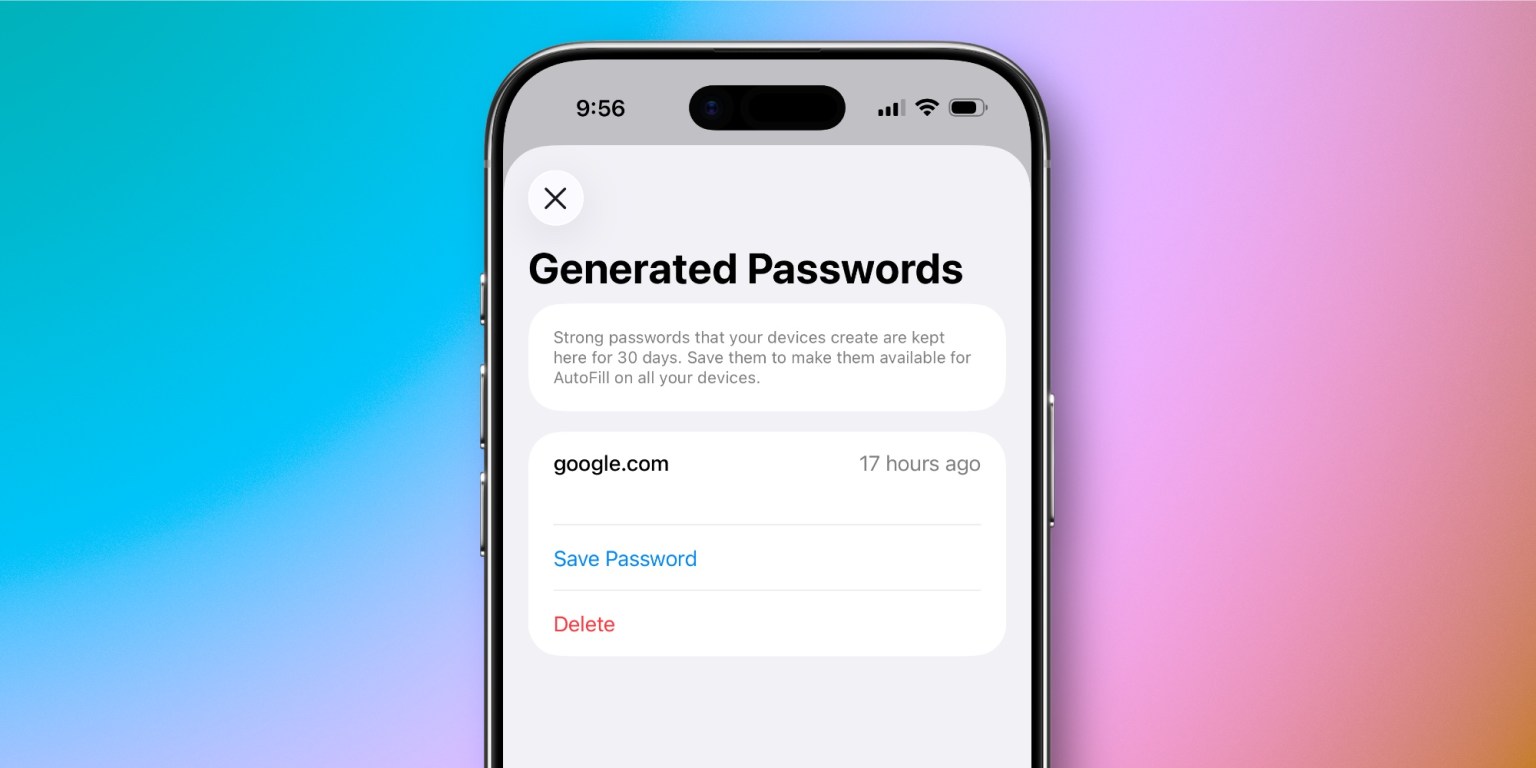

В iOS 26, по данным 9to5mac, Apple решила эту проблему, хотя и сделала это не совсем очевидно. Если недавно был сгенерирован новый пароль, но он не попал в основную базу, в приложении «Пароли» появляется дополнительный пункт меню — «Сгенерированные пароли». Найти его можно за иконкой с тремя точками в правом верхнем углу.

Фишка в том, что этот пункт отображается не всегда. Он появляется только в том случае, если система действительно хранит «временные» пароли. Если таких записей нет, меню просто исчезает, из-за чего большинство пользователей могут даже не догадываться о существовании функции.

Внутри раздела показывается, для какого сайта был создан пароль, сколько времени прошло с момента генерации, а также предлагается сохранить его или удалить. По описанию Apple, такие пароли хранятся до 30 дней. Если пользователь решает сохранить пароль, система предлагает добавить имя пользователя и другие данные, чтобы оформить полноценную учётную запись для автозаполнения на всех устройствах.

Функция выглядит как мелкая деталь, но на практике может сэкономить немало времени и нервов. Единственный минус — её сложно заметить без подсказки. Небольшой индикатор или значок в интерфейсе явно не помешал бы.