Эксперты предупреждают о новых вредоносных рассылках с ботнета Emotet. Одноименный троян, загружаемый при открытии вложения, не приводит с собой дополнительных зловредов — видимо, целью имейл-кампании является наращивание потенциала бот-сети.

Согласно наблюдениям Cryptolaemus , рассылка спама, нацеленного на дальнейшее распространение Emotet, стартовала в восемь утра 2 ноября UTC (около 11 утра по Москве). Вредоносные письма содержат вложение — документ XLS или запароленный архив с XLS-файлом.

Злоумышленники имитируют продолжение переписки, украденной трояном, и щедро раздают поддельные инвойсы, сканы, электронные формы и т. п. Анализ образцов вложений, загруженных на VirusTotal, выявил множество вариантов имени файла и разнообразие используемых языков — в основном европейских.

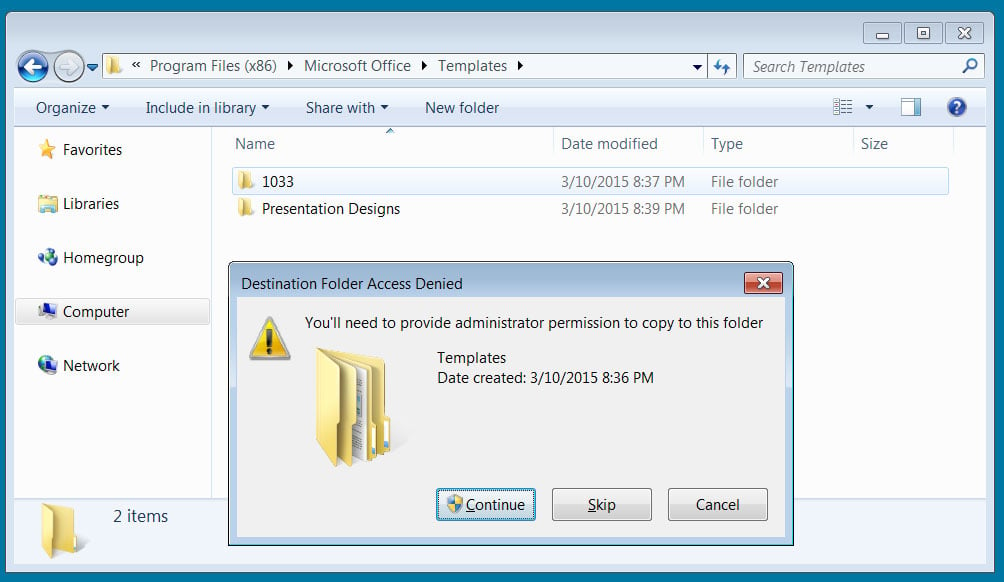

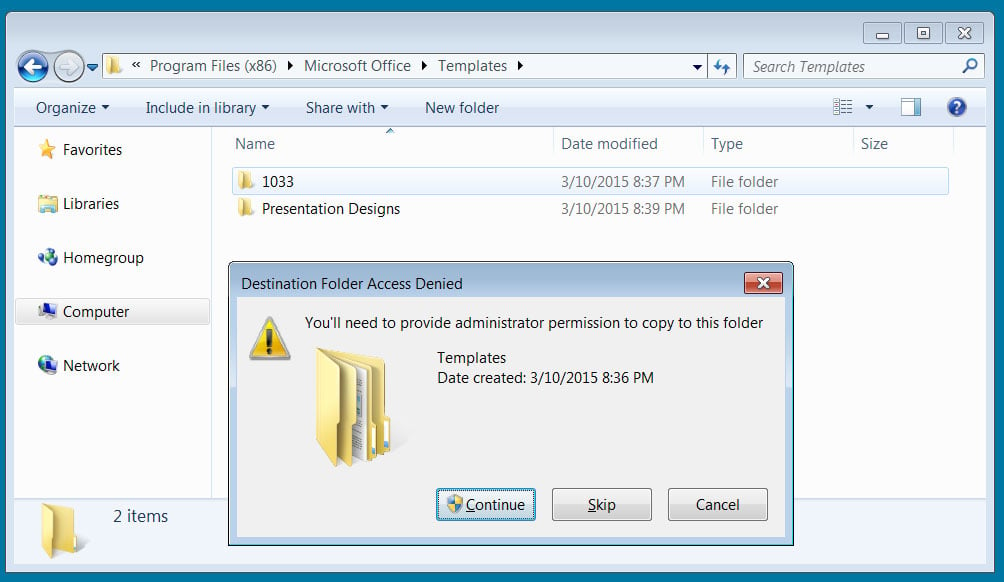

Текущая Emotet-кампания также использует новый шаблон вложения Excel: вредоносный документ содержит инструкции, согласно которым получатель должен скопировать файл в папку «Шаблоны» Microsoft Office и вызвать его оттуда. Такой трюк помогает обойти режим защищенного просмотра Microsoft, при котором блокируется исполнение макросов.

Дело в том, что при загрузке файлов из интернета Windows выставляет флаг MoTW, руководствуясь которым, Microsoft Office открывает документ в Protected View. Папки Templates считаются доверенными, и подобные ограничения на них не распространяются — даже если файл помечен MoTW. Копирование в эти папки возможно только с разрешения админа, и попытка вызовет системное предупреждение, но злоумышленники, видимо, надеются, что жертва нажмет кнопку «Продолжить».

При открытии вредоносного файла в полнофункциональном редакторе выполняется встроенный макрос, загружающий Emotet (KLyt.dll). Для сохранения в каталоге %UserProfile%\AppData\Local создается папка с произвольным именем, затем DLL запускается на исполнение с помощью regsvr32.exe.

Зловред работает в фоновом режиме, подключаясь к C2 для получения инструкций. На настоящий момент команд на загрузку дополнительных файлов не замечено.