Согласно статистике Банка России, в прошлом году мошенники украли у держателей счетов около 13,6 млрд рублей, совершив более 1 млн несанкционированных операций. Кредитно-финансовым организациям удалось вернуть клиентам только 6,8% похищенного (920,5 млн руб.) — против 11,3% в 2020 году и 14,6% в 2019-м.

В прошлом году Центробанк придумал, как увеличить долю возврата по мошенническим платежам, предложив автоматически блокировать счет получателя перевода по обращениям граждан, а также упростить судебную процедуру. Эта инициатива не получила большой поддержки: участники рынка опасались, что новый порядок усложнит систему контроля в банках и повысит процент ошибочных блокировок.

По новым данным, количество и объем операций без согласия клиентов за год увеличились на 33,8 и 38,8% соответственно. Регулятор объяснил эту тенденцию активным развитием новых дистанционных платежных сервисов и ростом объема денежных переводов с использованием платежных карт и других электронных средств платежа (ЭСП).

Доля несанкционированных операций в общем объеме ЭСП-переводов составила 0,00130%, то есть осталась в допустимых пределах (до 0,005%), но превысила предыдущие показатели. Чаще всего мошенники, как и прежде, полагались на социальную инженерию — в 49,4% случаев против 61,8% годом ранее и 68,6% в 2019 году.

У физлиц злоумышленникам удалось украсть 12,1 млрд рублей, остальное они выудили у компаний. Индивидуальные потери граждан в среднем составили 11,8 тыс. руб., юрлиц — 349,6 тыс. рублей.

Наибольшее количество мошеннических транзакций было совершено при оплате товаров и услуг в интернете (CNP) — 742,3 тыс., общим объемом 4,1 млрд рублей. Еще больше обманщикам удалось украсть через системы ДБО (мобильные приложения, личные кабинеты на сайтах) — 6 млрд руб., при этом в 78% случаев они использовали элементы социальной инженерии.

Сценарии мошенничества с использованием телефонной связи, согласно ЦБ, почти не изменились. Злоумышленники обычно звонили от имени ИБ-службы банка, правоохранительных органов либо попросту использовали автообзвон. За год регулятор инициировал блокировку свыше 179 тыс. телефонных номеров, задействованных в мошеннических схемах. А передача списка банковских контактов операторам связи позволила заблокировать более 2 млн вызовов, совершенных путем подмены номера.

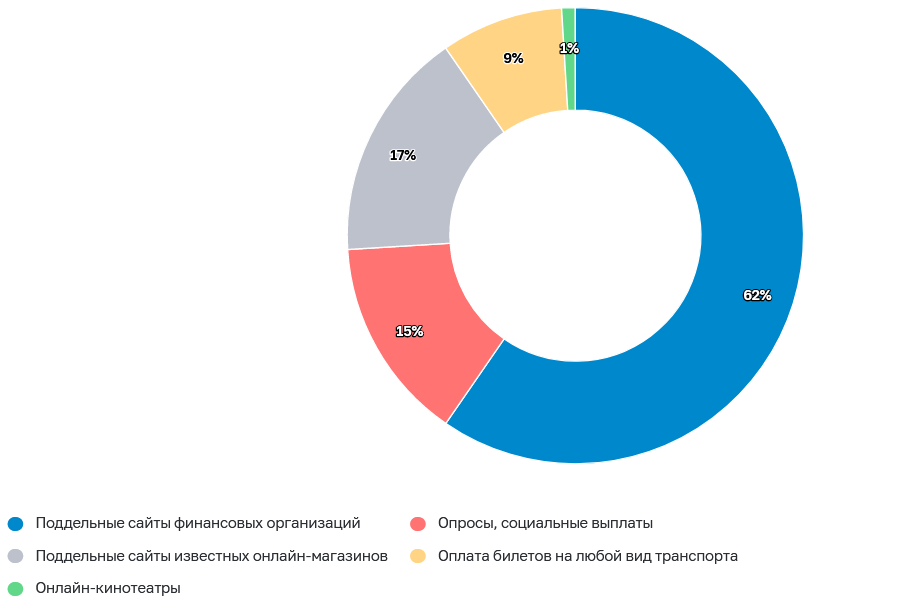

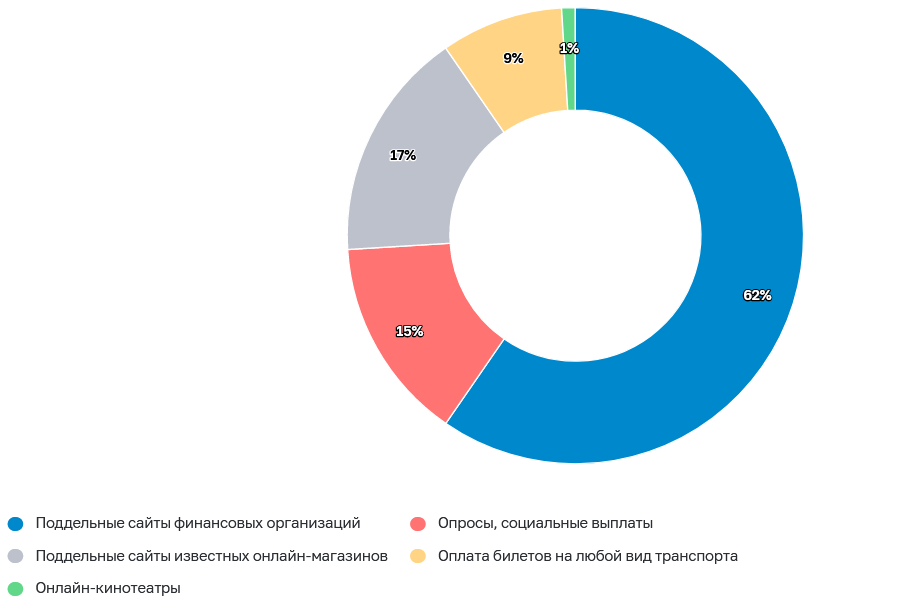

Фишинговые сайты в большинстве случаев имитировали ресурсы действующих банков или ретейлеров. Мошенники также активно привлекали посетителей, обещая компенсационные выплаты от имени госорганов или оплату участия в тестах и опросах. За год Центробанк направил в адрес регистраторов доменов информацию о 6213 ресурсах, созданных со злым умыслом.

В прошлом году регулятор финансовой сферы получил право инициировать блокировку мошеннических сайтов во внесудебном порядке. Этой возможностью он воспользовался 3100 раз — в основном с целью пресечения махинаций на фондовом рынке и ликвидации финансовых пирамид. Ускоренная процедура, по оценкам, позволила сократить время жизни таких ресурсов с нескольких недель до нескольких суток.