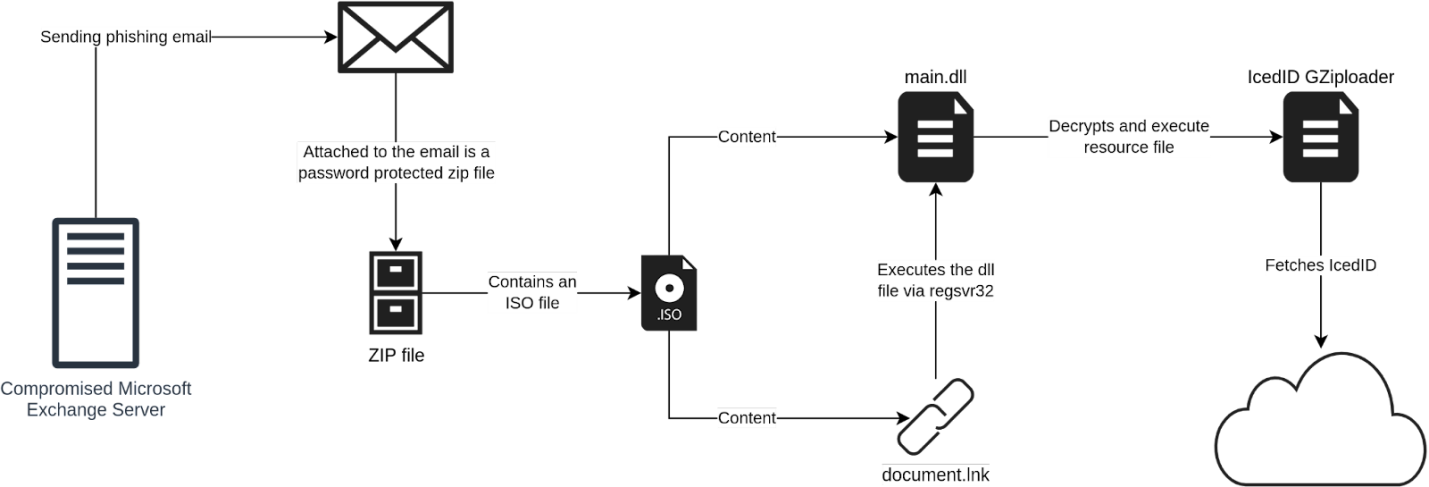

Исследователи из Intezer выявили новую вредоносную кампанию, использующую перехват переписки. Хакеры воруют входящую почту на уязвимых серверах Microsoft Exchange и рассылают корреспондентам поддельные ответы с вложенным файлом — зловредом IceID.

Большинство выявленных серверов отправителя плохо пропатчены и доступны из интернета, поэтому израильские эксперты предположили, что злоумышленники используют ProxyShell. Фальшивки распространяются с взломанных аккаунтов, что придает им еще больше убедительности. Среди получателей числятся представители таких сфер, как энергетика, здравоохранение, фармацевтика и право.

Вредонос IceID, он же BokBot, известен ИБ-сообществу с 2017 года. Он дебютировал как банковский троян, однако, подобно TrickBot, впоследствии стал применяться в основном как загрузчик. Эту функциональность зловреда также зачастую используют торговцы доступом к чужим сетям, которые умышленно рассылают его в спаме на адреса целевых организаций.

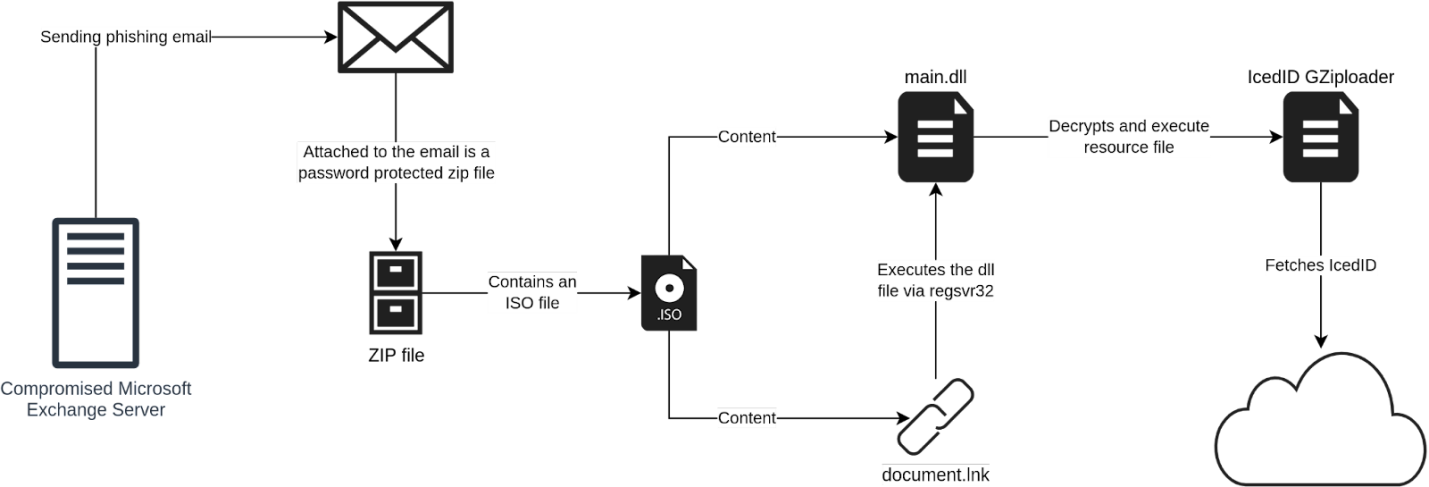

Летом прошлого года IceID массово распространялся с помощью форм обратной связи на сайтах. Теперь злоумышленники используют с этой целью Microsoft Exchange. Примечательно, что они отказались от вредоносных вложений в форматах Office и перешли на архивированные ISO-файлы — видимо, для обхода защиты Windows, известной как MOTW (маркировка файлов, полученных из интернета, добавлением атрибута Mark of the Web; при отсутствии маркера пользователю выводится предупреждение).

Вредоносный ISO в данном случае содержит два файла — в форматах .lnk и .dll. Первый используется для запуска dll-модуля IceID (с помощью инструмента командной строки regsvr32). Код, исполняемый в памяти компьютера, устанавливает соединение с C2 и ждет команд оператора. В ходе тестирования никаких дополнительных файлов троян не загрузил.

Использование текущей переписки жертв взлома для раздачи вредоносных программ — идея далеко не новая, но, видимо, набирающая популярность в криминальных кругах. Такой же прием социальной инженерии использовали авторы недавней Qakbot-кампании, засветившейся на радарах Sophos.