Новая версия программы вымогателя LockBit, получившая номер 2.0, способна автоматизировать шифрование домена Windows, используя групповые политики. Поскольку вредонос распространяется по модели «шифровальщик как услуга», стоит ожидать роста числа более серьезных кибератак с его участием.

Если углубиться в историю, операции программы-вымогателя LockBit стартовали в сентябре 2019 года. Различные киберпреступные группировки использовали зловред в своих целях — для проникновения в сеть и шифрования устройств жертвы.

В обмен на использование программы-вымогателя злоумышленники отдавали 20-30% разработчикам LockBit. Остальные же 70-80%, как правило, кибергруппировки оставляли себе.

На протяжении всех этих лет операции шифровальщика были достаточно активны, поскольку авторы вредоносной программы не скупились на рекламу и продвижение своего «продукта» на различных формах соответствующей тематики.

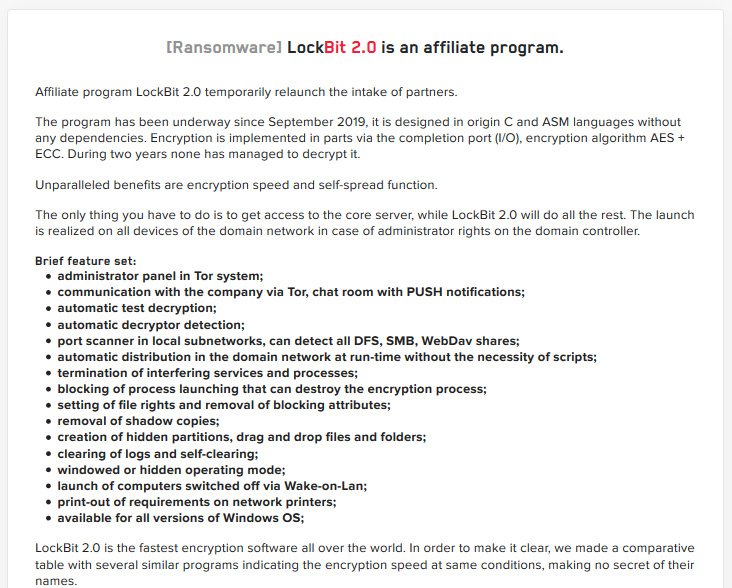

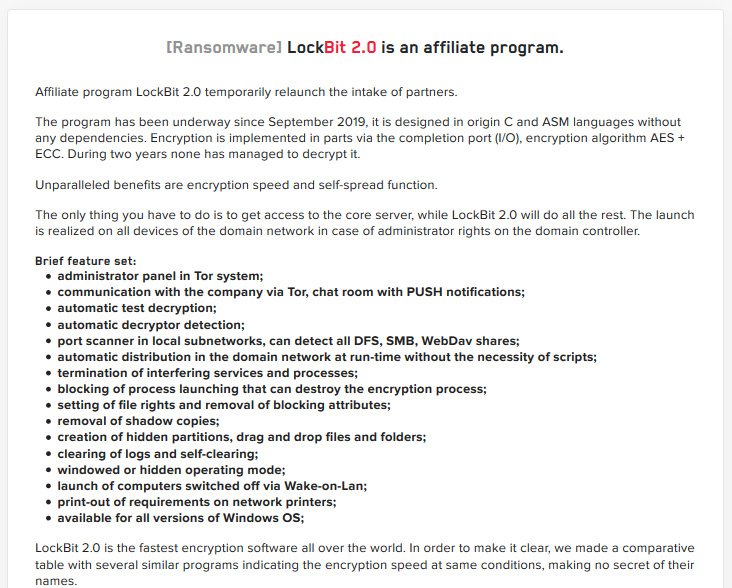

Теперь же разработчики программы-вымогателя начали активно двигать следующую версию вредоноса – LockBit 2.0. Всю необходимую информацию можно прочитать на сайте злоумышленников, посвящённом публикации скомпрометированных данных.

Само собой, авторы оснастили шифровальщик новыми функциями, среди которых стоит выделить два самых важных нововведения. Одним из ключевых отличий новой версии зловреда стало использование групповых политик для шифрования сети жертвы. В образцах, проанализированных командой MalwareHunterTeam и специалистом Виталием Кремецем, прослеживается автоматизация процесса взлома контроллера домена и отключения защитных программ в системе жертвы.

После запуска LockBit создает новые групповые политики на контроллере домена, которые впоследствии рассылаются каждому устройству в сети. Эти политики отключают встроенную антивирусную программу Microsoft Defender, поэтому семпл вредоноса остаётся без детекта и не отправляется специалистам.

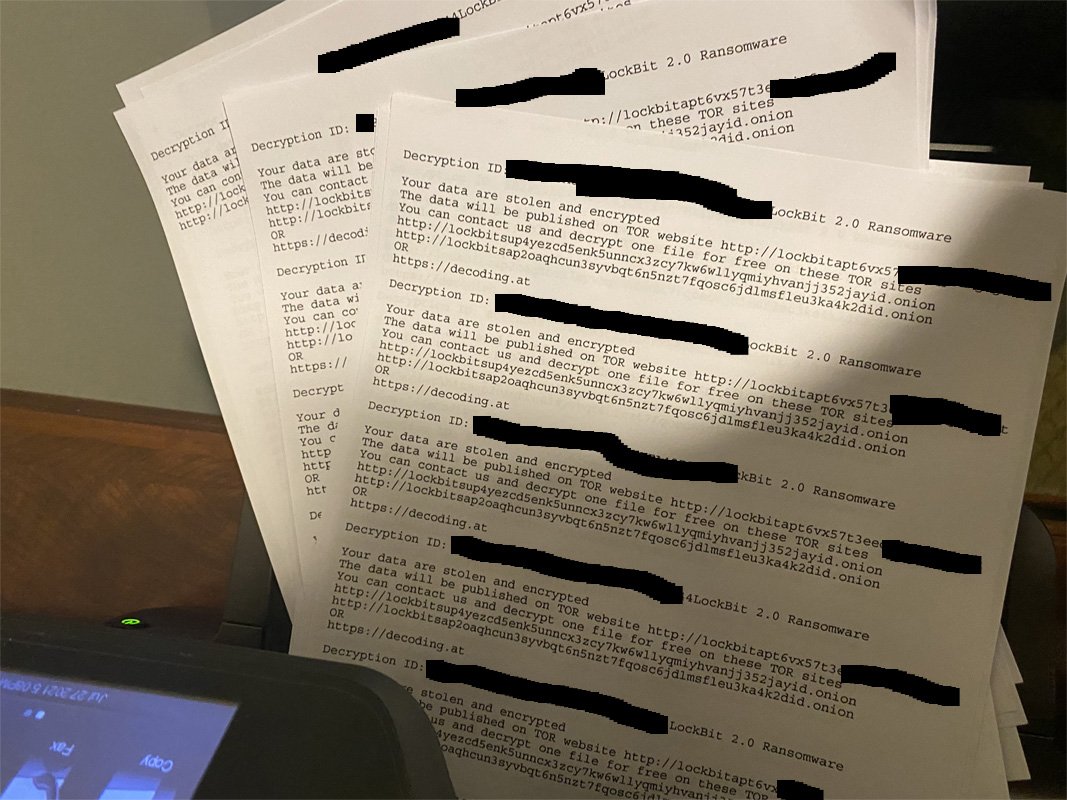

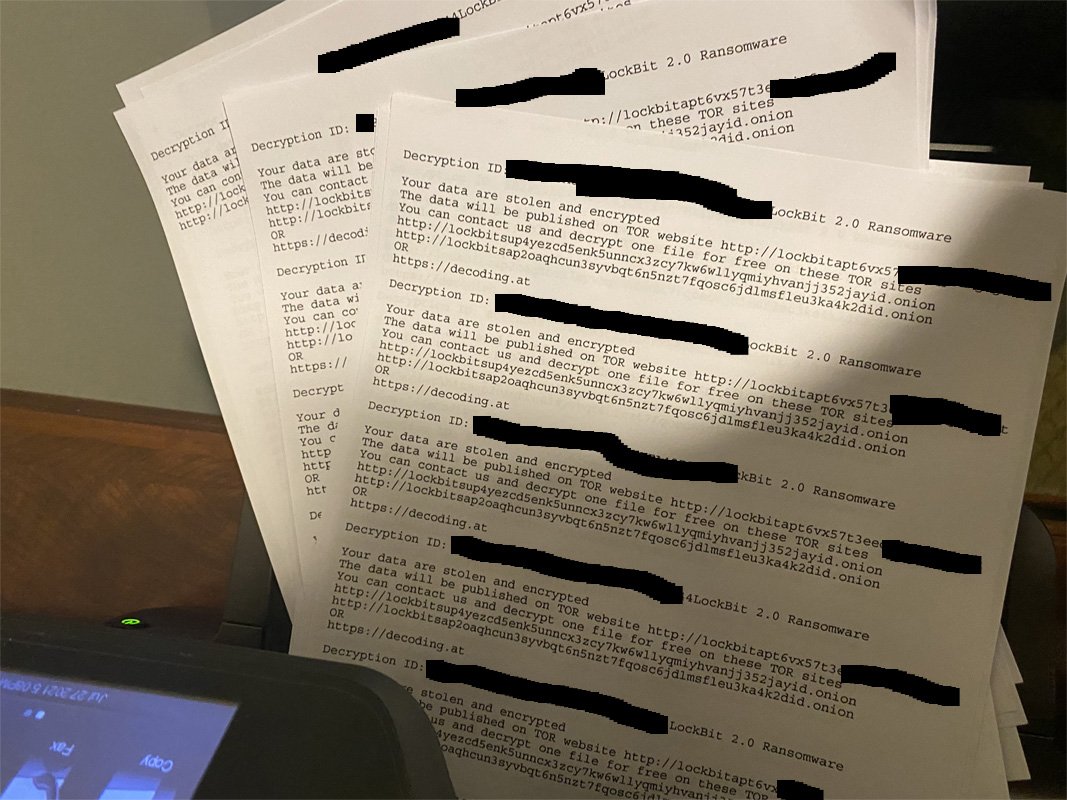

Другая вредоносная политика создаёт запланированную задачу на устройствах Windows, основная цель которой — запустить шифровальщик. Помимо этого, LockBit 2.0 также перенял отдельные функции другой программы вымогателя — Egregor. Напомним, что отличительной особенностью последнего вредоноса были так называемые бомбы для принтеров.

В марте мы писали о баге, который был обнаружен в вымогателе LockBit. Благодаря этой ошибке любая жертва могла расшифровать свои файлы без участия операторов. А в начале года один из операторов LockBit дал интервью, в котором назвал Россию лучшей страной для киберпреступника.