Правоохранители и судебные органы восьми стран нанесли сокрушительный удар по инфраструктуре крупнейшего ботнета — Emotet. Его основные командные серверы захвачены, резидентные боты обезврежены.

Разгромная акция, скоординированная Европолом и Евроюстом, была предпринята по результатам двухлетнего расследования, в котором приняли участие правоохранительные органы Нидерландов, Германии, Великобритании, Франции, США, Канады, Литвы и Украины.

Командную инфраструктуру Emotet, по данным Европола, составляют несколько сотен серверов, разбросанных по всему миру. Одни из них используются для управления резидентными ботами, другие — для обслуживания сегментов, сдаваемых в аренду, третьи служат резервом на случай выхода из строя какого-либо из критичных узлов.

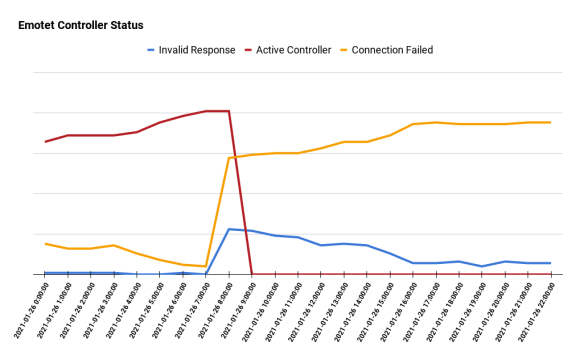

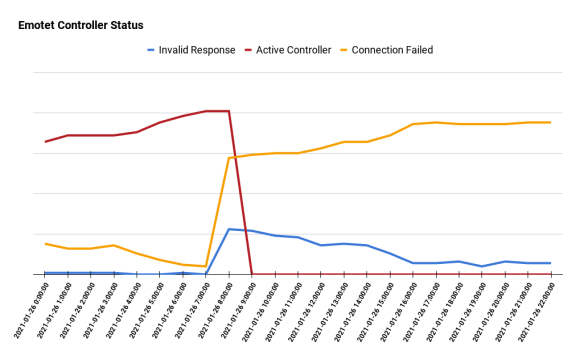

Судя по всему, участникам трансграничной операции удалось подменить ряд C2-серверов ботнета по методу sinkhole. В результате обращавшиеся к ним зараженные машины перестали получать команды.

Информация о заражениях, обнаруженная на захваченных серверах, уже передана национальным Группам быстрого реагирования на киберинциденты (CERT), чтобы те могли приступить к оповещению жертв и очистке систем. С той же целью потерявшим управление ботам был спущен апдейт с «миной замедленного действия» — кодом, который обеспечит деинсталляцию зловреда 25 марта в 12:00 по местному времени.

В рамках расследования деятельности Emotet в Западной Европе произведено несколько арестов. Украинские силовики тоже задержали двух граждан, предположительно отвечавших за обслуживание инфраструктуры ботнета. Им инкриминируется совершение преступлений, предусмотренных ст. 361 (несанкционированное вмешательство в работу компьютеров, создание вредоносных программ) и ст. 90 (мошенничество) УК Украины. По совокупности подозреваемым грозит лишение свободы на срок до 12 лет.

Специалисты по ИБ отслеживают операции Emotet с 2014 года. За истекший период одноименный модульный троян, изначально нацеленный на кражу денег, обрел много новых функций: научился воровать учетные данные из приложений, рассылать свои копии в спаме с производительностью 100 – 500 тыс. писем в сутки, самостоятельно распространяться по локальной сети, загружать других зловредов.

За шесть лет Emotet, по оценке британского Управления по борьбе с преступностью (NCA), сумел проникнуть в тысячи организаций и заразить миллионы компьютеров по всему миру. Совокупный ущерб банков от деятельности трояна киберкопы Украины скромно оценили в 2,5 млрд долларов.

Последние годы Emotet неизменно возглавляет списки самых агрессивных зловредов, составляемые аналитиками. В первой половине 2020 года он занял первое место среди вредоносных программ, атакующих россиян.

Ботнет Emotet разделен на сегменты, которые сдаются в аренду другим злоумышленникам. Его командная инфраструктура выстроена по принципу иерархии. После проведения карательной акции наблюдатели из ИБ-компании Team Cymru заметили, что число активных контроллеров высшего звена сократилось со 100 до нуля.

Тем не менее, говорить о полной победе над Emotet рано. История знает немало случаев, когда ботнет лишали центров управления, но через некоторое время он вновь начинал функционировать. Однако даже краткий перерыв в работе бот-сети, особенно такой масштабной и продуктивной, как Emotet, — уже большое достижение: жертвы получают передышку, ботоводы несут убытки и вынуждены тратить время на восстановительные работы.