Специалисты компании F6 зафиксировали новую волну атак на клиентов российских банков с использованием свежей версии Android-трояна Falcon. По данным исследователей, к концу февраля 2026 года в России насчитывалось уже более 10 тыс. заражённых смартфонов, а всего за две недели их число выросло на 33%.

F6 впервые сообщала о новой волне этих атак ещё в ноябре 2025 года, а затем подробно описала развитие кампании в феврале 2026-го. Сам Falcon — не новичок. Это Android-зловред, впервые обнаруженный ещё в 2021 году, причём он основан на банковском трояне Anubis.

Но версия образца 2026 года стала заметно опаснее: теперь это уже не просто инструмент для кражи логинов, паролей и кодов двухфакторной аутентификации, а почти универсальная «отмычка» к аккаунтам пользователя в мобильных сервисах.

Новый образец способен воровать данные более чем из 30 популярных приложений и получил модуль VNC для удалённого управления устройством.

Интересно также, что Falcon научился удалять антивирусы сразу после установки. А если пользователь всё-таки попробует зайти в список приложений и удалить троян вручную, зловред может просто перебрасывать человека на главный экран. То есть наличие защитного приложения на Android здесь уже не выглядит гарантией спокойствия.

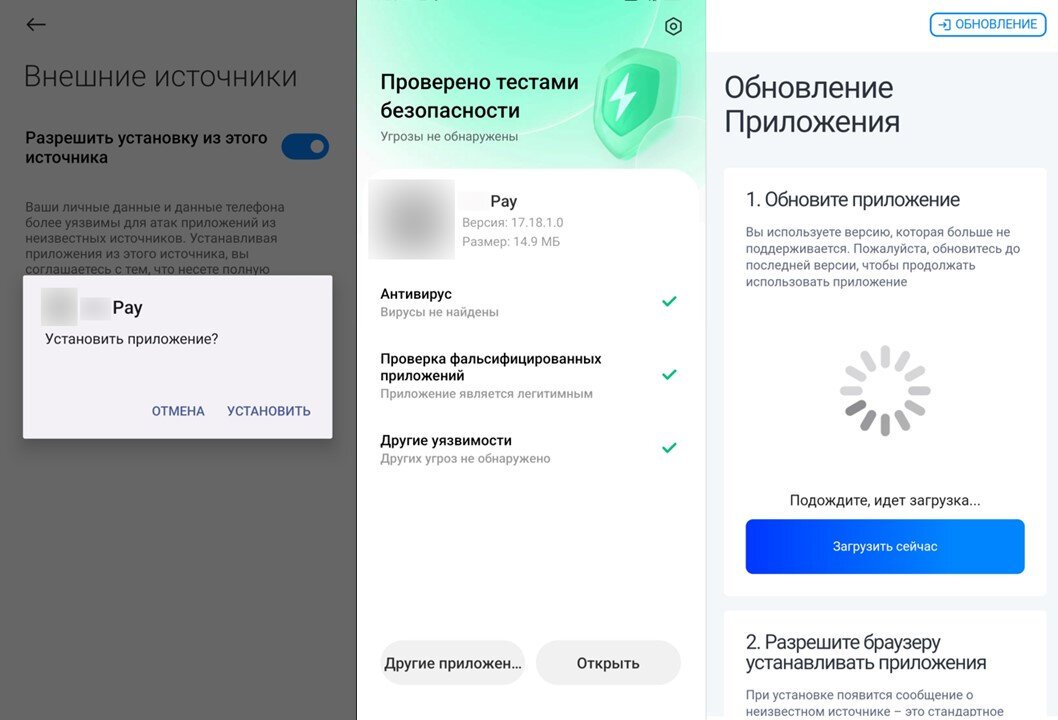

Схема заражения у трояна довольно знакомая, но от этого не менее опасная. Злоумышленники распространяют APK-файлы через фишинговые сайты, которые маскируются под государственные сервисы, банки и мессенджеры. Пользователю предлагают установить якобы полезное приложение, а затем — ещё и «обновление» с тем же названием.

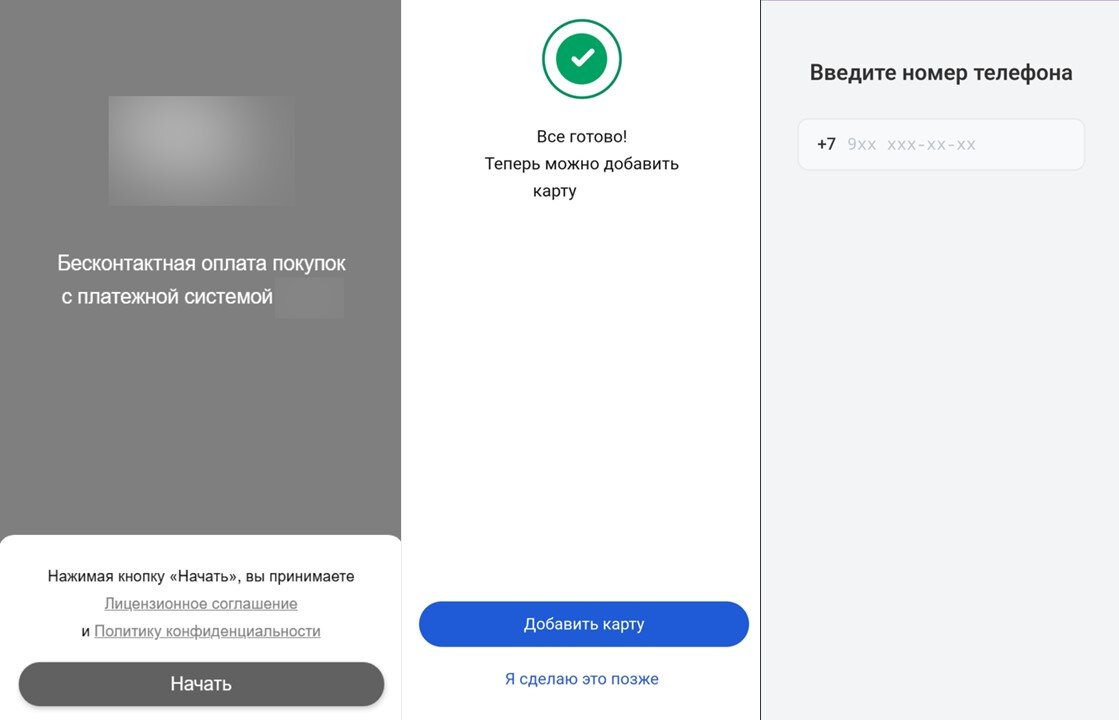

Именно под видом такого обновления на смартфон и попадает FalconRAT. После запуска троян просит доступ к Accessibility Services, а дальше уже сам быстро раздаёт себе нужные разрешения. Для пользователя это может выглядеть как хаотичное открытие и закрытие окон в течение нескольких секунд, что легко принять за обычный сбой.

Главная цель трояна — данные. Когда пользователь открывает одно из целевых приложений, Falcon может подменять изображение на экране и показывать фальшивую веб-страницу, стилизованную под конкретный сервис. Если человек вводит туда логин, пароль и код 2FA, всё это тут же уходит злоумышленникам. В F6 отмечают, что троян нацелен не только на банковские приложения, но и на госсервисы, маркетплейсы, соцсети, мессенджеры, сервисы такси, бронирования, облачные платформы, магазины приложений, YouTube и даже VPN.

Любопытная деталь из анализа кода: разработчики Falcon, по данным F6, избегают атак на пользователей из США и Австралии. Если троян запускается на устройстве из этих стран, он прекращает работу. Это не редкость для некоторых семейств зловредов, но всё равно выглядит показательно.