Команда Phish.ai разработала расширение для браузера Google Chrome, способное обнаруживать, когда пользователь посещает домены, в именах которых используются нестандартные символы Юникода и предупреждать о возможной атаке с использованием омографов (слов, одинаковых в написании), известной как «homograph attack».

Злоумышленники часто используют подобные приемы в целях скрыть злонамеренность своего сайта, максимально выдав его за легитимный. Такие фишинговые сайты собирают данные пользователей, передавая их киберпреступникам, либо же заражают системы вредоносными программами.

Такой вектор атаки стал возможен благодаря тому, что ICANN («Корпорация по управлению доменными именами и IP-адресами») разрешила регистрацию интернационализированных доменных имен с использованием символов Юникода.

Некоторые из этих символов Юникода визуально идентичны стандартным латинским буквам. Таким образом, злоумышленникам стало проще заманивать пользователей на фишинговые сайты, так как отличить их от легитимных визуально невозможно.

Из примеров можно привести следующую маскировку — coịnbạse.com. Только внимательный пользователь обнаружит точки под символами «i» и «a», что указывает на попытку киберпреступников замаскировать свой домен.

Некоторые браузеры научились использовать символы Паникод (Punycode), преобразовывая в них символы Юникод. Такие браузеры, как Edge или Vivaldi вместо coịnbạse.com отобразят xn--conbse-zc8b7m.com, что уже будет указывать на явную проблему с доменным именем.

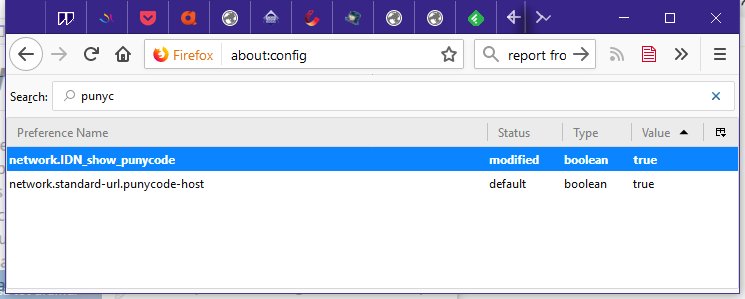

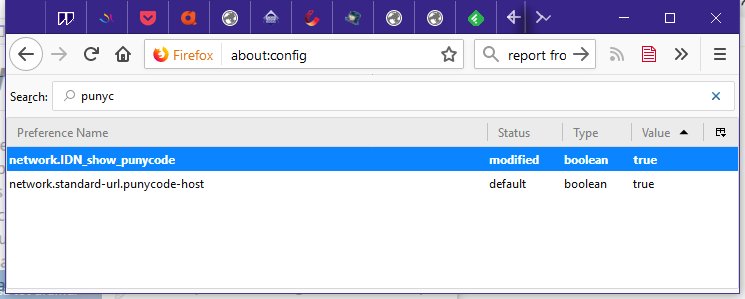

Для Firefox отображение доменных имен в Паникод придется активировать вручную в разделе about:config.

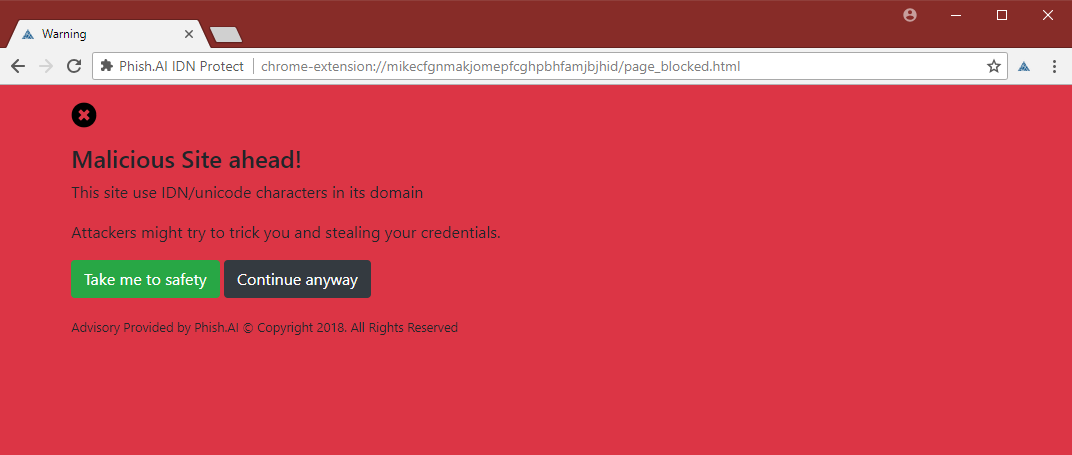

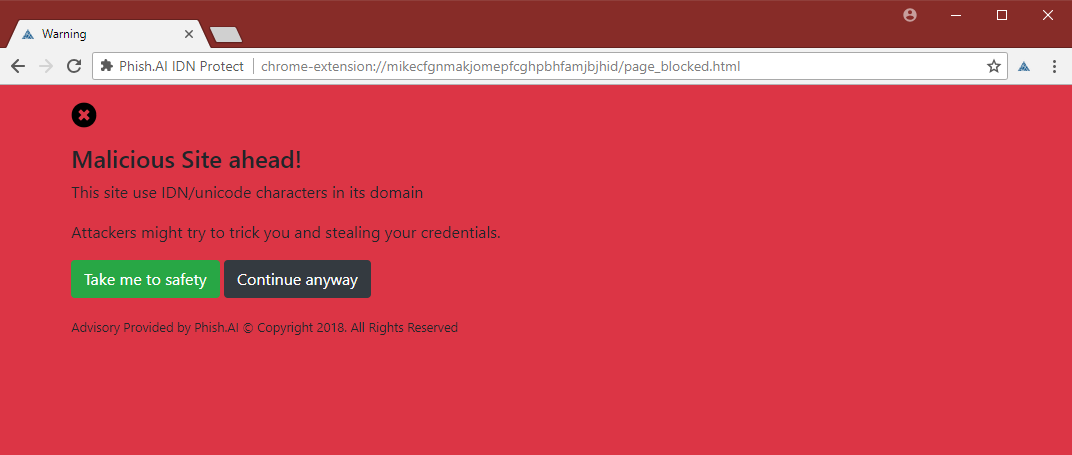

Что касается самого популярного браузера Chrome, разработчики Phish.ai создали для него специальное расширение. Отображающее предупреждение, когда пользователь пытается зайти на сайт, чье доменное имя состоит из символов Юникода.

Исходный код расширения Phish.AI IDN Protect Chrome доступен на GitHub, а само приложение в официальном магазине.

Ранее мы писали, что злоумышленники могут создавать фишинговые домены, выглядящие легитимно, используя уязвимость в популярных веб-браузерах, которые не могут должным образом защитить своих пользователей от атак.