Компания «Аванпост» официально объявила о начале продаж на российском рынке своего нового программного продукта Avanpost WebSSO, предназначенного дня аутентификации и единого входа в различных веб-приложения под одной учетной записью пользователя. С его помощью, например, можно организовать доступ к различным веб-сервисам федеральных органов власти или коммерческих услуг с одной универсальной учетной записью.

Avanpost WebSSO позволяет реализовать в масштабах крупной территориально распределенной организации или сети взаимодействующих предприятий полный комплекс функций обычной и многофакторной аутентификации пользователей, а также их безопасного входа во все необходимые приложения после однократной аутентификации (Single Sign-On – SSO). При этом единая система аутентификации и SSO охватывают все механизмы взаимодействия пользователей с современными информационными системами: тонких клиентов, мобильные приложения, SaaS-сервисы, настольные приложения традиционного типа и сложноорганизованные веб-ресурсы, страницы которых открывают доступ к информационным системам одной или нескольких организаций.

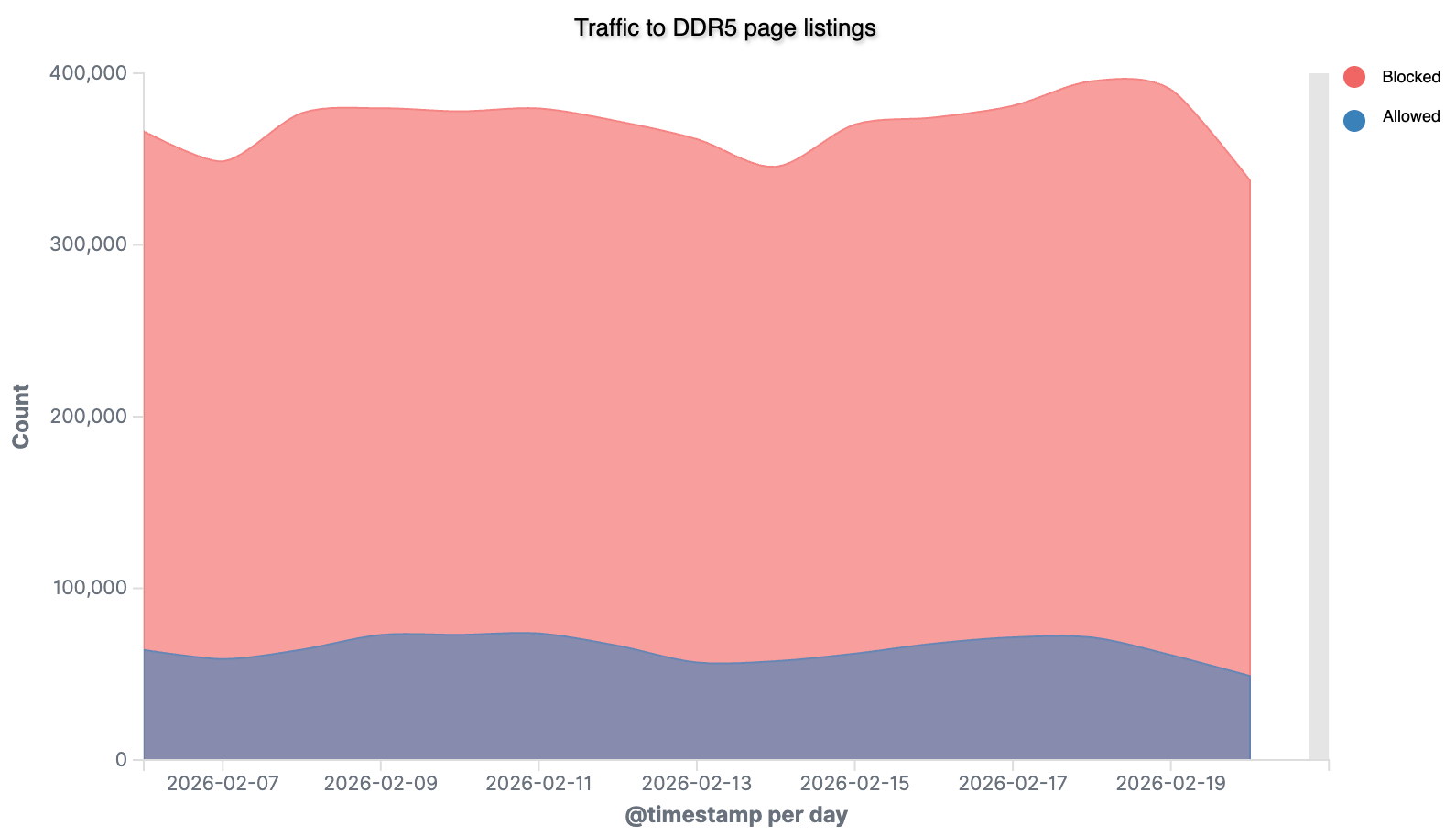

Avanpost WebSSO способен эффективно поддерживать информационные системы с миллионами пользователей. Так, со слов самого производителя независимое нагрузочное тестирование, проведенное у крупного федерального заказчика на инфраструктуре с пятью миллионами учетных записей, показало, что Avanpost WebSSO обеспечивает обработку потока запросов на уровне 1.5 тыс. аутентификаций в минуту со средним временем отклика менее трех секунд на конфигурации, состоящей из двух виртуальных серверов, в то время как конкурирующее решение от IBM (TFIM — Tivoli Federated Identity Manager) смогло обеспечить сопоставимые результаты на конфигурации, состоящей из 8 аналогичных виртуальных серверов и внешнего аппаратного балансировщика. При сопоставимой стоимости серверных лицензий на оба решения это означает, что заказчик, выбирая российскую разработку, по крайней мере втрое снижает свои расходы на закупку решения (выгода оказывается еще выше, если учесть и снижение расходов на серверное оборудование и операционные системы).

В ходе презентации нового решения Андрей Конусов, генеральный директор компании «Аванпост» особо подчеркнул, что WebSSO является первым российским решение в своем классе. Он прямо «из коробки» поддерживает три наиболее важных для современного российского ИТ-рынка сценария аутентификации и реализации SSO в крупных ИС: общий сервис аутентификации для множества приложений крупной централизованной организации; федеративная аутентификация, когда пользователи находятся в нескольких взаимодействующих организациях, а сервис аутентификации предоставляет одна из них; аутентификация в SaaS-приложениях, необходимая организациям, переводящим свои информационные системы на инфраструктуру частных облаков.

При этом в первом сценарии резко упрощается разработка приложений (т. к. в них не нужно реализовывать подсистемы управления информацией о пользователях), а также сохраняется управляемость при осознанной децентрализации информационной системы, вводимой для повышения гибкости. Во втором случае существенно повышается уровень безопасности взаимодействия больших групп компаний и крупных деловых сетей. Это связано с тем, что сегодня федеративная аутентификация реализуется чрезвычайно сложно, а Avanpost WebSSO является управляемым, надежным и технически эффективным решением. Наконец, при переходе на SaaS-архитектуру организация может не только создавать внутренние приложения в частном облаке, но и безопасно использовать услуги хостинг-провайдеров, не отдавая им свои данные о пользователях. При этом взаимодействие внешних и внутренних SaaS-приложений с сервисом Avanpost WebSSO основано на открытых стандартах (SAML, OAuth и др.).

Это делает новый продукт «Аванпост» чрезвычайно актуальным для широкого спектра российских заказчиков: госструктур федерального и регионального масштаба, крупных муниципальных образований, госкорпораций, ведущих российских банков и финансовых организаций, интернет-компаний и других крупных коммерческих предприятий.

Использование Avanpost WebSSO в связке с флагманским программным продуктом Avanpost IDM позволяет полностью автоматизировать управление каталогом учетных данных системы WebSSO, являющимся для IDM одной из управляемых систем, связанной с ней через стандартный LDAP-коннектор. При аутентификации Avanpost WebSSO может получать авторизационные атрибуты непосредственно из IDM-системы. Кроме того, из IDM может передаваться и информация о ролях (для этой информации в SAML есть стандартный протокол). Всё это позволяет вообще не хранить в системе WebSSO информацию о пользователях (включая аутентификационные атрибуты). В результате не только упрощается администрирование функций аутентификации, но и исчезает сама возможность ошибок и злоупотреблений в этой области. А это критически важно для уровня информационной безопасности всей информационной системы.

Важно отметить, что Avanpost WebSSO сразу имеет реализации для операционных систем Linux и Windows, его исходный полностью переносим между обеими платформами. В то же время, предпочтительная среда исполнения для Avanpost WebSSO — это Linux. В настоящее время для этого нового продукта в компании «Аванпост» разрабатывается методика интеграционного и нагрузочного тестирования для ОС АЛЬТ Сервер компании «Базальт СПО». В дальнейшем, аналогичные испытания могут быть проведены для других российских ОС на базе Linux.