Вечером 5 марта в некоторых районах Южного административного округа Москвы пропали мобильная связь и мобильный интернет. К утру 6 марта проблемы сохранялись. При этом в остальных частях города перебоев не наблюдалось.

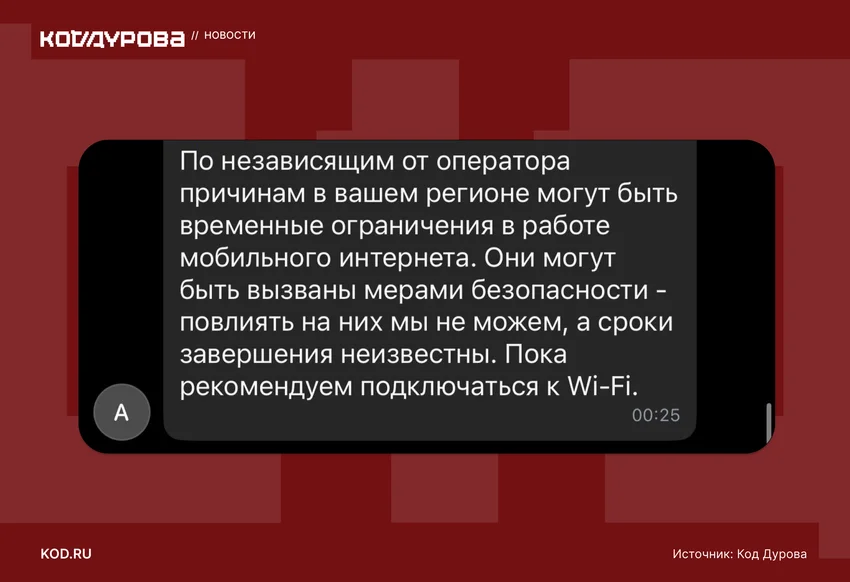

О сбоях сообщил портал «Код Дурова» со ссылкой на собственные источники. Позже информацию подтвердили операторы МТС, Т2 и Т-Мобайл. Они объяснили ограничения в работе связи «мерами безопасности».

При нахождении в районах, где действуют ограничения, на телефоне отображается статус «Только экстренные вызовы». В отдельных случаях сигнал 3G может появляться кратковременно.

«Сейчас в вашем районе могут быть ограничения в доступности услуг связи: интернет, голосовая связь, возможна потеря сети. Причины не зависят от оператора и никак не связаны с работоспособностью наших сетей. Ограничения обусловлены мерами безопасности. Мы не можем повлиять на снятие ограничений, и их сроки нам неизвестны. Однако мы очень рассчитываем на восстановление сервиса в ближайшее время», — такой комментарий предоставил порталу Т-Мобайл.