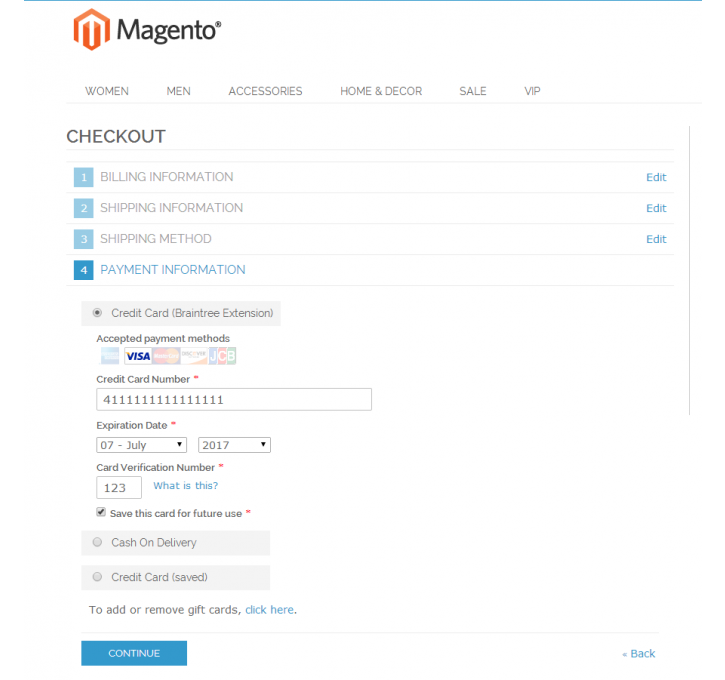

Исследователи компании Sucuri предупреждают: магазины, работающие под управлением CMS Magento, атакует новая вредоносная программа. Под угрозой находятся ресурсы, использующие систему оплаты Braintree и соответственное расширение.

Braintree — удобный сервис, который позволяет любому магазину принимать к оплате банковские карты, по сути, предоставляя для этих целей свой API. Чтобы воспользоваться системой, владельцам сайтов на платформе Magento нужно лишь установить расширение Braintree Payments, пройти регистрацию, и можно работать с транзакциями через аккаунт Braintree.

Эксперты Sucuri пишут, что заметили вирус, который атакует именно расширение Braintree. Взломав очередной сайт, работающий под управлением Magento, злоумышленники добавляют вредоносный код в файл js/varien/accordion.js. Преодолев обфускацию хакеров, исследователи выяснили, что раз в секунду вирус использует функцию timedMe, проверяя, не заполнил ли пользователь платежную форму, не ввел ли номер банковской карты и CVV. Как только данные замечены, вредонос похищает их и передает на сервер злоумышленников,

Для извлечения данных из формы, вредонос использует стандартный объект gene_braintree_creditcard, который Braintree применяет для работы с платежами. Также у атакующих есть возможность использовать gene_braintree_paypal, для перехвата данных о платежах PayPal, но в этом конкретном случае хакеров интересуют только банковские карты.

«Интересно и то, как хакеры передают украденные данные на свой сайт», — пишут исследователи. — «Атакующие динамически создают тег image, который ссылается на подконтрольный им сайт scriptb.com. Вся украденная информация передается в виде параметров image URL (в незашифрованном виде)».

Исследователи предупреждают, что вирус может скрываться и в других файлах, и даже после полной очистки сайт может подвергаться повторному заражению. Также эксперты Sucuri отмечают, что данный случай – хороший пример того, почему формы оплаты, где пользователю нужно указывать информацию о своей банковской карте, небезопасны. В случае компрометации сайта, предотвратить утечку данных из таких форм практически невозможно.