Специалисты международной антивирусной компании ESET (Словакия) обнаружили новые следы активности известной киберпреступной группы Sednit. Теперь хакеры используют новый набор эксплойтов для распространения вредоносных программ.

В течение последних пяти лет жертвами группы Sednit стали различные организации преимущественно из Восточной Европы. Хакеры распространяли вредоносное ПО среди корпоративных пользователей с помощью фишинговых сообщений электронной почты. Письма содержали вложенные файлы Microsoft Word с распространенными эксплойтами, которые использовались для автоматической установки других вредоносных программ.

«Недавно мы столкнулись со случаем компрометации легитимных финансовых сайтов. Веб-страницы содержали вредоносный объект, который перенаправлял посетителей на набор эксплойтов. На базе наших собственных исследований и информации, предоставленной нам группой аналитиков из Google Security Team, мы установили причастность Sednit к данной атаке. Если ранее группа специализировалась только на рассылке фишинговых сообщений с вредоносными вложениями, то теперь хакеры меняют стратегию», - комментирует Джоан Калвет, вирусный аналитик ESET.

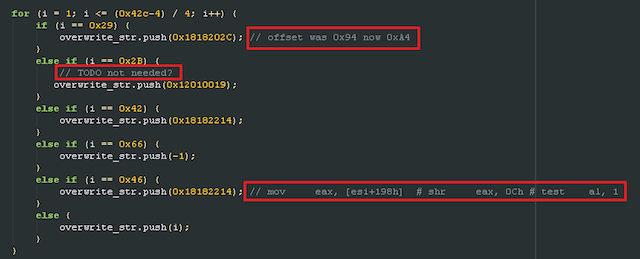

Часть кода эксплойта к уязвимости CVE-2014-1776 в браузере Internet Explorer 11. Эта уязвимость используется в наборе эксплойтов группы Sednit

Специалисты компании ESET проанализировали вредоносное содержимое, размещенное группой Sednit на сайте крупного финансового учреждения из Польши. Было обнаружено, что в одном из исследуемых объектов используется URL-адрес, очень похожий на адрес авторитетного новостного ресурса о военной промышленности. Вредоносные объекты перенаправляли пользователей на набор эксплойтов, устанавливающих на компьютеры троян Win32/Agent.WLF.

В последние годы комплекты вредоносных программ – наборы эксплойтов – все чаще используются киберпреступниками. Они предназначены для операций финансового мошенничества, рассылки спама, майнинга биткоинов и кражи конфиденциальных данных пользователей. Схема кибератак, используемая Sednit, известна под общим названием «watering hole». Она предполагает компрометацию злоумышленниками известного веб-ресурса, что приводит к многочисленным заражениям пользователей.