21 мая в Москве стартовал международный форум по практической безопасности Positive Hack Days IV, для участия в котором со всего мира прибыли более 2000 экспертов в области информационной безопасности, хакеры, ученые, писатели, государственные деятели и представители интернет-сообщества.

Множество докладов и мастер-классов, дискуссий и конкурсов дали возможность познакомиться с реальной практической безопасностью и обсудить будущее всей отрасли, а также центральную тему форума – защищенность критической инфраструктуры.

Как защитить заводы и пароходы

Инфраструктурные предприятия стремительно попадают в зависимость от интернет-систем, и это дает экспертам повод предполагать различные сценарии Армагеддона, начиная с разрушения систем водоснабжения, энергетики, транспорта и заканчивая остановкой торговых операций, продовольственным кризисом или потерей контроля над медицинским оборудованием. Участники секции «Безопасность критической инфраструктуры» попытались систематизировать киберугрозы для ключевых предприятий и организаций, чтобы определить степень их готовности к подобным нештатным ситуациям. В ходе дискуссии с участием представителей ФСБ обсуждалась и защита крупных международных событий, в частности прошедшей Олимпиады. Булат Гузаиров, руководитель отдела серверных технологий компании «ICL-КПО ВС», рассказал о создании на Универсиаде консолидированного центра защиты от угроз, в который вошли эксперты Positive Technologies, «Лаборатории Касперского» и других компаний.

На сессии заместитель генерального директора Positive Technologies Борис Симис представил результаты опроса 63 директоров крупнейших компаний из российского списка топ-100 и представителей государственных организаций. Согласно полученным данным, с хакерскими атаками и заражением вредоносным ПО сталкивались все без исключения организации – участники опроса, причем свыше половины подобных инцидентов привели к существенным неприятностям – нарушению операционной деятельности, финансовым потерям, репутационным издержкам. Несмотря на то что опрашивались компании с отлаженными процессами ИБ, в каждой седьмой компании инцидент обнаруживали только тогда, когда атакующий уже проник во внутреннюю сеть.

В дискуссии принимали участие представители всех ключевых отраслей – Андрей Курило, заместитель начальника ГУБЗИ Центробанка; Гаральд Бандурин, директор по информационным технологиям «РусГидро»; Марк Фюрре (Marc Furrer), президент швейцарской компании ComCom; Ахмад Хассан, директор по управлению рисками и обеспечению соответствия стандартам du Telecom; Борис Макаров, руководитель центра кибербезопасности ОАО «РЖД».

По мнению участников, одна из основных проблем в области информационной безопасности критической инфраструктуры состоит в отсутствии практики форсайтов (работы на опережение). Так, Гаральд Бандурин отметил, что вопросы ИБ должны отрабатываться в системах еще на этапе их проектирования, а нормативная база должна способствовать этому. Об этом говорил и Булат Гузаиров из «ICL-КПО ВС» в своем кейсе про защиту Универсиады в Казани. Главный урок, подчеркнул он, в том, что разработка системы обеспечения информационной безопасности должна начинаться параллельно с развитием бизнес-проекта по организации крупного события. Другими словами, специалистов по информационной безопасности необходимо подключать к проекту как можно раньше. Ахмад Хассан из du Telecom, представляя свой практический пример из области телекоммуникаций, рассказал, что работа, как правило, начинается с анализа информационных рисков и разработки планов реагирования. Он также отметил, что подход к информационной безопасности сегодня значительно изменился – благодаря влиянию тренда «переход в облака».

В «РЖД» к проблемам ИБ подходят не менее комплексно. Как отметил Борис Макаров, среди задач, которые компания ставит перед собой на перспективу, — перевод всего цикла производства микропроцессорных систем управления на территорию России и постепенный переход на отечественную элементную базу.

В ходе дискуссии эксперты отметили также высокое значение информационного обмена как между компаниями, так и между странами. Кроме того, кадровую проблему участники дискуссии оценили как «глобальную».

Цитаты дня:

Борис Симис: «Передать знания и опыт в нашей области совсем не так просто, как может показаться. Необходима комплексная система подготовки и удержания кадров, и желательно — на уровне специальной государственной программы».

Видео: http://live.digitaloctober.ru/embed/2990#time1400655763

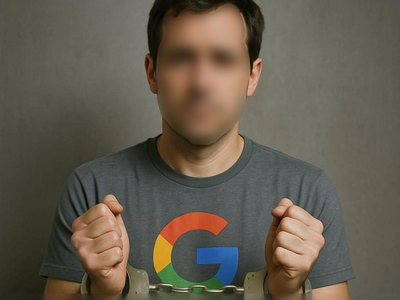

«Не нужно никакого АНБ»

Аплодисментами встречали и провожали Игоря Ашманова. Специалист в области искусственного интеллекта и генеральный директор известного медиаагентства поведал о безопасности в соцсетях, а точнее о невозможности сохранить какие-либо секреты, будучи пользователем подобных сервисов. Благодаря современным системам, обрабатывающим большие данные, можно выяснить о человеке очень много фактов – от планируемой беременности и проблем с автомобилем до политических пристрастий. Персональная информация миллионов пользователей наиболее активно используется не угрюмыми разведслужбами, а гигантскими корпорациями с приятным человеческим имиджем. В частности Фейсбук, по словам Игоря, хранит и анализирует комментарии пользователей, которые были просто написаны в мессенджере, но не были опубликованы...

«Пишущая и читающая аудитория Рунета почти вся мигрировала из ЖЖ в Фейсбук, – говорит Игорь Ашманов. –Теперь она привыкает к коротким текстам и репликам, короткоживущим темам и вырабатывает клиповое мышление. Время активной жизни сообщения – 4–6 часов. Это время, когда сообщение получает 98% действий, – комментариев, лайков, ретвитов и т. п. Кроме того, 90% людей в соцсетях – потребители, они не генерируют никакого контента, даже комментариев».

Игорь Ашманов: «После Олимпиады и Крыма многие либералы скачали новую прошивку и обновились до патриотов #phdays»

Видео: http://live.digitaloctober.ru/embed/2990#time1400666542

Взлом во благо

Что общего между вторым по объему в мире газохранилищем в Туркмении, аэропортом в Цюрихе и Большим адронным коллайдером? Заместитель генерального директора Positive Technologies Сергей Гордейчик вместе с экспертами-энтузиастами из SCADA Strangelove рассказали о новых уязвимостях в промышленных компьютерных системах АСУ ТП (SCADA), управляющих работой множества критически важных объектов. По словам Сергея Гордейчика, компания Positive Technologies за несколько лет обнаружила более 200 уязвимостей нулевого дня в таких системах, и многие из них до сих пор не устранены. В настоящий момент к сети Интернет подключено почти 70 тысяч систем АСУ ТП, для их обнаружения в свободном доступе есть специальные инструменты, а для использования этих багов написано множество эксплойтов – но производители не очень торопятся исправлять ошибки. При этом почти пятая часть уязвимостей позволяет выполнять произвольный код в системе, а это прямая угроза не только для бизнеса, но и для физической безопасности огромного количества людей. Специалист отдела анализа защищенности Positive Technologies Артем Чайкин поделился информацией о фатальных недостатках защиты «умных» электросетей SmartGrid – новомодных систем мониторинга и оптимизации затрат на электроснабжение, стремительное внедрение которых во всем мире при текущем уровне защиты позволит в будущем отключать целый город при помощи пары строк кода.

Видео: http://live.digitaloctober.ru/embed/2990#time1400663085

Помимо обширной конкурсной программы, старта международных хакерских соревнований PHDays IV CTF, множества увлекательных докладов, хардкорных фаст-треков, живых мастер-классов (включая изготовление ключей в исполнении неподражаемых специалистов из TOOOL), в первый день форума при участии представителей фонда Сколково состоялось заседание секции «Перспективы инвестиций в области информационной безопасности в России» с демонстрацией разработок молодых предпринимателей. В рамках круглого стола «Телекомы: от SS7 до биллинга» обсуждались проблемы информационной безопасности телекоммуникационных предприятий, а на секции «Управление безопасностью — управление рисками» (модератором которой стал Михаил Емельянников, а участниками – представители «ВТБ», «ВымпелКома», «Лукойла» и Yota) рассматривали вопрос корреляции операционных рисков с рисками ИБ.

И это еще не все!

Второй день форума стартовал с секции Алексея Андреева «Государство и информационная безопасность», основной вопрос которой – можно ли сохранить традиционные гражданские свободы в современном цифровом мире. Одновременно в четырех других залах рассказывали про ботнеты, эксплуатацию уязвимостей ARM, про управление доступом и криптографически защищенные групповые коммуникации.

В конкурсе «Большой ку$h» 22 мая каждый желающий получит возможность вывести живые деньги с банковских счетов, а приблизившиеся к макету Critical Infrastructure Attack могут парализовать целый город: хакеры проверят на прочность безопасность ТЭЦ, систем городского освещения и транспорта, кранов и промышленных роботов-манипуляторов. В этом конкурсе используются реальные системы АСУ ТП (SCADA), применяемые на заводах и гидроэлектростанциях, для управления транспортным оборудованием, в нефтяной и газовой промышленности.

Обо всем этом мы расскажем чуть позже.

С расписанием выступлений PHDays IV можно ознакомиться на официальном сайте по адресу www.phdays.ru/program/schedule/, а видеотрансляция выступлений из всех залов проходит по ссылке: www.phdays.ru/broadcast/.