Последнее время мы наблюдаем, как SMS-троянцы расширяют географическую зону своего присутствия. В рейтинге самых часто выявляемых «Лабораторией Касперского» мобильных вредоносных программ на данный момент первую строчку занимает троянец, способный отправлять SMS на премиум-номера в 14 различных странах мира. Однако это не предел: зафиксирован новый SMS-троянец FakeInst.ef, который угрожает пользователям 66 стран, в том числе США – в этой стране подобные вредоносные программы ранее не были замечены «Лабораторией Касперского».

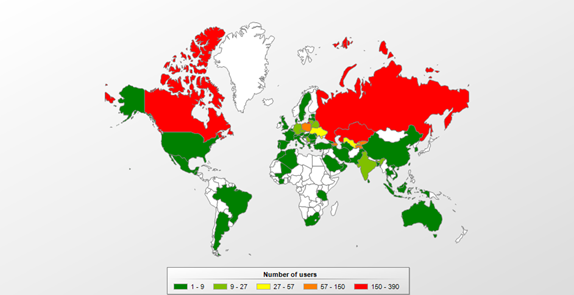

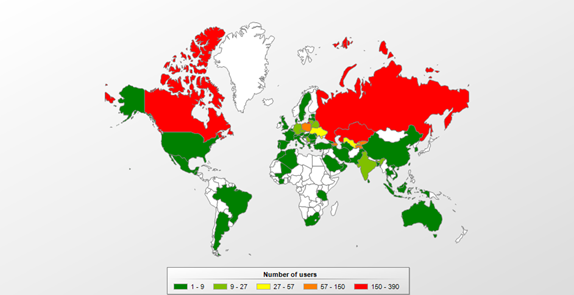

Этот троянец был обнаружен специалистами «Лаборатории Касперского» в феврале 2013 года и с тех пор получил продолжение еще в 14 разных версиях. Первые модификации умели отправлять премиум SMS только в России, но в конце первого полугодия 2013 года появилась поддержка еще 64 стран, среди которых были государства Европы, СНГ, Латинской Америки и Азии. Согласно данным облачной инфраструктуры Kaspersky Security Network, наибольшее количество случаев заражения FakeInst.ef встречается в России и Канаде.

География заражений FakeInst.ef

Троянец выдает себя за приложение для просмотра порнографического видео и просит пользователя подтвердить отправку SMS в качестве оплаты за возможность просмотра платного контента. Однако после успешной отправки сообщения FakeInst.ef просто перенаправляет пользователя на сайт, содержимое которого находится в открытом доступе.

Для отправки SMS из разных стран троянец расшифровывает свой конфигурационный файл, в котором хранятся необходимые номера и префиксы для международной связи. В этом файле FakeInst.ef выбирает подходящие значения в соответствии с мобильным кодом страны пользователя, после чего производит отправку сообщения. Кроме этого, вредоносная программа периодически обращается к управляющему серверу за указаниями. Среди команд, которые она может получить, хотелось бы выделить отправку SMS с заданным текстом на указанный в команде номер и перехват входящих сообщений. Причем FakeInst.ef может просто воровать все входящие SMS, а может удалять их или отвечать на них.

«Мы полагаем, что троянец был создан русскоязычными злоумышленниками, так как ранние версии этого троянца были рассчитаны на работу только в России. К тому же все C&C-сервера зарегистрированы и пользуются услугами хостинга в России. Практически во всех версиях FakeInst.ef используется один из двух управляющих серверов, зарегистрированных на имя человека, указавшего московский адрес и российский номер телефона. Но несмотря на свое происхождение троянец стал настоящим космополитом и теперь угрожает пользователям мобильных устройств на всех континентах. И не он один – именно поэтому смартфонам и планшетам необходима надежная защита», – отметил Роман Унучек, антивирусный эксперт «Лаборатории Касперского».