Международная антивирусная компания ESET опубликовала результаты анализа «Операции Windigo» – крупнейшей кибератаки, жертвами которой стали тысячи серверов. Инфицированные системы используются для кражи учетных данных, перенаправления трафика на вредоносный контент, заражения пользователей ирассылки спама.

Операция Windigo началась предположительно в 2011 году. В течение нескольких лет ее организаторам удалось скомпрометировать более 25 000 Linux- и UNIX-серверов и широкий спектр операционных систем, включая Windows, OS X, OpenBSD, FreeBSD и Linux. В числе пострадавших от Windigo такие организации, как cPanel и Linux Foundation.

Для получения доступа к серверам авторы Windigo не использовали какие-либо уязвимости – только украденные учетные данные и изначально скомпрометированные приложения. В дальнейшем база учетных записей пополнялась за счет вновь зараженных машин.

Сегодня в мире используется порядка 10 000 зараженных серверов. Ежедневно на набор эксплойтов перенаправляются свыше 500 000 посетителей скомпрометированных сайтов. В случае успешного перенаправления уровень заражения достигает 1%. Windigo отвечает также за рассылку порядка 35 млн спам-писем в день.

«Мы установили, что атакующие смогли провести операцию установки вредоносной программы на десятках тысяч серверов, – говорит Марк-Этьен Левейе, вирусный аналитик ESET. – Использование антивирусных продуктов и механизмов двухфакторной аутентификации для рабочих станций является обычным явлением, но, к сожалению, эти способы редко применяют для защиты серверов. Как следствие – злоумышленники могут установить вредоносный код и похитить аутентификационные данные учетных записей».

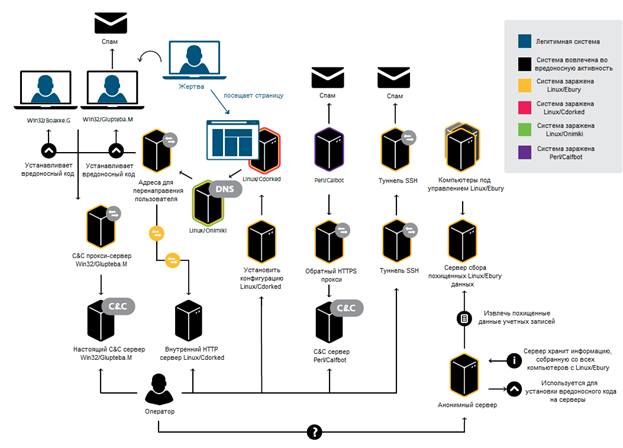

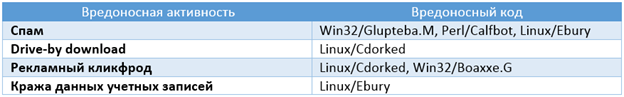

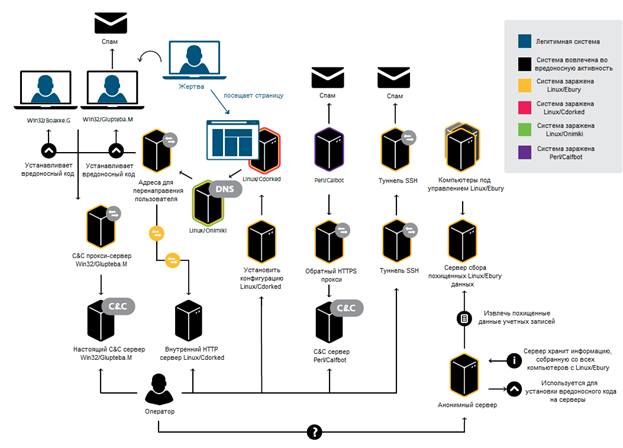

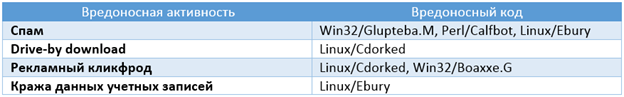

Эксперты вирусной лаборатории ESET совместно с группой CERT-Bund, исследовательским центром SNIC, организацией CERN и другими участниками международной рабочей группы выяснили, что в операции Windigo было задействовано 6 видов вредоносного ПО и сервисов:

- Linux/Ebury – компрометирует серверы под управлением Linux, предоставляет злоумышленникам полный доступ к системе через командную строку и возможность кражи учетных данных SSH;

- Linux/Cdorked – компрометирует веб-серверы под управлением Linux, предоставляет злоумышленникам полный доступ к системе через командную строку, отвечает за заражение вредоносным кодом пользователей Windows;

- Linux/Onimiki – компрометирует DNS-серверы Linux, отвечает за преобразование доменных имен, совпадающих с определенным шаблоном, в соответствующие IP-адреса;

- Perl/Calfbot – компрометирует все ОС, которые имеют в своем составе установленный пакет Perl, отвечает за рассылку спама;

- Win32/Boaxxe.G – используется для организации кликфрода;

- Win32/Glupteba.M – используется как прокси-сервис для Windows.

Россия входит в число стран, где находится больше всего атакованных серверов. В частности, РФ занимает 8-ю строку списка государств, где находятся зараженные Linux/Ebury сервера, и входит в тройку стран, где обнаружено больше всего машин, пострадавших от Perl/Calfbot.

Атакующие по максимуму используют возможности скомпрометированных серверов и пользовательских устройств, запуская на них различное вредоносное ПО – в зависимости от полученного уровня доступа.

Участники рабочей группы ESET отмечают, что вредоносные программы Windigo разработаны на достаточно высоком уровне. В них используются техники сокрытия присутствия в системе, переносимость между различными платформами, криптография.

Чтобы детектировать заражение сервера, эксперты ESET рекомендуют веб-мастерам и системным администраторам запустить следующую команду:

ssh -G 2>&1 | grep -e illegal -e unknown > /dev/null && echo “System clean” || echo “System infected”

Если система заражена Windigo, потребуется полная очистка памяти, переустановка операционной системы и всего программного обеспечения. Необходимо также сменить все используемые пароли и ключи, поскольку существующие учетные данные могут быть скомпрометированы.

«Веб-мастерам и IT-специалистам хватает головной боли, и мы бы не беспокоили их, если бы это не было так важно, – объясняет Марк-Этьен Левейе. – Для каждого «гражданина сети» это шанс проявить сознательность и помочь защитить других пользователей. Никто не хочет участвовать в распространении спама и вредоносного ПО. Всего несколько минут – и вы поможете в решении этой проблемы».