Во втором квартале 2011 года под прицел DDoS-атак чаще всего попадали сайты, так или иначе связанные с интернет-торговлей (онлайн-магазины, аукционы, доски объявлений о продаже и т.п.), – на них пришлось 25% всех атак. Поскольку интернет-торговля напрямую зависит от доступности сайта, атаки на такие ресурсы с целью вымогательства или по заказу конкурирующих фирм наиболее эффективны.

20% всех зафиксированных DDoS-атак пришлось на сайты игровой тематики, 13% — на сайты электронных торговых площадок, 11% — на сайты банков. Достаточно большой процент атак приходится на сайты СМИ (7%) и блоги и форумы (8%). Показательно, что, по данным «Лаборатории Касперского», больше всего DDoS-атак в течение второго квартала — 218 — было нацелено на сайт одного из СМИ. А самая протяженная DDoS-атака была нацелена на сайт категории «блоги и форумы» — она продолжалась 60 дней 01 час 21 минуту 09 секунд.

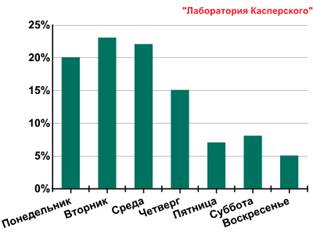

В будние дни пользователи активно работают с интернетом. Следовательно, именно в эти дни недели различные интернет-ресурсы наиболее востребованы, и DDoS-атаки могут причинить наибольший ущерб атакованному сайту. Важно учесть и то, что в будние дни включено максимальное количество компьютеров, а значит, и максимальное количество зараженных машин, которые и составляют армию ботоводов. Как следствие, максимальная активность киберпреступников зарегистрирована с понедельника по четверг. На эти четыре дня недели приходится в среднем 80% всех DDoS-атак. Самый же популярный день – вторник: на него приходится порядка 23% всех DDoS-атак за неделю.

Распределение DDoS-атак по дням недели во втором квартале 2011 года

Самыми активными хакерскими группами во втором квартале 2011 стали LulzSec и Anonymous. Они организовали DDoS-атаки на государственные сайты США, Англии, Испании, Турции, Ирана и ряда других стран. Злоумышленникам удалось отправить в нокдаун, хоть и ненадолго, такие сайты, как cia.gov (ЦРУ США) и www.soca.gov.uk (Агентство по противодействию организованной преступности Великобритании). Из крупных компаний серьезно пострадала Sony, чьи сайты атаковала группа Anonymous в знак протеста против преследования хакеров со стороны компании. При этом во время проведения DDoS-атак были взломаны серверы сервиса PSN и украдены данные 77 миллионов пользователей, что негативно сказалось на репутации компании.

По словам старшего вирусного аналитика «Лаборатории Касперского», Юрия Наместникова, «киберпреступники все активнее используют DDoS-атаки в качестве отвлекающего маневра при проведении более сложных атак, например на системы дистанционного банковского обслуживания. Такие сложные атаки грозят серьезными денежными потерями как самим финансовым организациям, так и их клиентам». Таким образом, «коммерческая» составляющая подобных атак не теряет своей актуальности, и DDoS продолжает активно использоваться злоумышленниками с целью устранения конкурентов, вымогательства и шантажа. Однако такие случаи редко предаются огласке, а если они и становятся доступными, то уже в виде информации о расследовании соответствующего инцидента.

Так, в апреле судом Дюссельдорфа был вынесен приговор преступнику, который пытался в течение 2010 года, как раз в разгар чемпионата мира по футболу, шантажировать шесть букмекерских фирм в Германии. Суд признал вымогателя виновным и приговорил его к двум годам и десяти месяцам тюремного заключения. Расследование дел, связанных с DDoS-атаками, ведется и в России: в июне были предъявлены обвинения Павлу Врублевскому, владельцу компании Chronopay, в организации атаки на конкурирующий сервис во время проведения тендера.

Пожалуй, одним их самых ярких событий для пользователей Рунета во втором квартале стали атаки на сервис онлайн-дневников LiveJournal. По данным системы мониторинга за ботнетами «Лаборатории Касперского» и системы «Kaspersky DDoS Prevention», массовые атаки на ЖЖ начались с атак на дневники популярных блогеров и продолжались больше недели. К сожалению, истинные намерения атакующих остались неизвестными. Пока преступники не найдены, будет сложно сказать, была ли это заказная атака или «просто» демонстрация силы.

По статистике «Лаборатории Касперского», во втором квартале 2011 года 89% DDoS-трафика генерировалось в 23 странах мира. Лидерами рейтинга стран-источников атак с показателями в 5% стали США и Индонезия. Лидирующая позиция США связана с большим количеством компьютеров в этой стране, что и привлекает организаторов ботнетов. Индонезия попала в топ благодаря большому количеству незащищенных антивирусами зараженных машин, с которых распространялись зловреды. По данным Kaspersky Security Network, во втором квартале 2011 года практически каждый второй компьютер (48%) в индонезийском сегменте подвергался опасности локального заражения вредоносными программами.