В этой статье мы разберемся, каков механизм функционирования угроз нулевого дня и почему организации должны полностью изменить свой подход к построению инфраструктуры безопасности, перестав полагаться лишь на традиционные средства информационной защиты.

- Введение

- Механизмы атаки с использованием уязвимостей нулевого дня

- Как работают традиционные антивирусы

- Если традиционный антивирус не работает, то как защититься?

- Обнаружение угроз нулевого дня на рабочей станции

- Выводы

Введение

Последние события показали, что в сфере киберпреступности произошли серьезные изменения. На первое место по активности вышли программы-вымогатели. Исследователи отметили это еще в сентябре 2016 года — тогда шифровальщик Locky впервые вошел в тройку самых опасных и популярных вредоносных программ в мире, согласно отчету Check Point ThreatIndex. А еще раньше, в феврале, Голливудский медицинский центр заплатил 17 тысяч долларов в биткоинах, чтобы разблокировать все свои системы. Спустя год, весной 2017, в тройке самых активных вредоносных программ по-прежнему были ransomware-зловреды, но лидерство перехватил Cryptowall. Потом были WannaCry и Petya, которые показали, что даже компании с высоким уровнем защиты сети не всегда могут оградиться от атак. Особенно если в организации нет практики регулярного обновления программ.

Теперь злоумышленникам не нужно с нуля разрабатывать инструменты для атак — их можно купить или арендовать как сервис. Например, вымогатель Cerber работает по модели Ransomware-as-a-Service, позволяя подписчикам организовывать сколько угодно ransomware-атак. Каждый день он запускает восемь вымогательских кампаний по всему миру, а ежегодный прогнозируемый доход этой франшизы — 2,3 миллиона долларов США. Средства взлома, доставки, шифрования, управления, сбора денег — все это уже доступно для использования и регулярно обновляется создателями.

На днях Check Point раскрыла личность преступника, который стоит за серией таргетированных кибератак, направленных на 4 000 компаний. Атаки начались в апреле 2017 года и были нацелены на крупнейшие международные организации нефтегазовой, производственной, финансовой и строительной отраслей. Глобальный масштаб кампании привел исследователей к выводу, что за ней стоит экспертная группировка или спонсируемое государством агентство. Однако выяснилось, что кампания — дело рук одинокого двадцатипятилетнего гражданина Нигерии, интересующегося творчеством рэпера 50 cent. На его странице в Facebook стоит статус: «Разбогатей или умри в попытках» (Get rich or die trying) из одноименного рэп-альбома.

Мошенник использовал троян NetWire, который позволяет полностью контролировать зараженное устройство, и кейлоггинговую программу Hawkeye. Кампания привела к 14 успешным заражениям и позволила создателю заработать тысячи долларов. Это еще раз подтверждает тезис о том, что даже неопытный хакер-одиночка за небольшие деньги может организовать успешные атаки на крупнейшие мировые компании.

Механизмы атаки с использованием уязвимостей нулевого дня

По мере того, как эта сфера киберпреступлений развивается, стоимость организации атак падает, а эффективность продолжает расти. Каждый раз создавать абсолютно новую вредоносную программу было бы очень дорого и сложно. Чаще всего хакеры модифицируют уже существующие зловреды. В даркнете доступно множество инструментов для этого, а механика очень проста: нужно загрузить вредонос в программу и обновить его. Повторять можно сколько угодно раз. Полученный вредоносный файл уже нельзя будет обнаружить с помощью стандартных антивирусов, ведь сигнатур этого зловреда в базах ИБ-компаний еще нет.

Прежде чем выбрать и обновить вредоносный код для атаки, хакер должен определить свои цели. Если речь идет о таргетированной атаке, то предварительно проводится анализ систем безопасности выбранной организации. Исходя из полученных данных о том, какие средства защиты она использует, злоумышленник создает угрозу нулевого дня, способную их обойти.

В случае с массовой рассылкой подход более общий — хакер уже не будет ориентироваться на дорогостоящие средства защиты. Скорее, он создаст вредонос, способный обойти самые популярные антивирусы.

Как работают традиционные антивирусы

Первые антивирусы появились в 1987 году, принцип их работы — бинарные сигнатуры (хэши), которые могут идентифицировать вредоносные файлы. Когда в сети появляется неизвестный подозрительный файл, он рано или поздно попадает на анализ какой-либо ИБ-компании. Его анализируют, и, если он оказывается зловредом, специалисты ищут уникальные компоненты файла, по которым его можно идентифицировать, и создают на их основе сигнатуру. Сигнатура представляет собой «отпечаток пальца» этой вредоносной программы. После этого сигнатура проверяется на миллиардах легитимных файлов с целью избежать ложного срабатывания. Затем она распространяется по узлам защиты, и с этого момента вредонос становится известным, системы безопасности начинают его распознавать и блокировать.

Но представьте, что каждый день появляется до 200 тысяч неизвестных зловредов — своевременное создание сигнатур для них становится невозможным, а сам подход сигнатурной защиты — неэффективным. Обнаружение подозрительного файла, его анализ, тестирование сигнатуры — все это требует времени, которого нет, если атака уже началась. В этом и заключается опасность угроз «нулевого дня».

В 2014 году вице-президент по безопасности компании Symantec заявил, что «антивирус умер», имея в виду, что антивирус перестал быть достаточно надежным, чтобы полагаться только на него. Сегодня, по самым позитивным оценкам, антивирус способен обнаружить только 45% всех атак. Тем не менее антивирус по-прежнему является одним из самых популярных средств защиты от киберугроз. И все-таки полагаться на него не стоит, необходимо использовать продвинутые средства защиты.

Если традиционный антивирус не работает, то как защититься?

Как мы уже сказали, задача хакера — не только сделать атаку максимально эффективной, но и не переплатить за ее организацию. Модификация известного зловреда способна обходить антивирусы, однако пройти эмуляцию угроз будет гораздо сложнее.

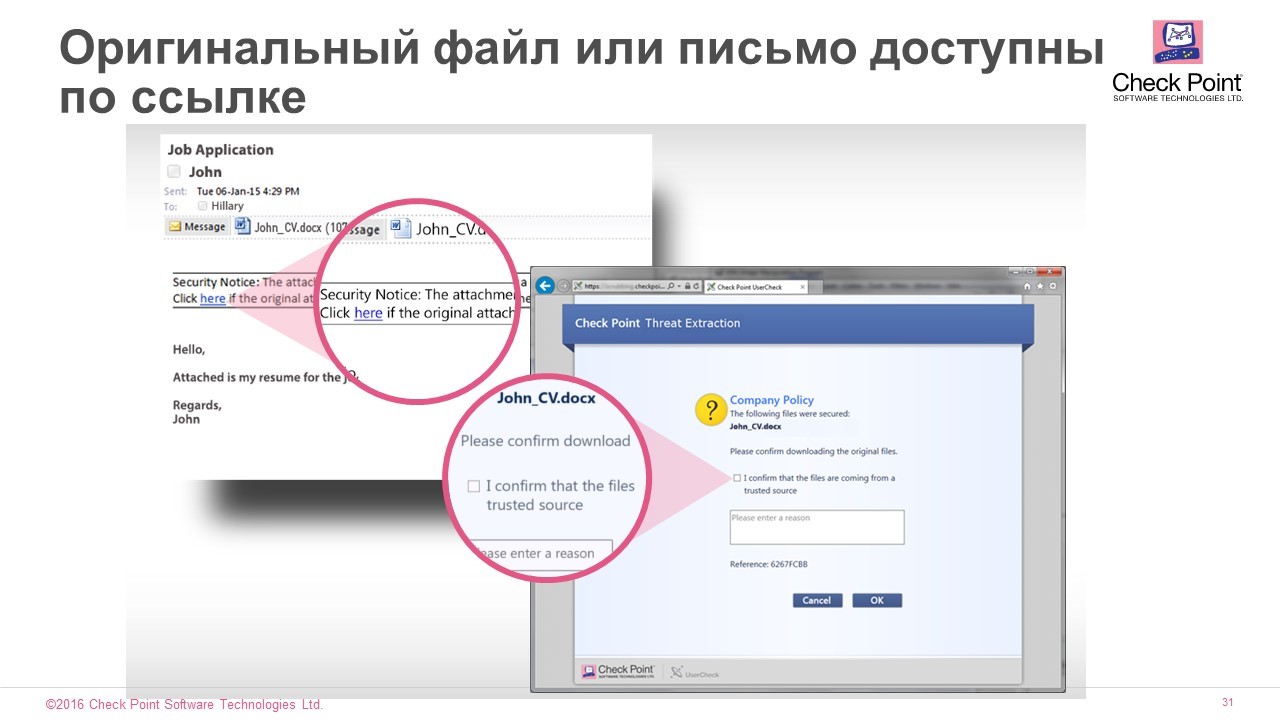

Итак, эмуляция — один из самых эффективных способов защиты от неизвестных угроз. Она представляет собой открытие (или запуск) подозрительного файла в изолированной среде и наблюдение за его поведением. С точки зрения архитектуры эмуляция возможна как на уровне периметра (шлюза безопасности), так и на уровне рабочей станции. Например, технология Check Point SandBlast показала 100% сопротивляемость к способам обхода эмуляции в последнем тесте NSS Labs. Эмуляция, или Threat Emulation — это одна из двух уникальных функций, лежащих в основе Check Point SandBlast. Вторая — это извлечение угрозы, Threat Extraction. Threat Extraction позволяет мгновенно предоставить пользователю безопасную копию подозрительного документа, пока производится анализ и эмуляция. Оригинал будет автоматически доступен пользователю в случае признания его безопасным.

Рисунок 1. Если файл подтвержден как безопасный, его можно скачать

Обнаружение угроз нулевого дня на рабочей станции

За пределами периметра организации также нужна защита от неизвестных угроз, так как рабочая станция — последний рубеж обороны корпоративных данных. Check Point Sandblast Agent — это решение для защиты конечных устройств, которое позволяет предотвратить угрозы и атаки, связанные с подключением к внешнему Wi-Fi, с шифрованным трафиком, подключением к ПК внешних носителей и горизонтальным распространением атаки в сети.

Check Point SandBlast Agent постоянно анализирует все изменения системы в поисках подозрительных активностей. Например, он может отследить, если один процесс внедряет код в другой или если какая-либо программа оказывается взломанной.

Как и Check Point SandBlast, решение для конечных точек SandBlast Agent включает инструменты Threat Extraction и Threat Emulation, позволяющие остановить атаку нулевого дня. Все файлы, попадающие на рабочую станцию, будут проверены и при необходимости проэмулированы (на локальном или облачном устройстве). При скачивании из интернета все файлы, требующие эмуляции, мгновенно конвертируются в безопасные копии, при этом сохраняется их внешний вид, а оригинальный документ будет доступен для скачивания после окончания проверки. По статистике Check Point, только 10% пользователей скачивают оригинал документа.

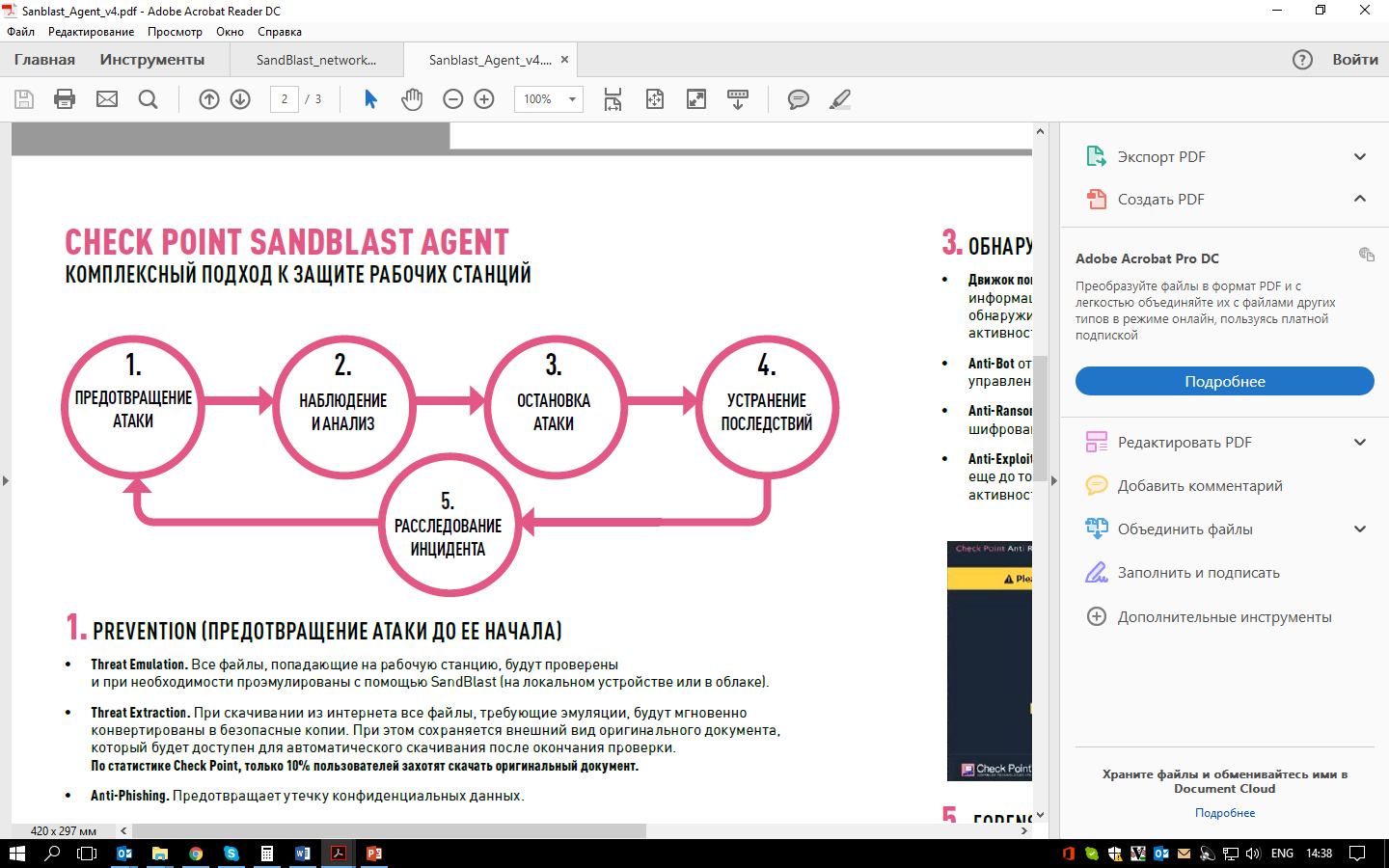

Рисунок 2. Пять стадий работы SandBlast Agent

- Prevention (предотвращение атаки до ее начала) — на этой стадии как раз активно работают компоненты Threat Emulation и Threat Extraction, а также Anti-Phishing, который предотвращает утечку конфиденциальных данных.

- Наблюдение и анализ — SandBlast Agent постоянно отслеживает поведение рабочей станции, в том числе операции с файлами, реестром, процессами, и сетевые соединения. Эта информация сохраняется локально и анализируется. В процессе мониторинга нагрузка на CPU или диск увеличивается несущественно — всего в пределах 2-3%.

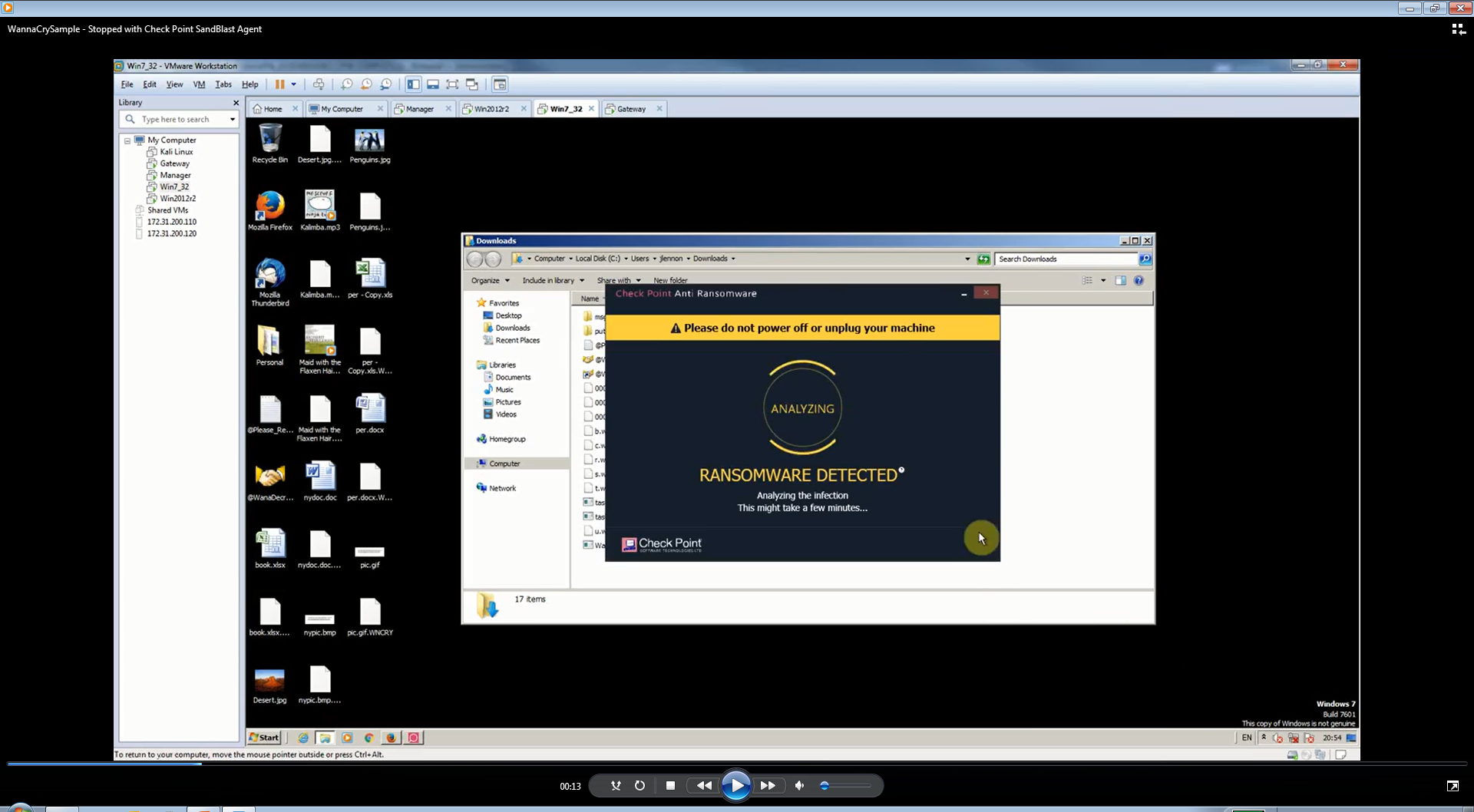

- Обнаружение и остановка атаки — движок поведенческого анализа регулярно обновляет информацию об актуальных угрозах и способен обнаружить самую скрытную подозрительную активность. Anti-Bot отслеживает подозрительные сетевые соединения, что позволяет остановить многие виды угроз. Anti-Ransomware обнаруживает и останавливает нелегальное шифрование. Anti-Exploit способен обнаружить взлом на начальном этапе, еще до того, как зловред попытается скрыть свою активность.

Рисунок 3. Anti-Ransomware в работе

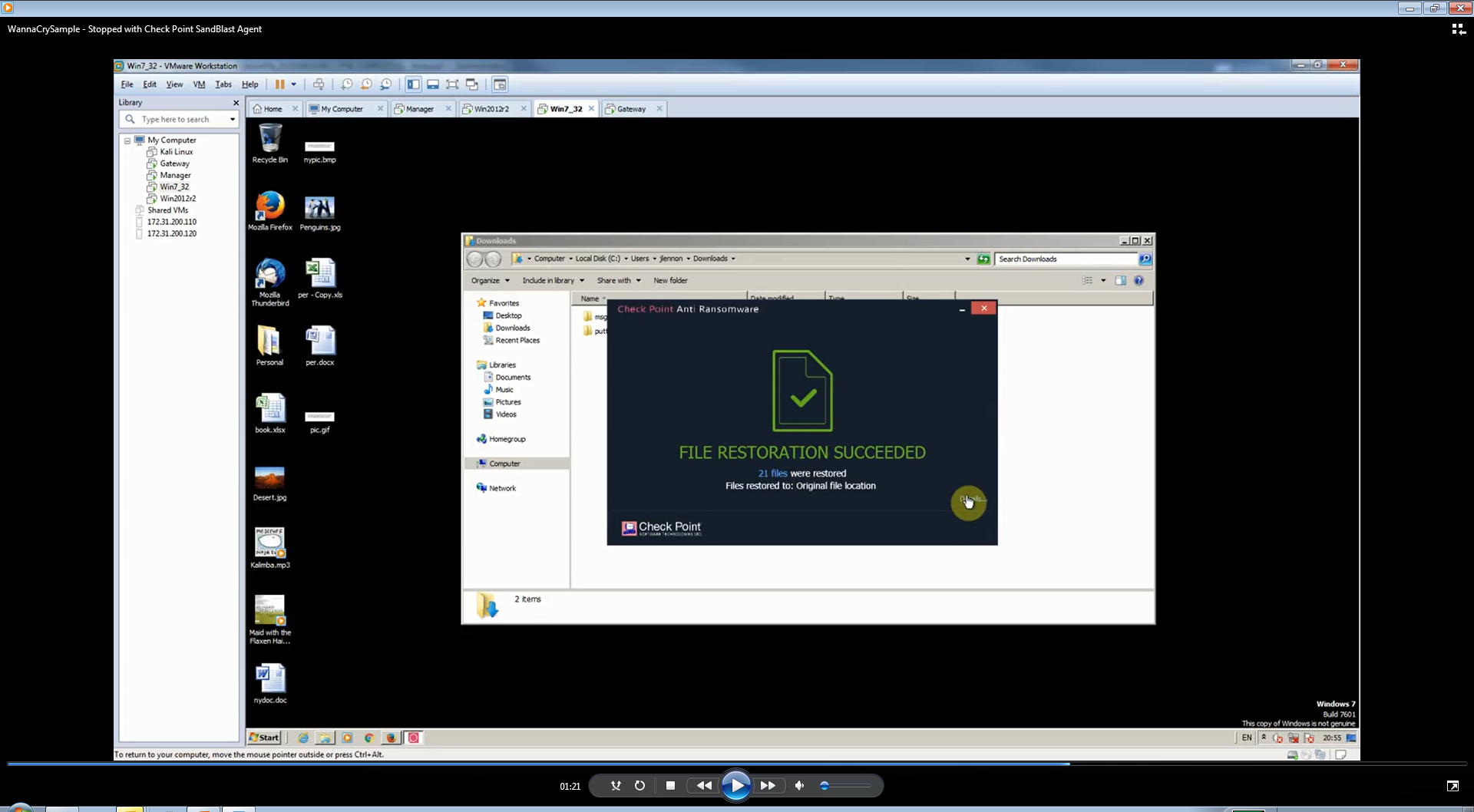

- Remediation (устранение последствий атаки) — после обнаружения угрозы SandBlast Agent способен отменить внесенные изменения: он возвращает реестр и файлы в первоначальное состояние и восстанавливает зашифрованные файлы. Модуль Anti-Ransomware определяет случаи подозрительной модификации (в том числе нелегальное шифрование). Для таких случаев делается кратковременная резервная копия этих файлов (бэкап), которая используется для их восстановления при необходимости.

Рисунок 4. Уведомление об успешном восстановлении файлов

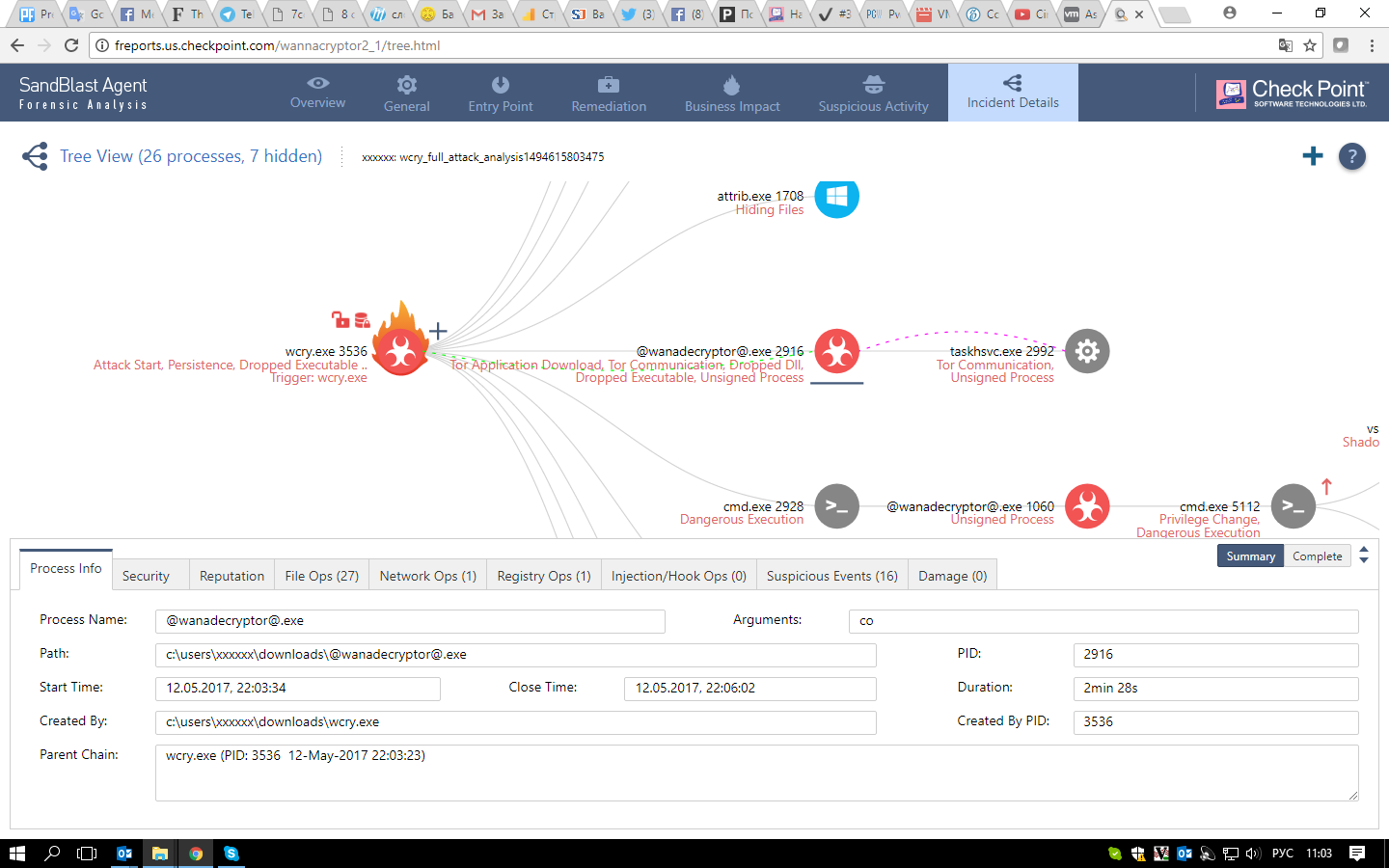

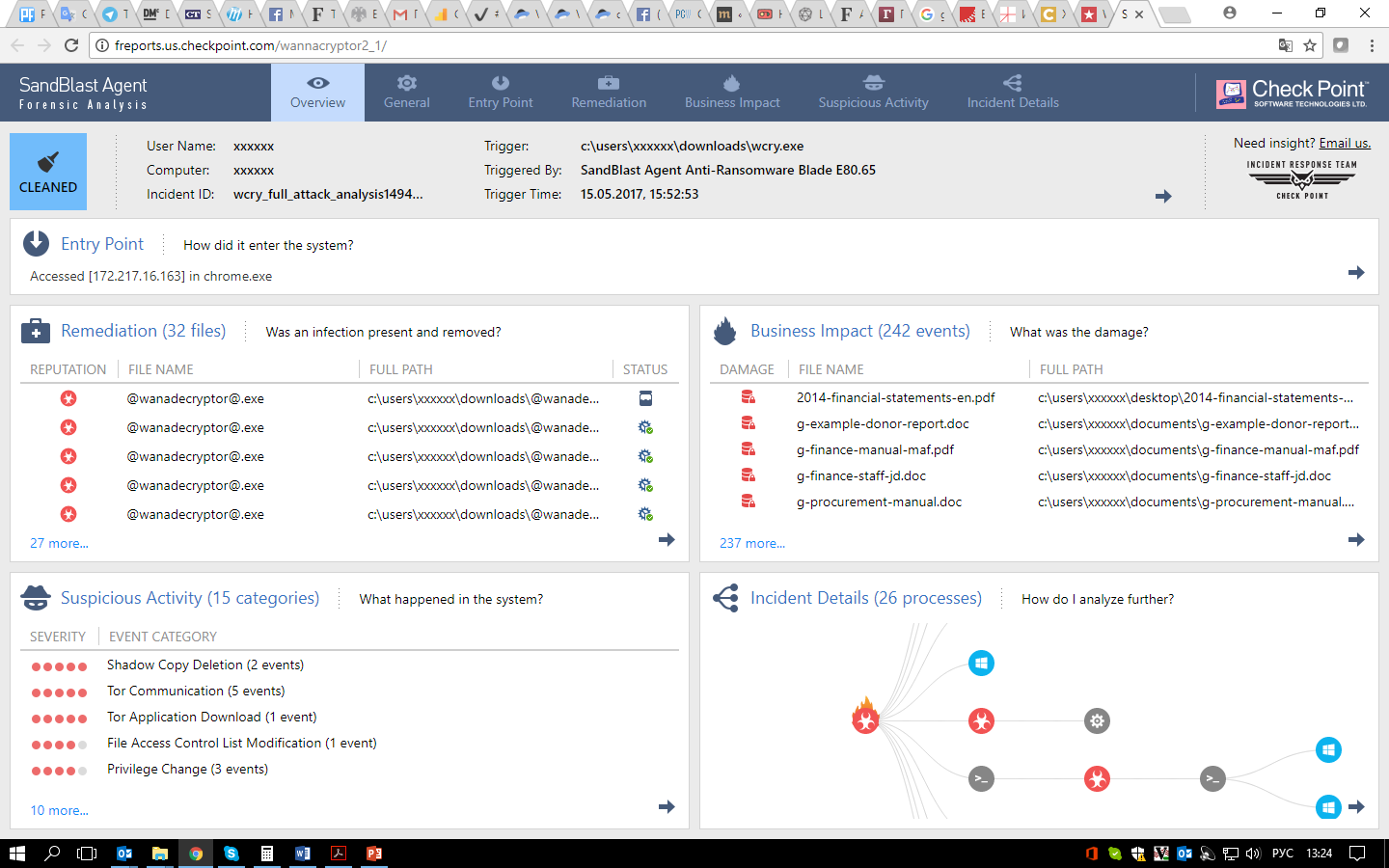

- Forensic Analysis (Расследование инцидента) — после того как атака остановлена и последствия устранены, SandBlast Agent проводит автоматическое расследование инцидента. Оно помогает понять, с чего началась атака, какие были использованы уязвимости в системе безопасности, какой нанесен ущерб.

Рисунки 5-6. Интерактивные аналитические отчеты в Forensic Analysis

Среди преимуществ SandBlast Agent стоит выделить непрерывное предотвращение угроз 24/7, в том числе в режиме офлайн, а также автоматическое обнаружение и предотвращение атаки, анализ поведения, защита от фишинга и корпоративных логин-паролей, а также возможность анализа и расследования инцидентов. Благодаря анализу инцидента компания может найти бреши в безопасности и предотвратить будущие атаки.

Выводы

Мы рассмотрели, что собой представляют угрозы нулевого дня и как их используют в кибератаках, а также проанализировали механизм работы традиционных сигнатурных антивирусов и проблему их использования в организациях. Несмотря на постоянный рост количества атак на организации из самых разных сфер, компании не всегда применяют необходимые инструменты защиты.

Мы также рассмотрели другой подход к безопасности, который предполагает использование продвинутых средств безопасности. Эмуляция и извлечение угроз лежат в основе решений Check Point SandBlast и SandBlast Agent. Это решения для превентивной защиты от угроз любого уровня, которые предполагают не только остановку конкретной атаки, но и анализ и устранение ее последствий.

Киберпреступность — уже давно бизнес с понятными бизнес-моделями и способами монетизации. Наша задача — сделать атаку настолько сложной и дорогой для злоумышленника, чтобы он выбрал другую цель или, в идеале, другое занятие.