Ошибки сотрудников остаются главным вектором успешных кибератак. Разбираемся, какие форматы обучения действительно повышают устойчивость к фишингу и социальным манипуляциям, а какие программы дают лишь видимость безопасности без реальных изменений.

- Введение

- Почему обучение сотрудников ИБ стало критичным

- Современные практики обучения: обзор

- 3.1. Что работает: проверенные методы

- 3.2. Ошибки компаний в обучении

- 3.2.1. Отсутствие сегментации и адаптации

- 3.2.2. Отсутствие регулярности

- 3.2.3. Чрезмерные проверки

- 3.2.4. Подводные камни

- 3.1. Что работает: проверенные методы

- Российский контекст ИБ

- 4.1. Правовые аспекты

- 4.2. Основные решения на рынке

- 4.2.1. Kaspersky ASAP

- 4.2.2. MegaFon Security Awareness

- 4.2.3. Импортозамещение и развитие экосистемы

- Зарубежный контекст

- 5.1. Правовые аспекты

- 5.2. Основные решения на рынке

- Выводы

Введение

Количество атак, основанных на социальной инженерии, растёт быстрее, чем совершенствуются защитные технологии. Фишинг, мошеннические звонки, поддельные корпоративные порталы и методы психологического давления становятся стандартным инструментом злоумышленников. В таких условиях именно подготовленность сотрудников всё чаще определяет исход инцидента.

Российские и зарубежные исследования показывают: уровень цифровой грамотности работников остаётся низким, а сопротивляемость фишингу без регулярной практики падает за несколько недель. Несмотря на это, многие организации продолжают полагаться на формальные тренинги, которые не дают ожидаемого результата.

Компании, которые выстраивают обучение как непрерывный процесс, получают заметное снижение числа инцидентов, быстрее выявляют подозрительные действия и формируют культуру безопасности. Когда подход остаётся формальным, человеческий фактор остаётся главным входом для атакующих.

Почему обучение сотрудников ИБ стало критичным

Сотрудники становятся мишенью разных методов социальной инженерии: массового фишинга с подменой доверенных источников, таргетированных атак spear-phishing и whaling на конкретных сотрудников и руководителей, pretexting, когда злоумышленник выдаёт себя за техподдержку или партнёра, попыток так называемого «бейтинга» с внедрением вредоносных файлов через «наживку», а также физического обхода безопасности через tailgating, когда атакующий проникает в офис, следуя за сотрудником. Все эти подходы эксплуатируют доверие, спешку, эмоциональное давление или невнимательность — и обходят технические средства защиты, воздействуя напрямую на человека.

Эта уязвимость делает обучение обязательным элементом ИБ: именно сотрудники чаще всего становятся входной точкой для атаки. Понимание этого подводит к следующему логичному вопросу: как компании пытаются обучать персонал и какие подходы реально работают?

Современные практики обучения: обзор

Сегодня компании используют широкий спектр форматов обучения сотрудников ИБ: онлайн-курсы, фишинг-симуляции, микрообучение, киберучения и ролевые сценарии. Примеры известных платформ на российском и зарубежном рынке: Kaspersky ASAP, Solar CyberBoost, PT Training, Group-IB Academy, KnowBe4 и Hoxhunt. Однако эффективность разных программ сильно различается: практика показывает, что решающую роль играет не набор инструментов, а способ их применения.

Значимых результатов удаётся добиться тогда, когда обучение ориентировано не на всех сразу, а на конкретные группы риска. Один из наиболее показательных кейсов — применение Hoxhunt в компании Qualcomm. Анализ показал, что примерно 4 % сотрудников создают до 80 % фишинговых инцидентов. Вместо общего курса компания внедрила персонализированное обучение для 1 000 наиболее уязвимых сотрудников.

На старте у этой группы фиксировались крайне высокие показатели: ошибки появлялись в 30–50 % симуляций, а количество репортов о подозрительных письмах стремилось к нулю. После нескольких месяцев программа дала впечатляющий эффект: клики по вредоносным письмам снизились почти в 10 раз, а показатель failure rate (аварийность) — в 6 раз. Группа риска из зоны угрозы превратилась в самых осознанных пользователей, и компания масштабировала программу на весь персонал.

Но успешные кейсы — лишь одна сторона. Есть и обратные ситуации, когда формальное обучение не меняет поведение сотрудников. Показателен случай фишинг-симуляции от словацкого провайдера Citadelo. Компания проверяла клиента — среднюю по размеру организацию, уже участвовавшую в обучающих мероприятиях. Специалисты Citadelo отправили сотрудникам серию фишинговых писем, а затем позвонили от имени «службы поддержки». Из 50 человек 36 % дошли до выполнения опасной команды, полностью доверившись злоумышленникам.

Эксперты подчеркнули, что достаточно одного сотрудника, чтобы дать злоумышленникам путь в корпоративную сеть. Наиболее показательно, что компания имела настроенный почтовый фильтр и работающее SOC, но это не помогло: атакующие смогли доставить письма и добиться нужной реакции. Такой кейс демонстрирует, что единичные тренинги и формальный подход не формируют устойчивых навыков и оставляют компанию уязвимой.

Что работает: проверенные методы

Эффективные программы обучения строятся на реалистичных фишинг-симуляциях, регулярной практике, адаптации под группы риска и измеримых результатах. Система работает только тогда, когда сценарии приближены к реальным рабочим ситуациям.

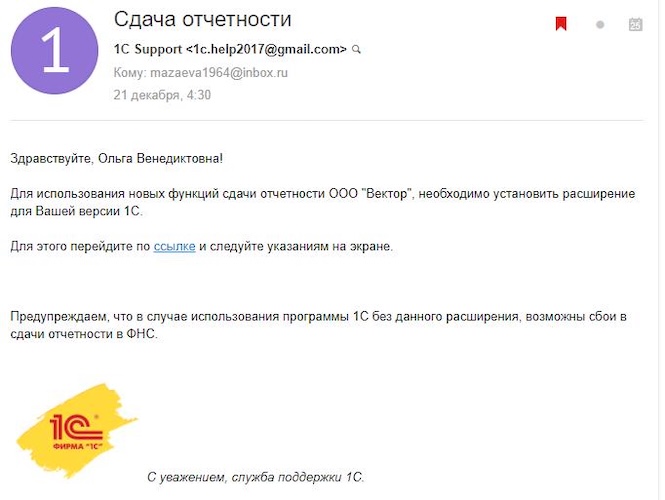

Персонализация и сегментация

Вместо «одного курса для всех» сценарии подбираются по отделам (например, письмо о повышении зарплаты — для бухгалтерии, уведомление об обновлении VPN — для ИТ, изменение корпоративной политики — для HR). Такой подход повышает узнаваемость угроз сотрудниками и снижает количество ошибочных кликов.

Рисунок 1. Пример письма-симуляции со ссылкой на обновление ПО (источник: habr.com)

Микрообучение в момент ошибки (Just-in-time)

После клика на подозрительную ссылку сотрудник сразу видит короткий урок, объясняющий признаки фишинга и правильные действия. Исследования показывают, что это снижает вероятность повторной ошибки на 40–60 %, а регулярные тренировки создают устойчивую привычку.

Поведенческие метрики

Для оценки эффективности программы нужны метрики поведения: phish-prone percentage (доля кликов по фишинговым ссылкам), time-to-report (время от получения письма до уведомления SOC) и ratio of reporters vs clickers (соотношение тех, кто сообщил о фишинге, к тем, кто совершил ошибку). Эти показатели позволяют не гадать об уровне зрелости сотрудников, а видеть динамику в цифрах: где клики снижаются, где растёт скорость реакции, в каких группах нужны дополнительные тренировки.

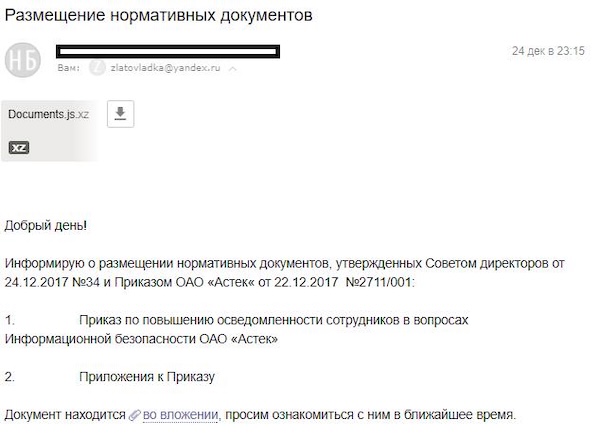

Новый подход к ошибкам сотрудников

Если сотрудник боится сообщить о фишинговом письме из-за риска быть «публично наказанным», обучение теряет смысл. Положительное подкрепление — баллы, благодарности, внутренняя геймификация — повышает ratio of reporters vs clickers и стимулирует сотрудников не скрывать ошибки, а взаимодействовать с SOC.

Рисунок 2. Пример письма-симуляции, выдающей себя за службу безопасности (источник: habr.com)

Интеграция с SOC и регулярность

Обучение должно быть частью процессов реагирования: служба безопасности сразу видит репорт, даёт обратную связь, анализирует время реакции. При этом важно соблюдать частоту хотя бы один тренинг в месяц.

Пример эффективной программы — проект Security Awareness от ГК «Солар». В начале цикла тестовых рассылок более 30 % сотрудников кликали на фишинговые ссылки. После первого курса количество ошибок снизилось на треть. Через 12 месяцев, несмотря на то что численность компании выросла в 2,5 раза, доля ошибочных кликов упала до 1,5 %. Успех обеспечили регулярные симуляции, подбор тем под конкретные подразделения и постоянное измерение phish‑prone % и time‑to‑report.

Ошибки компаний в обучении

Ни одна платформа сама по себе не повышает уровень безопасности, если обучение выстроено формально и не отражает реальной работы сотрудников. На практике российские и зарубежные компании продолжают повторять типичные ошибки, которые сводят на нет любые усилия в области Security Awareness.

Отсутствие сегментации и адаптации

Одна из самых распространённых — и самых опасных — ошибок: рассылка одинаковых фишинг-сценариев всем сотрудникам. Такой подход демонстрирует не заботу о безопасности, а лишь формальное выполнение плана. Когда уборщица и системный администратор получают одинаковое письмо «об обновлении VPN», это никак не повышает устойчивость компании — наоборот, искажает картину и даёт ложное ощущение «успешных тренировок».

Подобные универсальные сценарии не учат ничему, кроме умения «угадывать» учебные письма.

Отсутствие регулярности

Редкие занятия или изменение формата обучения «по настроению» не работают — и об этом говорят данные. В исследовании на 12 511 сотрудниках одного американского финтех-стартапа результаты обученных и необученных групп практически не различались: 7 % кликов на «лёгких» письмах, 15 % — на «сложных». Эффект меньше 0,01 — статистически нулевая практическая польза.

Когда обучения мало или оно идёт рывками, сотрудники начинают воспринимать ИБ не как важный элемент работы, а как непонятное требование сверху. Такой подход нельзя назвать обучением, это имитация процесса.

Чрезмерные проверки

Но другая крайность работает не лучше. Когда фишинг-симуляции проходят слишком часто, сотрудники перестают видеть в них пользу. Вместо роста внимательности появляется усталость, раздражение и автоматизм. Люди просто «кликают, чтобы отстали» — поведение, которое в реальных атаках приведёт к катастрофе.

Если при этом руководство не объясняет, зачем нужна программа, и не поддерживает её публично, обучение превращается в формальную процедуру: минимум ресурсов, минимум вовлечённости, максимум имитации.

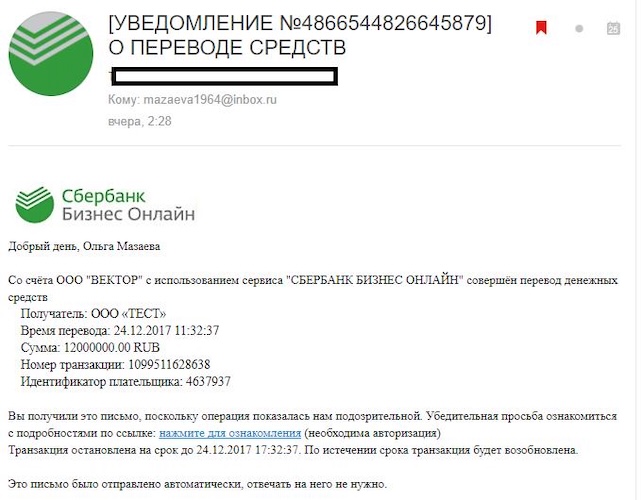

Рисунок 3. Пример письма-симуляции, выдающей себя за Сбербанк (источник: habr.com)

Подводные камни

Замечено, что, если программа делает упор только на снижение количества кликов, некоторые сотрудники начинают считать себя «неуязвимыми». Возникает ложное ощущение, что одного курса достаточно, чтобы отличить любую атаку. На практике это ведёт к обратному эффекту: люди действуют смелее, перестают проверять письма, снижается внимательность к признакам социального давления. Вместо роста устойчивости появляется риск переоценки собственных навыков — и это особенно опасно при таргетированных атаках.

В итоге все эти примеры показывают: угрозу создаёт не нехватка инструментов и не отсутствие платформ, а неправильно выстроенный процесс обучения. Формальность, шаблонность и отсутствие связи с реальными бизнес-процессами делают программу не просто бесполезной — они создают ложное чувство защищённости, которое опаснее отсутствия обучения как такового.

Российский контекст ИБ

Одной из ключевых проблем российского рынка информационной безопасности остаётся острый кадровый дефицит, который напрямую влияет на качество и масштаб программ обучения. В 2024 году рынок вакансий вырос стремительно: HeadHunter фиксирует +17 % (до 27,3 тыс.), SuperJob — +50 %, при этом количество резюме сократилось на 6 %. Это создаёт заметный дисбаланс: на одного специалиста приходится несколько предложений.

По данным «Лаборатории Касперского», 41 % российских компаний испытывают нехватку кадров. Positive Technologies прогнозирует, что к 2027 году стране потребуется 235–260 тыс. специалистов по ИБ. В таких условиях организациям приходится не только конкурировать за редких экспертов, но и активно развивать внутренние программы обучения и переквалификации сотрудников, чтобы компенсировать дефицит и снизить нагрузку на ИБ-подразделения.

Правовые аспекты

Кадровый дефицит усиливает значимость нормативных требований, которые делают обучение не добровольной мерой, а обязательным элементом корпоративной безопасности. Так, основой является Федеральный закон № 152-ФЗ «О персональных данных», который обязывает операторов обучать сотрудников, участвующих в обработке персональных данных. В пункте 6 статьи 18.1 прямо говорится: работники должны быть ознакомлены с нормами закона и локальными документами, регулирующими защиту данных.

Эксперты подчёркивают, что регулярные поправки в законодательство требуют постоянного обновления знаний, поэтому разовые вводные лекции не соответствуют духу и букве закона.

Для государственных информационных систем требования усиливаются приказом ФСТЭК (Федеральная служба по техническому и экспортному контролю Российской Федерации) России № 17, который устанавливает обязательную подготовку персонала: сотрудники должны знать актуальные угрозы, уметь работать со средствами защиты и проходить практические занятия по реагированию на инциденты. Периодичность организация определяет сама, но не реже одного раза в два года.

Дополнительный уровень требований действует на объектах критической информационной инфраструктуры. Согласно закону № 187-ФЗ, обучение персонала входит в комплекс обязательных мер по обеспечению безопасности КИИ. Конкретные методики и программы определяют ФСТЭК и отраслевые регуляторы, но общий подход одинаков: компании должны готовить сотрудников к работе в условиях сложных угроз и иметь документально подтверждённую систему подготовки.

Основные решения на рынке

Жёсткое регулирование в сочетании с нехваткой специалистов формирует устойчивый спрос на платформы Security Awareness, помогающие обучать сотрудников системно и регулярно. По оценке Positive Technologies, объём российского рынка таких сервисов в 2025 году достиг ≈3,3 млрд рублей, сохранив двузначные темпы роста. Крупнейшие отечественные игроки — Solar Security, «Лаборатория Касперского», Group-IB, Positive Technologies — развивают решения, которые позволяют компаниям перенимать международные подходы и снижать зависимость от редких специалистов.

Kaspersky ASAP

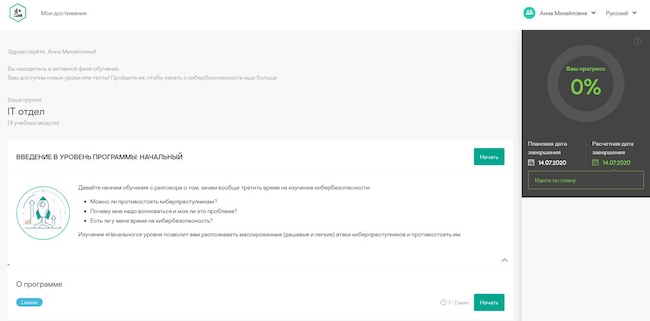

Kaspersky ASAP — одно из самых зрелых решений в России. Платформа строит обучение на коротких уроках (2–10 минут), предлагает многоуровневые программы, сегментацию по ролям и автоматически формирует индивидуальные траектории в зависимости от уровня риска сотрудника. ASAP позволяет создавать собственные курсы, комбинируя готовые модули, и интегрируется с корпоративными сервисами (AD/LDAP). Важной особенностью является персонализированный подход: уроки и тесты подбираются исходя из результата предыдущего обучения, а компания получает отчётность по phish‑prone %, time‑to‑report и прогрессу по отделам.

Рисунок 4. Личный кабинет обучающегося в Kaspersky ASAP (источник: anti-malware.ru)

Платформа ориентирована на практику: к примеру, можно моделировать фишинговые письма и тренировать пользователей распознавать подмены бухгалтерии, HR‑уведомления и внутренние сервисы. Среди недостатков — не всегда понятные сообщения об ошибках. В пилотных внедрениях компании отмечают снижение ошибок в 2–3 раза уже в первые месяцы работы, особенно если использовать регулярные симуляции и интеграцию с SOC.

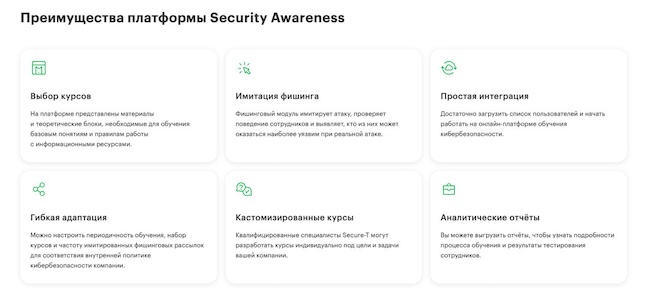

MegaFon Security Awareness

На российском рынке нарастает и сегмент лёгких, массовых решений. Одним из заметных примеров стала программа MegaFon Security Awareness, о которой подробно писал Anti-Malware.ru. В отличие от сложных корпоративных систем, эта платформа фокусируется на регулярных фишинг-симуляциях, простоте внедрения и ориентации на массовый персонал.

По данным анализа, у новых клиентов исторически фиксировался высокий базовый уровень ошибочных переходов — от 40 до 50 %, но после цикла обучающих рассылок показатель снижался до 10–15 %, а в зрелых программах — до 3–4 %. Важным преимуществом решения является опора на реальные российские сценарии атак: подложные сообщения «Сбербанка», «Госуслуг», 1С, обновлений VPN и типичных корпоративных уведомлений. Платформа также поддерживает телефонные симуляции — направление, практически отсутствующее у других отечественных решений.

По отзывам, инструмент особенно ценят компании с большим числом сотрудников «в линиях»: склад, логистика, операционные подразделения, где обучение должно быть максимально простым, но частым.

Рисунок 5. Набор преимуществ решения от Мегафон (источник: megafon.ru)

Импортозамещение и развитие экосистемы

Геополитические ограничения, ограничившие доступ к западным платформам вроде KnowBe4 и Hoxhunt, дополнительно стимулируют импортозамещение: российские решения активнее внедряют международные практики — персонализацию, обучение в момент ошибки (just-in-time), поведенческие метрики — и стараются учитывать стандарты, принятые в ЕС и США.

Зарубежный контекст

Чтобы понять, как устроено обучение по информационной безопасности за пределами России, важно учитывать требования международных нормативов. Европейские и американские регуляторы уже несколько лет закрепляют обязанность компаний создавать структурированные программы Security Awareness и документировать их. Эти нормы диктуют минимальные стандарты и формируют общие подходы к обучению.

Правовые аспекты

В странах Евросоюза ключевым документом в сфере ИБ является Директива ЕС о мерах по обеспечению высокого уровня кибербезопасности NIS 2 (2022/2555). В статьях 20 и 21 установлено, что организации, относящиеся к категории «существенных» и «важных» поставщиков услуг, должны проводить регулярные тренинги по кибербезопасности и управлению рисками для всех работников.

Отдельно оговаривается, что обучение должно быть релевантным обязанностям сотрудников, а для руководителей предусмотрены обязательные программы повышения осведомлённости. Директива требует фиксировать содержание курсов, регулярность, состав целевых групп и показатели эффективности, чтобы компании могли отчитаться перед регулятором.

В США аналогичные требования заложены в Федеральном законе о безопасности информации (Federal Information Security Management Act, FISMA) и сопровождающих его документах руководства по обучению в области информационной безопасности (NIST Special Publication 800-50, NIST SP 800-50), которые предписывают федеральным учреждениям организовывать постоянные программы Security Awareness (повышения осведомлённости) и обучать сотрудников, исходя из их ролей и рисков.

Система менеджмента информационной безопасности (ISO / IEC 27001:2022) также требует, чтобы организации обеспечивали «осведомлённость и обучение персонала по мерам безопасности» и регулярно проверяли эффективность этих программ. Для финансового сектора ЕС дополнительно действует Акт цифровой операционной устойчивости финансовых организаций (Digital Operational Resilience Act, DORA), обязывающий банки и финтех-компании регулярно обучать сотрудников работе с ИТ‑рисками.

Основные решения на рынке

Мировой рынок Security Awareness быстро растёт, в первую очередь за счёт обязательных требований регуляторов и роста числа инцидентов. Крупнейшие мировые поставщики: KnowBe4, Hoxhunt, Proofpoint, Cofense, SoSafe, Right-Hand, CybeReady и Infosec.

Особенности:

- KnowBe4 фокусируется на адаптивных сценариях и метриках phish-prone percentage, позволяющих отслеживать прогресс и выделять группы риска.

- Hoxhunt делает упор на персонализацию и игровой подход: пользователи получают баллы и достижения, а обучение строится «по возрастанию» сложности.

- Cofense интегрирует тренировки с центрами реагирования, чтобы SOC сразу видел репорты и мог оперативно реагировать.

- В ЕС популярность решений SoSafe растёт благодаря соответствию требованиям NIS 2 и DORA: сервис учитывает роль сотрудника, предлагает короткие лекции после ошибки и собирает данные по time‑to‑report и ratio of reporters vs clickers.

- В США рынок дополняют платформы Proofpoint и Elevate Security с ориентацией на анализ поведения и интеграцию со службами реагирования.

Параллельно с этим на рынке появляются гибридные модели «обучение как услуга» — провайдеры не только проводят симуляции, но и помогают компаниям выстроить внутренние процессы: от создания политики безопасности до связи с регуляторами.

Геополитические ограничения также влияют на выбор решений: некоторые азиатские и ближневосточные компании ограничены в доступе к западным сервисам и развивают национальные аналоги (например, K‑ISMS в Южной Корее). Но вне зависимости от региона общая тенденция одинаковая: персонализация, обучение в момент ошибки и измеримость поведения становятся обязательными элементами программы.

Выводы

Подготовка сотрудников — ключевой барьер против атак социальной инженерии и фишинга. Даже самые продвинутые технические средства не предотвращают ошибки, если персонал не умеет распознавать манипуляции и реагировать на подозрительные сценарии. Формальные курсы и одноразовые тесты создают лишь видимость защиты, не влияя на реальное поведение.

Для российского контекста эта повестка особенно чувствительна: кадровый дефицит и жёсткие регуляторные требования заставляют компании делать ставку не только на наём, но и на развитие уже имеющихся людей. Национальные платформы вроде Kaspersky ASAP, MegaFon Security Awareness, решения ГК «Солар» и Positive Technologies показывают, что при грамотной настройке даже массовые программы могут давать осязаемый эффект — при условии, что вокруг них строят живую культуру безопасности.

Итог прост: инвестиции в обучение сотрудников ИБ сегодня — это не вспомогательная статья расходов, а один из ключевых факторов киберустойчивости бизнеса на горизонте ближайших лет.