Новости об утечках данных публикуются ежедневно, при этом их причины часто повторяются и взаимосвязаны. Мы проанализировали инциденты и выделили типовые ошибки в инфраструктуре, процессах и управлении безопасностью, которые наиболее часто приводят к такому исходу событий.

- 1. Введение

- 2. Ошибка 1. Использование ИИ без регламентов и контроля

- 3. Ошибка 2. Единые пароли для разных сервисов

- 4. Ошибка 3. Избыточные привилегии

- 5. Ошибка 4. Несвоевременная установка обновлений и патчей

- 6. Ошибка 5. Использование некорпоративных мессенджеров

- 7. Ошибка 6. Неконтролируемое использование устройств в корпоративной среде

- 8. Ошибка 7. Отсутствие оценки и контроля рисков поставщиков

- 9. Ошибка 8. Использование репозиториев кода

- 10. Ошибка 9. Недостаточная изоляция секретов

- 11. Ошибка 10. Отсутствие знаний у сотрудников

- 12. Выводы

Введение

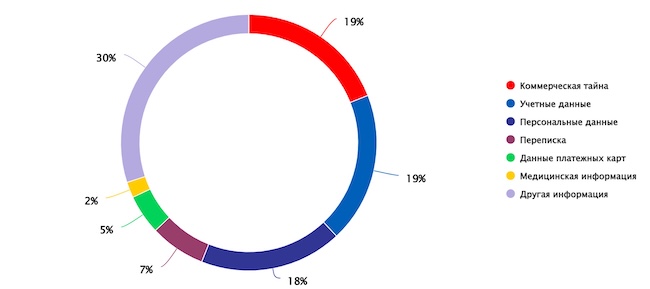

По данным компании Positive Technologies, по сравнению с 2024 годом доля успешных атак, завершившихся утечкой информации, увеличилась с 53 % до 64 %. Для злоумышленников представляют интерес различные категории данных: персональная информация, финансовые сведения, коммерческая тайна и др. Интерес к ним меняется со временем: к некоторым категориям он возрастает, к другим — снижается.

С 2024 года наблюдается рост числа краж учётных данных из организаций при одновременном снижении внимания к персональной информации. В 2025 году эта тенденция сохранилась: учётные данные были украдены в 19 % атаках. Персональные данные стали объектом краж в 18 % случаев, доля утечек коммерческой тайны осталась практически неизменной и составила 19 %.

Рисунок 1. Типы украденных данных в успешных атаках на организации (Positive Technologies)

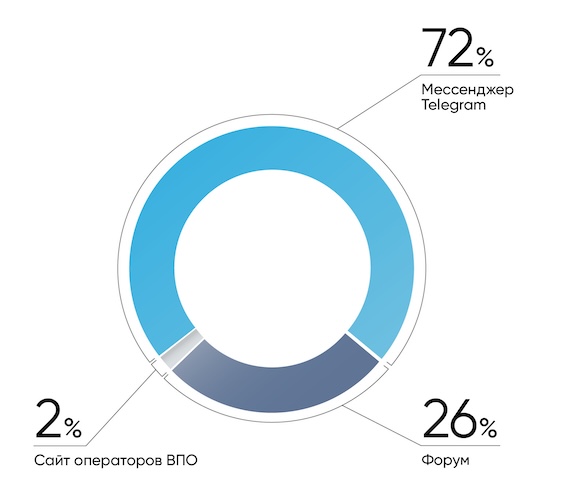

Распространение скомпрометированных данных происходит через разные каналы, популярность которых изменяется под влиянием технологических и регуляторных факторов. Согласно отчёту от Аналитического центра кибербезопасности компании «Газинформсервис», основной канал, который используется злоумышленниками для размещения фрагментов баз данных, скриншотов виртуальных машин и схем инфраструктур, — Телеграм.

Рисунок 2. Распределение утечек данных по каналам («Газинформсервис»)

Ужесточение мер на отдельных платформах закономерно приводит к переносу активности злоумышленников на другие каналы. В качестве основной альтернативы всё чаще используется даркнет, где создаётся новая среда для незаконной торговли украденной информацией.

Независимо от того, находитесь ли вы онлайн или нет, злоумышленники подбирают способ получить доступ к данным через интернет, Bluetooth, SMS и др. Даже небольшие ошибки в инфраструктуре, процессах или поведении сотрудников способны привести к значительным потерям. Регулярные публикации новостей об очередных утечках подтверждают системность такой проблемы.

Чтобы снизить риски, важно анализировать инциденты. Хотя это делать сложно, поскольку компании редко публикуют полные сведения об их причинах во избежание репутационных и юридических последствий.

Ошибка 1. Использование ИИ без регламентов и контроля

Технологии искусственного интеллекта (ИИ) активно внедряются в различные отрасли, включая промышленность, медицину, сельское хозяйство, торговлю и индустрию развлечений. Сотрудники используют ИИ для выполнения разнообразных задач: от генерации текстов и автоматизации рутинных процессов до анализа аналитических и проектных данных.

Однако активное применение общедоступных ИИ-сервисов, таких как ChatGPT и Google Gemini, может стать причиной утечки корпоративной информации. По итогам 2025 года объёмы данных, утёкших из российских компаний из-за использования ИИ, выросли в 30 раз. Анализ сетевого трафика 150 российских организаций показал, что утечки происходили преимущественно из-за отсутствия внутренних ограничений и контроля за передачей конфиденциальной информации внешним системам.

Ситуацию усугубляет тот факт, что около 60 % компаний до сих пор не имеют разработанной политики работы с ИИ-ассистентами. Отсутствие регламентов создаёт высокие риски компрометации информации и подчёркивает необходимость внедрения комплексных мер по безопасному использованию ИИ в корпоративных процессах.

Пример ошибки: сотрудники Samsung «разболтали» ChatGPT исходный код

В одном из отделов компании Samsung, работающих с полупроводниковыми приборами, сотрудник столкнулся с проблемой при загрузке программного обеспечения (ПО) для базы данных измерений. Чтобы найти решение, он вставил исходный код программы в ChatGPT. Другой сотрудник, пытаясь разобраться с производительностью устройства, загрузил в сервис часть кода с просьбой оптимизировать его. Третий — использовал ИИ для составления протокола внутреннего совещания. Более подробную информацию об утечке можно узнать по ссылке.

Чем опасна ошибка

Использование ИИ-сервисов сотрудниками без регламента ведёт к прямой утечке исходного кода, проектной документации, внутренних протоколов и конфигураций систем. Нарушается защита персональных данных и коммерческой тайны, что может привести к штрафам и юридическим последствиям. Стратегическая информация о финансах, планах и партнёрах становится уязвимой, создавая угрозу конкурентных потерь и компрометации интеллектуальной собственности.

Ошибка 2. Единые пароли для разных сервисов

По данным команды BI.ZONE TDR, злоумышленники по-прежнему предпочитают не взламывать защитные механизмы, а использовать уже существующие легитимные доступы. Анализ инцидентов с сопоставлением техник MITRE ATT&CK показал, что в 57 % случаев вход в инфраструктуру осуществляется под действующими учётными данными. Речь идёт о записях, украденных в результате утечек, полученных через фишинг или иным образом попавших в открытый оборот.

Ситуация усугубляется высокой концентрацией доступов: на одного ИТ-специалиста сегодня приходится от 3 до 7 привилегированных учётных записей, охватывающих как локальные административные роли, так и облачные сервисы. При этом 30–40 % таких учётных записей используют одинаковые или очень похожие пароли.

Полученные данные становятся основой для атак credential stuffing, когда злоумышленники берут пару «электронная почта и пароль», скомпрометированную на одном сервисе, и в автоматическом режиме проверяют её на сотнях других сайтов и в мобильных приложениях.

В этой точке техническая статистика напрямую упирается в поведение пользователей. Используя один и тот же пароль для разных сервисов, человек фактически выравнивает уровень их защищённости. Компрометация одного внешнего ресурса автоматически создаёт риск для всех остальных систем, где применялась та же связка адреса электронной почты и пароля. В практическом измерении это означает, что инцидент за пределами корпоративного периметра может стать отправной точкой для несанкционированного доступа во внутренние системы организации без эксплуатации уязвимостей и сложных атакующих техник.

Пример ошибки: утечка данных в The North Face

Американский бренд The North Face, специализирующийся на спортивной и туристической одежде, в четвёртый раз сообщил клиентам о возможной компрометации их аккаунтов. Компания отметила, что инцидент произошёл из‑за применения злоумышленниками метода подстановки учётных данных.

В уведомлении указано, что 23 апреля 2025 года на сайте компании была зафиксирована аномальная активность, после чего сразу началось расследование инцидента. Выяснилось, что именно в этот день неизвестные злоумышленники начали атаку с использованием ранее взломанных учётных записей. В результате The North Face приняла решение о принудительном сбросе всех паролей, чтобы остановить дальнейшее распространение атаки. Пользователям было рекомендовано создать новые, уникальные пароли для входа на веб‑сайт.

Чем опасна ошибка

Использование одних и тех же учётных данных в разных сервисах приводит к тому, что компрометация одного аккаунта автоматически открывает доступ ко всем связанным системам. Злоумышленник может получить контроль над социальными сетями, мессенджерами, облачными хранилищами и рабочими сервисами, привязанными к одному адресу электронной почты.

Основная опасность заключается в масштабе последствий и сложности восстановления. Потеря доступа затрагивает сразу десятки аккаунтов, а процесс их возврата требует значительных усилий и времени.

Ошибка 3. Избыточные привилегии

Сотруднику предоставляется больше прав доступа, чем необходимо для выполнения его служебных обязанностей. Это создаёт потенциальную угрозу: человек получает возможность просматривать, копировать или изменять критические данные, даже если эти действия не входят в его текущие задачи.

Любые привилегии нужно не просто выдавать, но и контролировать. Для эффективного управления доступом следует использовать системы управления идентификацией и доступом, а также регулярно проводить аудит операций с данными и правами сотрудников.

Также важно анализировать, какие разделы и ресурсы используются редко или не используются вовсе: такие права для работы необязательны, и их следует отключать. Только комплексное сочетание выдачи привилегий с мониторингом и аудитом обеспечивает надёжную защиту конфиденциальной информации и снижает риск инсайдерских инцидентов.

Пример ошибки: бывший сотрудник Google украл секреты ИИ-разработок

Сотрудник Google Линь-Вэй Дин обладал избыточными привилегиями, которые позволяли ему работать с критически важными данными, не относящимися к его повседневным обязанностям. Используя эти права, он скачал более 2000 документов, включая исходники суперкомпьютерного ЦОДа, программное обеспечение для его управления, ИИ‑модели, приложения и сведения о кастомных чипах.

Данные сначала копировались в Apple Notes на рабочем MacBook, затем конвертировались в PDF и выгружались через его личный Google‑аккаунт в облако, а за две недели до увольнения — на персональный компьютер. При этом его действия оставались незамеченными из-за отсутствия эффективного контроля и мониторинга, что позволило ему использовать доступ в личных целях и подготовить материалы для собственного стартапа в КНР.

Чем опасна ошибка

Когда сотруднику предоставляются права, превышающие рамки его должностных обязанностей, создаётся иллюзия контроля, но на практике это увеличивает риски для организации. Может привести к случайным и намеренным утечкам конфиденциальной информации, а также к внесению несанкционированных изменений в документы, базы данных и настройки систем. Ресурсы ИТ-служб расходуются на обнаружение и исправление последствий действий с избыточными правами.

Проблема усугубляется в случае внутреннего мошенничества: пользователи с чрезмерными привилегиями могут отключать средства защиты, изменять настройки оборудования, ограничивать функциональность бизнес-приложений или выполнять другие действия, которые прямо или косвенно создают угрозу информационной безопасности.

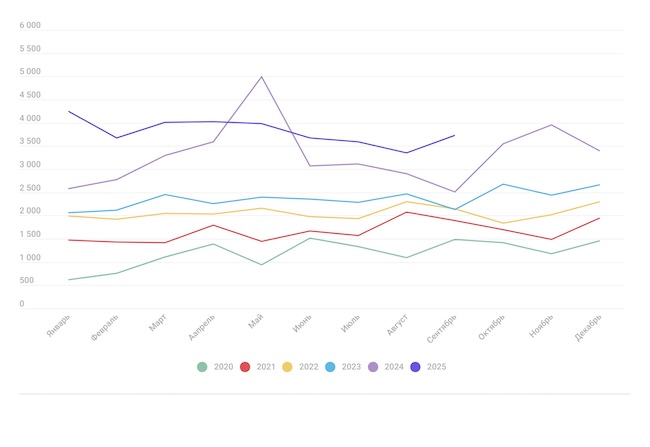

Ошибка 4. Несвоевременная установка обновлений и патчей

В российских компаниях количество зарегистрированных уязвимостей продолжает увеличиваться, что подтверждают данные за третий квартал 2025 года: фиксируется рост как совокупного числа брешей, так и по каждому месяцу отдельно. Злоумышленники продолжают активно использовать эти уязвимости в реальных атаках для несанкционированного доступа к системам пользователей, обхода защитных механизмов и модификации данных.

Рисунок 3. Число зарегистрированных CVE (уязвимостей) по месяцам («Лаборатория Касперского»)

Ошибка возникает, когда организация ограничивается лишь выявлением слабых мест без системного анализа, классификации по степени критичности и своевременного устранения. В таких условиях открытые бреши становятся лёгкой целью для атакующих, а процессы управления уязвимостями остаются формальными: отдельные выявленные проблемы фиксируются, но не связываются в единую систему контроля и приоритизации.

Снижение рисков достигается системным подходом к управлению уязвимостями. Проверку и устранение слабых мест можно проводить как самостоятельно, с использованием внутренних ресурсов и процедур, так и с помощью специализированных программных решений: систем управления уязвимостями (VM) и средств управления обновлениями и исправлениями (Patch Management), например.

Пример ошибки: уязвимость в СУБД MongoDB позволяет украсть данные

Причина возникновения проблемы CVE-2025-14847 (MongoBleed) — логическая ошибка в реализации разуплотнения данных с помощью zlib. При обработке клиентских сообщений сервер MongoDB без проверки принимает указанный в них размер передаваемых данных, что при определённых условиях приводит к возврату содержимого неинициализированной динамически выделенной памяти.

В итоге путём подачи множественных запросов к серверу неавторизованный злоумышленник сможет заполучить конфиденциальную информацию. Взаимодействия с законным пользователем даже не потребуется.

Сканирование интернета, проведённое в Censys, обнаружило более 87 000 потенциально уязвимых экземпляров MongoDB.

Чем опасна ошибка

Отсутствие системного контроля за уязвимостями приводит к накоплению неустранённых дефектов безопасности в инфраструктуре и прикладных системах. Это означает сохранение известных точек входа, для которых уже существуют публичные описания и готовые инструменты эксплуатации.

Ошибка 5. Использование некорпоративных мессенджеров

По оценке экспертов, в 50 % случаев через мессенджеры передаётся критически важная информация: служебные документы, коммерческие данные и учётные записи. Когда для работы используются сервисы, не включённые в корпоративный контур защиты, эти данные оказываются за пределами управляемой инфраструктуры, что делает их уязвимыми к утечкам.

Статистика подтверждает масштаб риска: 77 % пользователей сталкивались с мошенничеством в мессенджерах, а крупные утечки баз на сотни миллионов аккаунтов демонстрируют реальные угрозы использования общедоступных мессенджеров в рабочих целях. Более подробно о таких инцидентах — в нашей статье.

Корпоративный мессенджер же формирует отдельный рабочий контур, предназначенный исключительно для служебных коммуникаций и хранения бизнес-информации, что обеспечивает разграничение личного и рабочего взаимодействия сотрудников. В рамках такого контура создаётся управляемая среда обмена сообщениями и голосовой связи с централизованным администрированием.

Современные решения дополняют возможности интеграцией с механизмами защиты информации. Реализуются шифрование передаваемых и хранимых данных, контроль и разграничение доступа, разделение рабочих и личных чатов, а также локализация хранения данных на территории России. Это обеспечивает выполнение требований законодательства и стандартов, а также внутренних регламентов службы информационной безопасности.

Пример ошибки: фишинговая кампания в Телеграме

Атакующие регистрировали собственные API-ключи (api_id и api_hash) и с их помощью инициировали реальные попытки входа через инфраструктуру мессенджера. Далее они заманивали жертву на фишинговую страницу. Было два варианта. В первом случае пользователю показывали QR-код в стиле мессенджера, якобы для входа в аккаунт. После сканирования кода в мобильном приложении запускалась легитимная сессия, но уже на стороне злоумышленника.

Во втором варианте жертву просили вручную ввести номер телефона, одноразовый код или пароль двухфакторной защиты. Все эти данные тут же передавались в официальные API Телеграма.

Мессенджер отправлял пользователю системное уведомление в приложении с просьбой подтвердить вход с нового устройства. Люди нажимали «Это я», таким образом официально разрешая доступ к своему аккаунту, ведь сессия выглядела полностью легитимной. Получается, что владелец сам предоставлял доступ злоумышленникам.

Для сотрудников, использующих Телеграм в рабочих задачах, это представляет угрозу. Во время работы уведомления и QR‑коды мессенджера могут отвлечь внимание, подтолкнув к необдуманным действиям, и служебные данные могут быть скомпрометированы.

Чем опасна ошибка

Некорпоративные мессенджеры не обеспечивают централизованного управления доступом и протоколирования действий пользователей. Переданные файлы и переписка сохраняются на личных устройствах работников, а также в облачной инфраструктуре сторонних операторов, что выводит данные за пределы контролируемой среды организации.

Ошибка 6. Неконтролируемое использование устройств в корпоративной среде

В отчётах фиксируются случаи утраты и хищения ноутбуков, съёмных USB-накопителей и бумажных документов, содержащих персональные данные и коммерческую тайну. Для организаций с мобильными рабочими местами и филиальной структурой данный сценарий остаётся типовым.

Специалисты экспертно-аналитического центра (ЭАЦ) InfoWatch в своём исследовании отметили: в России за 9 месяцев 2025 года подавляющее большинство (95,6 %) утечек информации, связанных с действиями персонала и руководства компаний, пришлись на умышленную кражу данных.

Ситуация сложилась таким образом из-за отсутствия контроля за обращением с материальными носителями и портативной техникой. Это выражается в следующем:

- копирование рабочих данных на съёмные носители без учёта и шифрования;

- хранение информации на локальных дисках без применения средств криптографической защиты информации (СКЗИ);

- вынос устройств за пределы контролируемой зоны без регистрации;

- несоблюдение регламентов хранения и списания носителей;

- использование личных устройств сотрудников для обработки служебной информации без технических ограничений.

Для снижения рисков утечек достаточно сопоставить текущие процессы с данным списком.

Пример ошибки: инсайдер продавал скриншоты своего рабочего компьютера

Кем работал инсайдер, сотрудником, подрядчиком или партнёром, не уточняется. Известно, что он делал и передавал скриншоты экранов своего компьютера за пределы компании. По информации Scattered Lapsus$ Hunters, инсайдер получил 25 000 долларов за скриншоты, якобы предоставленный доступ к системам CrowdStrike и данные аутентификационных cookie.

Чем опасна ошибка

Полученные данные могут быть использованы злоумышленниками для подготовки целевых атак на организацию или для последующей продажи на чёрном рынке. Такая компрометация повышает риск финансовых потерь, репутационных ущербов и нарушений требований законодательства о защите персональных и конфиденциальных данных.

Ошибка 7. Отсутствие оценки и контроля рисков поставщиков

Число атак на цепочки поставок за первые 8 месяцев 2025 года выросло на 110 % по сравнению с прошлым годом. Такая ситуация складывается, когда формализованные процедуры оценки поставщиков отсутствуют, а контроль их уровня защищённости в процессе эксплуатации не проводится. В результате подрядчики подключаются к корпоративной сети без анализа политик безопасности и истории инцидентов. В договорах не устанавливаются требования по соблюдению организационных политик защиты информации, а переоценка рисков при изменении условий взаимодействия или масштабов доступа проводится нерегулярно.

Необходимо внедрить системный подход: классифицировать риски по уровню критичности для информационной безопасности, включить в договоры конкретные требования по соблюдению ИБ-политик организации и регулярные аудиты. Следует организовать непрерывный мониторинг изменений в инфраструктуре и профилях рисков. Также рекомендовано применять технические меры ограничения доступа на основе принципа наименьших привилегий и архитектуры Zero Trust.

Пример ошибки: группировка хактивистов получила доступ к данным «Ростелекома»

Группировка хактивистов Silent Crow объявила о получении доступа к данным «Ростелекома». В самой компании заявили, что причиной утечки стал подрядчик, обслуживавший атакованные интернет-ресурсы. Согласно заявлению киберпреступников, утечка затронула сведения на 9 сентября 2024 года: 154 000 уникальных адресов электронной почты и 101 000 уникальных номеров телефонов.

В «Ростелекоме» сообщили о принятых ими мерах для устранения угроз. По предварительным оценкам, утечки конфиденциальной информации не произошло. Но компания порекомендовала пользователям сбросить пароли и настроить двухфакторную аутентификацию.

Чем опасна ошибка

Опасность состоит в том, что подрядчик остаётся потенциальной уязвимой точкой во внутренней сети организации. Если не пересматривать его уровень доступа и меры безопасности при изменении условий сотрудничества, злоумышленники могут использовать эти каналы для несанкционированного проникновения, внедрения вредоносных программ или скрытого присутствия в системах.

Без актуальной оценки рисков масштабы инцидента могут быть значительно больше, а обнаружение компрометации — сложнее и дольше.

Ошибка 8. Использование репозиториев кода

В 92 % приложений используются компоненты с открытым исходным кодом, что ускоряет разработку за счёт повторного использования готовых модулей. Однако репозитории часто становятся векторами атак: многие уязвимости остаются неизвестными годами, а 79 % сторонних библиотек не обновляются, создавая риск компрометации. Используя непроверенные репозитории, программисты «встраивают» уязвимости в свои проекты: от веб-сервисов до ИТ-систем аналитики данных.

Для снижения риска необходима комплексная система с выстроенными процессами, которая включает несколько аспектов: инструменты для анализа состава ПО (с использованием моделей SCA, SCS или OSA) и контроль артефактов кода от разработки до продуктива, в том числе, проверка SBOM (Software Bill of Materials, спецификации программного обеспечения), контроль доверия к внешним компонентам.

Пример ошибки: кампании Shai-Hulud 2.0

В рамках кампании Shai‑Hulud 2.0 злоумышленники распространяли вредоносный пакет через общедоступный репозиторий на GitHub, который использовали десятки проектов и компаний. В результате были похищены более 500 GitHub‑токенов и логинов, что предоставило прямой доступ к корпоративным и личным аккаунтам разработчиков.

В файлах truffleSecrets.json исследователи зафиксировали до 400 000 уникальных секретов.

Чем опасна ошибка

Даже если сама инфраструктура защищена, уязвимый компонент может быть использован злоумышленником для внедрения вредоносного кода, перехвата данных пользователей, несанкционированного доступа к привилегированным сервисам и нарушения целостности ПО.

Ошибка 9. Недостаточная изоляция секретов

Если злоумышленник получает доступ к DevOps‑системе или CI/CD-пайплайну, неправильно хранящиеся секреты становятся прямым каналом компрометации.

Уменьшить риски можно за счёт централизованного управления секретами с ротацией и ограничением срока действия. Ключи и токены маскируются в логах и пользовательских интерфейсах, а при хранении и передаче применяется шифрование. Чтобы предотвратить несанкционированный доступ и утечку, хранилища секретов должны изолироваться.

Для организации безопасного хранения секретов можно использовать системы управления секретами (SM) и системы управления привилегированным доступом (PAM), которые обеспечивают полный цикл работы с секретами. Менеджеры паролей могут дополнять эти решения для рабочих аккаунтов сотрудников.

Пример ошибки: утечка токенов CircleCI

Злоумышленник получил доступ к инфраструктуре через скомпрометированную учётную запись сотрудника. На платформе CircleCI секреты (API‑токены, ключи доступа к облачным сервисам и внутренним системам и др.) хранились в рамках CI/CD‑пайплайнов и могли использоваться процессами сборки и развёртывания.

Чем опасна ошибка

Если ключи, токены или учётные данные находятся в логах, файлах конфигурации или переменных окружения без изоляции и шифрования, злоумышленник получает возможность извлечь их и использовать для доступа к внутренним системам, артефактам и данным. Такое нарушение повышает вероятность компрометации инфраструктуры, внедрения вредоносных компонентов и раскрытия служебной информации.

Ошибка 10. Отсутствие знаний у сотрудников

Отсутствие навыков и знаний по безопасной работе с системами и информацией лежит в основе многих инцидентов. С этой точки зрения перечисленные выше ошибки можно рассматривать и как проявления низкой киберграмотности.

Снижение риска требует проведения регулярных тренингов, курсов по кибербезопасности, симуляции фишинговых атак, актуализации регламентов и автоматизированного контроля соблюдения корпоративных политик. Только сочетание организационных мер и технических решений позволит минимизировать последствия ошибок, возникающих из-за недостаточной киберграмотности персонала.

Пример ошибки: фишинговые рассылки под видом жалоб пациентов

В конце 2025 года больницам стали массово приходить письма с правдоподобными сюжетами и вредоносными вложениями. Хакеры маскировались под известные страховые компании. В некоторых письмах было указано, что пациенты недовольны лечением по ДМС и подают претензии, но готовы решить вопросы в досудебном порядке. Во вложении лежали якобы подтверждающие документы. Рассылки выглядели убедительно.

Во вложениях скрывался бэкдор BrockenDoor, который после запуска связывался с сервером злоумышленников и передавал им информацию о системе: имя пользователя и компьютера, версию ОС, список файлов на рабочем столе. Если полученные данные представляли интерес, заражённая машина получала команды для дальнейших этапов атаки.

Чем опасна ошибка

Она создаёт латентные риски, которые проявляются не сразу. Сотрудники могут неправильно конфигурировать системы мониторинга и логирования, игнорировать обновления или настройки безопасности в облачных сервисах и др. Это даёт злоумышленникам возможность долго оставаться незамеченными, собирать метаданные и анализировать поведение системы.

Низкий уровень знаний ведёт к распространению уязвимостей через цепочки поставщиков и сторонние компоненты, когда сотрудники сами становятся «неосознанными агентами» для атак, усиливая масштаб потенциальной компрометации.

Выводы

Проследив логику описанных ошибок, можно заметить типовую цепочку утечки: неучтённые данные — избыточный доступ — отсутствие мониторинга — бесконтрольный канал передачи. Каждый элемент усиливает следующий. Утечка становится закономерным итогом архитектурных просчётов.

Противодействие должно строиться по той же логике.

Сначала проводится аудит и классификация информации. Затем настраивается разграничение доступа по принципу минимальной достаточности. Средства предотвращения утечек данных (DLP) контролируют каналы передачи. Средства анализа и контроля доступа к данным (DCAP) выявляют избыточные права и неучтённые массивы. Решения для защиты систем управления базами данных (DAM и DBF) фиксируют аномальные операции. Брокеры безопасного доступа к облачным сервисам (CASB) обеспечивают контроль работы с облачной инфраструктурой.

При такой последовательности защита выстраивается вокруг реальных сценариев утечки. Это снижает вероятность компрометации и позволяет выявлять инциденты на ранней стадии.