Кибератаки «Форумного тролля», раскрытые группой GReAT, сначала кажутся фишингом, направленным против целевой группы представителей научных и государственных организаций. Но внимание привлекает факт использования профессионального ИБ-инструмента, разработанного для спецслужб.

- 1. Введение

- 2. Следы Operation ForumTroll привели в Италию

- 3. Причём здесь Hacking Team?

- 4. Участие Hacking Team

- 5. «Форумный тролль» изнутри

- 6. Версия Memento Labs об использовании ПО в атаках против российских компаний

- 7. Вместо послесловия

- 8. Выводы

Введение

17 декабря пресс-служба «Лаборатория Касперского» сообщила об обнаружении на территории России новых кибератак, отнесённых экспертами глобального центра GReAT к типу «Форумный тролль». Эти злонамеренные действия — уже повторные, их первая волна была выделена в отдельный тип Operation ForumTroll в марте 2025 года. Более подробно об этом было рассказано в интервью Игоря Кузнецова, директора GReAT.

Техническая сторона обнаруженных кибератак сводилась к тому, что злоумышленники атаковали представителей российских научных организаций и исследовательских подразделений государственных компаний. Атаки проводились путем фишинга.

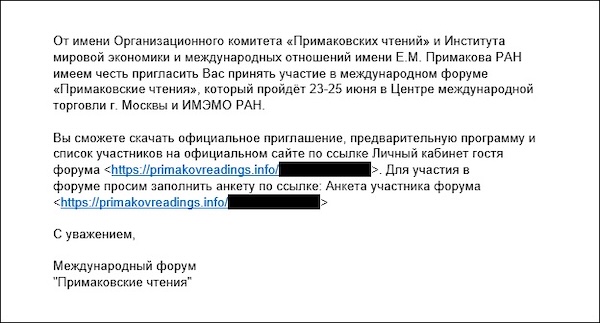

В первую волну (в марте 2025 года) злоумышленники вводили в заблуждение получателей писем тем, что приглашали принять участие в общественно-экономическом форуме «Примаковские чтения» в РАН. Вторая волна фишинга связана с тем, что жертвам предъявляют фальшивые претензии в плагиате при написании научных работ, вынуждая их установить вредоносные программы.

В обоих случаях атакуемых побуждали к интуитивной реакции — открыть файл с изложением приглашения/претензии. После этого компьютер атакуемого заражался, и начиналась кибератака, разнесённая по времени.

Рисунок 1. Пример вредоносного письма, использованного в операции «Форумный тролль» (GReAT)

На первый взгляд, всё стандартно. Но внимание привлекает, что инструментом кибератак выступает эксплуатация уязвимости нулевого дня (0-day) в Google Chrome. Этот движок отличается популярностью, поэтому под удар попадают очень многие.

Дальнейшее расследование практически сразу выявило в этой «обыденной» истории применение ИБ-инструментов. Случай требует более полного разбора для понимания глубины проблемы.

Следы Operation ForumTroll привели в Италию

В марте эксперты группы GReAT Борис Ларин и Игорь Кузнецов обнаруживают необычное поведение Mojo — инструмента, отвечающего за внутреннее коммуникационное взаимодействие между процессами Google Chrome (Inter-Process Communication, IPC).

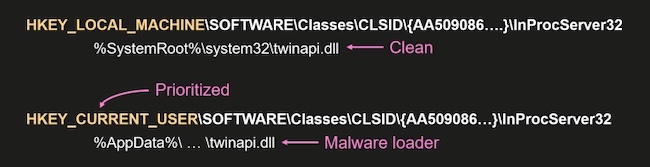

Суть обнаруженного бага состояла в следующем. Chrome обычно блокирует веб-страницы в «песочнице», где все процессы имеют низкий уровень привилегий. Если хакер даже попытается открыть внешнюю вкладку через браузер, он не сможет вмешаться в работу на уровне всей операционной системы.

Обнаруженный баг Mojo IPC состоял в том, что злоумышленнику каким-то образом удалось передать поддельный «дескриптор» (handle) за пределы «песочницы», сохранив его правильный формат. Тем самым удалось заставить Chrome раскрыть этот адрес, после чего стало возможным использовать его за пределами «песочницы». А ведь дескриптор — это, по сути, секретный код, который позволяет открывать любые файлы, т. е. злоумышленник увеличил охват дальнейшего применения переданного дескриптора.

Рисунок 2. Иллюстрация кибератаки путём передачи дескриптора с CURRENT_USER на более высокий уровень LOCAL_MACHINE

Позднее выяснилось, что за полгода до этого, в июне 2024 года, Google разместила информацию в своём служебном реестре об обнаружении высококритичной уязвимости (CVE-2025-2783). Неделю спустя (26.03.2025) после обнаружения экспертами GReAT эксплуатации бага Mojo IPC Google объявила об исправлении этой уязвимости в обновлённой версии Chrome уже официально. В разъяснениях был представлен также пример кода для эксплуатации этой уязвимости. Совпадение? Возможно, но это могло быть и попыткой «сохранить лицо».

Исследователи не остановились на достигнутом. Раскрытая «Лабораторией Касперского» вредоносная активность попала в поле зрения аналитиков всего мира. Очень скоро выяснилось: эта фишинг-активность, которая в GReAT получила название ForumTroll Operation, связана с эксплуатацией коммерческого шпионского ПО (spyware). Оно уже было засвечено ранее несколько раз по всему миру. Инцидент в России — это официальное подтверждение факта применения шпионского ПО против российских и белорусских организаций: государственных, научно-исследовательских, медиа.

Согласно результатам расследования GReAT в марте 2025 года, для подключения spyware-средств использовалась уязвимость нулевого дня в Google Chrome (CVE-2025-2783).

А теперь несколько слов о разработчике коммерческого ИБ-продукта, применение которого было выявлено. Это миланская компания Memento Labs. Немного поздней её CEO Паоло Лецци подтвердил в своём интервью изданию TechCrunch, что обнаруженный экспертами Kaspersky GReAT программный spyware-инструмент, названный ими ForumTroll, действительно является разработкой компании Memento Labs. Стало известно и название продукта — программа Dante.

Рисунок 3. Паоло Лецци, CEO компаний Memento Labs (ранее — Hacking Team) и InTheCyber

Причём здесь Hacking Team?

Для продолжения истории придётся вернуться немного в прошлое. Речь пойдёт об итальянской компании Hacking Team, которая в результате продажи и ребрендинга превратилась в 2019 году в компанию Memento Labs. До 2019 года она занималась коммерческой разработкой ПО для разведывательных целей (spyware).

Многое стало публичным в 2015 году, когда произошла утечка данных с почтового сервера Hacking Team. В результате стало известно, что среди её покупателей были клиенты из стран, против которых в Италии действовали санкционные ограничения. В этом списке: Эфиопия, Мьянма, Катар, Россия, Судан и Сирия.

Это вызвало общественный резонанс. Появилось публичное обвинение против Hacking Team, что она занимается запрещённой продажей шпионского ПО Remote Control Systems (RCS). В ответ руководство этой компании было вынуждено выступить с публичным заявлением. В нём было заявлено, что выпускаемое ПО не попадает под классификацию «оружие», и все совершённые ранее продажи выполнялись в строгом соответствии с регуляторными требованиями ЕС.

Обычная история, но добавим некоторые подробности. Компания Hacking Team получила известность благодаря разработке комплекса технологий для слежки под названием Galileo. Известно, что к 2015 году этим ПО пользовались правительственные службы уже более 40 стран мира. С его помощью осуществлялось проникновение и мониторинг коммуникаций в киберпространстве при расследовании деятельности запрещённых сообществ: террористов, торговцев людьми, других преступников, в т. ч. связанных с киберпреступлениями.

Если верить косвенным данным, с помощью этой программы правительственные службы Саудовской Аравии вели слежку за иранской атомной электростанцией; этот ИБ-инструмент использовался службами Министерства обороны Египта и Азербайджана, секретной службой Малайзии, службами безопасности Узбекистана, Марокко и Судана, секретной службой контроля объектов КИИ (INSA) Эфиопии.

Но суть судебных нападок против Hacking Team состояла не в разработке этого инструмента, а в том, она поддерживала сотрудничество с «недемократическими клиентами». Главное официальное обвинение против Hacking Team заключалось в следующем: правительственные органы применяют её технологии для перехвата и расшифровки данных, чтобы подавлять оппозицию.

Были ли представлены вещественные доказательства по этому обвинению, информации нет. Известно только то, что упоминались правительства таких стран, как Судан, Ливия и Эфиопия. В 2015 году утверждалось, что инструменты Hacking Team использовались для слежки за политическими активистами в странах Среднего Востока и Северной Африки.

Как повела себя в ответ на обвинения Hacking Team? Компания условно согласилась с неправомерностью продаж только в отношении сделок с правительством Судана в 2012 году. Но было отмечено, что разработки Hacking Team были переведены в разряд «продукты двойного назначения» только к 2015 году после расширения классификаций ПО по Вассенаарскому соглашению. На момент заключения сделки с Суданом такое определение ещё не действовало.

Участие Hacking Team

История взлома серверов на Hacking Team прояснила также некоторые другие важные детали, касающиеся её разработки коммерческого spyware-софта. О них рассказал сам основатель Hacking Team Дэвид Винченцетти (David Vincenzetti), посчитав, что эта информация обязана стать достоянием гласности после того, как часть кода попала в преступное сообщество и была опубликована на сайте Wikileaks.

Рисунок 4. Основатель Hacking Team Дэвид Винченцетти (Worldcrunch)

В своим интервью изданию WorldCrunch, вышедшем в 2015 году, он развеял страхи возникновения опасности для мирового киберсообщества после кражи исходных кодов их spyware-программы Galileo, хотя эти программные средства предназначались для использования только правительственными спецслужбами. Дэвид Винченцетти отметил, что охота против таких программ и используемых ими методов ведётся постоянно. Поэтому изначально в разработку подобных программ закладывается принцип вариативности и быстрого устаревания.

«Руководство Hacking Team признаёт, что ей нанесли серьёзный ущерб, но не разделяет страхи о высоком риске в результате утечки данных». Он согласился, что утёкшие данные ставят под риск компрометации некоторые элементы правительственных систем мониторинга, но отметил, что «это ненадолго», подчеркнув, что в эти программы закладывается риск их компрометации, и заранее продумана процедура устранения таких уязвимостей. «Как и обычная антивирусная программа, Galileo может быстро устареть», — отметил Дэвид Винченцетти. Обратите внимание на это важное дополнение, оно ещё пригодится нам для оценки последствий атак «Форумного тролля».

Если подытожить, утечка электронной корреспонденции Hacking Team показала, что компания продавала свои программы странам, находящимся под санкциями, включая Эфиопию, Мьянму, Катар, Россию, Судан и Сирию. Дэвид Винченцетти подчеркнул при этом в своём интервью, что все продажи Hacking Team всегда были «строго в рамках закона».

Однако возникшая публичность деятельности Hacking Team оказалась вредной для бизнеса. Поэтому в 2019 году было решено начать всё заново.

Компания Hacking Team была продана новому владельцу, швейцарской компании InTheCyber, за «один евро». Организация осталась в своём прежнем офисе в Италии, но поменяла вывеску на Memento Labs. «Мы хотим изменить абсолютно всё», — заявил Паоло Лецци изданию Motherboard. — Мы начинаем с нуля».

«Форумный тролль» изнутри

Вернёмся к кибератакам 2025 года. В своём отчёте «Лаборатория Касперского» отметила, что нападение в марте началось с тщательно подобранных фишинговых писем, замаскированных под приглашения на «Примаковские чтения» — крупный международный политико-экономический форум экспертов. Он проводится ежегодно в Москве, а его организацией занимается РАН.

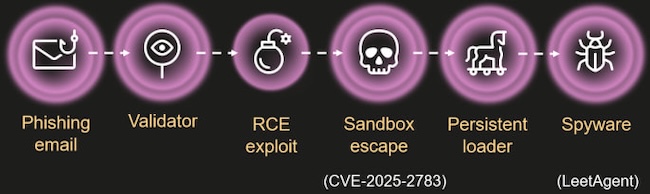

После перехода по вредоносной ссылке жертвы перенаправлялись на уязвимость, которая позволяла обойти песочницу Chrome и выполнить код в базовой ОС. Позднее выяснилось, что уязвимы были также и пользователи Firefox (CVE-2025-2857).

Рисунок 5. Цепочка атаки операции «Форумный тролль» (Источник: «Лаборатория Касперского»)

Закрепившись в системе жертвы, злоумышленники развёртывали структуру из двух элементов: загрузчика шпионского ПО LeetAgent и коммерческого решения Dante, разработанного Memento Labs. LeetAgent перехватывал нажатия клавиш, обслуживал внедрение кода и кражу документов. Dante выполнял более сложные операции, характерные для средств промышленного шпионажа.

Вторая фишинг-атака прокатилась в октябре 2025 года и была нацелена на представителей научных организаций. Они получали фальшивые уведомления о плагиате в публикациях на сайте научной библиотеки eLibrary. Дальше схема атаки была прежней.

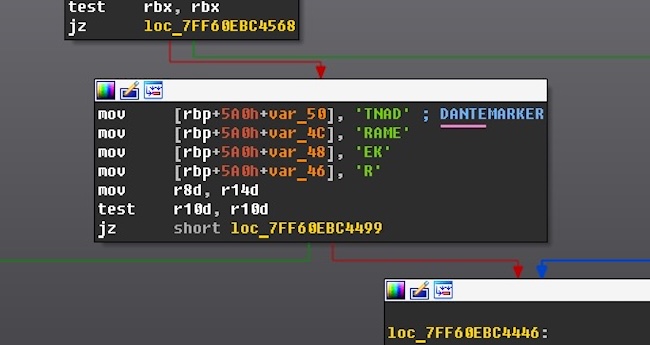

Исследователи GReAT смогли обнаружить и явный признак того, что использованное при атаке шпионское ПО принадлежало Memento Labs: в коде упоминалось слово «DANTEMARKER». Это явно служило отсылкой к Dante.

Рисунок 6. Упоминание в коде отсылки к DANTEMARKER («Лаборатория Касперского»)

Впрочем, как отметили в своём отчёте эксперты GReAT, этот текстовый признак не являлся основным для привязки использованных инструментов к Dante (надпись легко подменить, введя исследователей в заблуждение). После разглашения всего набора признаков разработчикам Dante уже не было смысла отказываться от своего авторства.

Напомним, что это коммерческая программа, хотя и предназначенная строго для определённого круга заказчиков. Существование самой программы Dante было раскрыто также разработчиками Memento Labs на конференции правоохранительных органов и служб разведки ISS World MEA 2023. Связи с Hacking Team видны даже по названиям продуктов: прежде также использовались имена исторических итальянских деятелей: программа Da Vinci (Леонардо да Винчи) и программа Galileo (Галилео Галилей).

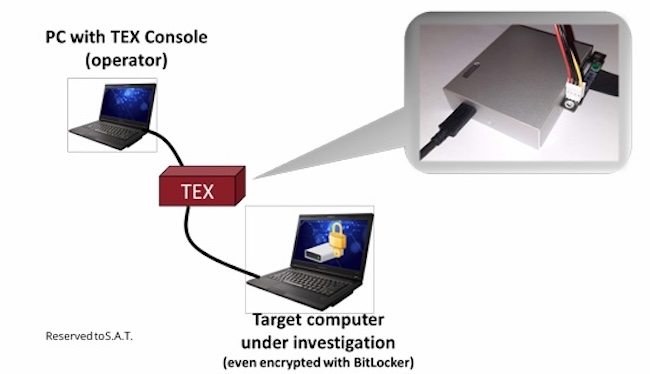

Чем известна компания Memento Labs ещё? Например, она выпускает спецустройства TEX (Tactical EXecutor), позволяющие получить доступ к данным любого ноутбука, защищённого средствами сквозного шифрования жёсткого диска BitLocker.

Рисунок 7. Из презентации spyware-программы Tactical EXecutor (TEX), разработанной Memento Labs

Версия Memento Labs об использовании ПО в атаках против российских компаний

После публикации результатов расследования GReAT издание TechCrunch провело телефонное интервью с Паоло Лецци. В своей версии источника кибератак «Форумного тролля» он обвинил неназванного клиента (из государственного сектора). Лецци отметил, что тот продолжает применять устаревшую версию spyware-программы Dante для Windows, и именно этот код попал в утечку. «Очевидно, что злоумышленники использовали уже устаревший агент на компьютере жертвы, — прокомментировал инцидент Лецци. – Я думаю, что сам [этот государственный клиент] его уже не использует у себя».

Лецци также отметил, что не может «уверенно назвать, кто именно из клиентов компании оказался виновным в том, что код попал в руки злоумышленников». Но он отметил, что Memento Labs уже разослало всем клиентам требование прекратить использование Windows-версии их spyware-агента и пользоваться только мобильной версией программы.

Поддержка вендора сейчас распространяется только на мобильную версию Dante. Благодаря этому, Лецци надеется, что найти злоумышленников станет гораздо проще. Лецци также отметил, что вендор действительно использует в своей практике уязвимости нулевого дня, которые ещё не стали известны публично: он получает их «в основном от сторонних разработчиков».

Что касается конкретно кибератак с использованием средств Dante, которые обнаружили эксперты GReAT, то после изучения их деталей, отметил Лецци, стало понятно, что злоумышленники применили «уязвимость нулевого дня в Chrome, которая не разрабатывалась компанией Memento». Тем самым, он опроверг подозрения, что Memento Labs могла напрямую контактировать с лицами, которые осуществляли атаки против российских организаций.

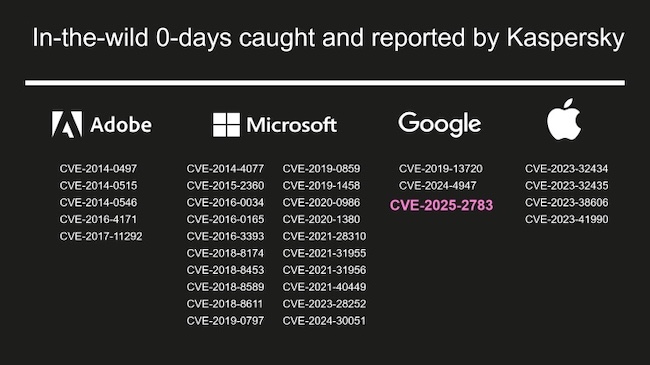

Рисунок 8. Уязвимости нулевого дня в «дикой природе» на момент атаки «Форумного тролля», обнаруженные «Лабораторией Касперского»

Издание TechCrunch связалось также с представителем «Лаборатории Касперского» (Аль Аккад). Она не назвала источника обнаруженной кибератаки, отметив только то, что «это был некто, кто смог воспользоваться программными средствами Dante». Но Аль Аккад назвала другие важные признаки: «Атакующие выделялись глубоким знанием русского языка и пониманием местных культурных особенностей. Эксперты «Лаборатории Касперского» наблюдали их и в других кибератаках, связанных с нападениями на другие российские государственные организации. В то же время в действиях атакующих наблюдались ошибки, которые указывают, что злоумышленники не являются носителями языка».

Вместо послесловия

Какой практический вывод можно сделать из этой истории?

Выявленные уязвимости в повседневно используемом ПО могут быть использованы в качестве оружия на глобальном рынке. Понимание вектора кибератак через цепочки поставок до сих пор ограничивалось защитой только компаний-поставщиков. Примеры последних кибератак типа «Форумного тролля» указывают, что целью в цепочке поставок являются также и люди.

В то же время существующая система защиты секретов на предприятиях, работающих с гостайной, уже сильно устарела. Она предусматривает ответственный контроль тех, кому предоставляется право работать с защищаемыми документами. Но развитие программных методов слежки не ограничивается только сбором информации об атакуемой жертве. Этот человек, получая доступ за периметром защищаемой сети, неявно сам становится источником для распространения кибератаки.

Есть ли необходимость в системном анализе корпоративной почты на общие признаки угроз фишинг-атак с использованием нескольких почтовых ящиков? Даёт ли это новое преимущество в безопасности по сравнению с тем, как сейчас строят защиту, опираясь на контроль индивидуальных аккаунтов?

Выводы

Обнаруженные «Лабораторией Касперского» кибератаки «Форумный тролль» выходят за рамки обычных инцидентов. Эксперты GReAT выявили применение в них ИБ-инструментов, которые предназначаются для использования только уполномоченными государственными структурами. Есть все признаки того, что утечки случаются не только в обычных компаниях, но и даже в правительственных организациях.

Хотя разработчики предусматривают принудительные средства «устаревания» таких опасных программных инструментов, но бороться с ними готовы только хорошо подготовленные ИБ-команды. Поэтому обычным компаниям есть повод задуматься о том, чтобы использовать более надёжные системы, например для поддержки своей корпоративной почты, которую злоумышленники рассматривают как один из основных каналов своих фишинг-атак.