Защищённость компьютеров на платформе macOS вызывает сейчас у российских пользователей много вопросов — в связи с уходом с рынка большинства западных поставщиков и явно недостаточной поддержкой со стороны российских ИБ-вендоров. Дадим описание общего состояния антивирусной защиты для macOS.

- Введение

- Вредоносные программы и macOS

- Самые массовые вредоносные программы для macOS

- Самые опасные вредоносные программы для macOS

- Новые, экспериментальные технологии взлома macOS

- Защита от вредоносных программ для macOS

- Как выбрать лучший антивирус для macOS

- Выводы

Введение

Многие считают, что платформа macOS обеспечивает абсолютную защищённость от атак. Мифу о полной непробиваемости их встроенной защиты уже более 20 лет, до сих пор нередко можно услышать: «Маки не заражаются вирусами».

За опровержениями далеко ходить не надо: нынешние пользователи macOS нередко сталкиваются с киберугрозами, которых становится больше, чем прежде.

С другой стороны, нельзя не отметить, что macOS имеет более высокую степень защищённости, чем платформа Windows. Безопасность является частью ОС Apple, она многоуровневая, а существующие вредоносные объекты менее разнообразны, чем те, что предназначены для Windows.

Далее мы расскажем о наиболее известных вредоносных программах, которые встречались на платформе macOS, дадим список наиболее популярных антивирусов, а также расскажем, как обстоят дела с антивирусной защитой компьютеров macOS в России.

Вредоносные программы и macOS

Как бы ни хотелось поклонникам Apple утверждать обратное, вредоносные программы для компьютеров на базе macOS всё же существуют, хотя частота их появления в «дикой природе» ниже, чем для Windows. Время от времени приходят новости о троянах, червях и программах-вымогателях для macOS, но степень их опасности и масштабы поражения не так значительны.

Мнение о более высокой защищённости компьютеров на macOS имеет под собой веские основания. Например, ОС по умолчанию запрещает установку стороннего софта, полученного не из стандартного магазина приложений App Store или не с сайтов доверенных разработчиков. Эти правила прописаны в настройках безопасности по умолчанию, и редкие пользователи обходят их. При попытке установки ПО от неизвестного разработчика пользователь получит, по крайней мере, предупреждение со стороны Apple, а также предложение ещё раз удостовериться в подлинности загружаемых модулей и необходимости их установки.

В macOS встроены собственный инструмент антивирусной защиты XProtect и технология безопасности Gatekeeper. Благодаря им выполняется проверка при каждой новой загрузке и контролируется отсутствие срабатываний останавливающих правил. Названные средства защиты дополняет служба удостоверяющего центра.

Созданная трёхуровневая система позволяет:

- Предотвращать запуск или исполнение вредоносных программ.

- Блокировать работу вредоносных программ внутри системы.

- Устранять заражения с помощью технологии XProtect, если вредоносная программа смогла успешно запуститься.

Apple Gatekeeper умеет не только блокировать вредоносные приложения. Этот инструмент также осуществляет проверку на отсутствие подделки среди запускаемых легальных приложений. Пользователи могут изменить политики Gatekeeper, чтобы открывать любое ПО, но так поступают только самые опытные.

В macOS предусмотрена также защита среды исполнения. Системные файлы, ресурсы и ядро системы отделены от пользовательского пространства приложений. Все приложения из App Store помещаются в песочницу, что ограничивает их доступ к чужой информации. Если требуется доступ к данным другого приложения, его можно получить только через API и службы macOS.

Выстроенная таким образом система позволила уменьшить количество случаев появления вредоносных программ. Более того, Apple перешла на использование новых чипов M1 и M2 (всех модификаций, в том числе M1 Pro/Max/Ultra), которые считаются более безопасными, чем процессоры Intel.

Apple планирует и далее развивать систему безопасности macOS. Летом этого года она рассказала о новом режиме Lockdown в составе iOS 16, iPadOS 16 и macOS Ventura, который будет защищать от целевого кибершпионажа. Речь идёт о повышенной защите истории посещения сайтов в браузере и другой активности в Сети, в том числе от шпионского софта вроде Pegasus (разработка NSO Group). Задача Lockdown Mode — блокировать попытки доступа к этим данным.

Самые массовые вредоносные программы для macOS

Несмотря на наличие встроенных средств защиты в macOS, вредоносные программы для этой платформы всё-таки существуют. Издание Macworld выделяет среди них следующие объекты и семейства, относя их к числу наиболее распространённых.

- XLoader

Обнаружение загрузчика XLoader для macOS произошло в июле 2021 года, когда исследователи из компании Check Point объявили о его существовании.

XLoader — это относительно новая версия Formbook, семейства вредоносных программ для кражи данных и захвата форм. Её известность объясняется тем, что она относится к классу MaaS (Malware-as-a-Service).

Распространение первых версий Formbook по подписке через хакерские онлайн-форумы началось ещё в 2016 году. Необычной была их удивительно низкая цена. Многие исследователи связывали это с тем, что инструменты могли быть разработаны на законных основаниях, но потом стали продаваться «налево».

Эти вредоносные программы позволяют осуществлять кражу учётных данных, вести запись нажатий клавиш (кейлогер). Отличительной особенностью стало применение специальных средств для сокрытия при динамическом анализе кода, что затрудняет их обнаружение.

- XcodeSpy

Троянец XcodeSpy был спрятан внутри бета-клонов проекта Xcode, размещаемых на GitHub. Xcode — это интегрированная среда разработки ПО для платформ macOS, iOS, watchOS и tvOS. После выпуска первой версии Xcode в 2003 году его стабильные версии распространялись бесплатно через App Store, а зарегистрированные разработчики имели доступ к бета-сборкам через сайт Apple Developer.

Троян XcodeSpy распространяется по компьютерам на базе macOS, которыми пользуются iOS-разработчики. При установке запускается вредоносный скрипт, который устанавливает бэкдор EggShell. В итоге происходит захват управления микрофоном, камерой и клавиатурой. Злоумышленник получает возможность выборочно отправлять в свой адрес файлы с заражённого компьютера.

- Silver Sparrow

Эта вредоносная программа нацелена на заражение компьютеров под управлением macOS, оснащённых процессором M1 (возможно, и M2). Первые заражения произошли в феврале 2021 года и были раскрыты компанией Red Canary. Вредоносное действие заключается в использовании JavaScript API, поддерживаемого загрузчиком macOS.

Silver Sparrow распространяется через запросы в поисковой системе Google, приводящие пользователей к инфицированным сайтам. Вредоносный код проникает через легальную надстройку для браузера с подтверждённым сертификатом. Многие исследователи расценили это как часть плана по дальнейшему распространению масштабной вредоносной активности через сервисы Amazon AWS S3.

- Pirrit / GoSearch22

Эта программа предназначалась для распространения нежелательной рекламы на платформе macOS на базе процессоров Apple M1. Впервые такой объект был обнаружен в декабре 2020 года в составе расширения GoSearch22 для браузера Safari. В его механизме использовалось печально известное семейство рекламного ПО Pirrit. Вредоносное действие GoSearch22 также оценивали как сбор пользовательских данных.

- UpdateAgent

Распространение этой вредоносной программы началось примерно в ноябре или декабре 2020 года. Основная задача — кража данных с компьютера (тип оборудования и серийные номера, профиль системы). Главная опасность заключается в том, что развитие UpdateAgent продолжается и разработчики делают её всё более вредоносной.

Злоумышленники придерживаются агрессивной тактики продвижения рекламного ПО Adload. Но это — лишь часть отвлекающего манёвра, фактически выполняется установка бэкдора для кражи данных.

Заражение происходит через поисковые запросы, при просмотре заражённых веб-страниц. Активно применяется атака «внедрённый посредник» (MitM) путём проксирования поверх веб-страницы с рекламой. Тем самым злоумышленники воруют доходы от рекламы у владельцев официальных веб-сайтов.

Самое неприятное в UpdateAgent — то, что жертва становится частью сети для проведения новых атак.

Самые опасные вредоносные программы для macOS

Среди вредоносных программ для платформы macOS эксперты выделяют следующие как наиболее опасные.

- ThiefQuest (EvilQuest)

Вредоносные программы ThiefQuest / EvilQuest для macOS относятся к числу классических вымогателей (ransomware): они требуют выкупа под угрозой шифрования данных. Начало распространения программы связывают с июнем 2020 года после обнаружения её на российском торрент-форуме.

ThiefQuest продолжала серию аналогичных атак, начатых ещё в 2017 году. Особенностью было то, что внутри кода вымогателя не обнаружили ветки для случая подтверждения оплаты. Иными словами, вне зависимости от того, был ли выплачен выкуп, программа выполняла шифрование без возможности дальнейшей расшифровки.

В результате анализа кода выяснилось, что целью ThiefQuest было вовсе не вымогательство ради выкупа, а кража данных.

- LoudMiner (BirdMiner)

Это — традиционный майнер криптовалюты. Для его распространения использовался взломанный установщик популярной программы Ableton Live, популярной среди музыкантов. Эта программа широко применяется для студийной работы и живого исполнения. Впервые вредоносная программа появилась в 2019 году.

- GravityRAT

GravityRAT — печально известный троянец для Windows. Его самым громким «применением» было участие в кибератаках на военные объекты в Индии.

Последние, наиболее развитые версии GravityRAT осуществляли эксфильтрацию файлов. В их число входили прежде всего файлы Office, автоматические снимки экрана и логи нажатий клавиатуры. GravityRAT также предоставлял возможность удалённого выполнения команд и имел средства защиты от запуска внутри виртуальных машин. В начальной версии GravityRAT имелась только функция удалённого выполнения кода.

- XCSSET

Это — семейство червей, использующих уязвимости в ядрах Webkit и Data Vault. С их помощью производились попытки доступа к информации через браузер Safari. Злоумышленников интересовали прежде всего регистрационные данные для входа в сервисы Apple, Google, PayPal и «Яндекс». Перехватывались также сообщения и заметки, отправленные через Skype, Telegram, QQ и WeChat.

- CookieMiner

Вредоносная программа CookieMiner используется для кражи криптовалюты. Впервые она появилась в конце января 2019 года и была идентифицирована как инструмент для перехвата регистрационных данных и паролей при входе в киберкошелёк из Chrome.

CookieMiner позволяет собирать файлы аутентификации, связанные с обменом криптовалют. Кроме того, программа осуществляет перехват текстовых сообщений iTunes, что позволяет извлекать информацию для обхода двухфакторной аутентификации, получения доступа к криптокошельку жертвы и последующей кражи.

Автоматическую защиту от этой вредоносной программы могли обеспечить только беспарольные средства доступа, но такие системы пока ещё редко встречаются на практике.

- Dok

Опасный троян, о котором впервые стало известно в конце апреля 2017 года благодаря работе исследователей из Check Point.

Dok способен обходить практически все средства защиты Apple, в том числе встроенный механизм Gatekeeper. Он имел действительный сертификат разработчика, подтверждённый Apple, что позволяло перехватывать входящий и исходящий трафик компьютера на базе macOS, причём перехват распространялся даже на зашифрованные соединения SSL/TLS. Захваченный трафик перенаправлялся через вредоносный прокси-сервер, что позволяло мошенникам исследовать его без ограничений.

Позднее Apple отозвала свой сертификат и обновила базу XProtect, добавив сигнатуры для этой вредоносной программы. Однако заражения продолжались и инициировались через электронную почту за счёт подтверждения валидности личных адресов.

Рисунок 1. Для заражения вредоносной программой Dok достаточно выбрать фиктивную ссылку в личной почте

- Fruitfly

Эта вредоносная программа впервые появилась в январе 2017 года. Она наводила страх в течение года. Потом информация о заражениях пропала, но риск для владельцев macOS-устройств сохраняется и поныне.

Целями заражения были наблюдение за работой пользователя на компьютере и кража его биометрических данных. Мошенников интересовали скриншоты и изображения с веб-камеры, информация о других устройствах, подключённых к той же сети. Собрав эти сведения, программа создавала подключение и осуществляла повторное заражение. Кражу данных могли предотвратить только установленные DLP-системы.

- Safari-get

Этот мошеннический инструмент появился в ноябре 2016 года. Он было нацелен на компьютеры на базе macOS, а управление осуществлялось с поддельного веб-сайта технической поддержки Apple.

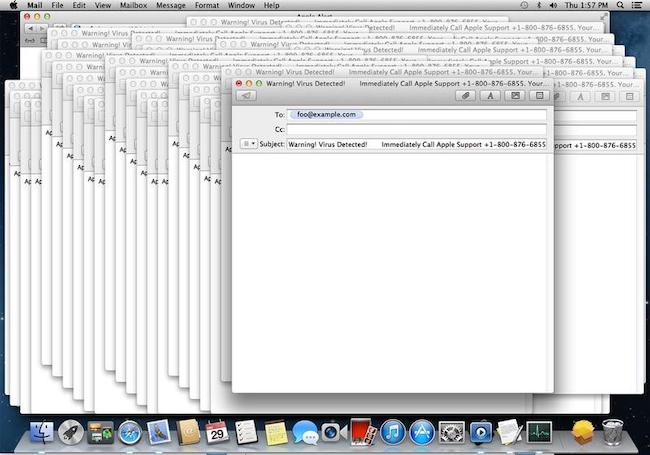

Заражение происходило путём выбора ссылки в электронном письме. После этого инициировалась кибератака, первой целью которой было создание огромного количества черновиков электронной почты, повторных запусков iTunes. В результате возникала перегрузка системной памяти, происходило принудительное завершение работы или зависание системы.

Реальной целью кибератаки была «социальная инженерия» — заставить пользователя позвонить на фиктивный номер службы техподдержки Apple. Вероятно, «бонусом» должна была быть плата, взимаемая за «оказанную консультационную услугу».

Рисунок 2. Реакция macOS на заражение Safari-get

Новые, экспериментальные технологии взлома macOS

Кибератака PACMAN пока ещё не встречалась на практике и является экспериментальной технологией, разработанной в лаборатории информатики и искусственного интеллекта (CSAIL) Массачусетского технологического института. Она способна обойти последнюю линию защиты macOS от программных ошибок на новых процессорах Apple M1 и, возможно, на других процессорах на базе ARM.

Атака нацелена на фальсификацию работы Pointer Authentication — защитной функции, добавляющей криптографическую подпись Pointer Authentication Code (PAC) через внутренние средства ОС. Функция связана с работой дополнительных механизмов по проверке неизменности легитимного ПО и позволяет заблокировать вредоносные процессы, ведущие к утечкам данных и компрометации системы, даже если они смогли обойти все имеющиеся уровни защиты.

«Идея аутентификации по указателям (Pointer Authentication) состоит в том, что даже если ничего не помогло, ОС всё равно может наложить запрет и предотвратить получение злоумышленниками контроля над системой, — рассказал соавтор проекта PACMAN. — Как оказалось, защищённость с применением Pointer Authentication в качестве “последней мили” не настолько абсолютна».

Атака осуществляется путём проверки всех возможных значений Pointer Authentication через аппаратный побочный канал. Эти операции выполняются как сторонние процессы, поэтому PACMAN не оставляет никаких следов. Суть кибератаки PACMAN состоит в том, что вредоносный объект может попытаться «угадать» подпись PAC и тем самым обойти критический механизм безопасности. Поскольку, со слов исследователей, метод PACMAN использует аппаратный механизм, устранить ошибку через программный патч будет невозможно.

Но поводов для беспокойства пока нет, уверены исследователи. По сути PACMAN просто инициирует программные ошибки, которые были бы заблокированы механизмом Pointer Authentication. Поэтому, чтобы кибератака PACMAN могла быть реализована, должна сначала появиться уязвимость в используемом системном ПО.

Рисунок 3. Процессор Apple M1 обеспечивает более высокий уровень безопасности, чем процессоры Intel

Защита от вредоносных программ для macOS

Самые распространённые рекомендации по защите компьютеров на платформе macOS выглядят сейчас приблизительно следующим образом: «следовать передовым методам кибербезопасности». Это, в частности, означает:

- не нажимать на вложения электронной почты или ссылки от неизвестных отправителей;

- устанавливать все последние обновления ПО, как только они становятся доступными;

- не отказываться от применения повышенных настроек защиты при установке приложений, если нет полной уверенности в безопасности устанавливаемой программы.

Apple также рекомендует применять антивирусное ПО. Назовём самые популярные среди них (по рейтингам изданий PC Magazine и Macworld) продукты:

- Avast Premium Security for Mac.

- Avira Prime.

- Bitdefender Total Security for Mac.

- Clario Antivirus for Mac.

- Eset CyberSecurity Pro.

- F-Secure Total for Mac.

- Intego Mac Internet Security.

- Kaspersky Total Security for Mac.

- MacKeeper.

- Malwarebytes Premium for Mac.

- McAfee Total Protection for Mac.

- Norton 360 Deluxe for Mac.

- Sophos Home Premium for Mac.

- Total Defense Essential Anti-Virus for Mac.

- Trend Micro Antivirus for Mac.

- Webroot SecureAnywhere Antivirus for Mac.

Среди новинок для антивирусной защиты называют также программу Acronis Cyber Protect Home Office (прежнее название — True Image). Ранее она предназначалась для резервного копирования. Теперь в неё добавлены средства кибербезопасности, которые обеспечивают полную защиту данных и цифрового присутствия для устройств на базе не только macOS, но и Windows, iOS, Android.

Как выбрать лучший антивирус для macOS

Существует два способа обнаружения вредоносных программ: сканирование по требованию и постоянная защита.

Первый способ обеспечивает поиск путём проверки одного файла за другим, запускаемый вручную или по расписанию. Второй способ предусматривает постоянную работу механизма для мониторинга, который выполняет проверку всех загружаемых модулей на наличие следов вредоносных программ.

Главная проблема для российских пользователей сейчас связана с тем, что поддержка большинства из названных выше антивирусных программ прекращена по инициативе западных вендоров. Вторая проблема — это трудности оплаты, поскольку практически все приложения для macOS продаются по годовой подписке.

Для российских пользователей это сужает выбор до двух программ — Kaspersky Total Security (for macOS) и Dr.Web Security Space (для macOS).

Выводы

Несмотря на трудности, с которыми столкнулись российские пользователи в связи с уходом большинства вендоров с местного рынка и частым отсутствием системной поддержки macOS со стороны ИБ-служб, в целом ситуация не выглядит как катастрофическая. Платформа macOS обладает встроенными средствами безопасности на уровне ОС, а антивирусная защита доступна благодаря наличию отечественных антивирусных решений.

В то же время управляемость парка компьютеров macOS требует пристального внимания со стороны корпоративных ИБ-служб.