Неконтролируемые файловые хранилища — больной вопрос для большинства современных организаций. Сотрудники по ошибке сохраняют конфиденциальную информацию «не туда», о ней забывают, а потом эти данные утекают в интернет или к конкурентам. Разбираемся, как с этим бороться с помощью передовых DLP-систем (Data Leak Prevention).

- Введение

- Превращение файловых хранилищ в файловые помойки

- Сотрудники игнорируют правила хранения конфиденциальной информации

- Сотрудники не осведомлены о том, где какую информацию можно хранить

- Сотрудник ИБ не знает полного списка узлов и ресурсов (ИТ что-то развернули без ведома ИБ)

- Человеческий фактор

- Импортозамещение

- Выводы

Введение

Темой защиты данных в покое в 2022 году трудно кого-то удивить. Напомним, данные в состоянии покоя — это информация, которая хранится в любой цифровой форме (в файловых / облачных хранилищах, в базе данных, на рабочих станциях сотрудников и т. д.). Несмотря на то что тема далеко не нова, организаций с проблемами и «дырами» в обеспечении безопасности данных в покое до сих пор много. При этом наш опыт внедрения и проведения пилотных проектов по DLP за последние три года показывает: в первую очередь организации обеспечивают контроль и защиту данных в движении, защищают каналы передачи информации — почту, мессенджеры, USB и съёмные носители и др.

Недавно Anti-Malware.ru рассказывал, какой DLP-агент для macOS может предложить российский рынок. На одном из эфиров AM Live ведущие эксперты пришли к выводу, что будущее безопасности компаний — за умными DLP-системами.

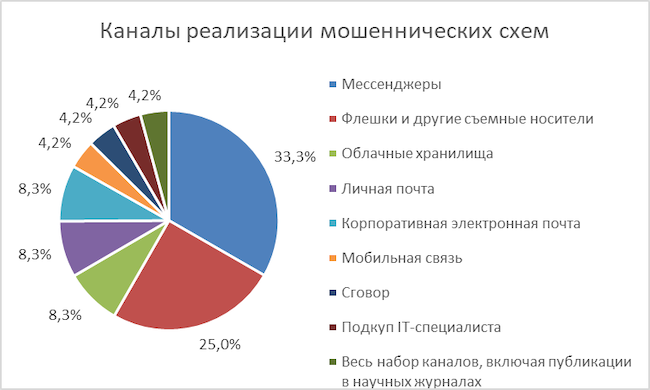

О защите данных в покое порой не задумываются вообще. И это понятно: если обратиться к статистике по утечкам, то в лидерах оказываются именно каналы передачи информации. Например, по данным «РТК-Солар» за апрель-май 2022 г. лидирующую позицию по реализации мошеннических схем занимают мессенджеры (рис. 1).

Рисунок 1. Основные каналы реализации мошеннических схем

Глядя на диаграмму выше, можно подумать, что проблемы безопасности данных в покое отсутствуют, но это не так.

Данные до попадания в каналы передачи (то есть прежде чем стать данными в движении) были откуда-то взяты, где-то хранились — в месте, где может произойти нарушение: в файловых хранилищах или на рабочих станциях сотрудников. При этом размер утекающей информации часто не имеет для нарушителя значения. За последний год мы часто наблюдали публикации в СМИ о различных базах данных, утёкших в интернет со вроде бы защищённых ресурсов.

То есть получается, что первоисточником утечки являются данные в покое, всё начинается с них!

Превращение файловых хранилищ в файловые помойки

Примерно в 70 % организаций файловые хранилища находятся в беспорядочном состоянии. Как правило, когда хранилище только создано, в первые два года его существования все им активно пользуются, в нём поддерживается порядок, всё прекрасно. Но через пару лет хранилище постепенно захламляется, особенно это характерно для организаций с высокой «текучкой» кадров. Приходят новые сотрудники, никто не хочет разбираться в структуре хранения информации, которую создали предшествующие коллеги, а уж тем более — наводить там порядок. Ведь гораздо проще и быстрее создать новую папку отдела и начать туда складировать файлы. Так и появляется куча дублирующейся и неактуальной информации, которая раздувает корпоративное файловое хранилище.

И всё бы ничего (подумаешь, помойка, просто неоптимальное использование корпоративных ресурсов), но с точки зрения безопасности данных это — лакомый кусок для инсайдера. Случайно затерявшаяся в огромном «муравейнике» данных конфиденциальная информация может быть легко скопирована и передана третьим лицам.

Сотрудники игнорируют правила хранения конфиденциальной информации

Пренебрежение правилами обращения с конфиденциальной информацией наблюдается в организациях, которые внедрили эти правила относительно недавно (менее полугода назад). Культура их соблюдения в компании ещё не сформировалась, от некоторых сотрудников можно услышать: «ну раньше же как-то жили без этих правил?». Ввод новых ограничений часто воспринимается сотрудниками в штыки и вызывает внутренний протест, а то и тихий саботаж.

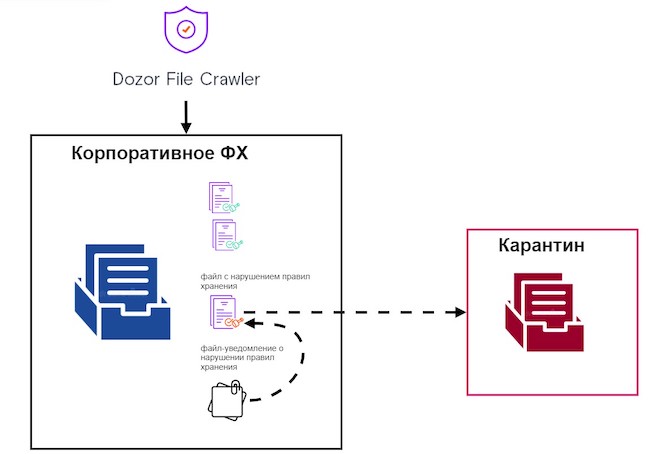

Поэтому уже на этапе внедрения правил очень важно обеспечить контроль их соблюдения. Он должен сразу включать в себя как постоянный мониторинг всех мест хранения информации, так и работу с выявленными нарушителями. Автоматизированный контроль мест хранения с помощью модуля в DLP-системе Solar Dozor — Dozor File Crawler — позволяет проверять как файловые корпоративные хранилища, так и рабочие места сотрудников (ПК, ноутбуки). Также в случае игнорирования сотрудниками правил хранения бывает недостаточным просто осуществлять мониторинг, нужно противодействовать нарушению. Для этого рекомендуется воспользоваться функцией «Активный краулер», с помощью которой файлы, хранящиеся с нарушением правил обращения с конфиденциальной информацией, будут автоматически изъяты и перемещены в карантин (специальное файловое хранилище, путь к которому укажет пользователь DLP-системы).

Рисунок 2. Схема работы функции «Активный краулер»

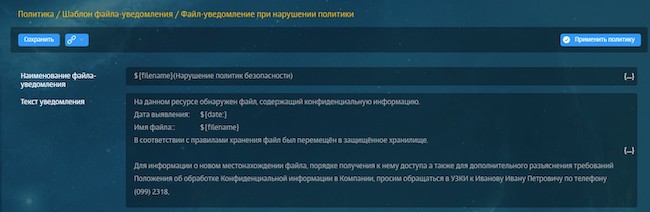

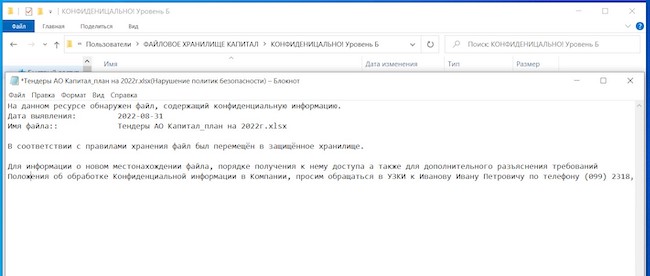

Чтобы предотвратить возможную панику у сотрудника-нарушителя (звонки в ИТ-службу с вопросом «куда делся мой файл?»), предусмотрена функция автоматической замены изъятого файла одноимённой заглушкой, содержащей информационное уведомление о причинах изъятия файла и необходимых действиях сотрудника для восстановления доступа к нему (текст настраивается, пример уведомления от одного из заказчиков представлен ниже).

Рисунок 3. Пример настройки текста уведомления в DLP Dozor

Рисунок 4. Пример отображения текста-уведомления в файловом хранилище, откуда был изъят файл с нарушением правил хранения

Сотрудники не осведомлены о том, где какую информацию можно хранить

Эта проблема встречалась:

- в организациях, у которых правила хранения и классификации конфиденциальной информации недостаточно конкретизированны;

- в крупных компаниях (количество сотрудников превышает 5000), где правила были доведены должным образом не до всех сотрудников либо вообще не доведены до некоторых сотрудников / подразделений.

Ошибочно полагать, что для соблюдения правил хранения достаточно лишь ознакомить с ними работников. Зачастую правила доводятся формально, путём информационной рассылки персоналу и сбора подписей о том, что сотрудники с правилами ознакомились и их принимают. Практика показывает, что больше 60 % работников не читают рассылки, подписываются под правилами не глядя. Причина банальна: сильная загруженность, огромный поток информации в течение дня, тут уж не до вычитки кучи нормативных актов.

Пример. Вот реальный случай у одного из наших заказчиков, демонстрирующий, к чему привело незнание правил хранения информации. Михаил Иванов (все имена вымышлены, а совпадения — случайны) из отдела закупки одного из электроэнергетических предприятий уходил в отпуск. Он и все его коллеги по отделу работали с системой электронного документооборота (ЭДО), в их задачи входило согласование конкурсных технических заданий на закупку. За неделю до отпуска Михаил как ошпаренный доделывал всё нереализованное за предыдущий квартал. И, конечно же, не только не оформил замещение прав доступа к системе на коллегу, но и в принципе не передал дела.

Наступил вечер последнего рабочего дня перед отпуском, и тут Михаил вспоминает, что забыл оформить замещение и должным образом передать дела. Чтобы не нарушить критически важный бизнес-процесс и не подставить весь отдел закупки (несвоевременное согласование ТЗ на закупку может лишить всех квартальной премии), Михаил создал текстовый файл с логином и паролем от своей учётной записи в системе ЭДО. Он припоминал, что недавно вроде бы приходила какая-то рассылка с правилами размещения информации в корпоративном файловом хранилище, но вспомнить, где лежат эти правила, не смог. Михаил был твёрдо уверен, что эти правила не касались папки их отдела (ведь папка создана специально для них, больше никто, кроме отдела закупки, к ней доступа не имеет). Поэтому он с чистой совестью выложил файл с учётными данными и приложил к нему электронную записку с просьбой к коллегам на время его отсутствия отслеживать статус согласования ТЗ.

По возвращении из отпуска сотрудника ожидала неприятность. Оказалось, что один из коллег переписал на бумагу учётные данные и передал их другому коллеге, Николаю — автору ТЗ, которое Михаил должен был согласовать. Николай увольнялся, дорабатывал последние две недели, и ему нужно было срочно согласовать ТЗ, чтобы получить заслуженную премию. Пока Михаил отдыхал, Николай за него согласовал своё ТЗ. Документ оказался с ошибками и не должен был быть согласованным. При разборе инцидента Михаил утверждал, что не виноват, он был в отпуске, а правил хранения он не знает. Но, как известно, незнание не освобождает от ответственности.

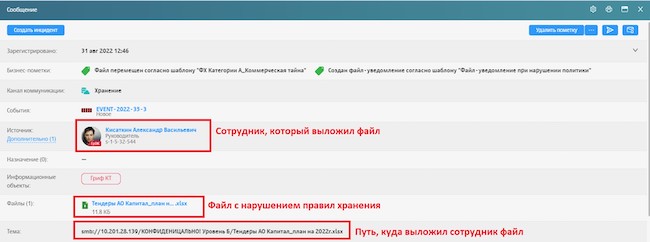

Что показывает этот пример? Недостаточно просто опубликовать правила ИБ, необходимо ещё получать обратную связь, показывающую, что сотрудники поняли доведённые до них правила. Также рекомендуется проводить контрольные проверки, интерактивы (периодически давать задания, в которых сотрудник будет распределять файлы по местам хранения). Такие проверки помогут убедиться в корректности понимания правил, выявить размытые границы и неточные описания в правилах ИБ в целом и правилах хранения в частности. И обязательно нужно проводить мониторинг всех мест хранения. С помощью Dozor File Crawler можно не только выявить само нарушение, но и определить нарушителя (система автоматически определяет, кто выложил файл в неположенное место) для обучения правилам хранения.

Сотрудник ИБ не знает полного списка узлов и ресурсов (ИТ что-то развернули без ведома ИБ)

Наверняка вам знакомы ситуации, когда файловые ресурсы появлялись в компании бесконтрольно и без ведома сотрудников службы ИБ. В крупных организациях ИБ и ИТ — разные подразделения, действия которых порой не согласованы и противоречат друг другу.

Для решения этой проблемы можно использовать Dozor File Crawler в целях инвентаризации ресурсов корпоративной сети. Эта функция позволяет выявить слабые и «серые» места в корпоративной сети компании: все неучтённые файловые хранилища, сетевые устройства (принтеры, сканеры и др.), рабочие станции, СУБД и другое теневое оборудование. В результате инвентаризации Dozor File Crawler автоматически сформирует полную карту сети компании для просмотра пользователем в DLP-системе.

Человеческий фактор

Все вышеперечисленные проблемы являются управляемыми и решаются с помощью грамотного внедрения правил хранения информации и обеспечения автоматизированной защиты данных в покое. Но есть отдельная категория проблем, которую принято называть «человеческий фактор».

Пример. В одной крупной строительной компании (тоже наш заказчик) установлен порядок хранения и обработки информации под грифом «коммерческая тайна». По правилам такая информация должна размещаться только в специальном файловом хранилище для документов с коммерческой тайной, назовём их документами категории «А». Это — самая ценная категория информации в компании, стоимость ущерба в случае её утечки измеряется десятками миллионов рублей. Также есть категория информации «персональные данные», которая должна находиться в другом файловом хранилище, пусть она будет называться информацией категории «Б». К файловому хранилищу для документов категории «А» доступ имеют только два сотрудника: Саша и Юра. К файловому хранилищу для данных категории «Б» доступ имеет больше сотрудников: Миша, Света, Катя и Саша (последний также имеет доступ к информации категории «А»).

В процессе создания документы ещё не являются конфиденциальными и могут размещаться в общедоступном файловом хранилище или на рабочей станции сотрудника, который их готовит. Но часто бывает, что в процессе подготовки в документ добавляется информация составляющая коммерческую тайну. В таком случае по правилам хранения документу присваивается гриф, производится его регистрация, и ответственный за документ сотрудник обязан переместить его в специализированное файловое хранилище с ограниченным доступом.

Как мы видим, в компании есть классификация конфиденциальной информации, установлены правила её хранения, сотрудники не игнорируют эти правила, они осведомлены о том, где что должно храниться. Ни одна из проблем, перечисленных ранее, не проявилась. Можно считать, что с защитой данных в покое всё хорошо. Однако…

Рисунок 5. Схема хранения информации категорий «А» и «Б»

Во время «пилота» были проверены все файловые хранилища компании и рабочие станции сотрудников, занимающихся подготовкой документов и имеющих доступ к конфиденциальной информации. В результате проверки обнаружились проблемы.

Проблема 1. Информация категории «А» (коммерческая тайна) находилась в неположенном месте — в хранилище предназначенном для информации категории «Б». Для организации это стало серьёзной проблемой, так как сотрудники Миша, Света и Катя, имеющие доступ только к данным категории «Б», сами того не желая получили доступ к запрещённой для них информации категории «А». Dozor File Crawler по окончании проверки показал, что информацию в неположенное место выложил сотрудник Саша.

Рисунок 6. Пример отображения сообщения по результатам сканирования Dozor File Crawler в интерфейсе Solar Dozor

В ходе расследования выяснилось, что злого умысла у сотрудника Саши не было. Сработал человеческий фактор, сотрудник ошибся в классификации информации (из-за усталости, болезни и т. д.). Позже выяснилось, что в документе содержались и персональные данные, и коммерческая тайна. Саша увидел в документе персональные данные и поспешил поместить его в файловое хранилище для информации категории «Б», не заметив коммерческой тайны.

Риск утечки коммерческой тайны возрос, ведь нельзя исключать, что Миша, Света и Катя, получившие доступ к документам категории «А», воспользуются ситуацией и скопируют эти данные.

Проблема 2. После переноса документа, классифицированного как коммерческая тайна, в защищённый контур его копии / исходники оставались на рабочей станции сотрудника или в общедоступном файловом хранилище. Саша и Юра, занимавшиеся подготовкой документа, забывали удалять его копии / исходники. Саша готовил одну часть документа, Юра — другую. При этом после объединения частей в целый документ оба сотрудника продолжали работу над общим документом и ежедневно создавали копии с разными версиями на своих рабочих станциях. Финальная версия документа, в которой содержалась коммерческая тайна, перемещалась в закрытое файловое хранилище для категории «А», но при этом Саша и Юра забывали удалить созданные ранее копии. Вспомнить позже, где какие исходники / копии хранятся, уже было трудно (над документом работали шесть месяцев).

Этот пример показал, что нарушения всё равно происходят, несмотря на внедрённые в компании правила хранения документов и полноценное обучение сотрудников этим правилам. Люди могут ошибаться, это неизбежно. Но обеспечить защиту данных в покое от человеческого фактора необходимо. Обе проблемы были решены у заказчика с помощью функции активного краулера.

Во-первых, активный краулер начали использовать в качестве пропускного пункта. С этого момента каждый сотрудник мог выкладывать свои документы только в свою папку. Dozor File Crawler ежедневно проверял выложенные файлы и самостоятельно перемещал в нужное файловое хранилище. Если файл относился к коммерческой тайне, то по настроенным правилам краулер автоматически переносил его в хранилище для документов категории «А». По сути, задачу классификации информации переложили на Dozor File Crawler.

Рисунок 7. Схема работы активного краулера в качестве пропускного пункта

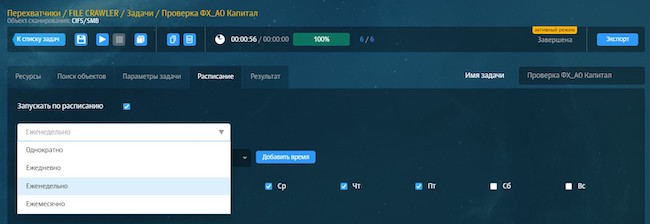

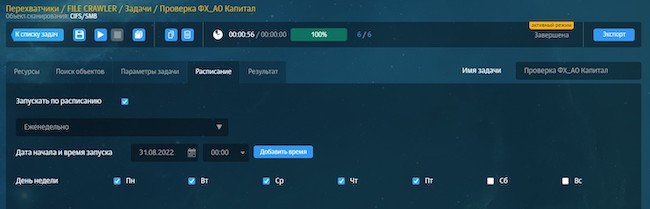

Во-вторых, в компании настроили периодическую проверку рабочих станций и общедоступных файловых хранилищ с помощью Dozor File Crawler на предмет наличия исходников / копий конфиденциальных документов с функцией их автоматического изъятия.

Рисунок 8. Пример настроек проверки Dozor File Crawler по расписанию в интерфейсе Solar Dozor

Рисунок 9. Пример настроек проверки Dozor File Crawler по расписанию в интерфейсе Solar Dozor

Импортозамещение

С 2022 года импортозамещение в ИТ-отрасли стало обязательным (указ Президента от 30.03.2022 № 166 «О мерах по обеспечению технологической независимости и безопасности критической информационной инфраструктуры Российской Федерации»). Многие компании уже начали переходить с иностранных облачных хранилищ на российские решения, в том числе на локальные физические файловые хранилища.

При любой замене оборудования и ПО всегда встаёт вопрос о миграции — обеспечении корректного переноса всех данных. В своей практике мы сталкивались со случаями, когда перенос из облачного файлового хранилища в физическое производился с потерей иерархии документов. В результате миграции данные из одной директории оказывались в другой. Это чревато тем, что некоторая конфиденциальная информация окажется незащищённой (разные правила хранения для разных директорий). Вручную проанализировать все директории и проверить корректность расположения файлов — весьма трудоёмкая задача, которая может прервать бизнес-процессы компании. Ситуация усугубляется тем, что в любой момент доступ к используемому в компании иностранному облачному хранилищу может быть закрыт.

В такой ситуации пассивный режим работы (мониторинг) Dozor File Crawler поможет обнаружить конфиденциальную информацию, которая находится в неположенном месте, а его активный режим (перемещение) позволит автоматически отправить данные в нужное место.

Выводы

Данные в покое так же, как и данные в движении, требуют особого внимания сотрудников служб ИБ. Об утечках данных в движении мы слышим весьма часто (в новостях, в официальных статистиках). Но первоисточником многих утечек являются именно данные в покое. Обеспечить их защиту означает на раннем этапе выявить и предотвратить возможную утечку конфиденциальной информации. Данные в покое находятся в тылу организации и требуют надёжного прикрытия!

Pb3XmBtzt1ME87SJHTPQTnfcmmBRyBFyttvJnsg