Управление уязвимостями позволяет организациям вовремя обнаруживать, классифицировать, приоритизировать и устранять опасные бреши в программном обеспечении. Как выбрать и внедрить систему Vulnerability Management, избежав при этом типовых проблем?

- Введение

- Процесс управления уязвимостями

- Организация процесса управления уязвимостями

- Прогнозы по развитию процессов управления уязвимостями

- Выводы

Введение

Управление уязвимостями — критически важный аспект защиты информационных систем. Слабые места в программном обеспечении, системах или сетях могут быть использованы злоумышленниками для получения несанкционированного доступа, нарушения конфиденциальности или нанесения ущерба данным. Эффективное управление уязвимостями включает в себя выявление, оценку, исправление и мониторинг уязвимостей на протяжении всего жизненного цикла активов информационных систем.

Уязвимости представляют собой значительную угрозу для организаций. Однако путём эффективного обнаружения, оценки и устранения брешей можно снизить риски и защитить активы. Внедрение полноценной программы управления уязвимостями имеет решающее значение для обеспечения безопасности систем и данных на постоянно меняющемся ландшафте угроз.

Рисунок 1. Эксперты отрасли в студии телепроекта AM Live

Спикеры прямого эфира:

- Павел Попов, лидер практики продуктов для управления уязвимостями, Positive Technologies;

- Андрей Селиванов, продукт-менеджер, R-Vision;

- Александр Дорофеев, генеральный директор, «Эшелон Технологии»;

- Валерий Ледовской, менеджер по развитию продукта X-Config, Spacebit;

- Максим Ильин, руководитель направления управления уязвимостями, SolidLab;

- Анастасия Кузнецова, системный аналитик, Security Vision;

- Дмитрий Черняков, продукт-менеджер, RedCheck;

- Денис Иванов, руководитель направления VM, ГК «Солар».

Ведущий и модератор дискуссии — Илья Шабанов, генеральный директор «АМ Медиа».

Процесс управления уязвимостями

Этапы управления уязвимостями

Что же такое управление уязвимостями (Vulnerability Management, VM) в России? (Подробнее ознакомиться с рынком систем управления уязвимостями можно в нашем обзоре.) Своим мнением поделился спикер Дмитрий Черняков, сказавший, что VM — это единая концепция процессов, которые являются результатом договорённости между ИТ, ИБ и бизнесом.

Дмитрий Черняков, продукт-менеджер, RedCheck

Ведущий поделился со спикерами моделью управления уязвимостями, состоящей из таких важных блоков, как:

- мониторинг уязвимостей и оценка их применимости,

- оценка уязвимостей,

- определение методов и приоритетов устранения уязвимостей,

- устранение уязвимостей,

- контроль устранения уязвимостей.

При условии, что процесс управления уязвимостями цикличен и невозможно устранить все недостатки системы, главная цель VM, по мнению спикера Павла Попова, заключается в устранении возможностей взлома через эксплуатацию брешей.

Павел Попов, лидер практики продуктов для управления уязвимостями, Positive Technologies

Андрей Селиванов согласился с мнением коллеги и добавил, что основной целью процесса по управлению уязвимостями является также повышение общего уровня защищённости информационной инфраструктуры предприятия.

Модель управления уязвимостями не может быть достаточно полной без такого важного этапа, как полная подготовка инфраструктуры, отметила Анастасия Кузнецова.

Максим Ильин также внёс свои коррективы в исходную модель, сказав, что процесс управления уязвимостями не заканчивается на закрытии уязвимости, а продолжается на этапе анализа последствий её эксплуатации и определения ущерба для организации.

Денис Иванов обратил внимание коллег на необходимость приоритизации активов, которая должна учитывать связанность и критическую значимость хостов, а также их влияние на другие инфраструктурные элементы.

Денис Иванов, руководитель направления VM, ГК «Солар»

Уязвимости в конфигурациях тоже важны, их обнаружение и устранение требуют динамичного подхода и учёта бизнес-процессов, отметил Валерий Ледовской.

Павел Попов добавил, что очень важно проверять и контролировать устранение уязвимостей после их закрытия для предотвращения их повторного появления.

Спикеры пришли к единому мнению, что контроль уязвимостей — это сложный процесс, требующий больших затрат времени и ресурсов.

Лучшие практики применения процесса Vulnerability Management

Андрей Селиванов:

— Невозможно закрыть все уязвимости. Именно поэтому необходимо использовать решения, которые помогают приоритизировать уязвимости и закрыть те из них, которые влияют на критически важные элементы системы организации.

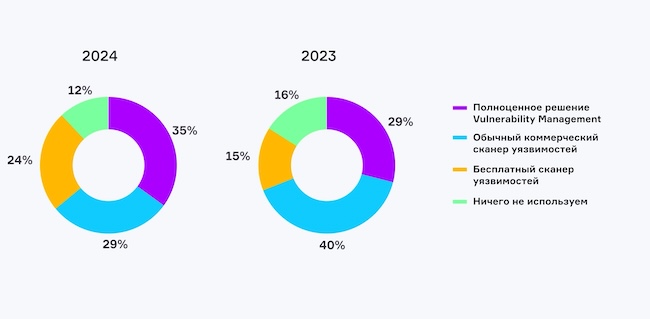

Рисунок 2. Что используется в вашей организации? (сравнение с 2023 годом)

Ведущий предложил сравнить результаты прошлогоднего опроса с нынешними. Полноценное решение Vulnerability Management в 2023 году использовали 29 % респондентов, а в 2024-м — уже 35 %. Обычный коммерческий сканер уязвимостей применяли в 2023 году 40 % зрителей, а в 2024 году — только 29 %. Бесплатным сканером уязвимостей пользовались в 2023 году 15 % опрошенных, а в 2024 году — уже 24 %. Доля организаций, которые не используют никаких решений по управлению уязвимостями, снизилась: в 2023 году она составляла 16 %, а в 2024 году — 12 %.

Александр Дорофеев призвал зрителей телепроекта AM Live использовать сканеры уязвимостей, как бесплатные, так и коммерческие, плюс применять ручной поиск.

Александр Дорофеев, генеральный директор, «Эшелон Технологии»

За последние два года возросли осведомлённость и грамотность в вопросах управления уязвимостями, отметила Анастасия Кузнецова. Также получили широкое распространение программы вознаграждений (Bug Bounty) для более глубокого анализа и детальной работы над найденными ошибками. Российские вендоры стали более популярными, а регуляторы начали уделять больше внимания этой теме.

Анастасия Кузнецова, системный аналитик, Security Vision

Простой сканер уязвимостей на сегодняшний день неактуален, утверждает Александр Дорофеев: требуется постоянный мониторинг. Это связано с тем, что уязвимости критического уровня должны закрываться в течение 24 часов, и если сканер обновляется за более продолжительный промежуток времени, то он уже не может гарантировать безопасность.

Внедрение Vulnerability Management

Ведущий спросил спикеров о том, как оценить готовность организации ко внедрению полноценного процесса управления уязвимостями.

Илья Шабанов, ведущий и модератор дискуссии, генеральный директор «АМ Медиа»

Vulnerability Management при построении основывается на двух факторах: люди и инструменты, ответил Денис Иванов. Первый фактор подразумевает наличие квалифицированной команды специалистов в области информационных технологий и информационной безопасности. ИТ-специалисты должны чётко знать свою инфраструктуру и то, как с нею работать, а ИБ-специалисты должны владеть инструментами по выявлению уязвимостей и знать методологию приоритизации. Второй фактор — это решения наподобие сканера уязвимостей и багтрекера, которые обязательно должны быть реализованы в любой компании. Кроме того, необходимо организовать взаимодействие между бизнесом, ИТ и безопасностью.

Почему же на сегодняшний день не все компании готовы внедрять Vulnerability Management, несмотря на очевидную необходимость этого? Виталий Орлов из ООО «РТП» отметил, что полноценное решение стоит весьма дорого и для его использования необходимы высококвалифицированные специалисты, которых мало. Бесплатные сканеры действительно хороши, но только на начальном этапе, когда требуется проверить инфраструктуру предприятия. В дальнейшем необходимы специалисты и профессиональные платные решения.

Организация процесса управления уязвимостями

Выбор сканера уязвимостей

Ведущий предложил экспертам рассказать о своих решениях в области управления уязвимостями.

Денис Иванов рассказал о сервисе ГК «Солар», назвав его главными преимуществами высокую экспертность и клиентоориентированность. Также было отмечено, что компания обладает обширной базой знаний и имеет внутренние наработки, которые позволяют в кратчайшие сроки выявить новые уязвимости. (О том, как построить процесс контроля уязвимостей с нуля, вы можете прочитать в одной из статей на нашей площадке.)

Максим Ильин отметил, что сервисы и экспертиза являются главными отличительными чертами компании SolidLab. Квалифицированные сотрудники настраивают систему под каждого заказчика и его потребности, что позволяет выстроить более полное решение по управлению уязвимостями.

Максим Ильин, руководитель направления управления уязвимостями, SolidLab

Дмитрий Черняков рассказал, что сканер RedCheck поддерживает открытые стандарты, даёт возможность подключать доверенные сигнатуры, а также осуществлять импорт конфигурации. Основной задачей компании эксперт назвал реализацию нового продукта с актуальными решениями на базе собственной аналитики.

Александр Дорофеев презентовал продукт «Сканер-ВС 6», который не использует скриптов и SCAP-контента (Security Content Automation Protocol). Сначала выполняется сетевое сканирование, затем запускается поиск в базе уязвимостей, которая формируется из множества различных источников и обновляется ежедневно.

Сканер Security Vision, отмечает Анастасия Кузнецова, построен на системе оркестровки и автоматизации (SOAR), опирается на быстрое внедрение и индивидуальную настройку под каждого клиента.

Андрей Селиванов представил решение компании R-Vision, которое позволяет выстроить все этапы VM. В нём реализованы лучшие практики ИБ, отличительной чертой является высокая скорость работы. Продукт компании R-Vision позволяет организовать приоритизацию задач для ИТ-системы.

Валерий Ледовской рассказал о продукте X-Config компании Spacebit, преимуществом которого является хорошая масштабируемость. Гибкое построение политики безопасности конфигураций также является отличительной чертой этого продукта. Компания уделяет большое внимание поддержке российского программного обеспечения, взаимодействует с другими вендорами.

Валерий Ледовской, менеджер по развитию продукта X-Config, Spacebit

Лидер практики продуктов для управления уязвимостями компании Positive Technologies Павел Попов отметил такие отличительные особенности, как управление активами, пересчёт уязвимостей без повторного сканирования при обновлении базы, обеспечение соответствия требованиям. Главным преимуществом он назвал представление информации о новых трендовых уязвимостях в течение 12 часов.

Приоритизация уязвимостей

Приоритизация уязвимостей может быть основана на их критической значимости и на наличии эксплойтов. Выбор сканера или VM-решения должен учитывать возможность агрегирования уязвимостей из разных источников. (О том, как приоритизировать выявленные уязвимости, читайте в нашей статье.)

Рисунок 3. Какой критерий для вас главный в приоритизации уязвимостей?

По данным опроса зрителей телеэфира AM Live, 58 % респондентов считают главным критерием для приоритизации уязвимости критическую значимость актива, где найдена брешь. 19 % опрошенных поставили на первое место наличие эксплойта, 11 % проголосовали за оценку уязвимости по методологии ФСТЭК России.

При установлении приоритетности уязвимостей, отметил Павел Попов, важно опираться на открытый стандарт CVSS (Common Vulnerability Scoring System) и определять по нему базовые и контекстные метрики.

Управление уязвимостями

Евгений Михайлов отметил, что процесс управления уязвимостями может быть слишком сложным и ресурсоёмким для многих компаний. При этом, по его мнению, большинство компаний используют такой процесс для получения лишь базовой информации о своих уязвимостях, не извлекая из него полной выгоды.

Андрей Селиванов подчеркнул, что автоматизация процесса управления уязвимостями зависит от ситуации и опыта компании. Проблемой, по его словам, могут быть дубликаты активов, однако их можно вычищать или использовать для поиска настоящих.

Андрей Селиванов, продукт-менеджер, R-Vision

Павел Попов рассказал о нюансах интеграции VM в инфраструктуру заказчика. Он отметил, что это сложный процесс, который требует глубокого понимания различных систем и решений.

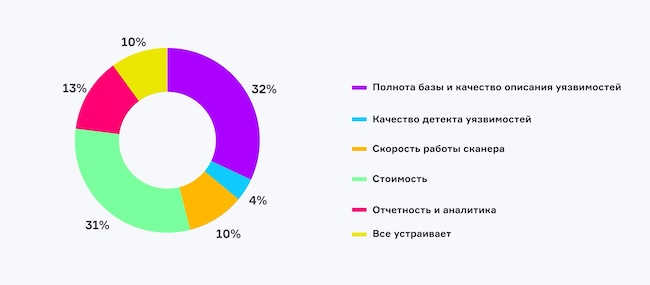

Рисунок 4. Что вас больше всего не устраивает в российских системах управления уязвимостями?

Согласно опросу аудитории, результаты которого показал ведущий, основными недостатками российских систем управления уязвимостями являются неполнота базы и невысокое качество описания уязвимостей (32 % респондентов), а также высокая стоимость (31 %). Лишь 10 % зрителей указали, что их всё устраивает.

Прогнозы по развитию процессов управления уязвимостями

Эксперты отмечают следующие основные тенденции развития в области управления уязвимостями.

- Усиление внимания к виртуальному патчингу и управлению уязвимостями: организации всё больше осознают важность своевременного устранения уязвимостей для обеспечения безопасности своих систем.

- Созревание российского рынка управления уязвимостями: рынок растёт, поставщики предлагают всё более зрелые решения. В течение трёх-пяти лет заказчики станут лучше понимать свои потребности в управлении уязвимостями и разбираться в доступных им решениях.

- Необходимость устранения лишь части уязвимостей: организации должны сосредоточиться на ликвидации наиболее критических уязвимостей, а не пытаться устранить все бреши.

- Отсутствие идеального сканера уязвимостей: универсального решения, подходящего для всех случаев, не существует. Организации должны выбирать такой инструмент, который наилучшим образом соответствует их конкретным потребностям.

- Интеграция машинного обучения в продукты с целью повысить их эффективность и конкурентоспособность.

Рисунок 5. Каково ваше мнение об управлении уязвимостями после эфира?

После просмотра эфира 47 % зрителей отметили, что будут улучшать процесс управления уязвимостями. 28 % опрошенных убедились, что всё делают правильно. Лишь незначительное количество респондентов назвали VM ненужным или избыточным.

Выводы

Управление уязвимостями является критически важным процессом при обеспечении безопасности информационных систем. Оно включает в себя использование сканеров, определение приоритетов и устранение наиболее опасных брешей. Важно внедрять такие процессы управления уязвимостями, которые соответствуют конкретным потребностям.

Эксперты прогнозируют, что рынок управления уязвимостями будет продолжать расти и развиваться в ближайшие годы. Организации должны быть готовы внедрять новые технологии и подходы для обеспечения безопасности своих систем.

Эффективное управление уязвимостями позволяет организациям снизить риски, обеспечить соответствие нормативным требованиям и защитить свои данные и системы от кибератак.

Телепроект AM Live еженедельно собирает экспертов отрасли в студии для обсуждения актуальных тем российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!