Как работает Threat Hunting и каким организациям он нужен? Что изменилось в отношении к охоте на угрозы в России за последнее время? Как оценить эффективность киберохотников и можно ли поставить процессы Threat Hunting в компании без собственного центра мониторинга и реагирования (SOC)? Как будет развиваться этот сегмент рынка?

- Введение

- Threat Hunting в российских реалиях

- Практика применения Threat Hunting в России

- Прогнозы экспертов

- Итоги прямого эфира

- Выводы

Введение

Спустя два года после первого эфира, посвящённого Threat Hunting, проект AM Live возвращается к этой теме, чтобы вместе с представителями профильных вендоров и заказчиков оценить, как изменился рынок охоты на киберугрозы в России. В ходе дискуссии в студии Anti-Malware.ru мы попытались разобраться, что означает понятие Threat Hunting сегодня, какие инструменты и методы используются для киберохоты и откуда берутся TH-специалисты. Предлагаем вам ключевые тезисы двухчасового эфира, состоявшегося 22 марта 2023 года.

Рисунок 1. Участники дискуссии в студии Anti-Malware.ru

Спикеры AM Live:

- Алексей Леднев, руководитель отдела обнаружения атак, экспертный центр безопасности компании Positive Technologies (PT ESC);

- Руслан Ложкин, руководитель службы информационной безопасности АКБ «Абсолют Банк»;

- Олег Скулкин, руководитель управления киберразведки компании BI.ZONE;

- Никита Назаров, руководитель отдела расширенного исследования угроз, «Лаборатория Касперского».

Ведущий и модератор дискуссии — Иван Шубин, бизнес-партнёр по информационной безопасности VK.

Threat Hunting в российских реалиях

Что такое Threat Hunting

По традиции в начале прямого эфира мы предлагаем экспертам рассказать о базовых понятиях и ввести зрителей в курс дела. Что такое Threat Hunting и какие задачи он решает? Чем ограничена проактивность поиска киберугроз?

Олег Скулкин:

— Определений и подходов много, однако если брать наиболее близкую мне концепцию, то Threat Hunting — это надстройка над всеми иными автоматизированными средствами обнаружения угроз. Threat Hunting позволяет закрыть возможные пробелы — выявить сложные или плохо обнаруживаемые угрозы.

Олег Скулкин, руководитель управления киберразведки компании BI.ZONE

Алексей Леднев:

— Для меня Threat Hunting делится на несколько составляющих. Это и предварительные исследования (research), и автоматизация, непосредственное применение этих знаний — ручной поиск аномалий. Threat Hunting — это проактивный поиск угроз, когда мы не ждём вердикта от защитных систем, а ищем отклонения самостоятельно.

Никита Назаров:

— Проактивность поиска киберугроз может быть ограничена многими факторами, и в первую очередь — зрелостью организации. Если в организации не настроено единое хранилище логов, не поднята SIEM-система, ELK-фреймворк для Threat Hunting, если организация не может настроить нужные аудиты, то проводить поиск киберугроз будет просто не на чем.

Никита Назаров, руководитель отдела расширенного исследования угроз, «Лаборатория Касперского»

Руслан Ложкин:

— Пятнадцать лет назад не было комплексных инструментов, так что информационная безопасность представляла собой мониторинг событий на отдельных ИБ-инструментах. Если эти события отклонялись от нормы или появлялся новый индикатор компрометации, то начиналось расследование. По сути, это уже был своего рода Threat Hunting.

Эксперты отметили, что существует два подхода к Threat Hunting. При неструктурированном подходе TH-специалист анализирует легитимное состояние инфраструктуры и ищет аномалии — любые отклонения от норм. При структурированном подходе анализируются методы, тактики, техники, процедуры атакующих в контексте конкретных APT-групп. Специалист пытается понять, что из этих методов трудно детектируется автоматизированными средствами и что необходимо сделать, чтобы закрыть эти пробелы в защите.

Иван Шубин спросил у экспертов в студии, изменилось ли отношение к Threat Hunting в России за последние 2–2,5 года. Спикеры AM Live рассказали, что зрелость компаний растёт и поэтому спрос на проактивный поиск киберугроз увеличивается. В области законодательства за последнее время значительных изменений не произошло. В целом Threat Hunting — это относительно молодое направление, которому ещё предстоит развиваться и набирать обороты в России. Стимулами для этого сектора рынка эксперты назвали рост числа кибератак и развитие SOC внутри организаций, которые добавляют к своей деятельности и процессы Threat Hunting. Кроме того, TH позволяет выявить злоумышленников, которые ранее проникли в инфраструктуру и практически не отличаются от легитимных пользователей с точки зрения стандартных средств безопасности.

Иван Шубин, бизнес-партнёр по информационной безопасности VK

Спикеры также заметили, что многие типы атак, которые коммерческие компании в России считали для себя неактуальными, сейчас представляют реальную угрозу. В частности, проправительственные группировки могут атаковать не только госучреждения, но и банки, а также другие, не связанные с государством бизнесы. Число индикаторов компрометации увеличилось: например, к ним относятся удалённые сотрудники, которые могут работать под контролем третьих лиц. Все эти факторы повысили актуальность охоты на угрозы.

Как работает Threat Hunting

Threat Hunting нередко идёт рядом с другим направлением обеспечения ИБ — расследованием (форензикой). Как пояснили эксперты, это, по сути, — две стороны одной медали. В рамках расследования собираются, обрабатываются, сохраняются и анализируются улики связанные с возможными киберинцидентами, в то время как Threat Hunting больше сконцентрирован на поиске возможных угроз и, как следствие, предотвращении атак. Одна из главных задач исследователей — понять, в какой момент и как реагировать на угрозу, однако собранные в процессе расследования данные зачастую используются и в Threat Hunting.

Между тем существуют компании, которым Threat Hunting вовсе не нужен, более того, по мнению наших экспертов, таких организаций в России большинство. Пытаться погрузиться в поиск киберугроз, не обеспечив перед этим базовую информационную безопасность компании, весьма глупо. При этом различий по отраслям деятельности в этом смысле нет: атакам подвергаются все компании. Спикеры подчеркнули, что в первую очередь необходимо наладить процессы мониторинга и нормального функционирования систем информационной безопасности, а уже потом задумываться о киберохоте.

Оценить готовность компании к применению Threat Hunting позволяет модель «Hunting Maturity Model» (HMM), которая описывает уровни зрелости организации с точки зрения проактивного поиска угроз.

- Нулевой уровень: организация имеет только инструменты автоматического детектирования, такие как IDS, SIEM или антивирус, и может пользоваться их результатами детектирования.

- Первый уровень предполагает сбор некоторого количества данных с конечных точек. Также имеется место хранения этих логов.

- Второй уровень: компания имеет линейку инструментов SOC, проводит расширенный аудит, однако зачастую не имеет отдельных специалистов, занимающихся TH.

- Третий и четвёртый уровни описывают зрелую организацию, которая чётко понимает свои бизнес-процессы, имеет настроенный мониторинг, включающий в себя дополнительные логи и сетевую телеметрию. Кроме этого, у компаний верхних уровней HMM есть выделенное подразделение, которое занимается только киберохотой.

Как стать специалистом по Threat Hunting? Наши эксперты подчеркнули, что в вузах нет такой специальности, поэтому в киберохоту часто приходят сотрудники SOC, накопившие определённый опыт в выявлении инцидентов и реагировании на них. Хорошие специалисты по TH могут получиться из пентестеров и участников «красных команд» (Red Team), поскольку те умеют атаковать и понимают, как рассуждает и действует злоумышленник.

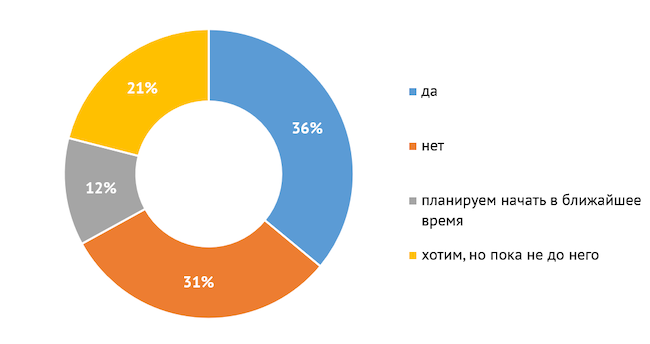

Как показали результаты проведённого нами опроса, 36 % зрителей прямого эфира используют в своей работе Threat Hunting, а ещё 12 % планируют начать делать это в ближайшее время. Имеют желание заниматься TH, но пока не находят свободных ресурсов для этого 21 % респондентов. Не применяют киберохоту для обеспечения информационной безопасности 31 % участников опроса.

Рисунок 2. Используете ли вы в своей работе Threat Hunting?

Практика применения Threat Hunting в России

Инструменты Threat Hunting

Какие технические средства и сервисы применяются в процессе охоты? По словам спикеров AM Live, в первую очередь необходима телеметрия, показывающая, где и какие процессы запускаются, какие командные строки при этом вводятся. Эти данные обеспечивают возможность обнаружения значительного количества атак, поэтому их можно использовать как базу для построения некой детектирующей логики. Эксперты также отметили, что специалисту по Threat Hunting могут быть полезны данные о событиях и инструменты сбора этих событий, сетевая информация, средства получения доступа к диску и памяти. Кроме того, в TH очень востребованны инструменты Threat Intelligence.

Теоретически, для постановки процессов Threat Hunting компании не нужен собственный SOC. TH зависит от конкретных сотрудников, которые будут анализировать и сопоставлять данные. Тем не менее на практике организации, которые обладают достаточной зрелостью в сфере информационной безопасности, чтобы вести киберохоту, чаще всего уже имеют собственный SOC. Кроме того, SOC обеспечивает комплексный подход к информационной безопасности. В случае его отсутствия направление ресурсов ИБ на Threat Hunting может быть неоправданным.

Ожидания заказчиков от Threat Hunting

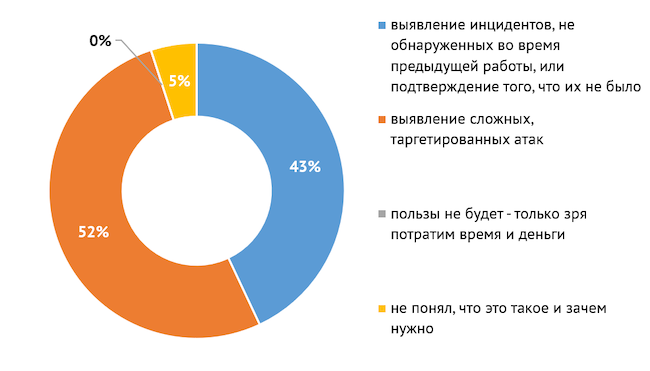

Как показал проведённый нами опрос, более половины нашей аудитории (52 %) ждёт от Threat Hunting выявления сложных, таргетированных атак. Обнаружения инцидентов, которые не были найдены во время предыдущей работы, или подтверждения того, что их не было, ожидают 43 % респондентов. Не поняли, что такое TH и зачем он нужен, 5 % участников опроса. Отрадно, что ни один из опрошенных не выбрал вариант «Пользы не будет — только зря потратим время и деньги».

Рисунок 3. Какого результата вы ждёте от Threat Hunting?

По мнению экспертов AM Live, не стоит ожидать от TH полной автоматизации процессов киберохоты. Автоматические средства безопасности никогда не покроют весь ландшафт угроз — для человека в Threat Hunting всегда останется поле для деятельности. Спикеры также заметили, что киберохота — это не конечный процесс, а постоянное развитие методов выявления угроз вслед за изменением их ландшафта. Нельзя просто «поставить» процессы TH в компании и забыть о них.

Искусственный интеллект также вряд ли заменит человека в сфере Threat Hunting. Безусловно, средства машинного обучения способны помочь в киберохоте, они могут быть использованы для обработки больших массивов информации и подготовки рекомендаций. Однако итоговый поиск угроз, требующий выделить «хорошие» или «плохие» события из отобранного ряда, может выполнить только человек. Threat Hunting — это процесс творческий, в котором важно уметь интерпретировать и оценивать новые сущности, в то время как машинное обучение строится в первую очередь на уже имеющихся данных.

Как выбрать поставщика Threat Hunting

К кому обратиться за услугами Threat Hunting? Как выбрать поставщика и как оценить эффективность его работы? Эксперты AM Live отметили, что на российском рынке действует небольшое число крупных вендоров, готовых поставлять Threat Hunting заказчикам. Выбор своего поставщика среди них во многом базируется на совместимости службы информационной безопасности компании с подходами, которые применяет конкретный вендор. Однако в целом качество услуг и условия у них соизмеримы.

Метрики, которые позволяют оценить эффективность работы поставщика услуг Threat Hunting, — это не столько количество выявленных угроз, сколько способность выявлять атаки свойственные сфере деятельности заказчика. Кроме того, следует обратить внимание на то, с какими данными работают специалисты: если им достаточно логов IPS и антивируса, значит, скорее всего, качество киберохоты будет невысоким. Скорость реакции TH-специалистов на угрозы также свидетельствует об их опыте и качестве постановки процессов.

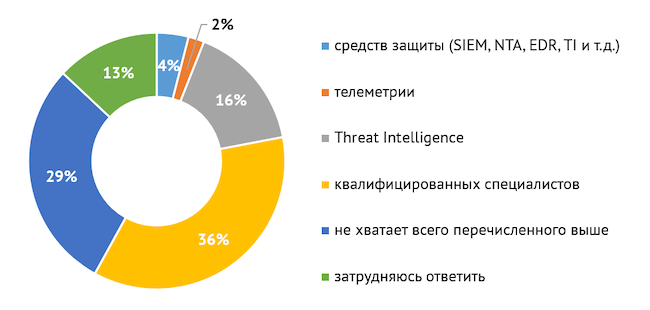

Как показал опрос зрителей прямого эфира, для внедрения процесса Threat Hunting им в первую очередь не хватает квалифицированных специалистов: такого мнения придерживаются 36 % опрошенных. Ещё 16 % испытывают нехватку Threat Intelligence. Варианты «Средств защиты» и «Телеметрии» набрали 4 % и 2 % голосов соответственно. При этом всего вышеперечисленного не хватает 29 % опрошенных. Затруднились ответить 13 % респондентов.

Рисунок 4. Чего вам не хватает для внедрения процесса Threat Hunting?

Прогнозы экспертов

Как будет развиваться Threat Hunting в будущем? Мы попросили экспертов прямого эфира поделиться прогнозами.

Олег Скулкин:

— Я думаю, мы увидим некоторый рост интереса к TH, связанный с повышением уровня зрелости организаций. Многое также зависит от ландшафта угроз. Как показало последнее время, с определённого момента интерес к кибербезопасности и всем её проявлениям, в том числе Threat Hunting, стал расти.

Алексей Леднев:

— Я также прогнозирую рост спроса, обусловленный, во-первых, обстановкой и участившимися атаками. Кроме того, Threat Hunting — это логическое продолжение развития информационной безопасности компании. До этого все строили SOC; Threat Hunting — это следующий шаг и возможность роста для специалистов в этой области.

Алексей Леднев, руководитель отдела обнаружения атак, экспертный центр безопасности компании Positive Technologies (PT ESC)

Никита Назаров:

— Я вижу прямую зависимость от роста Threat Intelligence, потому что будет появляться всё больше информации, больше векторов атак, больше группировок — всё это нужно будет проверять, а проверка — это как раз Threat Hunting. Следовательно, он будет углубляться в процессы SOC и станет обязательной опцией для них.

Руслан Ложкин:

— У Threat Hunting, как и у других услуг на рынке ИБ, есть техническая сторона, а есть маркетинг. Как правило, маркетинг идёт впереди. Классический Threat Hunting могут себе позволить только крупные компании, а всем остальным его, возможно, упакуют в какие-то продукты, продавая EDR, XDR и другие системы с возможностями TH.

Руслан Ложкин, руководитель службы информационной безопасности АКБ «Абсолют Банк»

Итоги прямого эфира

Вот какие результаты принёс традиционный финальный опрос зрителей по результатам прямого эфира.

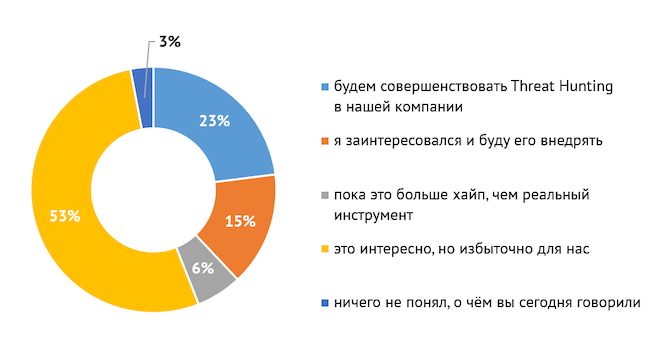

Более половины респондентов — 53 % участников опроса — высказали мнение, что Threat Hunting интересен, но пока избыточен для их организации. Ещё 23 % опрошенных сообщили, что будут совершенствовать свои процессы TH, а 15 % заинтересовались темой киберохоты и планируют её внедрение. Считают Threat Hunting больше шумихой, чем реальным инструментом, 6 % зрителей AM Live. Не поняли, о чём шла речь в этом выпуске, 3 % участников опроса.

Рисунок 5. Каково ваше мнение относительно Threat Hunting после эфира?

Выводы

Threat Hunting в России развивается как на фоне изменения ландшафта угроз, так и следуя постепенному повышению уровня зрелости подходов к информационной безопасности крупных компаний. Это — два ключевых стимула роста рынка, который, впрочем, не является массовым, поскольку даже для среднего бизнеса постановка методов киберохоты наверняка будет избыточной. К Threat Hunting компании приходят эволюционно, по мере развития собственных SOC и осознания необходимости проактивного подхода к выявлению киберугроз.

Эксперты очередного выпуска онлайн-конференции AM Live помогли зрителям разобраться в ключевых понятиях проактивного поиска угроз и понять, насколько применимы методы киберохоты для их компаний. Проект продолжает свою работу; чтобы не пропустить самые острые дискуссии по наиболее важным для индустрии ИБ вопросам, обязательно подпишитесь на YouTube-канал Anti-Malware.ru. До встречи в эфире!