Рассмотрим требования к защите крупных организаций в 2024 году на примере функциональных возможностей межсетевого экрана нового поколения Ideco NGFW версии 17. Также отметим особенности российского корпоративного сегмента и тренды киберзащиты крупных компаний в ближайшем будущем.

- Введение

- Требования к защите корпоративной сети в 2024 году

- 2.1. Управление сетью

- 2.2. Защита каналов

- 2.2.1. Туннели

- 2.2.2. GRE через IPsec

- 2.2.3. VPN-портал

- 2.3. Авторизация

- 2.3.1. RADIUS

- 2.1. Управление сетью

- Концепция ZTNA в Ideco NGFW

- Специфика российского сектора

- Прогнозы и тренды защиты

- 5.1. Неизвестные уязвимости

- 5.2. Производительность

- 5.3. ML-технологии

- 5.4. Экосистема продуктов

- Выводы

Введение

Повсеместная цифровизация современной жизни и стремительное развитие киберпространства открывают человеку множество удивительных возможностей, но создают при этом совершенно новые риски. Пандемия и геополитические конфронтации последних лет естественным образом ускорили цифровую трансформацию и обострили противостояние в киберсреде.

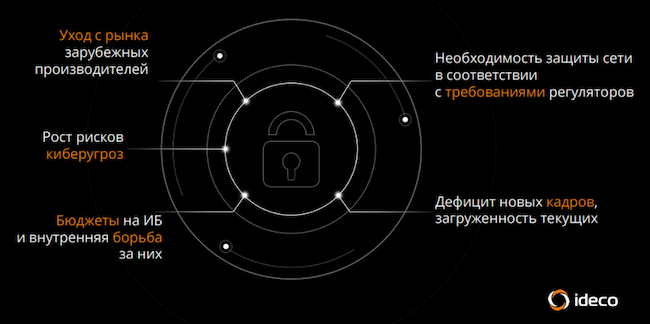

Бурный рост технологий машинного обучения (Machine Learning, ML), активизация злоумышленников и спецслужб недружественных стран, уход западных вендоров с российского рынка, а также потребность в выполнении Указа Президента РФ от 01.05.2022 № 250 «О дополнительных мерах по обеспечению информационной безопасности Российской Федерации» ставят перед организациями ряд задач и требований к ИБ-продуктам.

Рисунок 1. Основные трудности компаний в России при обеспечении процессов ИБ в 2024 г.

Построение киберзащиты любой компании начинается с периметра сети, а оптимальным продуктом для этих задач в корпоративном сегменте на текущий момент является межсетевой экран нового поколения (NGFW).

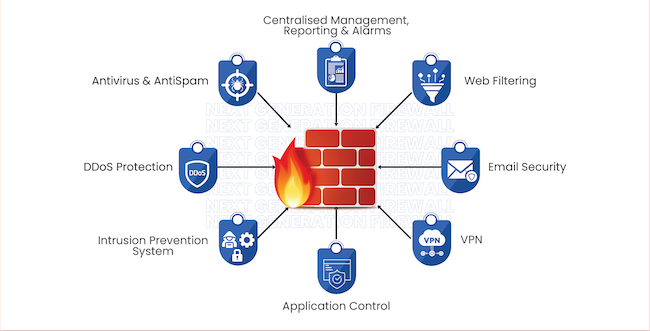

Рисунок 2. Пример набора функций в NGFW

Современные NGFW обладают универсальным набором функциональных возможностей, позволяющих обеспечить не только надлежащую защиту сети и пользователей, но и необходимую производительность в высоконагруженных корпоративных сетях.

Рассмотрим требования к защите крупных компаний в 2024 г. на примере возможностей Ideco NGFW версии 17. Ideco NGFW является флагманским продуктом компании Ideco и входит в число популярных средств защиты сети на рынке России.

Основные функциональные возможности Ideco NGFW:

- Глубокая инспекция (DPI), брандмауэр веб-приложений (WAF) и почтовый узел пересылки (релей).

- VPN-протоколы WireGuard, IKEv2/IPsec, SSTP, L2TP/IPsec, PPTP.

- Интеграция с Zabbix, DLP-системами (по ICAP).

- L7-фильтрация.

- Контентная фильтрация со 145 категориями сайтов (в обновляемой базе данных — 500 000 000 URL).

- Антивирусная проверка веб-трафика с применением технологий «Лаборатории Касперского».

- Поддержка гипервизоров VMware, Microsoft Hyper-V, VirtualBox, KVM, Citrix XenServer.

- Интеграция с различными сервисами аутентификации пользователей: ALD Pro, RADIUS, FreeIPA, Microsoft Active Directory.

Также рассмотрим особенности российского корпоративного сегмента и сделаем прогноз относительно появления актуальных в будущем функций в межсетевых экранах нового поколения.

Требования к защите корпоративной сети в 2024 году

Крупным компаниям всегда требуется больше времени для организационных мер и необходимых приготовлений, поэтому на пути к реализации требований Указа № 250 российские корпорации до конца 2024 года будут проявлять наибольшую активность.

Российские вендоры за последние годы также оперативно внедряли и продолжают внедрять необходимые функции в аппаратно-программные устройства в контексте импортозамещения.

Управление сетью

Несколько логических устройств на сервере управления

Технология VDOM / VSX / VRF позволяет создавать несколько логических устройств на сервере, что обеспечивает множественность уровней защиты данных и ресурсов, а также повышает безопасность и эффективность сетевых операций.

Несколько логических устройств значительно упрощают управление комплексной сетевой инфраструктурой корпорации, снижая риски и обеспечивая надёжную защиту от различных угроз. Эта технология не была развита у российских вендоров, потому что повсеместно применялось западное оборудование.

В Ideco NGFW реализован аналог механизма VDOM / VSX / VRF, который был назван «технология виртуальных контекстов» (VCE). Он позволяет защитить сетевой контур на уровне управления путём виртуальной сегментации сети и разграничения доступа администраторов.

Отметим, что аналог VDOM внедряют и другие российские разработчики средств сетевой защиты, например компания Positive Technologies.

Защита каналов

NGFW является универсальным СЗИ крупной корпоративной сети, но в то же время и частью ИТ-инфраструктуры. Это пересечение позволяет работать с сетевым стеком на более глубоком уровне при построении защиты.

Туннели

Развитая корпоративная сеть может включать в себя точки в разных концах одной страны, распространяться на другие страны и континенты, поэтому возникает потребность в защите трафика от перехвата внутри сети.

Туннелирование обеспечивает конфиденциальность и целостность данных при построении комплексной сетевой топологии через сети общего пользования. Общая инкапсуляция маршрутов (Generic Routing Encapsulation, GRE) — один из вариантов туннелирования сетевых пакетов транспортного уровня, а сочетание туннелирования с шифрованием составляет концепцию VPN.

GRE через IPsec

Применение технологии «GRE через IPsec» позволяет обеспечить шифрованное соединение между маршрутизаторами в больших географически распределённых сетях без привязки к сетевому оборудованию, объединяя их в целостную защищённую логическую локальную сеть.

В российских корпоративных сетях применялись западные межсетевые экраны, которые поддерживают механизм GRE, но после демарша западных вендоров возникла потребность в такой функциональной возможности в российских СЗИ.

Механизм GRE через IPsec успешно реализован разработчиками Ideco NGFW.

VPN-портал

Использование VPN-портала позволяет сотрудникам корпорации безопасно обмениваться данными и получать защищённый доступ ко внутрисетевым корпоративным ресурсам.

NGFW контролирует доступ пользователей к VPN-порталу и обеспечивает шифрование данных при их передаче, что делает его важным инструментом для организаций, где требуется дистанционный доступ к корпоративным ресурсам.

Этот подход особенно удобен крупным компаниям, когда установку, настройку и подключение VPN-клиента тысячам сотрудников по всему миру реализовать весьма трудоёмко.

Ideco NGFW позволяет администратору развернуть VPN-портал в несколько щелчков мышью.

Комбинация трёх перечисленных инструментов обеспечивает необходимый уровень защиты каналов связи между сотрудниками и ресурсами корпоративной сети в 2024 году.

Авторизация

RADIUS

В ИТ-инфраструктурах крупных компаний встречаются самые разные типы устройств, поэтому оптимальным протоколом для авторизации, аутентификации и управления правами доступа пользователей в 2024 г. можно назвать RADIUS (Remote Authentication Dial-In User Service, расширенный протокол удалённой аутентификации пользователя), который реализовывает стандартизированный метод проверки подлинности и предоставления доступа к сетевым ресурсам.

Авторизация через RADIUS позволяет также применять политики безопасности и производить мониторинг активности пользователей, снижая риск несанкционированного доступа к ресурсам корпоративной сети.

Наравне с другими протоколами авторизации (Active Directory, ALD Pro, FreeIPA) Ideco NGFW поддерживает RADIUS.

Говоря о контроле доступа, нельзя не затронуть концепцию ZTNA (Zero Trust Network Access, сетевой доступ с «нулевым доверием»). Остановимся на этом подробнее.

Концепция ZTNA в Ideco NGFW

HIP-профили устройств

В новой версии Ideco NGFW 17 появилась возможность создавать профили устройств, ранее известные как HIP-профили (Host Information Profile). В пределах каждого профиля можно настраивать различные HIP-объекты и проводить необходимые проверки.

При подключении пользователя к Ideco NGFW через Ideco Client клиент автоматически отправляет информацию об устройстве независимо от того, происходит ли подключение через VPN извне или из локальной сети. Администратор заранее создаёт необходимые профили устройств.

Допустим, администратор создал HIP-профиль «безопасное устройство», который контролирует наличие антивируса, соответствующего всем политикам безопасности компании, а также операционной системы Windows 11 и всех её последних обновлений безопасности (KB). Всё это свидетельствует о том, что устройство можно допускать в сеть.

Основной принцип заключается в том, что если другой сотрудник подключается с устройства, которому нельзя доверять (например, с Windows 10 без антивируса и межсетевого экрана), он получит ограниченный доступ или не будет допущен в сеть вообще.

Создавая профили, администратор может использовать их в файрволе, чтобы ограничить доступ для сотрудников в зависимости от используемых ими устройств.

Контроль подключаемых устройств

В новой версии Ideco NGFW 17 реализована возможность проверять запущенные на устройстве процессы, а также службы, ключи реестра, пакеты обновлений, антивирусы, межсетевые экраны, операционную систему и вхождение устройства в домен. Эти проверки позволяют администратору создавать различные профили устройств.

Например, можно создать профиль для устройства с Windows 10 и установленным антивирусом «Лаборатории Касперского» с самыми актуальными базами. Таким образом администратор может настроить доступ пользователя к определённым ресурсам в зависимости от профиля устройства, с которого тот подключён.

Доступ к различным ресурсам, приложениям и сервисам в локальной сети также может быть ограничен в зависимости от типа устройства. Например, для доступа к 1С может потребоваться доверенное устройство, которое соответствует всем требованиям по безопасности. В случае если оно не является доверенным и не соответствует требованиям, оно может не пройти проверку, даже если пользователь ввёл правильные логин и пароль и успешно прошёл двухфакторную аутентификацию. Соответственно, незнание внутренних политик информационной безопасности может привести к блокировке доступа с целью защитить систему от возможного взлома или утечки конфиденциальной информации.

В предстоящих релизах Ideco NGFW вендор расширит набор функций сетевой безопасности по модели ZTNA, которая зарекомендовала себя как эффективный элемент сетевой защиты в крупных инфраструктурах.

Отметим теперь особенности российского корпоративного сегмента.

Специфика российского сектора

Основной вектор, по которому сейчас движутся все компании в РФ, в том числе крупные игроки, — выполнение требований Указа № 250. Компании прилагают усилия, чтобы замена западных СЗИ происходила с минимальным ущербом для бизнеса и с сохранением имеющейся ИТ-инфраструктуры, сформированной за долгие годы.

Другая особенность — компетенции специалистов, которые работали с иностранными СЗИ, не уделяя внимания российским продуктам.

Отечественные вендоры учитывают эти особенности и стараются обеспечить максимально мягкую миграцию: сохраняют привычную логику пользовательского опыта, автоматизируют переносы правил и политик СЗИ, чтобы процесс перехода был прозрачным и комфортным как для специалистов, так и для бизнеса.

Отметим, по каким направлениям ведётся работа над новыми функциями в NGFW с учётом изменений ландшафта угроз и потенциальных рисков будущего.

Прогнозы и тренды защиты

Неизвестные уязвимости

Тренд ускоренного импортозамещения влияет на ландшафт угроз. Если аппаратные уязвимости, изъяны системного и прикладного ПО западных вендоров хорошо известны и классифицированы, то переход на продукты российских производителей открывает злоумышленникам и специалистам по ИБ новые горизонты для исследований и реализации кибератак, которые могут быть весьма значимыми в силу того, что перечень CVE здесь только предстоит сформировать.

Производительность

Важным направлением также остаётся повышение производительности NGFW при обработке потоков трафика.

Отметим, что у компании Ideco в линейке продуктов для корпоративного сектора присутствует высокопроизводительный NGFW VPP — межсетевой экран, который вендор реализовал на собственном сетевом стеке технологий (на базе DPDK / VPP), благодаря чему достигается высокая скорость фильтрации больших объёмов веб-трафика, а задержка при обеспечении безопасности сети минимальна.

Санкционное давление ограничивает доступ российских производителей к мировому рынку микроэлектроники, поэтому образовывается тренд, когда вендоры отказываются от создания линейки отдельных устройств (программно-аппаратные комплексы) и делают ставку на использование доли серверных вычислительных мощностей компании для повышения производительности NGFW. Выделение мощностей из общего пула также даёт удобную опцию масштабирования в случае роста компании.

ML-технологии

Прогрессирующие технологии машинного обучения также будут активнее применяться как со стороны злоумышленников, так и в развитии СЗИ, особенно в аналитических модулях и продуктах — для ускорения поиска корреляций во множестве потоков данных, что поможет в выявлении и предотвращении потенциальных угроз.

Экосистема продуктов

Ещё один тренд, характерный для отечественного рынка СЗИ, — выбор путей формирования экосистем.

Первый путь — когда компания занимается разработкой нескольких средств защиты, первым делом обеспечивая интеграцию между своими продуктами. Как правило, свои экосистемы развивают крупные вендоры рынка ИБ.

Второй вариант — фокус на одном качественном суперпродукте с максимальной поддержкой кросс-функциональных интеграций с другими СЗИ на рынке РФ. Такой подход к распределению компетенций среди вендоров формирует экосистему продуктов не внутри одной компании, а на едином рынке СЗИ, где каждый участник делает ставку на качество, фокусируется на совершенстве своего детища, поддерживает и развивает кросс-интеграцию. В результате применения такого подхода может постепенно сформироваться арсенал ИБ-продуктов высочайшего класса, которые будут отвечать требованиям регуляторов и подходить как начинающим свой путь компаниям, так и крупнейшим интернациональным корпорациям.

Выводы

До конца 2024 года российские компании должны выполнить требования Указа № 250, после длительной подготовки корпоративный сегмент вступает в активную фазу перехода на отечественные софт и оборудование.

Для корпораций оптимальным решением при строительстве сетевой защиты в 2024 г. будет NGFW, который обладает универсальным набором функциональных возможностей и отвечает требованиям закона № 187-ФЗ.

Межсетевой экран Ideco NGFW обеспечивает комплексную защиту корпоративных инфраструктур за счёт комбинации таких функциональных возможностей, как туннелирование, шифрование, обеспечение безопасности сетевого контура на уровне управления, безопасная авторизация и контроль доступа к ресурсам корпоративной сети. Производитель отмечает, что возможности сетевых технологий в Ideco NGFW версии 17 доведены до уровня западных средств защиты.

Ideco делает ставку на развитие одного продукта, способного легко интегрироваться как с лидерами рынка СЗИ, так и с системным и прикладным ПО: ALD Pro, Alt Linux, сервисами мультифакторной аутентификации, продуктами «Лаборатории Касперского» и т. д.