Рынок сетевой безопасности очень сложен, причём как с точки зрения предложения, так и в отношении спроса. Расскажем о факторах, которые влияют на спрос в этом сегменте, и обратимся вновь к размышлениям о замене иностранных межсетевых экранов нового поколения (NGFW).

- Введение

- Рынок сетевой безопасности: множество измерений спроса

- Кто покупает: объективные характеристики заказчиков

- Когда покупает: какую версию продукта будет рассматривать заказчик?

- Зачем покупает: сценарии использования

- Что удерживает заказчиков от миграции на российские средства сетевой безопасности?

- Выводы

Введение

В недавней статье был проведён анализ отечественного рынка сетевой безопасности. И хотя нельзя не отметить правильную структуру статьи, сам анализ и рекомендации, которые там даны, заслуживают определённых комментариев.

Рынок сетевой безопасности: множество измерений спроса

Будучи весьма большим сегментом отечественного рынка ИБ, сетевая безопасность имеет множество измерений со своими требованиями. Способов выделения таких измерений много, мы остановимся на трёх:

- кто покупает,

- когда покупает,

- зачем покупает.

Разберём каждый из этих пунктов.

Кто покупает: объективные характеристики заказчиков

Схема, приведённая в первоначальной статье (крупные заказчики / мелкие заказчики / потребители сертифицированных продуктов), не позволяет исчерпывающе очертить рынок.

Требования к сертификации продукта не так сильно говорят о желании выполнить формальные требования, как может показаться. Откровенно слабый по функциям сертифицированный продукт не будет иметь спроса, если есть более функциональные сертифицированные аналоги.

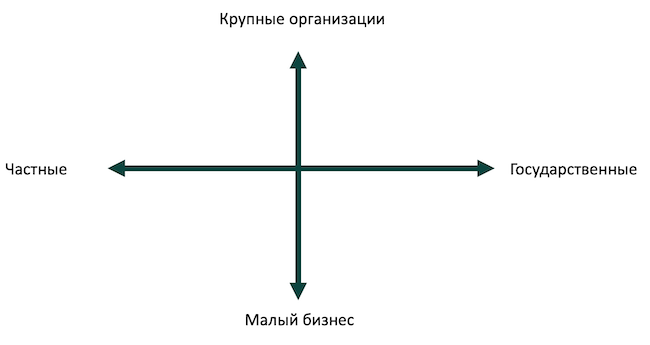

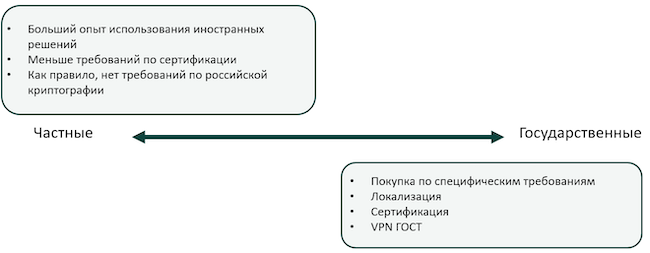

Сертификация — скорее демонстрация серьёзных амбиций вендора и его готовности учитывать локальные условия для работы с крупнейшими заказчиками. Собственно, тот факт, что все ушедшие вендоры имели продукты с сертификатами соответствия, это подтверждает. Если попытаться классифицировать группы заказчиков, то в самом простом случае она выглядит как сочетание размера и формы собственности: крупные государственные, малые государственные, крупные частные и малые частные организации.

Рисунок 1. «Магический квадрант» спроса

При этом для каждого из сегментов характерны свои ключевые требования к используемым NGFW или средствам целостной борьбы с угрозами (UTM).

- Для крупных государственных организаций важны наличие решений для крупных сетей с централизованным управлением и мониторингом и опыт взаимодействия с учётом широкого масштаба, разнообразного ИТ-ландшафта, нюансов законодательства о госзакупках и т. д. Существенное значение имеет сертификация по требованиям ФСТЭК и ФСБ России.

- Для малых государственных организаций важным является наличие функциональных устройств для защиты сети. Хочется некоего «всё включено», для того чтобы не разводить зоопарк устройств. Связано это, как правило, со сложностью эксплуатации и реагирования на инциденты. Поэтому данный сегмент заказчиков использует либо одно устройство, либо линейку продуктов по сетевой безопасности от одного вендора. Здесь тоже имеет большое значение сертификация по требованиям ФСТЭК и ФСБ России.

- Для крупных частных организаций важным является наличие высокопроизводительных решений с централизованным управлением и расширенной функциональностью.

- Для малых частных организаций важным является наличие широкофункциональных устройств (по той же причине, что и для малых государственных организаций).

Рисунок 2. Размер имеет значение

Рисунок 3. «Государственность» важнее отрасли

Когда покупает: какую версию продукта будет рассматривать заказчик?

Серьёзный фактор, который периодически упускается при анализе рынка, — готовность к переменам. Наиболее зрелой концепцией, которая описывает процесс адаптации рынка к изменениям, является «диффузия инноваций» Э. Роджерса. В полном соответствии с этой концепцией к лету 2022 года заказчики поделились на три группы.

- Первая группа — те, кто сразу же после февраля 2022 года начал «пилотировать» и тестировать различные решения, доступные на отечественном рынке NGFW. Первые проекты по импортозамещению NGFW у них завершились в конце 2022 — начале 2023 года.

- Вторая группа — те, кто всё ещё продолжает тестировать и выбирать отечественные NGFW / UTM. Проекты по импортозамещению NGFW у них запланированы на конец 2023 — 2024 год. Такой долгий этап тестирования связан с нехваткой определённой функциональности для полноценной миграции. Поэтому вторая группа заказчиков ждёт, когда кто-то из отечественных вендоров (и кто именно) первым сможет реализовать необходимые функции. Однако данный сегмент имеет определённые временные ограничения, связанные с требованиями по импортозамещению до 1 января 2025 года.

- Третья группа — заказчики, которые так и продолжают использовать продукты ушедших вендоров. Как правило, такое поведение связано либо с недоверием к отечественным вендорам и боязнью мигрировать, либо с ожиданием отмены импортозамещения и возвращения иностранных игроков.

Когда заказчики из первой группы начали активно тестировать и покупать продукты и делиться обратной связью с российскими вендорами, многие представители второй и третьей групп активно высказывали мнения о категорическом отставании отрасли и неприменимости отечественных решений. При этом их активность сформировала «ошибку выжившего» (неверные выводы, основанные только на известных данных) у большой части наблюдателей и аналитиков. С течением времени все участники рынка адаптируются к новым условиям и сменят линию поведения.

Значит ли это, что всё хорошо и отечественные продукты идеальны? Разумеется, нет, и тут мы подходим к третьему способу группировки.

Зачем покупает: сценарии использования

Если рассматривать сценарии применения устройств класса NGFW / UTM, то, как правило, можно выделить пять вариантов.

- Защита периметра организации. Для такого сценария одинаково важны централизованное управление, масштабируемость, поддержка сетевых технологий, обнаружение вторжений и защита от интернет-угроз с механизмами дешифрования трафика. Особенно существенно здесь соотношение цены и качества.

- Защита геораспределённой инфраструктуры. Здесь ключевые факторы — это возможность централизованного управления и отчётность, а также обнаружение вторжений по всей сети, шифрование трафика между сетями и простота использования.

- Защита центра обработки данных (ЦОД). В этом случае от МЭ требуются высокая пропускная способность, хорошая поддержка сетевых технологий и система обнаружения приложений.

- Защита малого и среднего бизнеса. В данном случае для собственников намного важнее показатели удобства использования и многофункциональности. Заказчику стоит выбирать устройство с максимальным количеством инструментов защиты, которыми мог бы управлять в идеале всего один человек.

- Защита технологических сетей. Безопасность промышленных сетей базируется на возможности анализировать и обнаруживать угрозы в трафике технологических приложений.

В большинстве случаев принято использовать аппаратные исполнения для решения поставленных задач. И это вполне понятно и оправданно, так как именно аппаратные устройства позволяют решать максимальный круг задач с минимальными требованиями к реализации. Это мнение подтверждается и тем, что у отечественных вендоров NGFW «железо» раскупают как горячие пирожки.

Наиболее сложно дела обстоят в сегменте защиты ЦОД. Для этих кейсов нужны сверхвысокопроизводительные решения с высоким уровнем отказоустойчивости и большим числом физических интерфейсов. Кроме того, все мощности в ЦОД виртуализованы. Виртуальные машины могут мигрировать между хостами виртуализации, что снижает эффективность фильтрации трафика, привязанной к конкретным IP-адресам. Сегментация внутренней сети в таких условиях — задача повышенной сложности.

В случае с защитой виртуальных машин даже существуют специализированные межсетевые экраны, которые интегрируются в ядро гипервизора. Функционально это — совсем другой продукт, который как раз и «заточен» под защиту виртуальной / облачной инфраструктуры.

Преимуществами таких решений по сравнению с классическими межсетевыми экранами в виде виртуальной машины являются:

- Отсутствие задержек при маршрутизации трафика в виртуальной среде.

- Обработка трафика на уровне гипервизора на собственных аппаратных скоростях.

- Написание политик безопасности с использованием абстракций виртуализации в дополнение к стандартным фильтрам по IP-адресам, доменным именам и пользователям (например, с использованием меток виртуальных машин).

Что удерживает заказчиков от миграции на российские средства сетевой безопасности?

Боязнь мигрировать со стороны некоторых заказчиков является вполне оправданной, так как переходить с одного NGFW на другой трудно. Сама боязнь, как правило, связана с двумя мнениями:

- Один в один мигрировать с иностранного NGFW на отечественный нельзя. Да, это именно так. Однако то же самое можно сказать и о миграции с продукта одного иностранного вендора на разработку другого иностранного вендора. Устройства класса NGFW являются сложными, каждый вендор реализовывает в них свою определённую логику.

- Внедрение любого устройства «в разрыв» создаёт определённые административные и технические «трения». Сами заказчики здесь стоят перед выбором: перейти на отечественное, причём в определённых ситуациях не просто заменить функциональность, но даже стать более защищёнными, однако нарушить при этом бизнес-процесс, или, с другой стороны, допустить какие-либо риски ИБ, но зато не нарушать бизнес-процесса.

Разные организации могут выдерживать разное количество административных и технических «трений» при внедрении NGFW. Однако уже сейчас часть отечественных NGFW имеет:

- Автоматизированные инструменты миграции с иностранных NGFW. Эти инструменты направлены на автоматизацию рутинной деятельности по переносу политик безопасности и на минимизацию человеческих ошибок при ручном переносе.

- Выстроенные процессы «пилотирования» и внедрения. Документация позволяет оптимизировать процесс и выстроить его индивидуально для каждого заказчика, минимизировав простои в результате миграции.

Поэтому, безусловно, на отечественном рынке уже есть зрелые вендоры со зрелыми NGFW. В том числе это мнение подтверждается со стороны многих заказчиков, использующих отечественные NGFW. Но точно так же нужно понимать, что существуют определённые сценарии использования, для которых отечественные NGFW оказались менее готовыми. Где-то не хватает функциональности, где-то — производительности. Как правило, таких сценариев гораздо меньше, чем успешных. В целом сама работа со стороны вендоров идёт и все потребности рынка доходят до производителей.

Выводы

Как итог, мнение о том, что отечественных NGFW не существует, может являться лишь «ошибкой выжившего». Когда в определённых сценариях не хватает функциональности или производительности, некоторые могут говорить, что отечественных NGFW нет, полностью игнорируя тот факт, что бОльшие потребности рынка уже сейчас закрываются, и закрываются успешно.

Авторы:

Павел Коростелев, Руководитель отдела продвижения продуктов, «Код Безопасности»

Дмитрий Лебедев, Эксперт отдела продвижения продуктов, «Код Безопасности»