Категоризация на основе фидов по индикаторам компрометации (IoC) превращает «сырые» индикаторы угроз в удобные категории. Это позволяет автоматически фильтровать трафик через веб-шлюз (SWG), повышая эффективность защиты без ручной обработки данных. Расскажем, как работает такой механизм.

- Введение

- Фиды по компрометации: что это и почему они важны

- Фиды — важный элемент киберзащиты, но как с ними работать?

- Категоризация как связующее звено между данными об угрозах и политиками доступа

- Категоризация и фиды по компрометации как единая система защиты

- Выводы

Введение

За последние годы цифровая инфраструктура бизнеса стала одной из основных целей злоумышленников. Множество атак — от массовых фишинговых рассылок до таргетированных кампаний — обретают масштабируемый и технологичный характер за счёт автоматизации и повторного использования компонентов. С каждым днём увеличивается число доменов, IP-адресов и URL, задействованных в распространении вредоносного кода, фишинга, управления ботнетами и других форм вредоносной активности.

Инфраструктура для подобных атак разворачивается за часы, распространяется через сотни скомпрометированных ресурсов, и также быстро исчезает из поля видимости. Угрозы становятся значительно более динамичными. Эта динамика создаёт постоянное давление на команды информационной безопасности, усложняя задачу защиты бизнеса. Важно не просто фиксировать факт атаки, а уметь оперативно реагировать, особенно когда традиционные подходы к реагированию не успевают за скоростью развития инфраструктуры злоумышленников.

Эффективная защита — это не только способность распознать угрозы на уровне IP-адреса, хеша файла или домена. Важно, чтобы этот сигнал был быстро и точно встроен в реальную защитную политику компании. И здесь возникает разрыв: многие технически совершенные средства обнаружения оказываются слишком низкоуровневыми и перегруженными деталями для того, чтобы быть действительно полезными в бизнес-среде.

ИБ-специалисты ежедневно сталкиваются с необходимостью перевода огромного массива индикаторов угроз в управляемые и масштабируемые действия: кому что можно, куда нельзя, как быстро блокировать доступ, не нарушая при этом рабочие процессы. Без этого защитный инструмент превращается в источник информационного шума.

Отдельная сложность — поддержка актуальности этих решений, так как угрозы быстро меняются и правила устаревают. Если система требует ручного обновления и глубокого анализа со стороны заказчика, то это становится узким местом. Поэтому все чаще бизнес ищет инструменты, которые способны не просто фиксировать факты компрометации, но и автоматически учитывать их в рамках понятной, гибко настраиваемой политики доступа. В идеале — без необходимости в постоянном участии человека. Именно здесь критически важна применимость защиты в бизнес-сценариях: способность встроиться в уже существующую инфраструктуру, масштабироваться под рост компании и при этом оставаться прозрачной и управляемой.

Категоризация веб-ресурсов — это ключевой инструмент для автоматического блокирования вредоносных запросов пользователей, которые представляют угрозу для корпоративной инфраструктуры. Этот инструмент является основным компонентом современных систем сетевой безопасности.

В контексте ИБ особенно важны категории, отражающие признаки вредоносной активности: фишинг, распространение вредоносных программ, командные серверы и прочие IoC. В отличие от ручного анализа или статических списков блокировки, категоризация работает как динамичный фильтр: индикаторы компрометации, полученные из фидов, автоматически транслируются в соответствующие категории. Это позволяет организациям не разбираться в каждом конкретном IoC, а сразу использовать готовую модель контроля. Например, блокировать все обращения к ресурсам из категории «Malware» или «Phishing».

Такой подход масштабируется, легко управляется через политики доступа и остаётся прозрачным для ИБ-специалистов и ИТ-подразделений. Благодаря автоматическому обновлению на основе внешних и внутренних данных (таких как фиды компрометации), система обеспечивает надежную и современную защиту, не требуя ручной настройки. Таким образом категоризация становится «интерфейсом» между сложной технической аналитикой и прикладными задачами бизнеса.

Фиды по компрометации: что это и почему они важны

Индикаторы компрометации (IoC) — это технические артефакты, по которым можно судить о факте или признаках кибератаки. Они представляют собой фрагменты данных, указывающих на возможную вредоносную активность, и используются для выявления и блокировки угроз в корпоративной инфраструктуре.

К типичным IoC, как правило, относят:

- IP-адреса, с которых осуществляется подозрительная активность — например, сканирование портов или соединение с командными серверами (C&C);

- доменные имена и поддомены, зарегистрированные для проведения фишинга или распространения вредоносного кода;

- URL-адреса, ведущие на вредоносные лендинги, загрузчики или скрипты;

- хеши файлов (SHA-256, MD5 и др.), соответствующие известным экземплярам вредоносного кода;

- заголовки HTTP-запросов и строки User-Agent, характерные для определённых вредоносных кампаний;

- SSL-сертификаты, связанные с аномальными или подозрительными доменами;

- поведенческие признаки — например, частота обращения к редким доменам или характерная последовательность сетевых соединений.

Для непогружённого в ИБ специалиста все эти данные выглядят как разрозненные технические элементы, не имеющие очевидной интерпретации. Один только IP-адрес или хеш файла ещё ничего не говорят о его статусе — важно знать контекст: когда, где и при каких обстоятельствах он был замечен.

Индикаторы, собранные из множества источников, агрегируются в списки — фиды IoC. Они регулярно обновляются и поставляются в продукты кибербезопасности: файрволы нового поколения (NGFW), средства защиты конечных точек (EDR), системы управления событиями (SIEM), прокси-серверы и др. Такие фиды могут содержать тысячи или даже миллионы записей, появляющихся и исчезающих буквально в течение суток.

Например, если в ходе расследования атаки зафиксирован вредоносный домен, связанный с рассылкой трояна, то его имя, IP-адрес и поведенческие признаки попадут в фид. В дальнейшем этот фид может быть использован другими системами для автоматической блокировки доступа к ресурсу до того, как произойдет заражение. При этом IoC могут быть публичными и частными — например, полученными из внутренних расследований инцидентов конкретной компании. Их ценность зависит от качества источника и скорости актуализации.

Источники фидов по скомпрометированным ресурсам

Фиды по компрометации представляют собой результат системной работы по выявлению, верификации и распространению данных об угрозах. Их формированием занимаются коммерческие организации, государственные и независимые структуры.

По характеру происхождения фиды можно разделить на три группы.

Опенсорсные фиды — это общедоступные IoC-источники, которые публикуются открыто и могут использоваться без лицензирования. Их предоставляют:

- независимые исследователи и сообщества (например, PhishTank или URLhaus);

- некоммерческие инициативы (например, Spamhaus);

- государственные CERT-центры, публикующие IoC по инцидентам своей юрисдикции.

Плюсы — доступность и охват. Минусы — разнородность, неустойчивое качество, ограниченные условия соглашения о качестве (SLA) по обновлению и поддержке. Как показывает практика, некоторые коммерческие организации используют внутри себя дополнительные фиды из открытых источников, но такая информация обычно не разглашается вовне, а специальные исследования не проводились.

Коммерческие фиды — поставляются специализированными компаниями и вендорами в сфере кибербезопасности. Среди них:

- производители антивирусов;

- вендоры решений киберразведки (Threat Intelligence, TI);

- сервис-провайдеры, агрегирующие угрозы из множества источников и продающие обогащённые данные. Собственные фиды поставляют такие компании, как Positive Technologies, ГК «Солар», Kaspersky, BI.ZONE, F6 (ранее F.A.C.C.T), R-Vision. Часть из этих компаний производят собственные фиды (аналитика + IoC), другие — агрегируют множество коммерческих и опенсорсных источников (не разглашаются) и продают как единый поток / доступ через платформу TI или SIEM.

Преимущество таких фидов — валидация данных, формализованные SLA, системная поддержка и более высокая актуальность. Однако доступ к ним требует подписки, и интеграция может быть связана с дополнительными затратами.

Внутренние (корпоративные) фиды — формируются внутри организации на основе:

- собственных расследований инцидентов (цифровая криминалистика (DFIR), анализ логов, ретроспективный анализ);

- ловушек (honeypots), сенсоров, внутренних систем мониторинга;

- телеметрии прокси-серверов, почтовых шлюзов, EDR-агентов и т. д.

Такие фиды ценны своей релевантностью конкретной инфраструктуре, но требуют усилий на формирование, нормализацию и поддержку. Как правило, они используются в дополнение к внешним источникам.

В то же время, например, в фидах компании «Солар» данные делятся на две составляющие: собственные и публично доступные. Публично доступные — это не только внешне доступные фиды, но и любая информация об угрозах, которую можно получить не на коммерческой основе. Фиды «Солара» не зависят от внешних данных, т. к. компания в достаточной мере обладает собственными, но для полноты картины об угрозах (с одной стороны) и предоставления возможности знакомиться с общедоступными сведения в едином для заказчика формате (с другой) «Солар» предоставляет в своих фидах и то и другое, разъясняя, как эта информация разделяется на составляющие. Далее из фидов можно получить срез.

Экспертиза киберразведки в экосистеме «Солара» и её применение в веб-шлюзах (SWG)

В «Соларе» есть собственная команда, специализирующаяся на киберразведке — отдел Threat Intelligence исследовательского центра киберугроз Solar 4RAYS. Он не просто выполняет аналитическую функцию, а представляет полноценное экспертное направление. В его задачи входят выявление, обработка, агрегация, верификация и предоставление данных об актуальных киберугрозах в виде структурированных потоков данных — фидов индикаторов компрометации. Результаты деятельности этого направления активно применяются в продуктах «Солара» для защиты инфраструктур заказчиков.

Специалисты по TI в центре исследования киберугроз Solar 4RAYS занимаются отслеживанием вредоносных группировок и анализом инструментов атак, агрегацией данных о киберугрозах, верификацией и нормализацией индикаторов, категоризацией индикаторов по типам угроз.

Источниками для таких фидов служат:

- результаты анализа инцидентов и угроз командой DFIR центра Solar 4RAYS в компаниях-заказчиках и при поддержке центра противодействия кибератакам Solar JSOC;

- сигналы от сенсоров на сети телеком-провайдера и ханипот-инфраструктуры;

- внешняя «разведывательная» информация как результат работы TI-исследователей или инструментов проактивного выявления вредоносной сетевой инфраструктуры;

- телеметрия и статистика от решений «Солара», используемые в реальных корпоративных средах.

Каждый IoC проходит процесс нормализации и категоризации: домены, IP-адреса и другие артефакты распределяются по типам угроз и тематическим категориям — например, «Фишинг», «Шифровальщик», «Хакерский инструмент» и т. д. Это позволяет использовать их, в том числе, как управляемый инструмент контентной фильтрации в продукте Solar webProxy. Фиды регулярно обновляются и сопровождаются экспертной аналитикой. Таким образом, заказчики получают доступ к актуальным, проверенным и структурированным данным об угрозах, подготовленным с учетом реальных сценариев их применения.

Фиды — важный элемент киберзащиты, но как с ними работать?

По сути, фиды по компрометации — это технический набор данных (списки IP-адресов, доменов и других индикаторов). Несмотря на их высокое качество, бизнес не может применять их напрямую для ручного управления и построения бизнес-политик безопасности. Они созданы для системного анализа и автоматизированной обработки.

Рассмотрим, например, как может выглядеть один из индикаторов в реальном фиде:

{

"indicator": "http://malicious-example[.]com/landing",

"type": "url",

"threat_type": "malware",

"confidence": 90,

"source": "TI-Partner-X",

"first_seen": "2025-07-31T12:43:00Z",

"last_seen": "2025-08-03T09:17:00Z",

"tags": ["trojan", "drive-by-download", "exploit-kit"]

}Такая запись для технического специалиста может быть ценной информацией. Но если в ИБ-подразделении крупной организации нет выделенной команды Threat Intelligence, то для офицера безопасности это всего лишь фрагмент мозаики, который еще необходимо интерпретировать, привязать к политике доступа, отследить срок актуальности и при этом учесть тысячи аналогичных объектов в ежедневной обработке. В общем, долго, дорого и больно.

К основным сложностям прямого применения фидов в инфраструктуре можно отнести:

- Объём и скорость устаревания. Фиды быстро теряют актуальность, так как ресурсы живут часами или днями.

- Разрозненность форматов и источников. Данные поступают из десятков каналов, с разной структурой и достоверностью.

- Отсутствие бизнес-контекста. Индикатору нужно сопоставить политику действия, ограничения, приоритет, что требует времени и экспертизы.

- Необходимость инфраструктурной поддержки. Например, загрузка, фильтрация, нормализация и дедупликация требуют автоматизации.

Таким образом, в большинстве реальных сценариев фиды используются как один из источников для построения надсистемных механизмов, более удобных и масштабируемых инструментов, в том числе категоризации доменов. Именно категории позволяют упростить применение сложных технических данных, трансформируя их в понятную модель и опираясь на содержательное описание угроз. К ним можно отнести, например, блокировку всех обращений к веб-ресурсам из категории «Стилер» независимо от конкретного домена, IP-адреса или URL.

Категоризация как связующее звено между данными об угрозах и политиками доступа

Категоризация веб-ресурсов — это процесс автоматической классификации доменов по их тематике и назначению. В продуктах класса «веб-шлюз безопасности» (Security Web Gateway), прокси-серверах и других системах сетевой фильтрации она используется для управления доступом к интернет-ресурсам на уровне смысловых групп. Категоризация исключает потребность в постоянной работе с отдельными доменами, ручными списками и индикаторами напрямую, позволяя применять защитные меры на более высоком, обобщённом уровне.

Базовая цель категоризации — структурировать веб-пространство, делая его управляемым в корпоративной среде. Система категоризации определяет, к какому типу относится тот или иной ресурс: это может быть сайт из категории «Социальные сети», «Развлечения», «Путешествия», «Экономика», «Государство» и т. д. Благодаря этому ИТ- и ИБ-специалисты могут выстраивать гибкие политики доступа и контролировать трафик корпоративных сетей: разрешать или блокировать определённые категории целиком в зависимости от подразделения, должностных обязанностей, временных рамок.

Но помимо управления доступом к легитимным сайтам, категоризация выполняет ещё одну важную функцию — «обнаружение» и возможность ограничения доступа к ресурсам, связанным с киберугрозами. Именно здесь возникает место для взаимодействия с фидами по компрометации (IoC). Например, поддержка контроля доступа к потенциально опасным категориям «Фишинг», «Ботнет», «Прокси», «VPN» и т. д.

В продукте Solar webProxy категории встроенного модуля категоризации используются как базовые сущности, на которые «навешиваются» правила для контентного фильтра. Например:

- Группе разработчиков может быть разрешён доступ к ресурсам из категории «Технологии», но запрещён к «Социальным сетям» и «Прокси».

- Отделу бухгалтерии можно заблокировать доступ к категориям «Игры», «Торговля, онлайн-магазины», «Развлекательные ресурсы», сохранив при этом доступ к сайтам из категорий «Экономика, финансы» и «Офисные / бизнес-приложения».

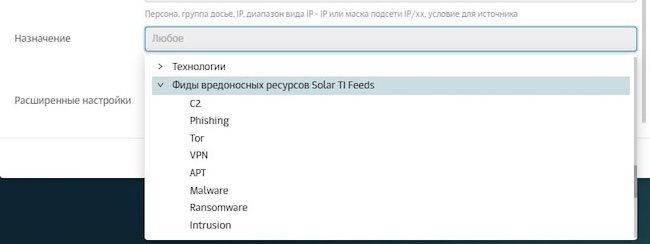

- Для всех сотрудников по умолчанию может действовать блокировка категорий «Фишинг», «APT», «Вторжение» и др.

Для последнего случая важную роль в наполнении и работе категоризатора в Solar webProxy играют интегрированные фиды по компрометации Solar TI Feeds. Они служат источником актуальных индикаторов, но не как конечный продукт, а как сырьё для классификации. Полученные из фидов IoC автоматически обрабатываются системой и распределяются по релевантным категориям. Например, домены из фида с тегом «malware» соотносятся с категорией «Вредоносное ПО».

Рисунок 1. Дерево категорий фидов вредоносных ресурсов Solar TI Feeds в правилах политики контентной фильтрации Solar webProxy

С практической точки зрения это означает, что организации не нужно вручную составлять или анализировать списки подозрительных доменов. Достаточно определить, какие категории считаются нежелательными в бизнес-среде, и настроить политику доступа. Таким образом, категоризация становится прикладным интерфейсом между техническими данными об угрозах и средством управления доступом в сеть Интернет в инфраструктуре.

Архитектура Solar webProxy устроена так, чтобы:

- На ежедневной основе автоматически получать и обновлять фиды по компрометации Solar TI Feeds.

- Нормализовывать и валидировать данные.

- Распределять индикаторы по соответствующим категориям.

- Обеспечивать непрерывную синхронизацию категорий с актуальным состоянием фидов, чтобы политики безопасности всегда работали на свежих данных.

Для конечного пользователя — ИБ- или ИТ-специалиста — это означает, что необходимо один раз создать правила фильтрации и быть уверенным, что эти политики будут работать на основании самых актуальных данных об угрозах. Описанный подход создает синергию двух уровней защиты. С одной стороны, фиды обеспечивают глубину и актуальность данных, отражая текущую инфраструктуру угроз и автоматически обновляясь с высокой частотой. С другой стороны, категоризация добавляет структуру и управляемость, группируя разрозненные индикаторы в логически осмысленные категории, на которые легко распространяются правила доступа.

Такая модель использования возможностей процесса категоризации позволяет:

- Снижать нагрузку на ИБ-команды, исключая необходимость постоянной ручной настройки списков веб-ресурсов.

- Масштабировать политику на сотни и тысячи пользователей.

- Быстро адаптироваться к изменениям в киберсреде.

Кроме того, использование категорий обеспечивает высокую прозрачность политики безопасности. Можно чётко объяснить и обосновать, почему тот или иной сайт был заблокирован: на основе его классификации, а не из-за неочевидного попадания в технический фид. Категории превращают сложный процесс управления интернет-доступом в настройку по смыслу и согласно бизнес-логике, а не по техническим признакам. Это делает систему более устойчивой, гибкой и понятной для специалистов и руководителей.

Результат: бизнес получает актуальную и технически точную систему защиты, не перегруженную деталями. Категории становятся рабочим инструментом, с которым можно взаимодействовать даже без погружения в тонкости Threat Intelligence.

Категоризация и фиды по компрометации как единая система защиты

Сегодняшние требования к защите корпоративной инфраструктуры выходят далеко за пределы простого реагирования на угрозы. Речь идёт о необходимости поддерживать высокий уровень устойчивости в условиях перегрузки данными цифрового пространства, дефицита времени и нехватки квалифицированных специалистов. В существующих реалиях не каждая технология, обладающая высокой точностью или глубиной анализа, оказывается практически применимой.

В фокусе находятся архитектурные решения, которые позволяют использовать экспертные данные максимально эффективно, а также без ручной обработки, построения сложных цепочек действий по предотвращению угроз и затрат на избыточную интеграцию. Таким образом автономность, воспроизводимость и масштабируемость становятся ключевыми критериями зрелых подходов к построению киберустойчивой среды.

Эффективные решения в области кибербезопасности сегодня в своём развитии стремятся к тому, чтобы не требовать постоянного взаимодействия со стороны пользователя или ИБ-специалиста. Их преимущество в том, что они функционируют предсказуемо, автоматически и своевременно, интегрируясь в фоновую архитектуру корпоративной инфраструктуры.

Механизмы категоризации, основанные на постоянно обновляемых индикаторах компрометации, — это и есть пример такой модели. Пользователь продолжает работать, инфраструктура — функционировать, а защита — срабатывать в тот момент, когда это действительно необходимо, без ручных проверок и без операционных задержек. Это не делает технологии менее интеллектуальными. Скорее, наоборот: их «невидимость» для конечного пользователя говорит о зрелости их реализации и корректно выстроенной логике принятия решений.

Выводы

Для бизнеса важно не просто иметь доступ к данным об угрозах, а понимать, как эти данные участвуют в принятии решений и какие последствия вызывают. Прозрачность логики, по которой система блокирует, разрешает или помечает трафик, становится критически важной — особенно в условиях регуляторных требований и необходимости обоснования действий системы безопасности.

Категоризация доменов в связке с фидами IoC решает сразу несколько задач. Она абстрагирует техническую сложность, формируя управляемые категории угроз, а также сохраняет возможность отслеживания источников и причин классификации. Это позволяет ИБ-специалистам не только выстраивать эффективные политики, но и контролировать обоснованность срабатываний, снижая риск ложных блокировок и оперативно реагируя на изменяющуюся ситуацию.

Для бизнеса это означает переход от реактивной модели защиты к системе с высокой степенью управляемости и предсказуемости, в которой каждый элемент архитектуры не просто выполняет свою функцию, но делает это в понятной и воспроизводимой логике.