Сертификат AM Test Lab

Номер сертификата: 457

Дата выдачи: 18.04.2024

Срок действия: 18.04.2029

- Введение

- Функциональные возможности Solar webProxy

- Архитектура Solar webProxy

- Системные требования Solar webProxy

- Применение Solar webProxy

- Выводы

Введение

Сегодня невозможно представить бизнес-процессы современной компании без применения интернета. Но использование глобальной сети несёт и серьёзные риски для информационной безопасности организации.

Люди могут использовать интернет в рабочее время для развлечений, а также посещать веб-ресурсы, которые являются источниками разнородных угроз. В эту категорию попадают социальные сети, мессенджеры, развлекательные и новостные порталы, сайты поиска работы, интернет-магазины, видеохостинги, пиратские, экстремистские и фишинговые сайты, а также торрент- и игровые клиенты, средства удалённого доступа и иные установленные на компьютере приложения.

Для снижения риска необходимо в автоматическом режиме анализировать и контролировать корпоративный веб-трафик, ограничивая доступ к нежелательным сайтам и приложениям, отслеживая потенциальные источники утечек информации, обеспечивая защиту от вредоносных программ и фишинга.

Для контроля веб-доступа, как правило, выбор делается в пользу систем класса SWG (прокси-сервер с функциями по обеспечению безопасности), так как именно это является наиболее консервативным и проверенным десятилетиями способом решения данной задачи. SWG архитектурно проще, чем NGFW, в которых есть подобные функции, а значит, легче внедряется и встраивается. При этом SWG может использоваться крупными компаниями (enterprise) в паре с NGFW для увеличения общей пропускной способности и для более гибкой настройки сложных политик по своему профилю задач.

На волне импортозамещения спрос на отечественное ПО стремительно растёт. ГК «Солар» в условиях ухода многих иностранных вендоров с российского ИБ-рынка продолжает развитие своего продукта класса SWG — Solar webProxy, ориентированного на потребности среднего и крупного бизнеса.

Ранее мы обозревали Solar webProxy 3.7. Третье поколение этого продукта развивалось на волне идей о преимуществах подхода «всё в одном», когда к прокси-серверам и межсетевым экранам пытались добавить всё больше и больше систем защиты. Сегодня мы видим NGFW, которые только подходят к избавлению от проблем с производительностью и связанностью компонентов, и понимаем, что крупным компаниям всё же нужны несколько независимых средств защиты на периметре сети.

Новый обзор посвящён следующей мажорной версии шлюза — 4.0. У четвёртого поколения Solar webProxy в дорожную карту развития заложены решения для смягчения основных «болей» крупного бизнеса: построение сложных комплексных политик, возможность контроля приложений и большого количества протоколов прикладного уровня, наличие большого количества способов авторизации, полноценное централизованное управление географически распределёнными инсталляциями, потоки данных (фиды) и прочие знания об угрозах от высококвалифицированных экспертов по киберразведке, а также готовые шаблоны политик по разным отраслевым и государственным требованиям.

Функциональные возможности Solar webProxy

Solar webProxy объединяет в себе разнообразные механизмы защиты — от стандартного контроля веб-страниц до регулирования доступа популярных сложных приложений к ресурсам за пределами сети организации. Это расширяет возможности фильтрации трафика.

Прямой и обратный прокси

Основой Solar webProxy является веб-прокси. Система выступает посредником между пользователями и веб-ресурсами, что позволяет проверять HTTPS-трафик.

Обратный прокси даёт возможность контролировать доступ удалённых пользователей ко внутренним веб-сервисам организации. При интеграции с DLP-системой он также позволяет предотвращать утечки документов, например, через функцию «черновик» в Outlook Web Access.

Раскрытие HTTPS-трафика в Solar webProxy обеспечивается путём подмены сертификатов.

Категоризатор веб-ресурсов

В Solar webProxy реализован собственный категоризатор веб-ресурсов. Он позволяет блокировать доступ к фишинговым, заражённым и нежелательным с точки зрения закона или работы сайтам. База веб-ресурсов обновляется ежедневно.

Категоризатор разработан самим вендором и на текущий момент включает в себя 73 категории веб-ресурсов (более 10 000 000 записей). Для наполнения базы и классификации ресурсов используются технологии машинного обучения и искусственного интеллекта. При этом также возможна интеграция с iAdmin, ЦАИР, Symantec (Blue Coat).

Аутентификация сотрудников и приложений

Solar webProxy поддерживает аутентификацию сотрудников и приложений с помощью различных механизмов — Basic / RADIUS, NTLM, Kerberos, по IP-адресам. Настройками аутентификации можно гибко управлять — например, настроить исключения для тех приложений, которые не поддерживают функцию аутентификации (служб обновления ПО, банковского софта и пр.).

Встроенный базовый межсетевой экран и NAT

В Solar webProxy реализован межсетевой экран, работающий в режиме инспекции с хранением состояния (SPI). Он может блокировать передачу нежелательных пакетов данных. Дополнительным препятствием для злоумышленника является возможность скрытия IP-адресов (NAT) объектов корпоративной сети, затрудняющая разведку и планирование атаки.

Встроенный антивирус

В Solar webProxy имеется антивирус, который проверяет входящий трафик и выявляет вредоносные программы самых разных типов. Он не требует дополнительной настройки и обновляется самостоятельно. Обеспечиваются автоматический анализ файлов и ссылок, оценка безопасности сайтов в настоящем времени. Также предусмотрена интеграция с иными антивирусами (например, Kaspersky или ClamAV) по ICAP.

Досье пользователя и отчётность

Solar webProxy собирает информацию о каждом сотруднике в персонализированное досье. Это позволяет применять правила политики безопасности к трафику, вести учёт последнего и использовать полученные данные при построении отчётов. Реализация представления данных в виде досье обеспечивает «человекоцентричный» подход к защите, упрощает превентивную нейтрализацию угрозы, а в случае инцидента — проведение расследования.

Защита от утечек информации

У Solar webProxy есть частичная функциональность DLP-системы, что позволяет проверять файлы перед их отправкой на сервер назначения по ключевым словам, если мы хотим запретить пользователям выгружать какие-то конкретные данные в сеть. Это будет полезным, когда по ряду причин нет возможности с помощью DLP-системы заблокировать передачу конфиденциальной информации, но необходимо гарантированно сделать так, чтобы она не попала на сервер назначения и не дошла до адресата.

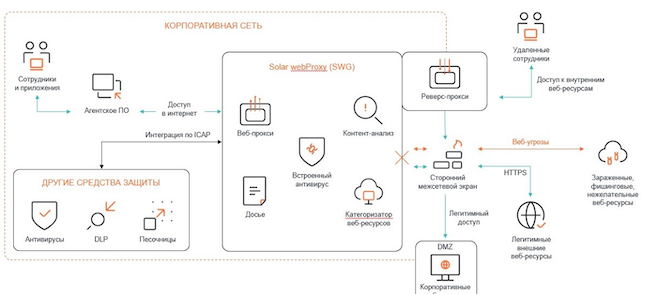

Архитектура Solar webProxy

Solar webProxy ставится «в разрыв» сети и контролирует все данные, передаваемые между сотрудниками, внутренними ресурсами организации и интернет-ресурсами. При фильтрации и маршрутизации данных определяются их формат и кодировка, вскрываются содержимое и заголовки сетевых пакетов, категоризируются веб-запросы и ресурсы. Возможна проверка веб-трафика встроенным антивирусом или другими средствами защиты с помощью протокола ICAP.

Solar webProxy может как дополнять уже используемый межсетевой экран, так и самостоятельно исполнять эту роль за счёт встроенных функций межсетевого экранирования. Установка «в разрыв» позволяет расшифровывать HTTPS-трафик, проверять его на наличие вредоносных программ и конфиденциальной информации, а также передавать его на проверку другим средствам защиты.

Рисунок 1. Схема интеграции Solar webProxy в корпоративную инфраструктуру

В Solar webProxy реализованы развитые механизмы для обеспечения его бесперебойной работы под большой нагрузкой. Поддерживается кластеризация с возможностью синхронизации данных между узлами кластера, есть встроенный балансировщик нагрузки HAProxy, работающий в том числе и в многонодовой конфигурации, выполняется логирование и журналирование событий в системе, а также предусмотрена возможность создания резервных копий политики безопасности.

Solar webProxy может работать и в мультидоменной среде, где веб-ресурсами пользуются десятки тысяч сотрудников, в том числе с одинаковыми логинами. В интерфейсе реализован простой и наглядный механизм управления как доменными компьютерами, так и недоменными.

В обновлении появился агент Solar webProxy. Его задача — перенаправлять весь трафик с пользовательских устройств на прокси-сервер и только потом выпускать в интернет. Производитель планирует активно развивать агент в четвёртом поколении Solar webProxy.

Системные требования Solar webProxy

Solar webProxy поставляется в виде образа диска (ISO) или дистрибутива. Отсутствие привязки к конкретным аппаратным платформам избавляет от проблем связанных с заменой оборудования, а также позволяет быстрее обновлять систему.

Solar webProxy разработан и развивается с учётом специфики работы российских компаний. В качестве базовой операционной системы используется Linux (дистрибутивы Astra Linux SE, CentOS или RHEL).

Solar webProxy поддерживает работу в виртуальной среде VMware, Hyper-V и OpenStack.

Рекомендуемые характеристики аппаратного обеспечения сервера для установки Solar webProxy из расчёта на 200 пользователей:

- 8 процессоров (vCPU) P-IV с тактовой частотой не менее 2 ГГц;

- объём оперативной памяти не менее 20 ГБ;

- место на диске не менее 100 ГБ (зависит от интенсивности использования и длительности хранения журналов фильтра);

- сетевой интерфейс со скоростью передачи данных не ниже 1 Гбит/с.

Конечно, инфраструктура каждой организации уникальна, поэтому финальные характеристики оборудования будут зависеть от задач, используемых модулей и прочих параметров.

Лицензирование

Лицензирование осуществляется по количеству активных пользователей. Антивирус и обратный прокси докупаются отдельно.

Интеграция со смежными системами

Solar webProxy интегрируется со средствами антивирусной защиты Kaspersky, ESET, Dr. Web, ClamAV, Symantec Scan Engine. Это позволяет отправлять проходящие файлы на проверку (по протоколу ICAP), блокировать трафик в случае обнаружения вредоносного кода и сигнализировать об инцидентах.

Продукт умеет интегрироваться с сетевыми песочницами в части отправки сетевого трафика на проверку с целью выявить вредоносные или потенциально вредоносные артефакты, информации о которых нет в сигнатурных базах антивирусов.

Solar webProxy может взаимодействовать с вышестоящим прокси, маршрутизаторами и межсетевыми экранами.

Предусмотрена интеграция с DLP-системами, в том числе с Solar Dozor, для проверки веб-трафика по политикам DLP и блокировки утечек, которые нельзя отследить по ключевым словам. Интеграция с Solar Dozor синхронизирует досье и блокирует веб-доступ сотрудника при нарушении политики DLP.

Также Solar webProxy может интегрироваться с SIEM-системами по протоколу Syslog.

Соответствие требованиям

Solar webProxy внесён в единый реестр отечественного ПО (№ 7765), что позволяет использовать его для импортозамещения зарубежных аналогов.

Продукт сертифицирован по требованиям к межсетевым экранам типа «Б» четвёртого класса защиты и четвёртому уровню доверия (сертификат ФСТЭК России № 4784). Он может применяться в государственных организациях с высокими требованиями к классу защиты конфиденциальной информации и на объектах критической информационной инфраструктуры высоких категорий значимости.

Применение Solar webProxy

В веб-консоли пользователю доступны следующие основные функции:

- Просмотр статуса подключения к интернету и списка подключённых пользователей в онлайн-режиме.

- Управление политикой безопасности, в том числе списками ресурсов.

- Управление пользователями.

- Настройка и просмотр отчётов.

- Общая настройка системы и управление правами доступа администраторов на основе ролевой модели.

После входа в веб-консоль пользователь перенаправляется на рабочий стол, где отображается информация о распределении персон и нагрузки по узлам фильтрации, а также о степени активности пользователей в интернете.

Рисунок 2. Стартовый экран в Solar webProxy

Через панель быстрого доступа можно попасть в разделы «Досье», «Политики», «Статистика», «Пользователи», «Сеть» и «Система».

Рисунок 3. Панель быстрого доступа в Solar webProxy

Оперативные данные на рабочем столе позволяют посмотреть, например, краткую информацию о конкретном пользователе.

Рисунок 4. Информация о персоне в Solar webProxy

Также можно открыть полную карточку пользователя, в которой имеется вся информация из баз данных AD / LDAP. Как уже говорилось, Solar webProxy собирает в персонализированное досье информацию о каждом сотруднике, включая трафик приложений с его рабочей станции.

Рисунок 5. Карточка пользователя в Solar webProxy (основная информация)

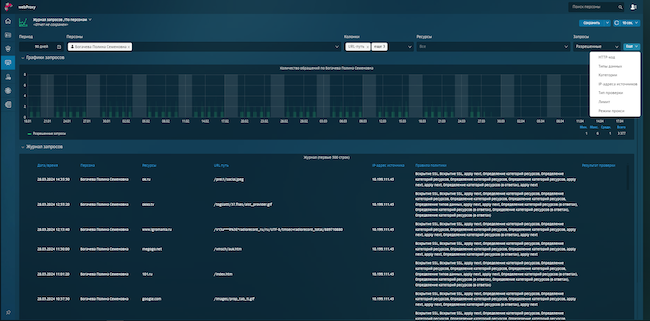

В досье можно просмотреть статистику запросов по персонам из одной группы: ресурсы и их категории, объём использованного интернет-трафика. На графиках отображаются сведения о разрешённых и заблокированных запросах, объёме входящего и исходящего интернет-трафика. В таблицах приводятся выборки по наиболее посещаемым ресурсам и их категориям, а также наиболее часто загружаемым типам данных.

Возможна синхронизация досье сотрудников из Solar webProxy и DLP-системы Solar Dozor. Благодаря этому можно использовать единое досье с сохранением данных всех имеющихся в Solar Dozor и Solar webProxy персон и изменять эти данные в любом из интерфейсов. Синхронизация выполняется автоматически.

Рисунок 6. Статистика по трафику в карточке пользователя

На вкладке «Типы данных» можно посмотреть более подробные сведения.

Рисунок 7. Статистика по типам данных в карточке пользователя

В досье можно создавать единые политики, настраивая доступ к данным в одной системе на основе действий или нарушений в другой. Например, это может быть ограничение доступа к интернету для сотрудника, который получил доступ к конфиденциальным документам компании, с целью предотвратить их возможную утечку. Другой пример — информирование администратора о каждом факте выхода в интернет сотрудника, в отношении которого ведётся расследование, а также архивация всех подозрительных запросов пользователя и автоматическая блокировка доступа в интернет.

Рисунок 8. Журнал в карточке пользователя

Вся информация по трафику, скачанным и переданным данным на представленных вкладках актуальна только для конкретного пользователя. Если необходимо посмотреть информацию по всем пользователям, то для этого следует перейти в раздел «Статистика». Там «из коробки» предоставлено большое количество шаблонов для выгрузки данных по активности пользователей.

Рисунок 9. Шаблоны для выгрузки данных по активности пользователей в разделе «Статистика»

Можно также создавать свои шаблоны. Предусмотрен экспорт данных в PDF, есть возможность пересылки отчётов по электронной почте.

Рисунок 10. Выгрузка событий в разделе «Статистика» Solar webProxy

Как уже говорилось, в Solar webProxy реализован межсетевой экран. Он может блокировать передачу нежелательных пакетов данных.

Рисунок 11. Правила межсетевого экрана в Solar webProxy

Рисунок 12. Создание правила межсетевого экрана в Solar webProxy

Рисунок 13. Настройка NAT в Solar webProxy

В Solar webProxy можно настроить доступ без аутентификации, что актуально для ряда приложений.

Рисунок 14. Настройка доступа без аутентификации в Solar webProxy

В настоящее момент почти все веб-сайты обеспечивают шифрование трафика по протоколу TLS / SSL. Для контроля такого трафика необходимо осуществлять его вскрытие.

Рисунок 15. Правила для вскрытия HTTPS в Solar webProxy

При этом можно сформировать правила исключения для определённых ресурсов, которые чувствительны ко вскрытию HTTPS (интернет-банкинг, 1С, служебный трафик).

Рисунок 16. Исключения для вскрытия HTTPS в Solar webProxy

В разделе «Перенаправление по ICAP» можно настроить правила блокировок в рамках интеграции с DLP и антивирусом.

Рисунок 17. Перенаправление по ICAP в Solar webProxy

В разделе «Политики» для контентной фильтрации можно настроить применение той или иной политики для всех работников, группы или конкретного сотрудника.

В Solar webProxy предусмотрены многочисленные параметры фильтрации для настройки политики любой сложности: не только IP-адреса и порты, но и членство в группе, URL-адрес ресурса, ключевые слова, расписание, протоколы, тип передаваемого файла, категории веб-сайта. Также реализована настройка ограничений доступа к части сайта — например, к определённым внутренним страницам или группам / каналам в соцсетях и на видеохостингах.

В обновлённой версии появился также конструктор условий, позволяющий создавать более сложные правила доступа сотрудников к интернет-ресурсам. В нём можно использовать логические операторы «и» / «или» / «если..., то». Конструктор политики снижает трудоёмкость настройки правил, автоматизирует этот процесс, что особенно актуально для крупных компаний со сложной организационной структурой.

Дополнительно можно настроить контроль файлов по MIME-типам. Это справочник скачиваемых и отправляемых в интернет данных по стандарту IANA, расширяемый с каждым обновлением и уже приближающийся по степени наполненности к уровню зарубежных аналогов.

Рисунок 18. Политики контентной фильтрации в Solar webProxy

Рисунок 19. Создание правила фильтрации запросов в Solar webProxy

В Solar webProxy реализован модуль разграничения прав на базе ролевой модели. С его помощью можно создавать роли для сотрудников, назначать полномочия, настраивать ограничения доступа к определённым данным и разделам систем. Также реализовано разграничение прав на доступ к тем или иным информационным сводкам по доступу сотрудников к веб-ресурсам.

Рисунок 20. Ролевая модель и защита данных от ИТ-администраторов в Solar webProxy

Для администраторов в рамках этого раздела предусмотрены следующие роли:

- Суперадминистратор с расширенным набором полномочий. Такой сотрудник имеет право просматривать все журналы событий и получает доступ к большинству разделов информационных систем.

- Системный администратор с доступом ко всем системным журналам событий.

- Администратор безопасности, наделённый полномочиями просматривать статистику пользовательских действий в информационных системах, журналы безопасности и фильтрации.

Выводы

Solar webProxy — высокопроизводительный шлюз веб-безопасности (SWG) корпоративного класса. Он гибко разграничивает доступ к веб-ресурсам, приложениям и файлам, защищает от заражённых и фишинговых сайтов, блокирует утечки через веб-канал. Обеспечивается фильтрация трафика на прикладном уровне модели OSI (L7), благодаря чему продукт решает соответствующие задачи более эффективно, чем межсетевые экраны, и дополняет работу последних.

Solar webProxy объединяет в себе большое количество разных механизмов защиты, что избавляет от необходимости приобретать целый ряд отдельных продуктов. Единая архитектура включает в себя функции по фильтрации URL-адресов, защите от вредоносных программ «нулевого дня», сканированию SSL-трафика и предотвращению утечек данных. Благодаря интеграции с остальными инфраструктурными решениями обеспечивается комплексная защита.

Достоинства:

- Входит в единый реестр отечественного ПО, сертифицирован по требованиям ФСТЭК России.

- Отсутствие привязки к конкретным аппаратным платформам.

- Собственный категоризатор веб-ресурсов.

- Гибкая аутентификация сотрудников и приложений.

- Блокирование доступа ко вредоносным и фишинговым сайтам.

- Настройка политики любой сложности.

- Поддержка протокола ICAP для интеграции с DLP или другими системами безопасности, возможность интеграции с Active Directory.

- Балансировка и отказоустойчивость, возможность работы в распределённом режиме.

Недостатки:

- Первая версия агентского ПО, доступная в настоящий момент, малофункциональна.