Шлюзы веб-безопасности (SWG) и межсетевые экраны нового поколения (NGFW) защищают сетевую инфраструктуру от киберугроз. Продукты этих классов схожи, но имеют различия. При грамотном проектировании они дополняют друг друга, что даёт выгоду в обеспечении ИБ. Для примера рассмотрим сочетание продуктов ГК «Солар».

Введение

На рынке информационной безопасности существует ряд классов продуктов, функциональность которых схожа. Примером являются шлюзы безопасности (SWG) и межсетевые экраны нового поколения (NGFW). Часть функциональных возможностей этих продуктов дублируется, в результате чего возникает путаница.

Так, оба класса продуктов защищают сетевую инфраструктуру от киберугроз, хотя у них разные наборы функций и фокусы защиты. Шлюзы сетевой безопасности сосредоточены на контроле веб-трафика и пользовательской активности, а межсетевые экраны нового поколения — на комплексном анализе всего трафика, защите от сетевых атак и высокой производительности.

Таким образом, формируются схожие функциональные возможности продуктов, которые способны закрывать смежные потребности. Примерами могут быть контроль приложений или URL-фильтрация. В документации к системам рассматриваемых классов встречаются формулировки вида «NGFW в режиме прокси-сервера» или «контроль приложений в SWG».

С точки зрения того, какие задачи организаций можно решить, в этих продуктах также можно найти совпадения. И SWG, и NGFW реализовывают защиту от угроз (внутренних и внешних), контроль подключений к интернету, централизацию и унификацию политик доступа пользователей.

При этом всегда стоит помнить, что это разные классы систем с неодинаковым позиционированием.

Разница между SWG и NGFW

Рассмотрим различия между рассматриваемыми классами систем в разрезе функциональных возможностей, практики встраивания в архитектуру и стратегий развития.

Функциональные возможности SWG и NGFW

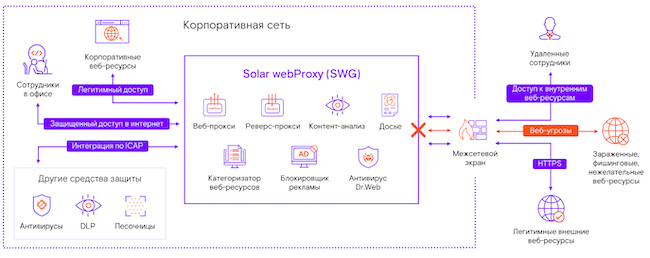

SWG — шлюз веб-безопасности, который блокирует доступ к заражённым и нежелательным сайтам, фильтрует вредоносные программы в пользовательском веб-трафике, а также обеспечивает соблюдение политик компании в части ИТ и ИБ. Основные функциональные возможности SWG — проксирование трафика, URL-фильтрация, контроль веб-приложений, DLP, антивирус, интеграция со сторонними средствами проверки файлов. К этому классу относятся такие продукты, как Solar webProxy.

Особенности Solar webProxy — высокая производительность, гибкая система настройки отказоустойчивости и балансировки нагрузки, удобство настройки и наглядность предоставляемых системой отчётов с возможностью настраивать их отправку пользователям по расписанию и выгружать их в файлы формата PDF, а также возможность использовать распространяемую политику фильтрации интернет-трафика от вендора, динамическая привязка интернет-трафика к пользователям и централизованное управление многоуровневой архитектурой системы.

NGFW — межсетевой экран с функцией глубокой проверки пакетов, который позволяет осуществлять фильтрацию всего трафика не только по портам и протоколам, но и по приложениям, а также имеет расширенные возможности сбора информации о потенциально опасной активности за счёт системы обнаружения вторжений. Основными функциональными возможностями NGFW являются базовое межсетевое экранирование на уровне L3 / L4, контроль сетевых приложений, идентификация и фильтрация по пользователям, обнаружение и предотвращение вторжений (IPS), URL-фильтрация, потоковый антивирус, интеграция со сторонними средствами защиты.

В последнее время этот сегмент рынка активно растёт. В частности, в апреле 2023 г. ГК «Солар» представила Solar NGFW. Продукт успешно прошёл функциональное и нагрузочное тестирование в лаборатории ПАО «Ростелеком», а в ноябре Минцифры включило его в единый реестр российского ПО.

Расположение SWG и NGFW в сети предприятия

В случае проксирования трафика SWG располагается за файрволом. Пример такого расположения приведён на рисунке 1.

Рисунок 1. Схема расположения SWG за файрволом

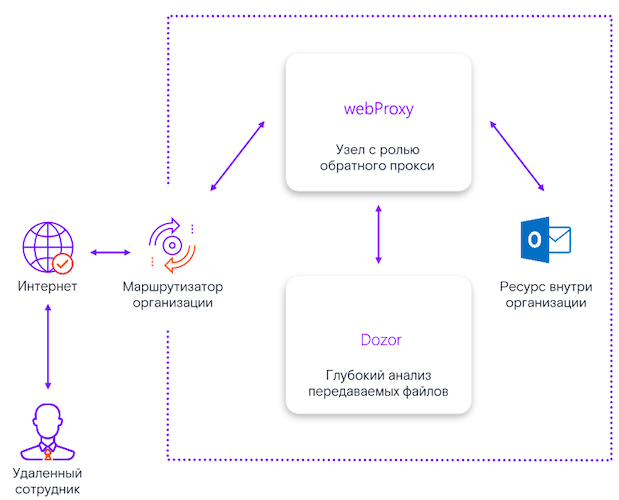

В случае если требуется защищать корпоративные ресурсы в режиме обратного проксирования, SWG располагается внутри корпоративной сети перед межсетевым экраном.

Рисунок 2. Схема расположения SWG в режиме обратного проксирования

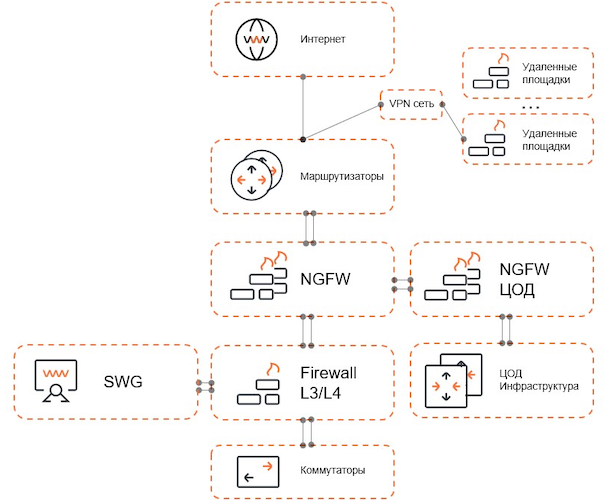

NGFW может располагаться рядом с ядром сети в качестве сегментирующего устройства, ставиться на периметре для проверки трафика на границе с интернетом, а также эксплуатироваться в ЦОДах в качестве высокопроизводительных решений для защиты этих объектов. Распространена и практика установки промышленных NGFW на стыке с сетью АСУ ТП для распознавания и контроля промышленных протоколов.

Для SWG и NGFW важна возможность централизованного управления в распределённой инфраструктуре, мониторинга и сбора логов, а также объединения удалённых площадок в целостную защищённую сеть.

Также оба класса продуктов могут использоваться из облака по сервисной модели.

Стратегии развития SWG и NGFW

С точки зрения стратегии развития, вендоры SWG сосредоточены на нескольких задачах. Во-первых, это расширение возможностей по фильтрации веб-трафика. В это понятие входят увеличение гибкости применяемых политик, поддержка задач по анализу объёмных политик (историческое наследование), качественная категоризация веб-ресурсов, в том числе актуализация базы вредоносных и потенциально опасных узлов. Во-вторых, это обеспечение возможности фильтрации трафика для всех сотрудников, включая дистанционно занятых и работающих на собственных устройствах (BYOD). В-третьих, это развитие типов проксирования трафика. Последнее, четвёртое, — обеспечение соответствия требованиям регуляторов.

Вендоры NGFW, в свою очередь, сосредоточены на достижении высокой производительности, повышении качества обнаружения угроз, разработке модулей защиты на всех уровнях OSI. Также внимание уделяется аппаратному исполнению, учитываются требования заказчиков к составу программно-аппаратного комплекса (процессор, сетевые карты, накопители и др.). Производители стремятся обеспечить широкий набор формфакторов производимых NGFW, соответствие требованиям регулирующих органов.

Добавим по этому поводу, что наша редакция недавно рассматривала методику тестирования NGFW, представленную ГК «Солар».

Синергия SWG и NGFW в корпоративной сети

Таким образом, рассматриваемые продукты отчасти дублируют функциональные возможности друг друга, но в то же время заметно различаются по ряду аспектов, в том числе и по стратегиям развития. Рассмотрим достоинства этих систем, а также возможность их совместного использования для защиты организации от киберугроз.

Преимущества шлюзов безопасности — более тонкая настройка политик работы с трафиком на уровне HTTP-запросов, удобство перенаправления трафика за счёт использования каскадов прокси. Также SWG проще и дешевле масштабировать благодаря виртуальному исполнению.

Достоинства межсетевых экранов — охват всего объёма трафика, а не только HTTP, высокая производительность, анализ на всех уровнях модели OSI (L2–L7), возможность применения для сегментации сети, распознавание сетевых приложений и их блокирование в соответствии с правилами, наличие модуля обнаружения и предотвращения вторжений, предоставление в виде аппаратных решений.

Совместное применение этих СЗИ в организации позволяет диверсифицировать риски и выстроить комплексную защиту. SWG повышает безопасность пользователей и производительность работы файрвола за счёт блокировки нецелевых веб-ресурсов, а NGFW контролирует весь проходящий трафик, сегментирует сеть, контролирует удалённые подключения и объединяет разные физические площадки.

Рисунок 3. Схема гибридного использования SWG и NGFW

Выводы

Разнесение функций безопасности и контроля на разные средства защиты позволяет выстроить многоуровневую систему борьбы с угрозами и избежать перегрузки одного решения, дополнив его функциональность возможностями другого. Подобный подход может быть реализован в компаниях крупного бизнеса, а также в тех организациях, которые испытывают проблемы с производительностью периметровых средств защиты информации.

Экосистема продуктов с единым центром управления, общими механизмами сбора событий и подключаемыми агентами охватывает большую часть потребностей по защите корпоративных ресурсов. Одним из примеров такого подхода является стратегия разработки продуктов ГК «Солар».

При создании экосистемы кибербезопасности компания применяет атакоцентричный подход, осуществляя разработку на основе аналитики по итогам изучения фактов реальных атак. Недавно в состав экосистемы вошёл Solar NGFW, разработанный с использованием технической базы Solar webProxy. Одна из его особенностей — сигнатуры IPS из разных источников, формируемые в том числе благодаря экспертизе центра исследования киберугроз Solar 4RAYS. Это позволяет обеспечить комплексную защиту инфраструктуры клиента.