Несмотря на все разговоры о том, что данные являются важнейшим активом компаний и госструктур, задача их безопасного хранения далека от решения. Часто ИТ и ИБ даже не знают о том, что именно хранится в ИТ-инфраструктуре и где именно. Платформы защиты данных, или DSP призваны решить эту задачу.

- Введение

- Ситуация с хранением и защитой данных. Насколько всё плохо?

- Инциденты с данными

- Чего ждут от DSP?

- Выводы

Введение

На конференции Positive Security Day компания Positive Technologies официально объявила о начале продаж PT Data Security. Этот продукт относится к относительно молодому классу платформ защиты данных, или Data Security Platform (DSP). Как утверждают в Positive Technologies, PT Data Security является первым российским продуктом, относящимся к данному сегменту.

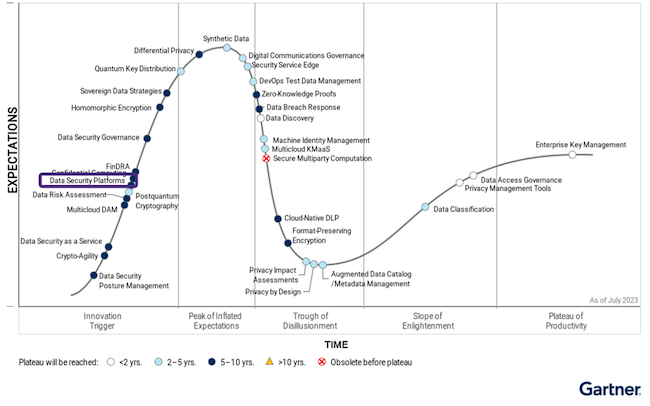

Маркетинговое и аналитическое агентство Gartner в 2023 году разместило данный класс систем в нижней левой части своей знаменитой кривой, описывающей цикл развития технологий (рис. 1). С того времени количество и качество продуктов заметно выросло: по состоянию на 1 июля в Gartner насчитали 21 продукт, относящийся к данному классу. Среди них есть продукты как от крупных корпораций вроде IBM, Microsoft, Thales (Imperva), так и не слишком известных молодых компаний «одного продукта».

Рисунок 1. DSP на кривой развития технологий по Gartner

Согласно определению Gartner, DSP представляют собой платформы, которые объединяют в одном решении функции по обнаружению данных, определению политик безопасности и обеспечению их соблюдения в корпоративной инфраструктуре вне зависимости от расположения. Политики безопасности могут также включать маскирование или шифрование данных, что, в свою очередь, требует применения данных операций как с помощью штатных средств, так и внешних, интегрируемых с DSP через API или другие механизмы.

Появление таких систем стало ответом на запрос со стороны бизнеса и государственных учреждений, которые также оперируют большими объёмами данных, на наведение порядка с их хранением. Согласно данным исследования Komprise, более половины компаний (54%) сталкиваются с тем, что не могут перемещать данные без нарушения работы пользователей и приложений.

Однако решение данной задачи в нынешних условиях, когда объёмы данных растут, а инфраструктура их хранения всё усложняется, практически отсутствует при использовании других инструментов управления данными. В итоге у бизнеса и госструктур просто нет представления о том, где и что хранится. Ситуация в России не является исключением.

Ситуация с хранением и защитой данных. Насколько всё плохо?

Согласно данным исследования «От DLP к DSP: трансформация подхода к защите данных», которое провела компания «К2 Кибербезопасность» с апреля по август 2025 года, существующие системы защиты данных не в состоянии обеспечить необходимый уровень защиты данных. В исследовании приняли участие представители более 100 крупных российских компаний из основных отраслей.

Критически опасными событиями (рис. 2) участники исследования чаще всего называли утечку персональных данных, внутренней информации и нарушение непрерывности бизнес-процессов. Именно они чреваты наиболее серьёзными последствиями в виде штрафных санкций, размер которых многократно вырос, репутационным ущербом или длительным восстановлением.

Рисунок 2. События в инфраструктуре, названные критически опасными

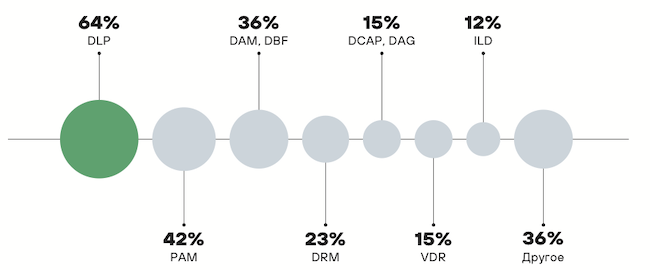

По данным Центра стратегических разработок, объём сегмента защиты данных по итогам 2024 года превысил 23 млрд рублей. Крупнейшими его секторами (рис. 3) стали средства криптозащиты информации, системы защиты от утечек данных (DLP), ПО для предотвращения несанкционированного доступа, а также средства контроля доступа к данным (DAG, DCAP).

Рисунок 3. Основные индикаторы сегмента технических средств защиты данных по итогам 2024 года (источник: ЦСР)

Однако все они работают разрозненно и не позволяют получить полную картину о ситуации с данными в компании с учётом всех их взаимосвязей. Российские компании, как показало исследование «К2 Кибербезопасность», применяют от 6 до 10 различных инструментов, но их применение оставляет много «слепых зон». Наиболее распространены DLP-системы (рис. 4).

Рисунок 4. Системы, используемые в компаниях для защиты данных

Всё это создаёт большую нагрузку на персонал и не позволяет получать целостную картину о данных и правах доступа к ним. Внутреннее исследование Positive Technologies показало, что положение осложняют частые ложные срабатывания, реагирование на которые отнимает много времени.

«Базовый стек инструментов для защиты данных давно определён: он строится на системах классов DLP, PAM, DCAP и DBF. Эти решения закрывают отдельные задачи, но при росте объёма информации и появлении новых технологий, включая большие языковые модели (LLM), уже не дают целостной картины. Более того, поддержка нескольких разрозненных систем требует значительных ресурсов и усложняет управление», — сделал вывод руководитель направления защиты данных и приложений «К2 Кибербезопасность» Вадим Католик, один из авторов исследования.

«Существующие инструменты защиты данных оказались не готовы к новым вызовам, поскольку создавались задолго до трансформации инфраструктуры и для решения конкретных задач. Одни — для мониторинга обращений к БД; другие — для контроля действий пользователей в файловых хранилищах; третьи — для маскирования чувствительных данных и последующей передачи командам разработки и тестирования. Кроме того, подобные инструменты не учитывают контекст, в котором живут данные: их жизненный цикл, связи, связанные бизнес-процессы и т. д.», — такой точки зрения придерживается руководитель направления развития бизнеса по защите данных Positive Technologies Виктор Рыжков.

Как отметил директор департамента защиты данных Билайна Илья Борисов на пресс-конференции, посвящённой запуску продаж PT Data Security, традиционные подходы к защите данных, которые были сформированы 15-20 лет назад в совсем других условиях, больше не работают. К тому же, по его оценке, положение осложняют ещё два обстоятельства:

- Рост количества интеграций между данными.

- Распространение сервисов искусственного интеллекта, в том числе теневых, которые ИТ и ИБ не контролируют. Многие из них взаимодействуют с владельцами, в том числе передавая данные для обучения нейросетей.

Менеджер по работе с регуляторами медиахолдинга Rambler&Co Майя Картонис в своём выступлении на Positive Security Day назвала главным вызовом в сфере управления данными то, что они появляются быстрее, чем ИТ и ИБ службы могут это зафиксировать. Процедура же актуализации этой информации сложна и громоздка. Положение, как отметила представитель Rambler&Co осложняет то, что одни и те же данные в разных системах маркируются по-разному.

Следствиями такого положения дел является отсутствие актуальной картины возможных рисков. Положение осложняет недостаточный уровень дисциплины сотрудников по работе с информацией, что приводит к тому, что довольно критичные данные, в том числе и те, оборот которых регулируется государством, оказываются в самых неожиданных местах, в том числе на тех ресурсах, которые доступны из публичного интернета. Всё это чревато инцидентами, ведущими не только к репутационным, но и прямым финансовым потерям и нарушению эффективности работы бизнеса.

Инциденты с данными

Инциденты с данными, как отметила руководитель направления аналитических исследований Positive Technologies Ирина Зиновкина, часто являются следствием того, что критичные данные оказываются в открытом доступе. Помимо персональных данных (обычно это кадровые документы, например резюме или информация о вакансиях), речь может также идти о содержимом репозиториев кода или внутренней документации.

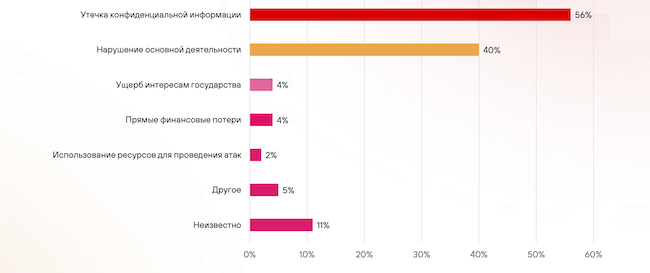

Утечки сведений, как показывает статистика, собранная Positive Technologies, стали последствием 56% атак. Как заявляет InfoWatch, 70% утечек в российских организациях были обусловлены внешними атаками.

Рисунок 5. Основные последствия успешных атак на российские организации

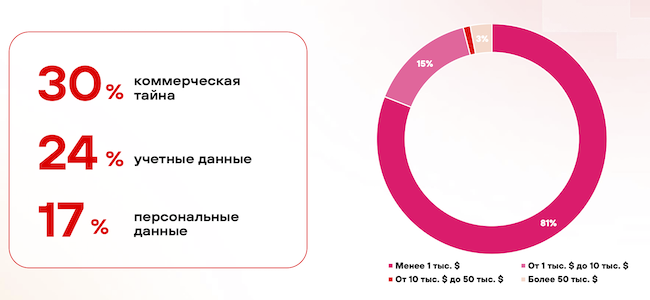

Между тем персональные данные, как обратила внимание Ирина Зиновкина, не являются самой востребованной категорией информации, в которой заинтересованы злоумышленники (рис. 6). В большей степени у них востребованы не массивы персональных данных, а информация, составляющая коммерческую тайну, а также учётные данные, которые могут быть просто проданы или использованы для дальнейших атак.

Многие шифровальщики имеют функцию инфостилера и выгружают информацию перед тем, как зашифровать. Однако немалую роль среди атакующих занимают группировки, которые специализируются как раз на шпионаже и сборе, для них кражи информации являются основной формой деятельности.

Согласно данным совместного исследования InfoWatch и группы ЦИРКОН, по итогам 2024 года коммерческая тайна и платёжные реквизиты занимали приблизительно равные доли. Однако стоит отметить, что результаты этих исследований относятся к разным периодам и их данные несопоставимы. Плюс ко всему, в InfoWatch обратили внимание на то, что объём многих утечек не удаётся установить, что свидетельствует о серьёзной недооценке реальных масштабов проблем.

Однако, как отметила Ирина Зиновкина, новой тенденцией стала попытка шантажа атакованных компаний публикацией украденных данных. InfoWatch фиксировала такие попытки раньше, но в основном применительно к зарубежным компаниям. Косвенным свидетельством подобного поведения злоумышленников стало то, что данные, особенно массивы персданных, чаще стали публиковать в открытый доступ, чтобы показать другим жертвам, что атакующие не блефуют. В целом злоумышленники, по статистике Positive Technologies, выкладывают в открытый доступ 55% данных, оказавшихся в их распоряжении.

Рисунок 6. Характер и стоимость данных, украденных в российских организациях

Основными целями злоумышленников стали предприятия промышленности, госучреждения, ИТ и телеком. По прогнозам на 2026 год эта ситуация сохранится. В Positive Technologies ожидают усиления атак на ИТ и телеком, но госсектору и промышленности также рано расслабляться.

Чего ждут от DSP?

Как отметил Вадим Католик, выступая на Positive Security Day, перед ИТ и ИБ стоит четыре насущные задачи управления данными:

- инвентаризация: компании часто не знают, сколько у них ресурсов хранения и что там находится;

- классификация данных по уровню их критичности и актуальности;

- разграничение доступа и мониторинг обращений;

- распределение ответственности между разными подразделениями организации (ИТ, ИБ, юридическая служба).

«У нас есть запрос на комплексный сервис, который объединит все необходимые нам инструменты защиты данных в рамках единого окна и позволит использовать единые политики безопасности для разного класса событий. Это значительно сократит трудозатраты на регулярное формирование/обновление политик и правил безопасности в различных инструментах», — такие пожелания высказала руководитель управления по лицензированию, стандартизации и защите коммерческой тайны розничной сети «Магнит» Александра Редько.

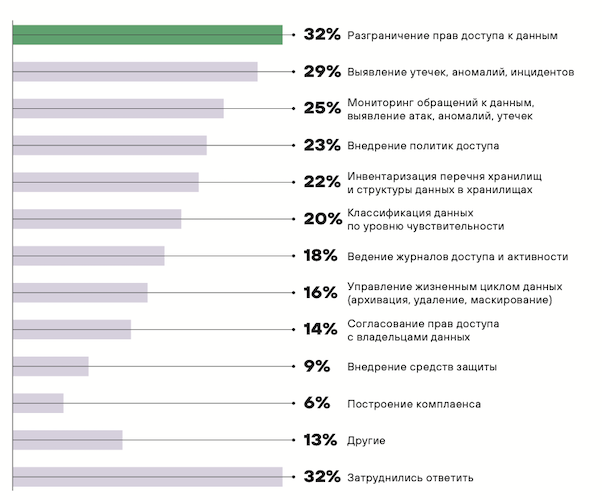

Основные востребованные задачи по защите данных, которые назвали участники исследования, приведены на рис. 7. Однако главной функцией платформ класса DSP директор по защите данных (DPO) Positive Technologies Александр Якимов назвал обнаружение того, что надо защищать. Это важно в условиях, когда критичные данные, например, персональные, могут находиться в открытом доступе, притом инцидент с ними грозит организации крупным штрафом, а виновнику — даже уголовной ответственностью.

Рисунок 7. Задачи, стоящие перед компаниями в сфере защиты данных

Как отметила Майя Картонис, холдинг Rambler&Co присоединился к программе «Ранние ПТашки» по тестированию предварительных версий продуктов Positive Technologies, в том числе PT Data Security. Использование данного продукта, по её словам, позволило устранить целый ряд проблем, прежде всего, связанных с автоматизированной инвентаризацией и классификацией данных.

PT Data Security позволяет анализировать содержимое СУБД, объектных и файловых хранилищ, автоматически анализирует характер данных, выявляет риски неправомерного доступа, устанавливает ограничения прав доступа на основе политик или по атрибутам (ABAC), и контролирует обращения. Доступ к данным происходит в режиме «только чтение». Как показал опыт пилотных проектов, продукт позволяет обрабатывать до 2 млн объектов. В планах разработчиков, как заявил Виктор Рыжков, добиться работы с более чем 1 млрд объектов без роста аппаратных требований.

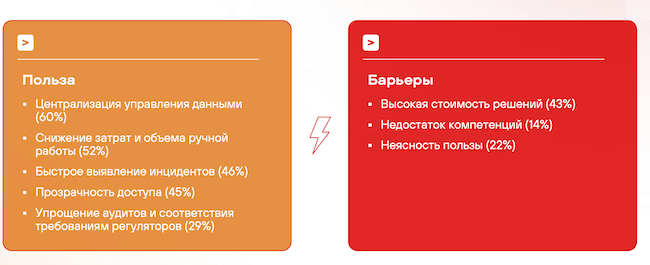

Основные ожидания и опасения участников исследования «От DLP к DSP: трансформация подхода к защите данных» приведены на рис. 8. Как видно, опрошенные специалисты ожидают, прежде всего, решения задач, связанных с инвентаризацией и управлением данными, предотвращения различных инцидентов и соответствия регуляторным требованием. Основным сдерживающим фактором внедрения является дороговизна решений, включая стоимость аппаратной инфраструктуры. Тем не менее согласно результатам исследования, готовы внедрить DSP около четверти опрошенных.

Рисунок 8. Ожидаемая польза и возможные барьеры для внедрения систем DSP

Выводы

Большая часть существующих систем, направленных на защиту данных в корпоративных инфраструктурах, не в состоянии адекватно решать задачи, связанные с инвентаризацией, классификацией, разграничением прав доступа к данным. Они разнородны и фрагментарны, оставляют большие «слепые зоны», что часто является причиной разнообразных инцидентов с потерей или утечкой данных.

Системы класса Data Security Platform лишены многих из этих недостатков. Они позволяют производить целый комплекс задач, прежде всего, связанных с инвентаризацией и управлением данных, причём с минимальным участием персонала. Однако опасением потенциальной целевой аудитории может стать высокая цена таких решений, включая стоимость аппаратной инфраструктуры.