Возможно, уже в ближайшем будущем многие привычные сейчас информационные процессы и технологии переживут существенную трансформацию, поменяв приоритеты и перераспределив игроков рынка. Одним из направлений наиболее ожидаемых изменений будут методы работы с персональными данными пользователей, которые я рассмотрю во второй части цикла материалов «Как кибербезопасность трансформирует рынок ИТ».

- Введение

- Проблема персональных данных

- Идеальная модель работы с персональными данными

- Движение к идеальному миру

- Прогнозы и предостережения

- Выводы

Введение

В конце июня вышла первая часть этого цикла статей, в которой я рассматривал технологическую трансформацию и её влияние не только на рынок кибербезопасности, но и на ИТ-рынок в целом.

В позднем Советском Союзе большую популярность приобрела так называемая теория решения изобретательских задач (ТРИЗ), позволяющая в том числе находить методы усовершенствования технических систем. В ней Генрихом Альтшуллером было введено понятие «идеальной технической системы, затраты на получение полезного эффекта в которой равны нулю». Иначе говоря, решение тем лучше, чем оно проще, а идеальное решение — это такое, когда системы нет, а функции её выполняются. Этот старый забытый метод позволяет по-новому взглянуть на будущее развитие новых отраслей ИТ. Во многих направлениях ИТ мы будем встречаться с «идеализацией» систем и процессов. Эта «идеализация» связана с отмиранием избыточных процедур и неоправданных издержек в поддержании целевых функций информационных систем.

Проблема персональных данных

Далеко не все компании сталкиваются с такими инструментами информационной безопасности, как DLP- или SIEM-системы, но практически все знают, что такое 152-ФЗ и защита персональных данных (ПД). Огромное количество специалистов работает в области приведения к регламентам 152-ФЗ. Большая часть этой работы бюрократична и бесполезна и заключается только в написании необходимого комплекта документов для Роскомнадзора. В реальности же количество инцидентов с утечкой персональных данных с каждым годом только растёт. Попробуем разобраться, как должно выглядеть «идеальное» законодательство по защите персональных данных.

Как уже понятно из логики рассуждения выше, «идеальное» законодательство о ПД — это такое, которого нет, но при этом персональные данные никто не ворует и не использует не по назначению. Иными словами, идеальный набор процедур работы с личными сведениями пользователей подразумевает невозможность от них отклониться даже в условиях отсутствия закона, который обязывает их защищать. Технически должно быть невозможно скопировать и отправить данные на другой ресурс, который не предназначен для их обработки, невозможно получить доступ к персональным данным тем, кто не должен его иметь. Выглядит как утопическая сказка, но давайте чуть глубже погрузимся в эту проблему. Как это ни парадоксально, весь технологический стек для построения такого идеального будущего у нас уже есть; остаётся только понять, почему мы ещё не живём в этой прекрасной реальности.

Идеальная модель работы с персональными данными

Ниже я попробую описать, как с моей точки зрения может выглядеть идеальная модель работы с ПД. Обладателем и распорядителем персональных данных может быть только их владелец — то есть в идеальной модели только обладатель ПД имеет к ним доступ и может разрешить выполнять любые операции с ними. Технически невозможно получить доступ или изменить данные без согласия владельца.

Идея о том, чтобы хранить у себя персональные данные и никому их не показывать, сталкивается с необходимостью их использования различными компаниями и сервисами. Условно можем разделить их на следующие группы:

- Государственные организации (Пенсионный фонд, ФНС, ФСС и др.).

- Силовые ведомства.

- Компании-работодатели (здесь же — институты для студентов, школы и детсады для воспитанников и пр.).

- Банки.

- Компании, продающие товары.

- Компании, предоставляющие сервисы.

Буду надеяться, что никого не упустил. Разберём по каждой отдельной группе, зачем им необходимо использовать персональные данные и можно ли (опять же в «идеальном мире») от этого отказаться.

- Пенсионный фонд ведёт персонализированные счета граждан с целью агрегирования информации о пенсионных накоплениях, производимых выплатах и изменениях. Есть ли необходимость хранить ПД? Первое, что приходит в голову, — что такая необходимость, конечно же, есть, без этого ПФ не может работать. Но давайте задумаемся, не пытаемся ли мы сохранить здесь архаичные процедуры фонда и определить в их рамках невозможность трансформации. Например, ПФ может хранить токенизированные записи всех граждан, без какой-либо персональной информации. Здесь важно только то, чтобы кто-то был «гарантом» действительности токена (уникального идентификатора). Ещё ПФ должен иметь возможность осуществлять выборку данных на основе неких параметров. Допустим, для осуществления новых выплат он нуждается в том, чтобы сделать выборку всех граждан, имеющих детей в возрасте от 3 до 16 лет. Но и в этом случае Пенсионному фонду нет необходимости хранить ПД: важно только то, чтобы в месте, где эти персональные данные есть, можно было бы гарантированно получить ответ с удостоверением целостности этих сведений.

- С силовыми ведомствами ситуация выглядит несколько сложнее. Чтобы не получить слишком много критики, эту группу операторов ПД оставим как единственную под вопросом и обсуждать в рамках данной статьи не будем. Однако я убеждён, что и здесь хранение ПД будет представлять собой неоправданно избыточную сущность.

- Работодателю опять же нет необходимости хранить ПД у себя. Если для всех ведомств, включая налоговую службу, пенсионный фонд и пр., токен-идентификатор является общим правилом, то весь обмен информацией также можно осуществлять через токенизированные записи. Таким же образом — проводить платежи (если идентификаторы принимаются банком).

- Банки: нет никакой технической необходимости использовать ПД для проведения платежей, что подтвердил рынок криптовалюты. Обязанность идентифицировать отправителя и получателя определена законодательно, что в общем-то не мешает изменить это правило и идентифицировать плательщика не по Ф. И. О. и паспортным данным, а по какому-нибудь уникальному или динамическому токену. При этом мы не скатываемся к ситуации полной анонимности платежей. Токены не дают анонимность, они только лишь не раскрывают ПД без необходимости.

- Компании, продающие товары: им персональные данные, как правило, необходимы лишь для организации спам-рассылок в рамках каких-нибудь программ лояльности. Это субъект, который меньше чем кто-либо ещё нуждается в хранении ПД у себя.

- Компании, продающие сервисы: так же, как и субъекты в прошлом пункте, они не нуждаются в ПД уже сейчас, за исключением редких случаев (например, адрес для доставки товаров), но и там нет необходимости именно «хранить» что-то у себя.

Рассмотрим схему, по которой могут работать все представленные выше субъекты.

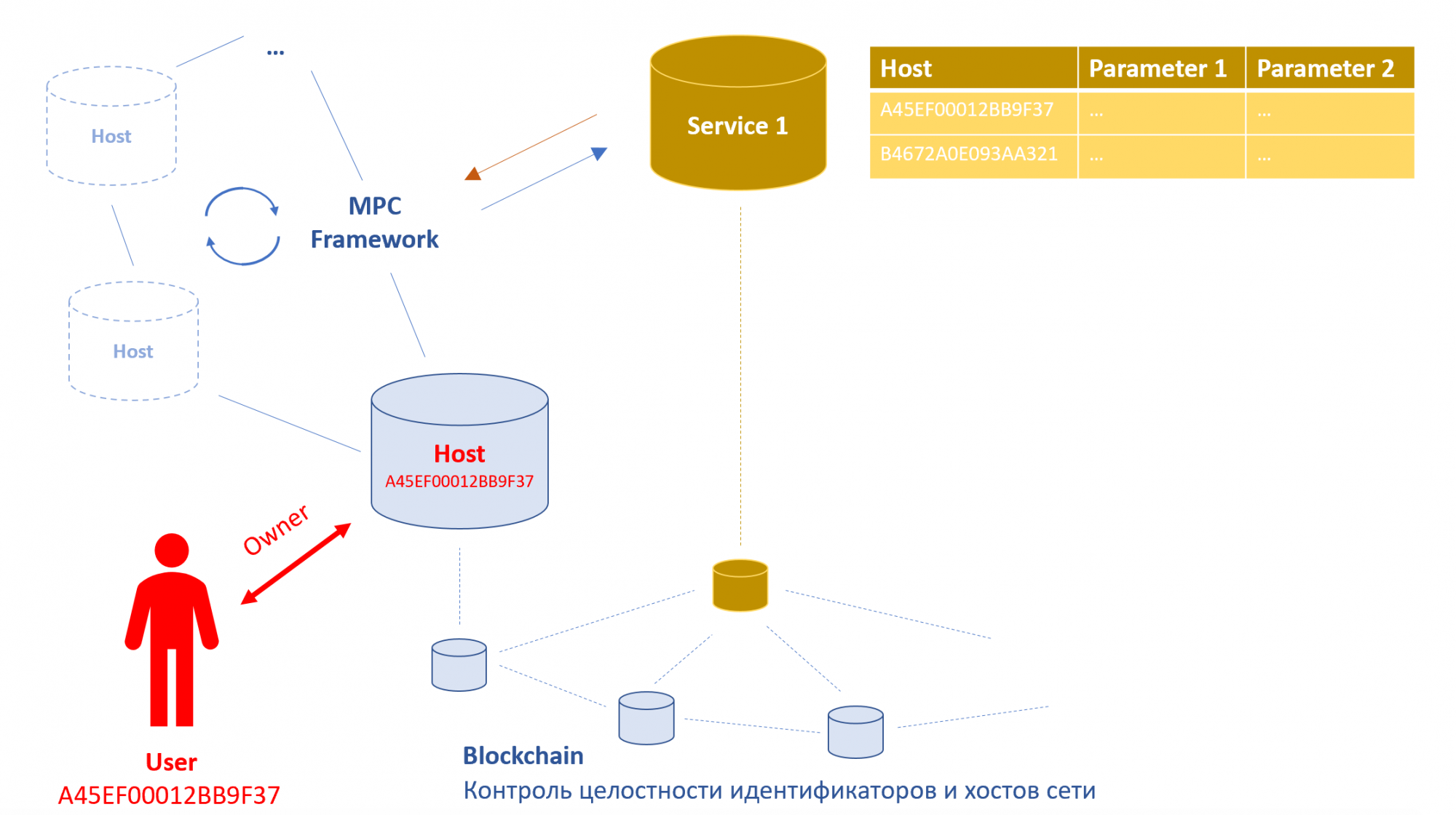

Рисунок 1. «Идеальная» схема работы с ПД

Безусловно, данная схема не претендует на единственно верную. Здесь мы скорее попробуем описать возможную структуру «идеальной» системы работы с ПД, доказав, что она в принципе существует (хотя бы в теории).

Вся система работы с персональными данными состоит из сущностей: хостов (хранилища ПД) и сервисов (кому по каким-то причинам необходим доступ к ПД). Для подтверждения целостности всей структуры можно использовать блокчейн-сеть. Она будет устанавливать достоверность сервисов (подтверждать, что они — именно те, за кого себя выдают). Здесь можно говорить о реализации технологии Decentralized Public Key Infrastructure. В то же время блокчейн-сеть гарантирует целостность данных хостов и транзакционных цепочек по изменению этих данных.

Допустим, у нас есть некий пользователь User. В системе ему присваивается уникальный идентификатор A45EF00012BB9F37. Для того чтобы этот идентификатор сам по себе не превратился в ПД пользователя, было бы правильно сделать его динамическим. Для такой динамичности можно использовать техники, аналогичные тем, что разработаны в методологии Moving Target Defense применительно, например, к рандомизации атрибутов локальной сети предприятия. (Предлагаем ознакомиться с нашим материалом «Защита с использованием подвижных целей (Moving Target Defense): описание технологии и краткий обзор решений». — Прим. ред.) Пользователь A45EF00012BB9F37 является владельцем одноимённого хоста. Этот хост является единственным местом — хранилищем ПД пользователя. Никакие другие участники его личные данные не хранят. Никаких бумаг о согласии хранить и обрабатывать свои ПД где-то ещё человек не подписывает.

Необходимо заметить, что пользователь владеет своим хостом весьма условно. Он, конечно, обладает статусом владельца, но не может произвольно удалять и модифицировать данные хоста. Также он не может отказывать в некоторых запросах к хосту, например от госорганов. При этом он может видеть всю историю обращений и запросов к его данным и следить за её корректностью, а также одобрять или отклонять обращения к хосту от коммерческих компаний. Например, если он заказал пиццу в интернет-магазине, то на хост может прийти запрос на отправку адреса в SMS-сообщении курьеру. Если пенсионный фонд проводит выплаты гражданам с детьми от 3 до 16 лет, то соответствующий запрос придёт на хост от MPC-фреймворка. Пользователь его видит, но отклонить по своему желанию уже не может.

Следующий важный элемент «идеальной» системы — это тот самый фреймворк MPC (multi-party-computation). Он необходим для запроса данных от хостов. Система будет идеальной только тогда, когда она не будет разглашать никакой информации без надобности. Если какому-то аналитическому агентству захотелось узнать средний возраст жителей Москвы, то ему нет необходимости запрашивать данные о возрасте и адресе каждого пользователя в системе. MPC-фреймворк может извлечь финальное значение не получая ПД от хостов. Также во избежание обработки «лишних» ПД можно использовать гомоморфную криптографию для всех запросов, получателем которых является сам пользователь. Например, ГИБДД может полностью сформировать протокол об административном правонарушении даже не зная, кому она его выписывает, а уже сам пользователь дешифрует сообщения и увидит документ.

Без подробной детализации архитектуры приведённой схемы в ней можно найти много изъянов. Например, может показаться, что хранить все в ПД в одном месте крайне опасно с точки зрения надёжности: что-то может сломаться, и все данные будут утеряны. Однако можно воспроизвести распределённый кластер хранения хостов, надёжность которого с точки зрения вероятной потери данных будет даже на порядок выше в сравнении с тем, как данные хранятся сейчас. Аналогично есть решения и по вопросу арбитража прав в системе, чтобы в ней не было суперадмина, а как следствие — и критической уязвимости. Этому можно посвятить ещё как минимум несколько статей, но они уведут нас от главной идеи — реализуемости идеальной схемы работы с ПД.

Движение к идеальному миру

Несмотря на то, что существующий на сегодня технологический стек позволяет практически полностью ликвидировать обработку ПД сторонними организациями, для такого перехода необходим большой объём организационных изменений. Главным тормозом этих перемен является ценность накопленных массивов персональных данных. На сегодняшний день массивы ПД представляют существенную ценность как для коммерческих, так и для государственных структур.

Для коммерческих компаний это — прямой канал маркетинга, а также дополнительный ресурс для генерации денежного потока. Существуют разные подходы к оценке стоимости ПД — например, на основе анализа структуры прибыли операторов. В такой логике персональные данные среднестатистического гражданина РФ могут стоить 926 долларов США, а гражданина Соединённых Штатов — 6105 тех же долларов в год. Это не значит, что можно взять свои персональные данные и продать кому-то за 926 долларов: данная цифра берётся из суммарного дохода всех коммерческих компаний за один календарный год с учётом полученной выручки от использования персональных данных конкретного гражданина. Безусловно, потеря персональных данных приведёт компанию к финансовым издержкам. Однако если все компании «одновременно» лишаются персональных данных, то среднестатистической потери выручки не произойдёт, так как коммерческие структуры скорее делят пользовательские каналы друг с другом при конечной их ёмкости. Здесь речь идёт о том, что рынок находится в равновесии и вряд ли кто-то первым откажется от накопления ПД по собственной инициативе.

Для государственных структур беспрепятственный доступ к ПД — это дополнительный ресурс повышения полномочий. В описанной «идеальной» схеме любой запрос к данным со стороны органов будет протоколироваться и записываться в системе. Любой беспричинный запрос не сможет остаться незамеченным. Если вы не пошли на выборы, а соответствующая ГАС зачем-то сделала запрос для формирования бюллетеня, то вы точно понимаете, что произошло что-то неладное. Любое использование ваших данных в государственных системах становится максимально прозрачным для вас и максимально непрозрачным для других. Такое может себе позволить только кристально честная и уверенная в своей компетентности власть.

Однако существующее сейчас равновесие между желанием ключевых «стейкхолдеров» сохранить доступ к ПД и неэффективностью существующих механизмов работы с ними не означает, что движения в сторону отказа от персональных данных не будет. Такие инициативы уже есть, но движение в направлении «идеального мира» скорее всего продлится дольше чем хотелось бы.

Можно рассмотреть несколько возможных сценариев такого перехода:

- Всё поломать и сразу сделать правильно. Самый маловероятный сценарий. Он подразумевает, что государство должно построить всю схему с нуля и одномоментно перейти на неё, уничтожив при этом традиционный путь работы с ПД. Это несёт в себе много рисков и вряд ли будет реализовано. Дополнительная сложность — в том, что переход на токенизированные активы в рамках конкретного государства не устраняет ПД в связи с необходимостью работы с ними компаний, не находящихся в юрисдикции соответствующей страны.

- Неорганический рост. Мне он видится самым вероятным сценарием. Данный путь подразумевает, что «идеальная» схема изначально будет выполнена для ограниченного набора услуг. Это может быть, например, система идентификации как сервис (IDaaS), позволяющая взять на себя услуги работы с ПД для коммерческих компаний. При этом она должна обеспечить также некий сервисный слой, где интернет-магазин или другая компания будет получать только идентификаторы клиентов. Пользователь пройдёт на сайте аутентификацию через IDaaS-сервис, а далее, чтобы отправить клиенту сообщения или получить банковский перевод, интернет-магазин применит сервисный слой IDaaS. Несмотря на то, что здесь пользователь всё ещё не имеет возможности гарантированно управлять своими персональными данными, сами ПД не размножаются в такой системе бесцельно, а локализуются в одном месте. Далее можно переносить эту модель и на других субъектов, расширяя охват услуг и совершенствуя модель обмена данными.

- Органический рост. Самый долгий сценарий, который подразумевает, что специально для перехода к «идеальной модели» ничего не случится. Делая маленькие шаги каждый год, через 20 лет мы будем жить в другой реальности. В этом случае отдельные элементы приведённой выше схемы будут «вырастать» из смежных сервисов. Например, хост может «вырасти» из монополизирующего рынок решения AuthaaS (Authentication as a Service). Блокчейн-цепочка также может быть изначально открытым сервисом удостоверения целостности данных. Такие решения уже существуют как некоммерческие проекты.

Прогнозы и предостережения

Уничтожение операторов персональных данных неизбежно приведёт к изменениям на ИТ-рынке. Безусловно, это отразится на компаниях, которые оказывают услуги по защите ПД, но здесь мы сосредоточимся на неочевидных выводах. Наибольшие изменения можно ожидать в следующих направлениях.

Снижение роли корпораций. В литературе и кинематографе принято рассматривать апокалиптически-техногенные сценарии будущего, когда человек полностью подконтролен государству, как, например, в произведении Джорджа Оруэлла «1984». Эта идея повсеместно эксплуатируется, в связи с чем в сознании граждан укоренилась мысль о будущем тотальном цифровом контроле — так что любые идеи о цифровизации нашей жизни воспринимаются негативно. Однако такой апокалиптический сценарий я бы рассматривал скорее как неестественный путь технологического развития. Естественный путь (описанный в данной статье) подразумевает рост контроля со стороны граждан и снижение соответствующего ресурса со стороны государства и крупных корпораций. Как это ни парадоксально, именно цифровая безграмотность населения тормозит путь естественного развития и помогает реализации сценариев тотального цифрового контроля.

Повышение динамики рынка. Любой маркетолог знает, что стоимость удержания существующего клиента в несколько раз ниже стоимости привлечения нового. Существуют показатели CRR (customer retention rate — коэффициент, показывающий способность бизнеса удержать существующих клиентов) и САС (customer acquisition cost — стоимость привлечения нового клиента). Если компания не будет накапливать ПД пользователя, не сможет рассылать ему спам и пр., то это приведёт к неизбежному снижению CRR. Однако также это вызовет и снижение CAC, что хорошо для малого и среднего бизнеса: при большей рыночной динамике у них увеличиваются шансы получить клиентов. Также крупные компании в этом сценарии теряют добавочную стоимость, которую можно было генерировать аккумулируя ПД, и тем самым дополнительно снижают цену входа для малого бизнеса.

Монетизация персональных данных. Схема взаимодействия участников рынка, при которой только пользователь может хранить и обрабатывать свои ПД, повышает его значимость как участника информационного обмена. Если раньше можно было получить от пользователя персональные данные, записать их себе, а потом ещё и навязывать рекламу и звонки с опросами, то теперь это станет невозможным. Мы будем иметь огромные массивы пользовательской «бигдаты», но владельцами её будут сами пользователи, без согласия которых работа с ней станет невозможной. В результате человек будет способен «продать» право отправлять определённые запросы к своему хосту через MPC-фреймворк, и стоимость этих запросов может ранжироваться в зависимости от формата сведений.

Единый доступ к большим данным. Описанная выше проблема порождает ещё одно изменение на рынке. Не будет возможности повысить свою конкурентоспособность путём накопления «бигдаты». Сейчас крупные торговые сети, анализируя транзакции, легко могут выяснить, что молоко X по 80 руб. в Ховрино продаётся на 47 % лучше, чем молоко Y по 110 руб. Мелкий магазин продуктов об этом знать не может. В будущем же их способности к аналитике выровняются.

Повышение качества услуг. Это — совсем неочевидный вывод из исчезновения операторов ПД, но чем больше нерыночных механизмов конкуренции ликвидируется, тем больше рыночных инструментов для изменения тех самых CRR и CAC необходимо использовать. И ключевой фактор здесь — качество услуг.

Повышение доли аутсорсинга в ИБ. На сегодняшний день в небольших компаниях отдел ИБ — это один человек, и до 50 % своего рабочего времени (а иногда — и более) этот человек тратит на подготовку комплектов документов по защите персональных данных и на внедрение регламентов работы с ПД в компании. Если необходимость в этой работе исчезнет, то и выделенный специалист по ИБ будет избыточен. Это приведет ко всё большему уходу компаний в аутсорсинг по сервисам информационной безопасности.

Выводы

Возможно, лет через 20 мы будем с сочувствием смотреть в прошлое, осознавая, сколько бесполезных процедур по защите персональных данных мы имели в 2020 году. Сами по себе они не создают полезной добавочной стоимости, «кошмарят» малый бизнес и только увеличивают объёмы несанкционированной обработки и торговли ПД. Рынок услуг по защите персональных данных на сегодняшний день огромен и продолжает расти. По выполнению требований GDPR он оценивается к 2023 году в 2,6 млрд долларов США. По соответствию 152-ФЗ такую оценку рынка найти не удалось, но уверен, что цифра также будет внушительной. И этот рынок исчезнет в перспективе 10 и более лет, так как бесполезно увеличивает издержки компаний и не обеспечивает реальную защиту.

Уже сейчас появляется много разработок, позволяющих сократить объём работы с ПД без необходимости. Сюда же можно отнести и буквально на днях анонсированный НПК «Криптонит» протокол обмена персональными данными. Однако, несмотря на существующую уже сейчас техническую возможность ликвидировать подавляющее большинство операторов ПД, мы сталкиваемся здесь с организационными сложностями и сопротивлением ключевых «стейкхолдеров» рынка.

Если говорить о сценариях возможной трансформации, то мне наиболее вероятным видится рассмотренный выше вариант «неорганического роста». Уже сейчас можно наблюдать, как многие крупные игроки рынка пытаются аккумулировать сервисы IDaaS. Вполне успешен в этом плане, например, China Mobile, который предоставляет идентификационные токены более чем тысяче приложений, избавляя их от необходимости сбора регистрационных сведений и хранения персональных данных. Интеграция таких инициатив с государственными информационными системами может уже в ближайшем будущем создать близкую к «идеальной» модель работы с ПД.