Взлом онлайн-банка

Взлом онлайн-банка — получение доступа к денежным счетам граждан с помощью вредоносных программ или мошеннических действий через несанкционированный доступ к системе дистанционного банковского обслуживания (ДБО).

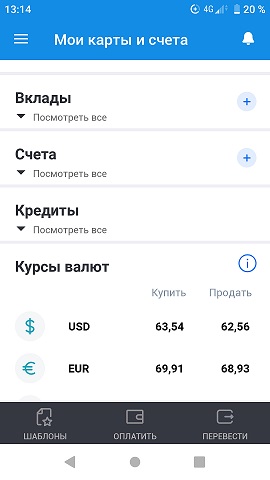

Банки стараются предложить своим клиентам эффективные механизмы управления счетом и личным кабинетом, удобно организовать финансовое взаимодействие клиентов с их контрагентами. Для этого разрабатываются специальные веб-приложения, которые и позволяют производить манипуляции с активами, хранящимися в банке. Совокупность веб-сервисов, которые предоставляют возможность не только получать справочную информацию по счетам, но и давать банку поручения о движении денежных средств, называются онлайн-банкингом.

Однако скорость, с которой выпускаются новые продукты, может сыграть негативную роль. Если при разработке веб-приложения не было уделено достаточно внимания безопасности, то посторонние злоумышленники вполне могут вмешаться в работу онлайн-банкинга и ограбить его клиентов. Таким образом, взлом онлайн-банкинга — это выполнение злоумышленниками несанкционированных транзакций от имени клиента.

При этом банк имеет ограниченное влияние на клиента в части обеспечения безопасности. Например, он не может научить людей правильно хранить пароли от системы онлайн-банкинга или электронные сертификаты, проверять свои компьютеры на наличие вредоносных программ и выявлять другую нежелательную активность. Поэтому в договорах с банком обычно указано, что ответственность за несоблюдение требований безопасности лежит на клиенте, а это, в свою очередь, не позволяет последнему получать возмещение убытков после инцидентов ИБ. Поэтому компании и физические лица, выбирая банк с возможностью дистанционного обслуживания, должны проверять, какие инструменты защиты он может им предоставить.

Классификация и способы взлома онлайн-банка

Методы взлома онлайн-банкинга аналогичны вариантам взлома любого веб-приложения:

- Фишинг. Злоумышленники рассылают спам или публикуют в социальных сетях ссылки на ресурсы, имитирующие платёжный интерфейс банка. Если жертва переходит по такой ссылке, у нее выманивается пароль и другая идентификационная информация, необходимая для совершения транзакции с ее счета. Для блокирования этой атаки рекомендуется не переходить по присылаемым или опубликованным на посторонних сайтах веб-адресам — только прямой набор URL или переход из закладок с проверкой наличия защищенного соединения (использование протокола HTTPS с правильным написанием имени банка в сертификате).

- Кража личных идентификаторов (личности). В системах онлайн-банкинга обычно выполняется аутентификация по паролю, перехват которого позволяет инициировать некоторые действия. Кроме того, в веб-приложениях есть возможность воровства сookie-файлов (идентификаторов сессий), что создает потенциальную возможность вмешаться в сеанс легитимного пользователя, авторизовавшегося в системе ранее. Конечно, банки сейчас используют сложные системы аутентификации с одноразовыми паролями, однако при определенных обстоятельствах такие коды можно перехватить. Обычно для этого используются вредоносные программы, которые работают на устройстве пользователя. Для защиты от такого способа нападения рекомендуется устанавливать антивирусные программы и использовать квалифицированные сертификаты с генерацией подписи на внешнем устройстве.

- Взлом веб-сайта банка. Поскольку онлайн-банк — это веб-приложение, то в нем могут быть ошибки, которые позволяют с помощью специально подготовленных ссылок или внедренных JavaScript-сценариев манипулировать интерфейсом приложения. Цель такого манипулирования состоит в том, чтобы перенаправить деньги на другой счет, навязать какие-нибудь посторонние транзакции или даже блокировать интерфейс и требовать выкуп за возврат контроля над ним. Если не переходить по ссылкам из непроверенных источников и не открывать онлайн-банк после посторонних сайтов, то можно избежать подобной атаки. Со стороны банка рекомендуется провести аудит кода веб-приложений на предмет ошибок.

- Социальная инженерия. Злоумышленники могут обманом заставить жертву совершить ненужную транзакцию. Например, зафиксированы случаи, когда киберпреступники представлялись сотрудниками ИТ-департамента банка и просили сгенерировать «тестовые» транзакции — якобы для отладки приложения. При этом даже не обязательно нарушать работу банковской программы: неготовый к такой атаке сотрудник может сделать всё самостоятельно. Для защиты от подобных атак лучше всего не доверять контроль над корпоративным счётом одному человеку: делегировать полномочия по подготовке транзакций, проверке их корректности и исполнению различным сотрудникам, хотя бы один из которых должен хорошо разбираться в информационной безопасности.

- DDoS-атака. Злоумышленники могут вывести из строя онлайн-банк, в том числе — для скрытия другой атаки, чтобы клиент не смог заметить воровства денег и не попытался заблокировать несанкционированную транзакцию. Поэтому если веб-интерфейс оказался недоступен, то стоит попытаться проверить состояние своего счета другим способом — возможно, ваше клиентское приложение заблокировано специальным вредоносным агентом.

Жертвы взлома онлайн-банка

Основным объектом воздействия в данном случае является веб-приложение банка. Впрочем, кредитные организации и их сотрудники уже весьма квалифицированны (как в информационных технологиях, так и в ИБ), поэтому хакеры обычно атакуют слабое звено — клиентов или их компьютеры. В большинстве случаев эти операции оказываются более эффективными, чем воздействие на информационную систему банка. Впрочем, вполне возможна атака на банк через клиента — например, с помощью вставки вредоносного кода во вполне легальную и предсказуемую переписку с ним.

Пользователю клиентской программы онлайн-банкинга важно понимать, что происходит с приложением, когда совершается транзакция: любые подозрительные действия стоит расценивать как попытку мошенничества. Рекомендуется не вводить идентификационную информацию в подозрительные формы, проверять надежность HTTPS-соединения и контролировать активность других приложений. Также стоит иметь второй фактор аутентификации, независимый от веб-приложения — например, получение одноразовых паролей по SMS. Кроме того, стоит открывать приложение из закладок, а не по ссылкам из присылаемых сообщений.

Источники атак на онлайн-банки

Злоумышленники охотятся за идентификационными данными банковских веб-приложений, чтобы попытаться получить доступ к деньгам клиентов. Проблема усугубляется тем, что изначально протокол HTTP не был рассчитан на создание защищённых приложений — в основном он служил для показа отдельных страниц. Механизмы, обеспечивающие целостность транзакций и сессий, появились в нем недавно и являются необязательными расширениями. Таковы, в частности, сookie-файлы, которые как раз и предназначены для сохранения информации о сеансах связи. В то же время воровство этих идентификаторов позволяет злоумышленникам вмешиваться в работу приложения и совершать несанкционированные действия. Разработчикам систем онлайн-банкинга необходимо иметь это в виду.

При этом средства защиты на стороне банка могут потребовать весьма больших ресурсов. Даже простой переход всего сайта на защищённый вариант протокола HTTPS является сложной задачей, не говоря уже о нагрузке, которую создаёт шифрование при его массовом использовании. Традиционно защиту распространяют только на наиболее значимые места веб-приложений, а остальная (порой большая) часть остаётся незащищённой. Современные браузеры имеют визуальные метки для оценки защищённости соединения, и пользователи должны за ними следить.

Кроме того, всплывающие окна и другие элементы веб-интерфейса не всегда имеют визуальную атрибутику самого сайта — пользователь не может достоверно определить, к какому сайту какое окно относится, что позволяет злоумышленникам открывать поверх страниц банков собственные запросы идентификационной информации, которые сложно визуально отличить от легитимных. Обман пользователя с помощью манипуляций с веб-интерфейсом создаёт угрозу для веб-приложений, требующих защиты от утечки важной информации. Именно в этой плоскости идёт соревнование между разработчиками приложений, которые пытаются предложить пользователям новые инструменты защиты, и хакерами, придумывающими новые методы обхода этих инструментов. Наиболее эффективным методом сейчас является выход за пределы веб-интерфейса с помощью SMS-уведомлений и контрольных звонков, но хакеры уже начинают адаптировать и эти механизмы для своих целей.

Анализ риска

Защищать онлайн-банк нужно с двух сторон — самого банка и клиента. Основная цель защиты со стороны банка — выявить и блокировать попытки манипулирования веб-приложением и передаваемым трафиком. Лучше всего использовать для этого защищённый протокол HTTPS, для чего стоит установить обратный прокси-сервер, который будет заниматься расшифровкой трафика пользователей. Иногда такие прокси-серверы также выполняют функции надёжной аутентификации пользователей и идентификации устройств, выполняют функции Web Application Firewall (WAF). Они же могут решать задачи по балансировке нагрузки, оптимизации загрузки приложений и другие, не связанные прямо с безопасностью, но полезные для оптимизации веб-приложений. Хорошей практикой является предложение клиентам технологии двухфакторной аутентификации с помощью специальных аппаратных токенов, распознавания лиц и голоса, одноразовых паролей, присылаемых по SMS, и других методов. Хорошо, если клиент может самостоятельно выбрать наиболее удобный и приемлемый по стоимости метод дополнительной аутентификации.

Отдельно стоит упомянуть о механизмах проверки на манипулирование средой исполнения браузера. Для этого можно использовать, например, технологию SSL-антивируса — специального скрипта, сканирующего окружение пользователя на предмет обнаружения вредоносной активности. Кроме того, можно фиксировать отпечаток оборудования, с которого пользователь загружает веб-приложение. Если он заходит с устройства, которое раньше не применял, то стоит попросить его пройти дополнительную проверку и указать это устройство как собственное. Некоторые производители средств защиты предлагают подобные инструменты контроля пользовательской среды исполнения веб-приложения.

Для клиентов важно обеспечить защиту от вредоносной активности: проверять своё устройство антивирусом, работать с сайтом банка в защищённом режиме, предпочтительно — из браузера с минимальным набором дополнений. Также нелишним будет использование двухфакторной аутентификации, при которой злоумышленник не сможет войти в онлайн-банк даже при краже пароля. Полезно каждый раз не лениться и проверять правильность написания имени банка в сертификате HTTPS, а также конструкцию URL, чтобы она не была слишком сложной и обременённой дополнительными параметрами; это позволяет сделать любой браузер. Некоторые антивирусы могут выполнять эту работу за клиента и предлагают подключаться к сайтам банков с проверкой их подлинности. Например, у «Лаборатории Касперского» такой режим называется «Безопасные платежи». Следует отметить, что клиент сам отвечает за свои деньги, поэтому стоит выбирать банки, которые заботятся о безопасности своих веб-приложений: имеют дополнительные функции по строгой двухфакторной аутентификации, предлагают механизмы контроля среды исполнения, работают полностью в защищённом режиме, то есть используют в своей работе инструменты, которые описаны выше в этом разделе.