Взлом мобильного банка

Смартфоны сейчас стали полноценными платформами для приложений — их стоимость и распространенность позволяют предоставить клиентам банков постоянный контроль за финансовыми активами. Смартфоны, как правило, находятся всегда под рукой и в случае необходимости могут привлечь внимание своих владельцев. Банки начинают использовать мобильные платформы для создания новых сервисов и для так называемой цифровой трансформации своего бизнеса — активного вовлечения клиентов в процесс предоставления финансовых сервисов. С помощью мобильных телефонов банки могут организовать проверку счетов, оповещение пользователей об изменении их состояния, формирование транзакций и многие другие сервисы. Именно поэтому для привлечения современных и технически грамотных пользователей банки предлагают им мобильные приложения собственной разработки.

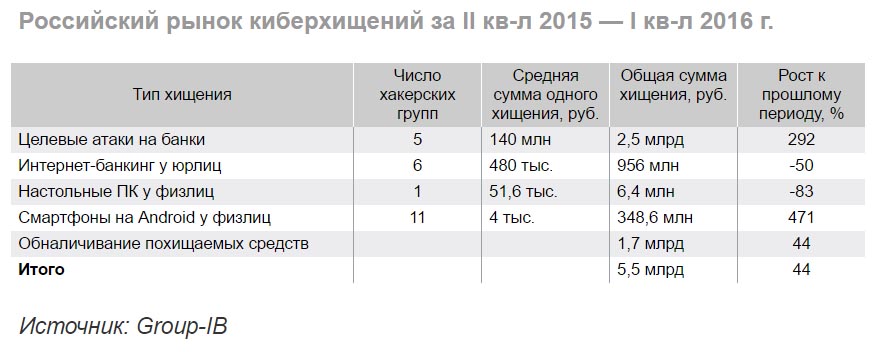

Однако с появлением новых возможностей появляются и новые риски. Злоумышленники уделяют мобильным платформам все больше внимания и видят в них отличный источник заработка и выход на новых, часто менее опытных, жертв. К тому же, эффективность социальной инженерии не зависит от платформы и определяется скоростью принятия необдуманных решений — а мобильные технологии опасны именно тем, что с их помощью такое решение можно быстро исполнить. Кроме того, сами устройства весьма компактны, и поэтому их можно банально украсть. Если мобильное устройство используется как идентификатор, то украв его, злоумышленник может получить достаточно полномочий для доступа к банковскому счету.

Классификация и способы взлома мобильного банка

Сразу следует сказать, что для мобильных платформ — Android и iOS — создают не так много вредоносных программ, как для настольных операционных систем. Это связано с постоянным обновлением программного обеспечения, использованием контролируемого производителем магазина приложений, проверкой целостности устанавливаемых пакетов, управлением полномочиями отдельных приложений, разделением программ и другими встроенными в саму платформу механизмами защиты. Именно поэтому в мобильных экосистемах нет вирусов в их классическом понимании — саморазмножающегося кода, автоматически встраивающегося в другие приложения. Существующие вредоносные объекты — это главным образом троянские программы, для установки которых требуется взаимодействие с пользователем. Случаев автоматического заражения устройств пока не зафиксировано. Именно поэтому безопасность мобильных приложений, в том числе и банковских, зависит в основном от квалификации пользователей.

Тем не менее уже появилось несколько способов атаки на мобильные приложения банков. Можно выделить следующие случаи:

- Социальная инженерия. Это — атака не на приложение, а на пользователя, однако наличие мобильного приложения банка ускоряет атаку и усугубляет последствия. Например, если приходит сообщение вида «Я в беде — срочно переведи деньги», то без мобильного приложения нужно было бы запустить компьютер, подключиться к интернету, активировать веб-интерфейс и только после этого завершить атаку. На это нужно время, в течение которого можно догадаться позвонить человеку и переспросить, действительно ли ему требуется финансовая помощь. В случае же мобильного приложения достаточно скопировать номер телефона в буфер обмена и ввести его в мобильном приложении банка, на что уходит всего несколько минут.

- Установка вредоносных программ. Обычно злоумышленник пытается обмануть пользователя и убедить его скачать программу, которая будет перехватывать SMS-сообщения и пароли. В других случаях применяются уже имеющиеся на устройстве приложения: например, какая-нибудь фирма, разработавшая мобильную игру, разоряется, и ее перекупает вместе с исходными кодами киберкриминальная группировка, которая при следующем обновлении внедряет нежелательную функциональность. Могут быть и экзотические способы: скажем, злоумышленник просит на улице телефон, чтобы позвонить, и незаметно устанавливает на него троянскую программу. Именно поэтому не рекомендуется давать свой телефон в руки посторонним. Теоретически возможна установка вредоносных объектов и с помощью уязвимостей в мобильных приложениях, например браузере или почтовом клиенте, как это сейчас происходит на персональных компьютерах. Пока таких случаев не зафиксировано, но в будущем они вполне вероятны.

- Воровство или потеря устройства. Поскольку средство связи является мобильным, клиент может его потерять, а нашедший его злоумышленник — с помощью установленного ранее и авторизованного приложения совершать несанкционированные транзакции. Такими атаками могут промышлять воры, которые действуют в местах большого скопления людей.

- NFC. Если телефон оборудован чипом, который позволяет совершать бесконтактные платежи через приложение банка, то это может быть дополнительным вектором атаки. В этом сценарии даже не требуется взлом: злоумышленник просто использует стандартные функции, позволяющие переводить небольшие суммы без разблокировки устройства.

- Перехват данных. Следует сразу отметить, что в правильно спроектированном и построенном приложении вероятность воровства необходимых данных и прохождения процедуры верификации посторонним пользователем низка: часто для этого нужно клонировать SIM-карту, к которой привязан счёт в банке, или устанавливать троянскую программу, которая в режиме реального времени будет перехватывать SMS-сообщения на устройстве клиента. Вероятность такого исхода в принципе существует, но сделать это очень трудно, и массовые атаки подобного типа невозможны.

Объект воздействия взлома мобильного банка

Как и в случае с веб-приложением, здесь присутствуют две стороны для атаки: само мобильное приложение и банковская система дистанционного обслуживания, с которой оно взаимодействует.

Источник угрозы

Основной источник угрозы — мобильная платформа, совмещающая мощное вычислительное устройство со средством связи, которое можно использовать для идентификации пользователей. Если злоумышленнику удалось закрепиться в системе, то он может похитить важную информацию или навязать транзакцию с помощью манипулирования приложением.

Анализ риска взлома мобильного банка

Для защиты клиента используются антивирусные программы на мобильном устройстве. Кроме того, рекомендуется включать блокировку экрана с помощью одного из методов аутентификации. В приложениях некоторых банков есть даже встроенные антивирусные модули, которые проверяют устройство перед запуском основной функциональности. Некоторые антивирусы имеют функцию «антивор», которая стирает все данные на телефоне в случае его утери и последующего подключения к Сети.

На стороне банка рекомендуется использовать метод идентификации устройства, на котором запущено приложение. Сбор данных о привычках пользователя обеспечит выявление аномального поведения, что позволяет динамически менять лимиты на операции в зависимости от уровня доверия. Для новых устройств можно использовать процедуру более строгой аутентификации.

Также логично использовать идентификатор мобильного устройства — т.н. отпечаток. При первом запуске приложения он фиксируется, а потом проводится строгая аутентификация пользователя, чтобы привязать номера телефонов и адреса почты к конкретному гаджету. В дальнейшем отпечаток используется для удостоверения личности пользователя, которому достаточно ввести свой PIN-код для допуска к банковской системе. Этот механизм можно усилить, установив ограничения на количество применяемых клиентом устройств.