В статье представлен обзор отечественных продуктов сферы информационной безопасности: DLP-системы «Контур информационной безопасности SearchInform», а также инновационного решения SearchInform Event Manager (SIEM).

SearchInform Event Manager специализируется на управлении событиями безопасности. Приведены реальные истории выявления и предотвращения фактов нарушения корпоративных политик ИБ из практики компаний, использующих данные системы.

2. Контур информационной безопасности

2.1. Поисковые алгоритмы КИБ SearchInform

2.2. Аналитические возможности КИБ SearchInform

2.3. Проведение расследований по инцидентам

2.4. Примеры расследований инцидентов

3. Searchinform Event Manager (SIEM)

3.1. Проведение расследований по аномалиям в SearchInform Event Manager

3.2. Примеры выявления аномального поведения SearchInform Event Manager

4. Инструмент для расследования зафиксированных инцидентов

5. Комплект поставки решений Searchinform

Введение

Проблемы информационной безопасности в последнее время стали одним из наиболее важных аспектов в деятельности компании. Вместе с развитием информационных технологий увеличиваются масштабы угроз корпоративной инфраструктуре, возможностей и каналов передвижения информации стало настолько много, что необходимость их контроля больше не нуждается в обосновании.

Благодаря непрерывному развитию продукты SearchInform — «Контур информационной безопасности SearchInform» и SearchInform Event Manager — не просто контролируют трафик, а строят полноценный «защитный контур». Решения SearchInform перекрывают все потенциальные каналы утечки конфиденциальной информации, при этом оставаясь незаметными в рабочем процессе компании.

Контур информационной безопасности SearchInform

«Контур информационной безопасности (КИБ) SearchInform» — современное решение по контролю над информационными потоками предприятия на всех уровнях. Продукт имеет модульную структуру, то есть заказчик может по выбору установить все или необходимую часть компонентов.

«КИБ SearchInform» имеет 3 подхода к реализации контроля информационных потоков:

1. Платформа Endpoint позволяет перехватывать информацию при помощи агентов, которые устанавливаются на ПК сотрудников. При этом контролируются: интернет, корпоративная и личная электронная почта, все популярные мессенджеры (Viber, WhatsApp, Telegram и др.), Skype, облачные хранилища, FTP, Sharepoint, вывод документов на принтеры, использование внешних устройств хранения. Контролируется файловая система ПК, активность процессов и сайтов, информация, отображаемая на мониторах ПК и улавливаемая микрофонами, нажатые клавиши, доступно удаленное онлайн-наблюдение за ПК. Также агент позволяет принудительно шифровать любые пользовательские данные. Доступен контроль как открытых, так и шифрованных соединений. Возможна установка запрета на использование портов ввода-вывода или определенных устройств.

2. На базе Network контроль перемещения информации выполняется на уровне сетевых шлюзов. При этом осуществляется мониторинг использования интернета, корпоративной и личной электронной почты, всех популярных мессенджеров, облачных хранилищ, FTP и Sharepoint.

3. Перехват данных, поступающих со стороны программных или аппаратных прокси-серверов, корпоративных почтовых серверов, контроллеров домена Active Directory, корпоративного мессенджера Lync, осуществляется посредством интеграции со сторонним ПО или оборудованием.

Все три способа могут использоваться совместно, контроль осуществляется незаметно для пользователя. Помимо ключевой задачи, связанной с предотвращением утечек конфиденциальной информации, КИБ SearchInform решает ряд задач, связанных с контролем действий персонала.

Поисковые алгоритмы КИБ SearchInform

Всю перехватываемую информацию, особенно в крупной компании, нецелесообразно подвергать ручному анализу. Не все события, зафиксированные DLP-системой, несут потенциальную угрозу. В системе разработаны поисковые алгоритмы, которые позволяют офицеру безопасности быстро ориентироваться в данных и выполнять проверку на соответствие корпоративным нормам ИБ.

Система предусматривает следующие типы поиска:

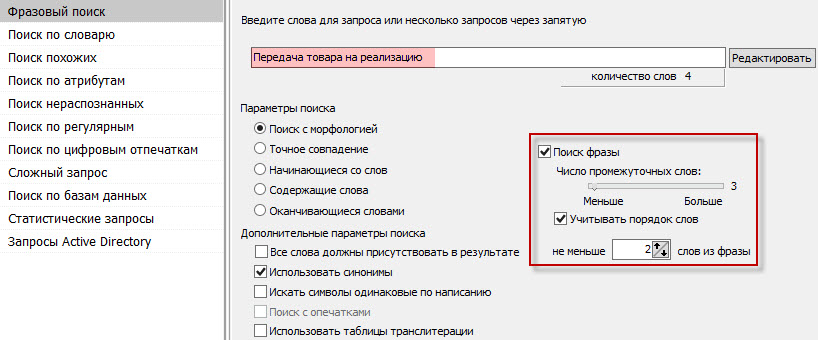

- фразовый поиск с учетом порядка слов, наличия количества промежуточных слов и количества слов из задаваемой поисковой фразы;

Рисунок 1. Пример задания фразового поиска в модуле AlertCenter

- поиск по словарю позволяет отобрать документы, относящиеся к определенной тематике;

- поиск по атрибутам: например дата, время, отправитель, получатель, канал передачи информации, расширение документа и т. п.;

- поиск нераспознанных документов;

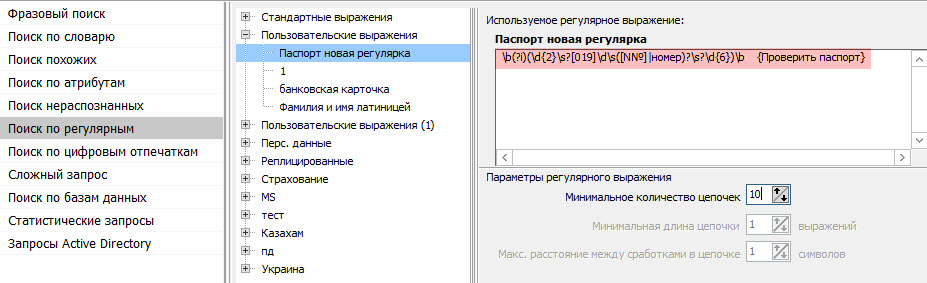

- поиск по регулярным выражениям — поиск данных, которые имеют шаблонную структуру, к примеру, серия и номер паспорта;

Рисунок 2. Пример отбора по регулярным выражениям в модуле AlertCenter

- поиск по цифровым отпечаткам, позволяющий обнаруживать факт пересылки любых файлов: фотографии или скриншота, исполняемых файлы и т. д.

- поиск по статистическим параметрам, позволяющий автоматически выявлять инциденты на основе количественных показателей и аномальную активность среди сотрудников; поиск документов с паролями;

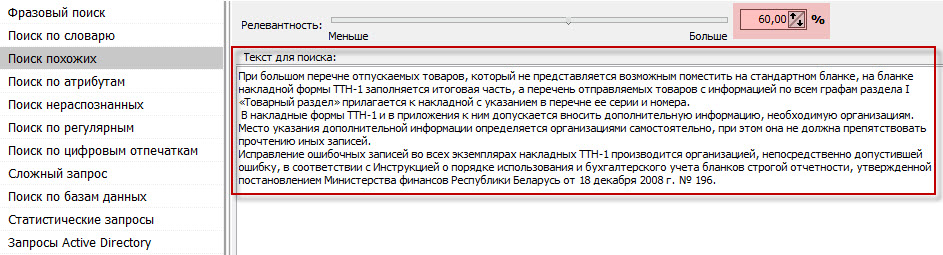

- поиск похожих (запатентованный способ SearchInfrom), позволяющий найти документы, схожие с образцом по смыслу и др.

Рисунок 3. Пример «поиска похожих» средствами модуля AlertCenter

Для каждого типа поиска предусмотрены дополнительные опции: учет морфологии слов, синонимов, опечаток, замены букв, транслитерации, релевантности поиска и др. Доступно создание комбинированных алгоритмов отбора, создание собственных регулярных выражений, словарей, использование логических операторов для объединения множества критериев и пр.

Система позволяет использовать все описанные технологии не только для детектирования совершенных нарушений, но и для блокировки нежелательных действий.

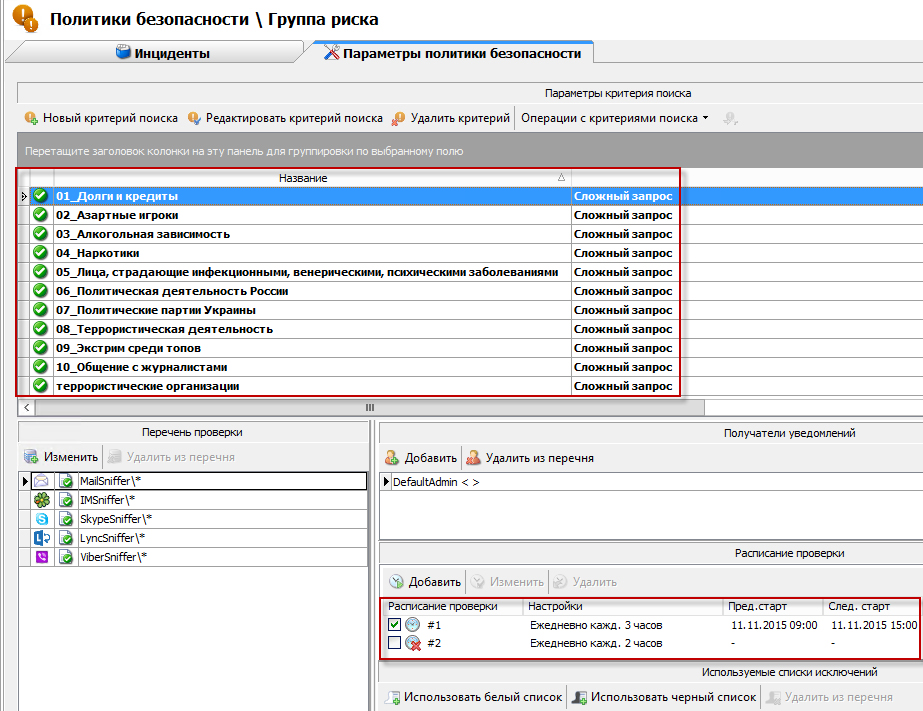

Аналитические возможности КИБ SearchInform

Поисковые возможности системы позволяют проводить аналитику любой сложности и адаптировать DLP-систему под конкретные задачи и корпоративные стандарты. С этой целью в консоли специализированного модуля AlertCenter, отвечающего за автоматическое выявление нарушений политик безопасности, задаются критерии политики ИБ и расписание их автоматической проверки. При обнаружении инцидента происходит так называемая «сработка»: в соответствии с настройками система оповещает сотрудника службы ИБ о нарушении политики или блокирует потенциально опасное действие до его завершения.

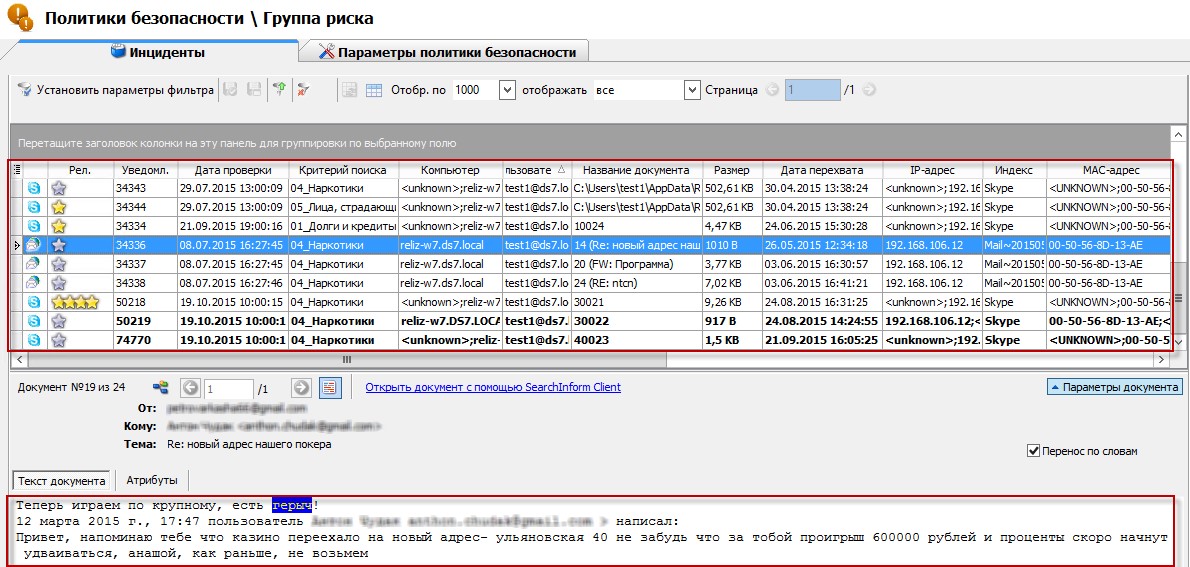

Рисунок 4. Настройка в модуле AlertCenter критериев и расписания проверок на примере политики безопасности «Группа риска»

Рисунок 5. Список инцидентов, зафиксированных в соответствии с критериями политики безопасности «Группа риска»

На основании собранных данных модуль КИБ ReportCenter позволяет формировать разнообразные отчеты в виде графиков, диаграмм, таблиц и графов:

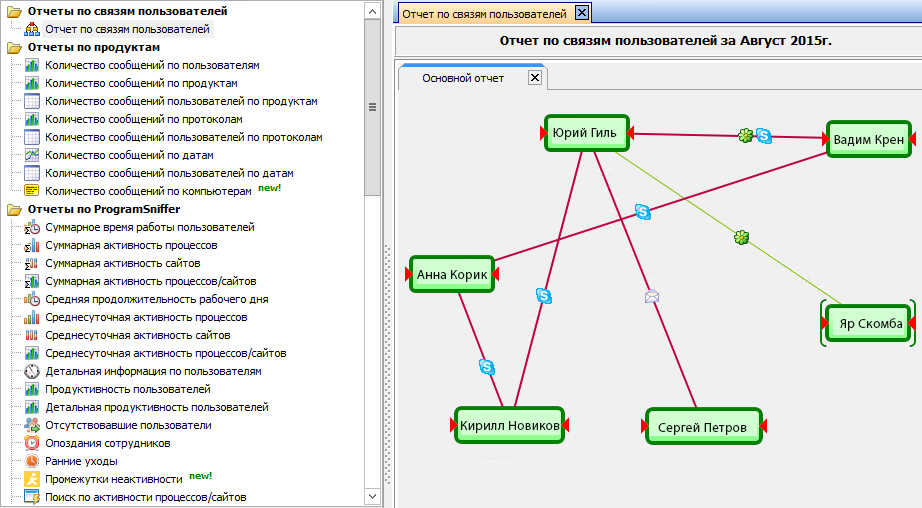

- Отчеты по связям пользователей наглядно отображают всю собранную информацию о внешних и внутренних контактах пользователей и каналах их связи.

- Отчеты по продуктам системы позволяют вывести в структурированном виде статистические данные перехвата за некий промежуток времени, например, количество сообщений по пользователям и продуктам, количество сообщений по протоколам, датам и т. д.

- Группа системных отчетов позволяет анализировать операции с агентами, протоколами, например, выводят список компьютеров без агентов, список компьютеров, выполнивших вход в домен, но не имеющих установленного агента и др.

- Отчеты об активности процессов и/или сайтов на компьютерах пользователей системы, статистические отчеты по зафиксированным инцидентам, отчеты о выполненных действиях с программным обеспечением и их наличии на компьютерах, отчеты о подключаемых устройствах, установленном оборудовании и об их изменении. Система предоставляет возможность создавать пользовательские шаблоны отчетов.

Рисунок 6. Отчет по связям пользователей, формируемый в модуле ReportCenter в виде графа отношений

Проведение расследований по инцидентам

При работе с DLP принято обращать внимание на каждый зафиксированный инцидент. Такой подход, во-первых, позволяет уточнять критерии политики ИБ и тем самым увеличивать релевантность будущих сработок; во-вторых, — постоянно держать руку на пульсе. Наконец, следует понимать, что зафиксированный системой инцидент — это не конечный результат, а повод для проведения расследования.

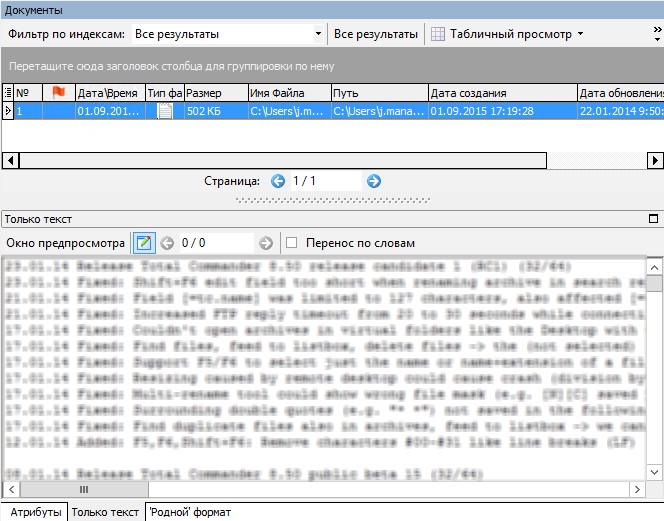

Система позволяет углубиться и получить детальную информацию по любому набору критериев. Она хранит БД зафиксированных событий, сообщений и теневых копий файлов в полноценном виде без временных ограничений. Это позволяет выполнять отбор из всего массива данных по тридцати общим и более ста специальным критериям.

При этом поиск происходит по заранее проиндексированным данным, что обеспечивает высокую скорость его выполнения. Это является важным параметром эффективности работы системы, так как при выполнении отбора постоянно возникает необходимость изменения критериев и повторного запуска обработки.

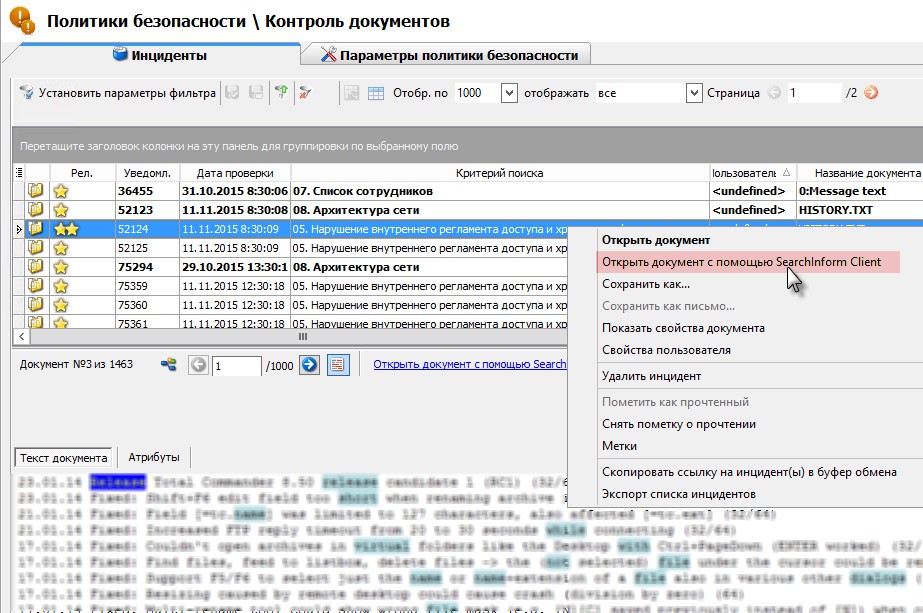

Рисунок 7. Просмотр всего списка перехвата и детализированный предпросмотр отдельных документов в модуле SearchInformClient

Нередки ситуации, когда удобней работать с информацией обобщенно в виде графических отчетов. Например, формируемый системой отчет по связям пользователей помогает выявить многие нарушения без изучения содержания передаваемых сообщений.

Примеры расследований инцидентов

Утечка информации или ее намеренный «слив» могут нанести компании существенный вред. Ниже приведены несколько реальных историй выявления данных инцидентов из практики компаний, использующих КИБ SearchInfrom.

- Сотрудники ИБ в ходе штатной проверки обнаружили, что один из менеджеров компании регулярно общается с уволенным сотрудником. Детализация их переписки не показала нарушений, но в переписке не раз предлагалось продолжить общение «неформальными» средствами. Сотрудники ИБ расширили контроль за работником компании, итогом которого стало выявление и пресечение передачи финансовых документов в виде фотографий монитора с помощью мессенджера Viber.

- Изучая отчеты о зафиксированных инцидентах, сотрудники ИБ выявили нарушение внутреннего регламента доступа и хранения информации. У одного из пользователей локально на диске хранились документы, доступ к которым данному сотруднику не предоставлялся. Специалистами ИБ было инициировано расследование. Специалисты ИБ отметили частое использование ПО для удаленного доступа, которое использовалось в компании службой техподдержки. Было принято решение отследить действия сотрудника: с помощью средств DLP-системы была выполнена видеозапись действий пользователя с момента активации данного ПО.

Рисунок 8. Переход к детализированному просмотру в SearchInformClient данных по инциденту нарушения ИБ, зафиксированному средствами модуля AlertCenter

Рисунок 9. Детализированный просмотр в SearchInformClient данных по инциденту нарушения ИБ

Это позволило выяснить, что подозреваемый в несанкционированных действиях сотрудник ни разу не обращался к запрещенным для доступа файлам. Более того, он даже не знал о их наличии на своем ПК. Виновником происшествия оказался один из технических специалистов, который использовал ПК сотрудника как временное сетевое хранилище перед передачей документов третьей стороне. Действия нарушителя были пресечены.

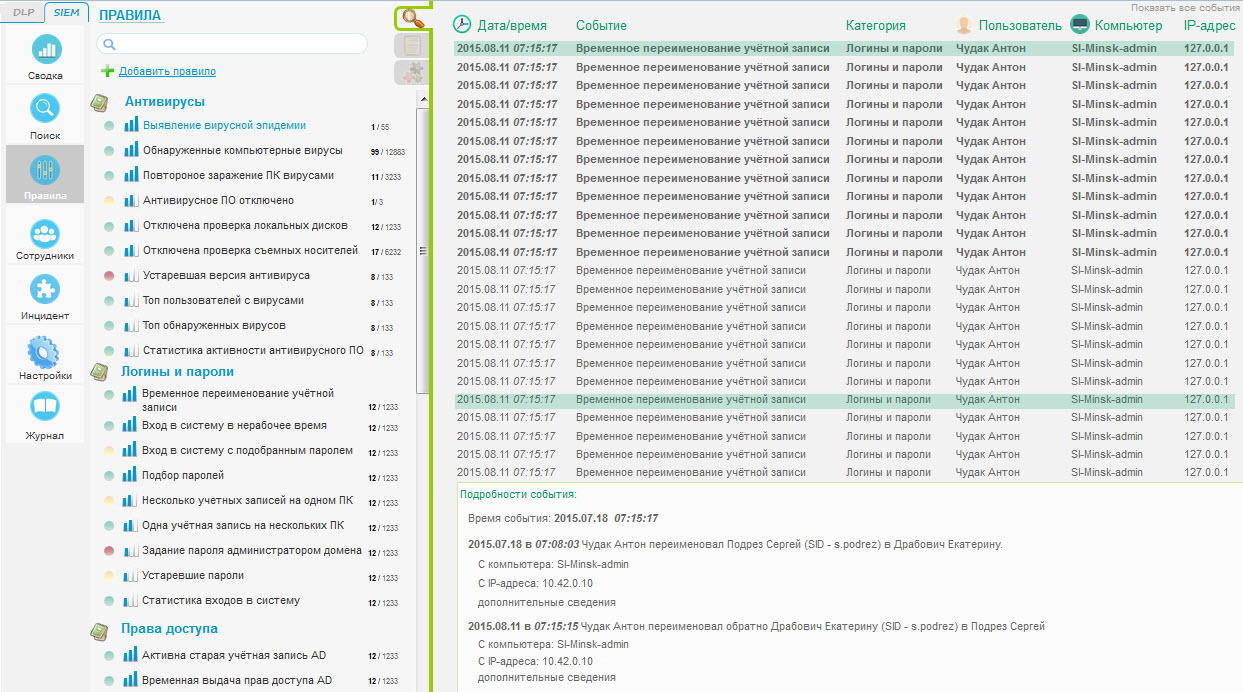

SearchInform Event Manager (SIEM)

Инновационный специализированный продукт для сферы информационной безопасности — SearchInform Event Manager (SIEM) — был разработан с учетом реального опыта более тысячи клиентов.

SIEM позволяет управлять событиями безопасности, поступающими из множества различных источников, таких, как контроллеры домена Active Directory, почтовые сервера Exchange, журналы EventLog, агенты контроля рабочих станций, трафик, перехватываемый с сетевого оборудования или с Proxy-серверов, почта, перехватываемая посредством интеграции с почтовыми серверами, антивирусы, сетевое оборудование, Linux- и Unix-сервера, рабочие станции, среды виртуализации, терминальные сервера и др.

Рисунок 10. Страница создания и редактирования правил корреляции событий в SearchInform Event Manager

Все события коррелируются средствами системы и подвергаются анализу с целью выявления потенциальных угроз, нарушений норм ИБ либо иных типов происшествий.

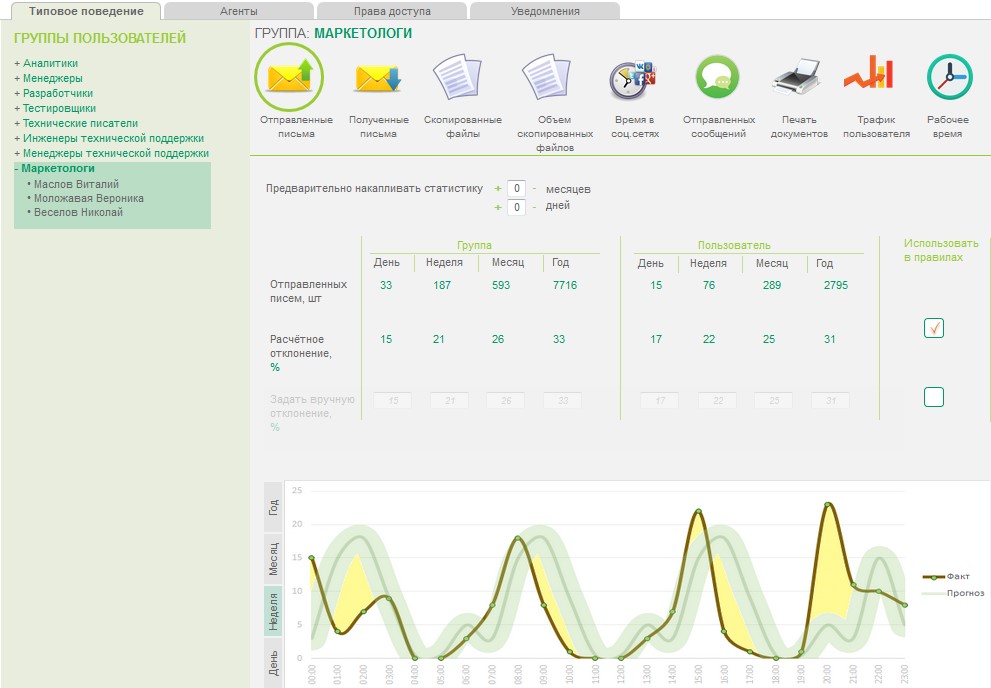

Проведение расследований по аномалиям в SearchInform Event Manager

Существует ряд проблем, которые невозможно выявить, используя только текстовый анализ. Для таких ситуаций используется статистический метод анализа, который позволяет выявить невидимые для других проверок угрозы. Система SIEM специализируется на поиске аномалий. Она анализирует события, поступающие из большого количества источников, и сообщает о потенциально опасных происшествиях либо тенденциях. При этом накапливаемые DLP-системой статистические данные используются как базовые атрибуты для политики ИБ, так как они помогают выявить, является ли поведение пользователя или системы стандартным или имеет отклонения.

SIEM способна выявить такие нарушения, как попытка входа с подобранным паролем, неправомерный доступ к информации, временная выдача прав, старые учетные записи, вход с чужой учетной записи и многие другие.

Некоторые из аномалий могут быть заметны в отчетах невооруженным взглядом без какой-либо машинной аналитики. Например, это может быть резкий всплеск количества распечатанных страниц, отправленных файлов, сетевых соединений, сообщений и т. п. Эти отклонения сами по себе представляют интерес для службы ИБ, а детализация позволит разобраться в их причинах.

Рисунок 11. Просмотр отклонений от статистического поведения в SearchInform Event Manager

Некоторые аномалии выявляются системой автоматически в рамках проверки заданных политик ИБ. Таким образом, можно отслеживать нестандартное поведение с учетом количества собеседников в мессенджерах, количества скопированных на носитель файлов, напечатанных страниц или документов, писем или большого количества их получателей и мн. др.

Примеры выявления аномального поведения SearchInform Event Manager

Аналитики SearchInform подготовили несколько историй с примерами выявления аномального поведения, основанных на опыте клиентов.

- Специалисты ИБ, изучив данные, предоставляемые системой, обратили внимание на нестандартное поведение одного из сотрудников. Пользователь запускал непрофильное ПО, использовал другие учетные записи в мессенджерах и социальных сетях. В ходе расследования выяснилось, что сотрудник передал свои учетные данные одному из коллег, не считая такое действие неправомерным. Однако, внутренний распорядок компании подобное поведение категорически запрещал, так как разглашение данных, хранящихся на ПК сотрудника, могло привести к финансовым потерям и репутационным рискам.

- Система зафиксировала факт несанкционированного доступа к корпоративному почтовому ящику. Отчет о неправомерном доступе к информации показал, что администратор почтового сервера изменил привязку почтового ящика к учетной записи другого сотрудника. В то время как ящик содержал закрытую информацию — в него была скопирована вся почта компании за последние 2 недели. Злоумышленник не успел воспользоваться ситуацией, потому что реакция службы ИБ на этот инцидент была своевременной.

Инструмент для расследования зафиксированных инцидентов

В составе КИБ содержится новый специализированный модуль IncedentCenter — среда для проведения расследований зафиксированных нарушений ИБ. Модуль позволяет структурировать собранные данные, выявлять логические цепочки и связи, собирать улики и доказательства преступления.

Приложение предоставляет возможность совместной работы нескольких пользователей. При этом права доступа пользователей к материалам при необходимости можно разграничить. Приложение фиксирует историю выполненных действий и информацию об их исполнителях.

IncedentCenter позволяет оформить собранные материалы по делу в наглядном виде для предоставления руководству и при необходимости в правоохранительные органы.

Комплект поставки решений SearchInform

В течение 30 дней клиентам предоставляется бесплатная пробная версия системы для проведения полномасштабного тестирования программ в реальных условиях.

В процессе развертывания продукта клиенту импортируются следующие предустановленные политики ИБ:

- выявление «нелегальных дистрибьюторов» – организаций, которые реализуют продукты компании без участия производителя;

- политики контроля движения внутренних документов с целью предотвращения утечек информации;

- политики контроля информации о сотрудниках и определения лиц, входящих в группу риска;

- выявление причастности к террористической деятельности;

- выявление нелояльных сотрудников, подозрительных тематик, неформальных отношений внутри компании;

- политики по выявлению нерационального использования рабочего времени и ресурсов и мн. др

В дополнение к использованию ПО, без ограничений по времени, за каждым клиентом закрепляются квалифицированные специалисты компании. Инженер, который занимается решением технических вопросов, связанных с установкой продукта и его работоспособностью. А также специалист отдела внедрения, который помогает настраивать продукт индивидуально под задачи клиента и обучает работе с системой.

С этими специалистами клиент получает возможность общаться напрямую любым удобным способом.