Сертификат AM Test Lab

Номер сертификата: 488

Дата выдачи: 01.11.2024

Срок действия: 01.11.2029

- Введение

- Системные требования R-Vision VM 5.4

- Функциональные возможности R-Vision VM 5.4

- Применение R-Vision VM 5.4

- Выводы

Введение

По данным экспертов в области тестирования на проникновение, 96 % российских компаний имеют уязвимости, которые могут быть использованы для атак на их локальные сети. При этом третья часть выявленных брешей связана с применением устаревшего программного обеспечения. Ситуация усугубляется тем, что многие зарубежные решения больше не поддерживаются: это создаёт дополнительные сложности, затрудняя установку критически важных обновлений.

В ответ на нарастающие угрозы российские компании начинают активнее внедрять решения в области управления уязвимостями (Vulnerability Management, VM). Этот класс решений позволяет оперативно выявлять бреши и применять эффективные меры по их нейтрализации.

В прошлом году мы опубликовали обзор российской системы управления уязвимостями R-Vision VM, с помощью которой можно выстроить и автоматизировать полноценный корпоративный процесс Vulnerability Management, включающий в себя разнообразные инструменты и технологии для обнаружения, анализа и контроля устранения уязвимостей.

В 2024 году разработчик значительно доработал и усовершенствовал систему, представив её новую версию — R-Vision VM 5.4, которую мы и рассмотрим в сегодняшнем обзоре.

Системные требования R-Vision VM 5.4

Системные требования к аппаратному обеспечению зависят от варианта исполнения и количества сканируемых активов. Требования предъявляются с учётом скорости сетевого соединения не менее 100 Мбит/с.

Таблица 1. Системные требования R-Vision VM

Вариант требований | Требования | Количество активов | ||

До 10 000 | 50 000 | 500 000 и более | ||

Минимальные | Процессор | 4 × 2 ГГц | 16 × 2 ГГц | 40 × 2 ГГц |

Память | 16 ГБ | 24 ГБ | 64 ГБ | |

Дисковое пространство | 32 ГБ | 250 ГБ | 450 ГБ | |

Рекомендуемые | Процессор | 4 × 2 ГГц | 24 × 2 ГГц | 48 × 2 ГГц |

Память | 20 ГБ | 32 ГБ | 96 ГБ | |

Дисковое | 80 ГБ | 250 ГБ | 600 ГБ | |

Функциональные возможности R-Vision VM 5.4

R-Vision позволяет выстроить полноценный процесс управления уязвимостями, состоящий из следующих ключевых этапов: первоначальная инвентаризация активов, выявление брешей, расстановка приоритетов по уровням критической значимости, устранение выявленных уязвимостей и последующий контроль. Каждый из этапов нацелен на решение конкретных задач, что способствует более эффективному и комплексному подходу к безопасности.

Обновлённая версия R-Vision VM имеет ряд полезных функций:

- расширена линейка поддерживаемых ОС на базе Linux (добавлены Alt Linux, SberLinux, CentOS, FreeBSD и многие другие);

- появились сканирование инфраструктуры в режиме «чёрного ящика» и возможность подбора паролей (brute-force) для наиболее распространённых сервисов и систем;

- стал возможен аудит стороннего зарубежного и российского ПО (более 100 наименований), включая наиболее известные СУБД;

- обеспечено взаимодействие с БДУ ФСТЭК России;

- добавлен аудит сетевого оборудования (Cisco, Check Point, Huawei и др.);

- реализован мониторинг наиболее активно эксплуатируемых уязвимостей.

Рассмотрим сценарии использования R-Vision VM на основных этапах процесса управления уязвимостями, обращая внимание на новые возможности, которые она предлагает. Более детально ознакомиться с работой в R-Vision VM можно в предыдущем обзоре.

Применение R-Vision VM 5.4

Система R-Vision VM обладает интуитивно понятным интерфейсом, что позволяет настроить процесс управления уязвимостями и адаптировать его под потребности конкретной организации в соответствии с корпоративными стандартами и требованиями.

Инвентаризация активов и выявление уязвимостей

Инвентаризация — предварительный этап в процессе управления уязвимостями. Она позволяет выявить все устройства в инфраструктуре, включая теневые активы, которые часто остаются незамеченными. Технологии R-Vision обеспечивают разные методы сканирования: как без агентов (по протоколам WinRM и SSH), так и с ними. Для инвентаризации и сбора данных используется встроенный в систему механизм сканирования устройств и поиска уязвимостей.

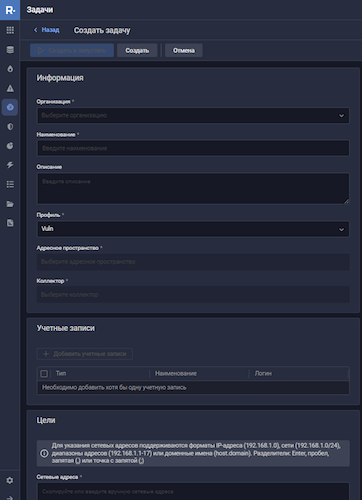

Рисунок 1. Параметры задачи по сканированию в R-Vision VM 5.4

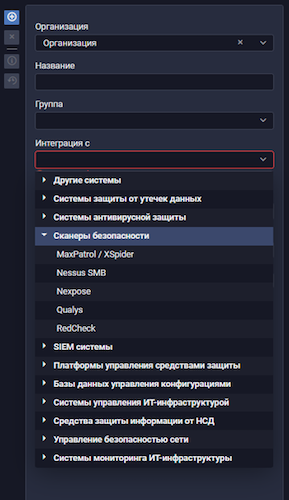

Взаимодействие со внешними системами

R-Vision поддерживает взаимодействие со сканерами уязвимостей, антивирусами, CMDB-системами и другими источниками, содержащими сведения об активах организации. Также имеется конструктор интеграций, который позволяет написать собственный механизм взаимодействия на языке программирования Python.

Рисунок 2. Настройка интеграции в R-Vision VM 5.4

После завершения инвентаризации формируется полное представление обо всех устройствах в сети и создаётся ресурсно-сервисная модель активов, отражающая их взаимосвязи и степень критической значимости для бизнес-процессов.

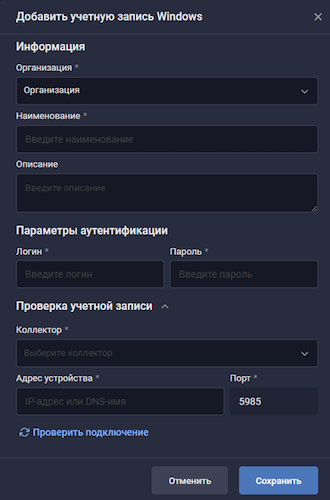

Аудит устройств с ОС Windows

Добавленная в феврале 2024 года поддержка поиска уязвимостей на серверном оборудовании и рабочих станциях с ОС Windows позволяет осуществлять аудит на компьютерах под управлением Windows 7–11 / Windows Server 2008R2–2022.

Процесс подключения к устройствам с указанными ОС выполняется с использованием протокола WinRM для безопасного доступа. Сканирование одного устройства занимает в среднем от 30 до 50 секунд.

Для инвентаризации нового объекта инфраструктуры необходимо указать аутентификационные данные в разделе «Учётные записи». Можно при необходимости проверить их на корректность — в разделе «Проверка учётной записи».

Рисунок 3. Добавление учётной записи Windows в R-Vision VM 5.4

Аудит стороннего программного обеспечения

В рамках выявления уязвимостей в стороннем ПО выполняется сканирование как отечественного ПО, так и иностранного. В этот перечень, который на момент выхода обзора насчитывает около 100 строк, входят программные продукты Microsoft и Adobe, распространённые веб-браузеры (Chrome, Firefox) и другие приложения. Это позволяет более полно оценить уровень безопасности и выявить уязвимости, которые могут быть использованы злоумышленниками.

Кроме того, R-Vision VM 5.4 позволяет обнаруживать уязвимости в разнообразных системах управления базами данных, среди которых — Microsoft SQL Server (версии 2008–2022), Oracle Database (версии 11–23), PostgreSQL (версии 9–16) и MySQL (версии 5.5–5.7).

Аудит сетевого оборудования

Аудит уязвимостей сетевого оборудования охватывает все распространённые версии устройств Cisco (IOS XR / XE, Nexus, ASA), Check Point (GAiA), Huawei (VPR), FortiGate (FortiOS 5.0 и выше) и других производителей. Эта функция позволяет не только идентифицировать потенциальные риски компрометации ИТ-инфраструктуры, но и оптимизировать управление сетью, обеспечивая более высокий уровень защиты от угроз.

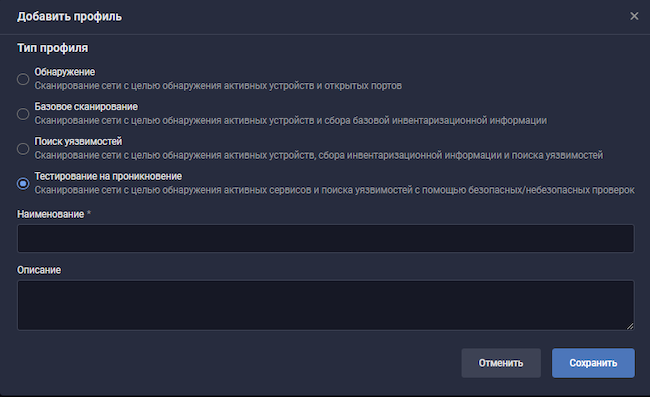

Профили сканирования

При формировании задачи необходимо указать профиль сканирования и выявления уязвимостей. Система поддерживает четыре варианта исследования сети:

- «Обнаружение» позволяет выявить активные устройства и открытые порты;

- «Базовое сканирование» включает в себя идентификацию активных устройств и сбор базовой инвентаризационной информации;

- «Поиск уязвимостей» сочетает в себе выявление активных устройств, сбор инвентаризационных данных и поиск уязвимостей;

- «Тестирование на проникновение» направлено на обнаружение активных сервисов и поиск уязвимостей с использованием как безопасных, так и небезопасных методов проверки.

Рисунок 4. Выбор профиля сканирования в R-Vision VM 5.4

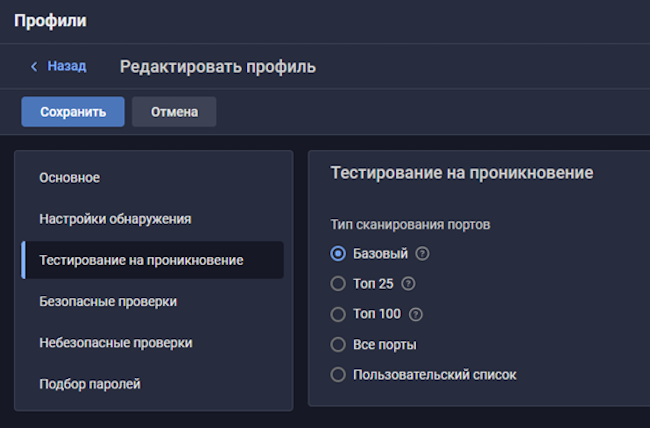

Режим «Тестирование на проникновение»

При выборе профиля сканирования «Тестирование на проникновение» в разделе «Профили» пользователь получает возможность проводить поиск уязвимостей в режиме «чёрного ящика» и выполнять автоматизированный подбор паролей (брутфорс) для наиболее распространённых сервисов.

При создании нового профиля требуется указать его наименование, а также, при необходимости, добавить описание, которое поможет лучше понять его назначение.

Режим «чёрного ящика» даёт возможность выявлять уязвимости на объектах и ресурсах инфраструктуры без авторизации. Эта функция применяется для оценки надёжности внешних сервисов на периметре сети и других подобных сущностей. В системе предусмотрена гибкая настройка поиска уязвимостей без аутентификации, что позволяет задавать различные наборы портов или вводить собственные порты для более точного сканирования.

Рисунок 5. Настройки профиля в режиме «чёрного ящика» в R-Vision VM 5.4

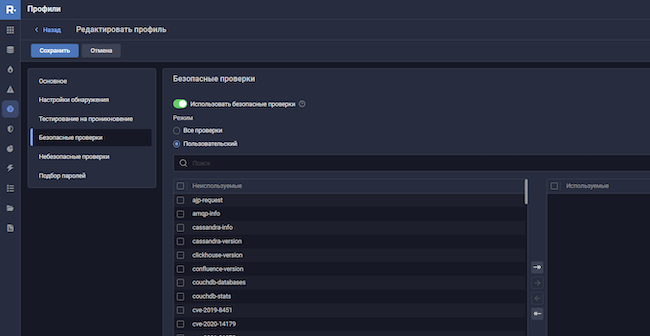

Дополнительно в системе можно осуществить «безопасные» и «небезопасные» проверки. Это позволяет собрать дополнительные данные, а также по возможности подтвердить эксплуатацию уязвимостей, которым подвержен тот или иной сервис.

Рисунок 6. Настройки проверок в режиме «чёрного ящика» в R-Vision VM 5.4

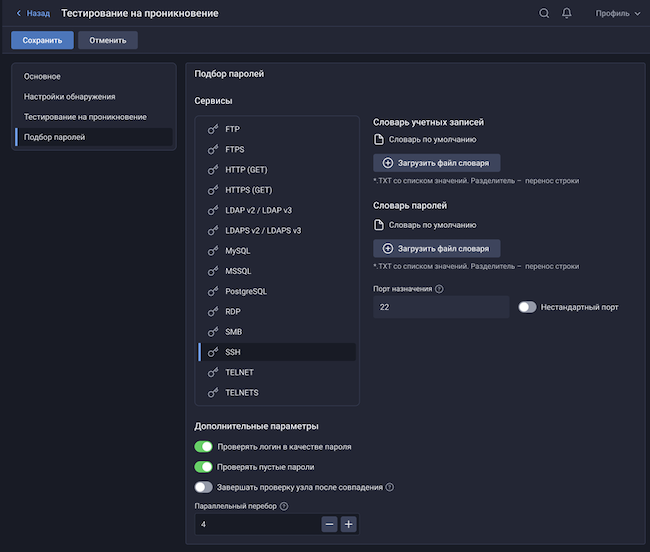

Применение перебора паролей позволяет оценить надёжность парольной защиты элементов информационной инфраструктуры. В процессе этой проверки применяются как индивидуально подготовленные, так и общепринятые словари для различных сетевых сервисов, включая SSH, RDP, Telnet, SMB, FTP и другие.

Настройка брутфорса выполняется в отдельном окне «Подбор паролей», где можно выбрать целевые сервисы, добавить словари учётных записей и паролей, а также указать порт назначения. Кроме того, доступен выбор дополнительных параметров: проверка пустых паролей, использование логина в качестве пароля, автоматическое завершение проверки узла при нахождении совпадения. Также можно задать количество потоков для параллельного перебора, чтобы ускорить процесс.

Рисунок 7. Настройки подбора паролей в R-Vision VM 5.4

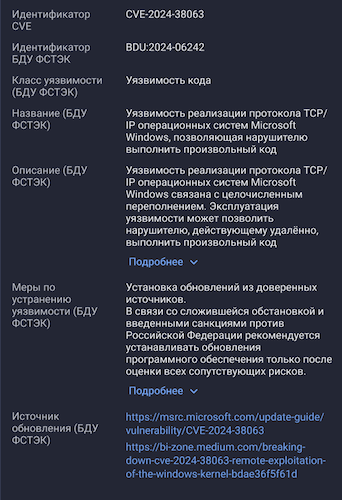

Взаимодействие с БДУ ФСТЭК России

Подключение базы данных ФСТЭК России в качестве источника сведений позволяет получить детализированную информацию о каждой выявленной уязвимости. Это даёт пользователям возможность не только ознакомиться с рекомендациями по устранению проблем, но и получить ссылки на актуальные обновления. При обнаружении уязвимости в карточке отображаются дополнительные параметры с пометкой «БДУ ФСТЭК».

Рисунок 8. Параметры взаимодействия с БДУ ФСТЭК России в R-Vision VM 5.4

Приоритизация уязвимостей

В среднем в крупных ИТ-инфраструктурах насчитывается от нескольких десятков тысяч до нескольких миллионов уязвимостей с различными уровнями опасности. Эти данные требуют внимательной обработки со стороны специалистов. Для решения такой задачи необходимо провести приоритизацию уязвимостей, чтобы понять, какие из них требуют срочного устранения.

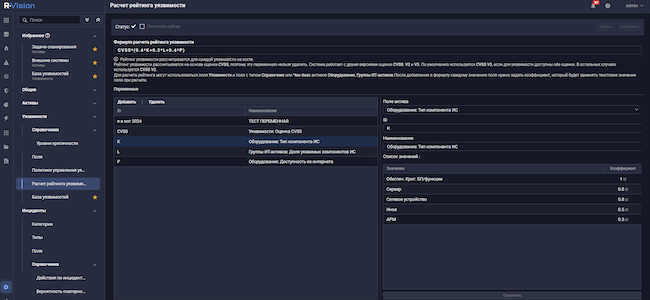

Рейтинг уязвимостей

В R-Vision VM есть специальный механизм оценки брешей. Значения вычисляются по настраиваемой формуле, учитывающей в том числе и методологию ФСТЭК России от 28 октября 2022 года. Важно отметить, что формула может быть адаптирована с учётом специфики конкретной инфраструктуры, что делает её более полезной для различных организаций. В качестве переменных для расчёта могут использоваться разнообразные атрибуты, касающиеся как самой уязвимости, так и хоста, на котором она была обнаружена.

Рисунок 9. Настройка расчёта рейтинга уязвимости в R-Vision VM 5.4

На основании полученных оценок можно выполнять первичное автоматическое реагирование на выявленные проблемы — через функциональность политик управления уязвимостями. Это сокращает объём ручных операций и исключает ошибки связанные с человеческим фактором.

Рисунок 10. Расчёт рейтинга для каждой уязвимости в R-Vision VM 5.4

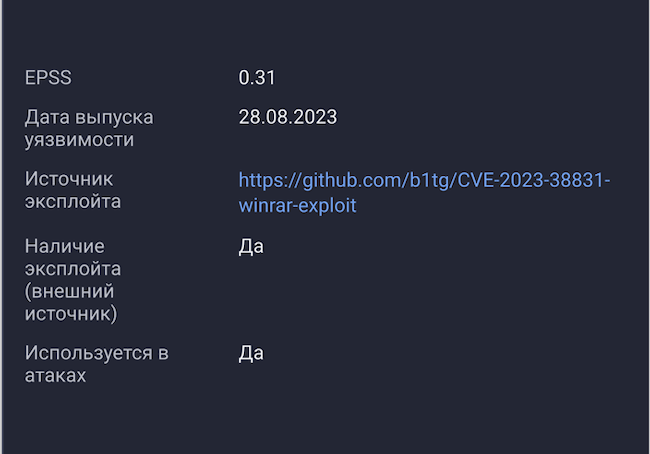

Мониторинг активно эксплуатируемых уязвимостей

Добавление показателя «Используется в атаках» в карточку уязвимости даёт понимание того, какие из брешей могут быть эксплуатированы злоумышленниками в ближайшее время. Это, в свою очередь, позволяет более эффективно предотвращать угрозы, обеспечивая приоритетное внимание к наиболее опасным и распространённым уязвимостям.

Анализ брешей по этому показателю выполняет команда центра экспертизы R-Vision, использующая собственные методы оценки и мониторинга для выявления наиболее значимых угроз.

Рисунок 11. Показатель использования уязвимости в атаках

Устранение уязвимостей и контроль

Устранение брешей включает в себя установку обновлений и / или внедрение компенсирующих мер. В большинстве организаций такими задачами занимается ИТ-подразделение.

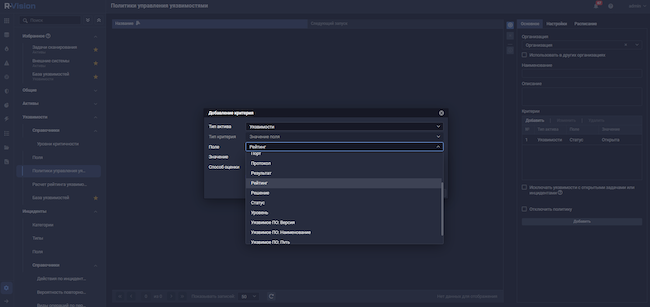

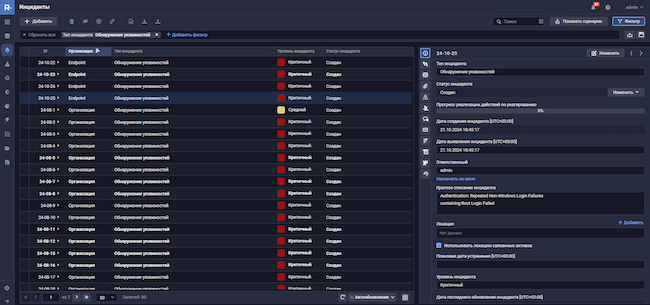

Задачи на устранение уязвимостей

Для автоматического создания задач по устранению брешей в системе используются «Политики управления уязвимостями». С их помощью можно настроить автоматическое формирование задач на основе условий, связанных со значениями атрибутов самой уязвимости или сопряжённых с нею активов.

Рисунок 12. Добавление политики управления уязвимостями по критерию в R-Vision VM 5.4

При срабатывании политики на основании заданных критериев автоматически создаётся задача на устранение уязвимостей. Также возможна настройка взаимодействия с системой управления задачами, используемой ИТ-подразделением организации. Статусы задач синхронизируются с R-Vision VM. Если процесс устранения затягивается, система автоматически оповещает о текущем состоянии и ходе работ, что помогает контролировать выполнение задач и своевременно реагировать на возможные задержки.

Рисунок 13. Сформированные задачи на устранение уязвимостей в R-Vision VM 5.4

В системе предусмотрена возможность изменять статусы уязвимостей как вручную, так и автоматически. Кроме того, статусную модель можно адаптировать под специфические потребности, добавляя любые пользовательские статусы.

Рисунок 14. Выбор статуса уязвимости в R-Vision VM 5.4

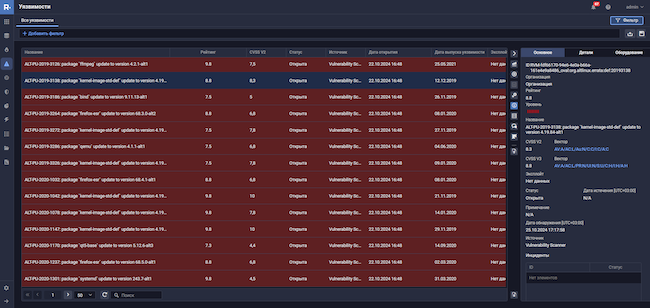

Разделы «База уязвимостей» и «Уязвимости» содержат инструменты сортировки, фильтрации данных, сквозного поиска по необходимым атрибутам. Доступно сохранение выборки в виде набора фильтров, который можно в дальнейшем использовать в дашбордах. Кроме того, система позволяет отслеживать количество и статусы инцидентов по каждой бреши.

Рисунок 15. Информация об уязвимости в R-Vision VM 5.4

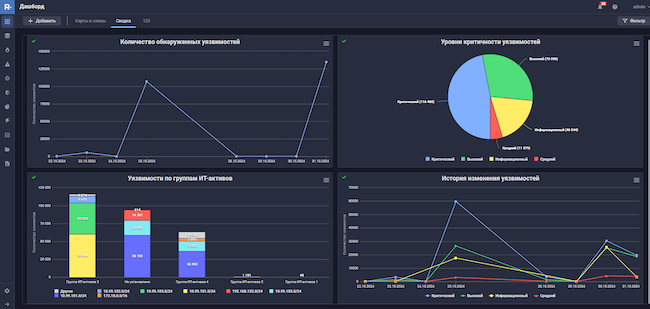

Дашборды

Предустановленные панели мониторинга R-Vision VM отображают срезы информации об активах и уязвимостях. Также в системе предусмотрен конструктор графиков, позволяющий самостоятельно создавать индивидуальные дашборды.

Рисунок 16. Дашборды по выявленным уязвимостям в R-Vision VM 5.4

Выводы

Версия R-Vision VM 5.4 — это первое значительное обновление продукта. Ключевыми нововведениями стали поддержка распространённого стороннего ПО и популярных СУБД, аудит сетевого оборудования, режим «чёрного ящика» и подбор паролей (brute-force), взаимодействие с БДУ ФСТЭК России, мониторинг наиболее эксплуатируемых уязвимостей. Также продукт прошёл сертификационные испытания ФСТЭК России по 4-му уровню доверия.

Эволюция системы демонстрирует, что компания R-Vision отслеживает ключевые тенденции в области информационной безопасности и адаптирует свой продукт к ним, что обеспечивает возможность превентивно выявлять потенциальные угрозы.

Достоинства:

- Высокая скорость сканирования.

- Масштабируемость за счёт увеличения числа коллекторов.

- Возможность сканирования в режиме «чёрного ящика».

- Проверка надёжности парольной защиты методом перебора.

- Детальная информация об уязвимостях из БДУ ФСТЭК России.

- Наличие показателя использования уязвимости в атаках для точной приоритизации.

- Объёмная база детектирования.

- Продукт сертифицирован ФСТЭК России.

Недостатки:

- Отсутствует проверка соответствия политикам (NIST, PCI DSS). Вендор обещает добавить такую функциональность в начале 2025 года.

- Не реализована функция контроля целостности.

- Отсутствует аудит уязвимостей гипервизоров. Эта функциональность ожидается в первой половине 2025 года.