Сертификат AM Test Lab

Номер сертификата: 439

Дата выдачи: 06.12.2023

Срок действия: 06.12.2028

- Введение

- Функциональные возможности R-Vision VM

- Архитектура R-Vision VM

- Системные требования R-Vision VM

- Сценарии использования R-Vision VM

- Выводы

Введение

Из года в год количество новых уязвимостей растёт, а инциденты их эксплуатации становятся всё более распространёнными и серьёзными, поэтому вопрос об инструментах защиты инфраструктуры от возможных атак подобного рода становится острым. Современное управление уязвимостями требует целостного представления обо всех активах и их взаимосвязях, дополненного надёжной информацией об обнаруженных уязвимостях и степени их возможной эксплуатации. Именно такой подход помогает обеспечить продукт R-Vision VM, который в конце сентября представила компания R-Vision.

Функциональные возможности R-Vision VM

Продукт R-Vision VM позволяет пользователю выстроить полноценный процесс управления уязвимостями на этапах инвентаризации, выявления, приоритизации, устранения и контроля с помощью одного продукта. В обзоре подробно рассмотрим каждый из них и поделимся рекомендациями.

Рисунок 1. Этапы процесса управления уязвимостями

Инвентаризация активов

В продукте реализована функциональность неагентского сбора инвентаризационной информации об активах. При этом отличительной особенностью R-Vision VM является то, что продукт позволяет интегрироваться с большинством систем, которые обладают информацией об активах — например:

- разнообразными средствами защиты информации (Kaspersky Security Center и др.);

- агентскими решениями, в том числе технологией R-Vision Endpoint;

- системами управления конфигурацией (CMDB);

- ИТ-системами по мониторингу и управлению инфраструктурой (Zabbix, Active Directory, SCCM);

- наиболее распространёнными системами управления базами данных и др.

Таким образом пользователь получает единую общую базу всех активов с агрегированными данными по ним и может построить ресурсно-сервисную модель инфраструктуры.

Дополнительно отметим, что система автоматически распределяет инвентаризированное оборудование по группам ИТ-активов согласно политикам, настроенным по нужным критериям. Каждой логической группе ИТ-активов присваивается свой уровень критической значимости, ценности для бизнеса, что даёт аналитикам ИБ возможность обращать внимание на действительно важные уязвимости. Также на уровне Git задаётся ответственный, который впоследствии получает задачи на устранение уязвимостей.

Выявление уязвимостей и агрегация данных о них

R-Vision VM поддерживает следующие методы получения информации об уязвимостях:

- сканер уязвимости R-Vision (R-Vision Vulnerability Scanner);

- бесшовные интеграции со сканерами безопасности (MaxPatrol 8, MaxPatrol VM, RedCheck, Tenable SC, Nessus, Nexpose, Qualys);

- REST API;

- импорт файлов отчётов от сканеров (OpenVas, MaxPatrol 8, Nessus);

- импорт файлов Excel с описанием уязвимостей;

- создание записей об уязвимостях вручную.

Сканер уязвимостей R-Vision имеет высокую скорость проверки за счёт того, что обнаружение уязвимостей осуществляется не на хосте, а на стороне сервера. Архитектура системы поддерживает сканирование большого объёма хостов, масштабируема и отказоустойчива.

Наличие встроенного сканера и возможность импортировать уязвимости из большинства внешних источников позволяет создать и поддерживать в актуальном состоянии собственную базу уязвимостей.

Помимо встроенных интеграций в R-Vision VM также есть возможность написать собственную интеграцию с любыми внешними системами с помощью конструктора на языке Python. Пользователь может импортировать найденные уязвимости из любого решения, у которого есть информация о них и прикладной интерфейс (API) для взаимодействия. Таким образом, используя несколько интеграций, можно получить бо́льшую площадь покрытия и долю выявленных уязвимостей за счёт информации из нескольких источников.

Приоритизация уязвимостей

Для приоритизации уязвимостей в продукте реализована функциональность настраиваемого рейтинга с возможностью использования всех основных математических операций. В формуле рейтинга пользователь может указать различные переменные, такие как атрибуты оборудования, узлов сети, групп активов и уязвимостей. R-Vision VM будет рассчитывать рейтинг для всех поступающих в систему уязвимостей, а также вести перерасчёт в случае изменения атрибутов.

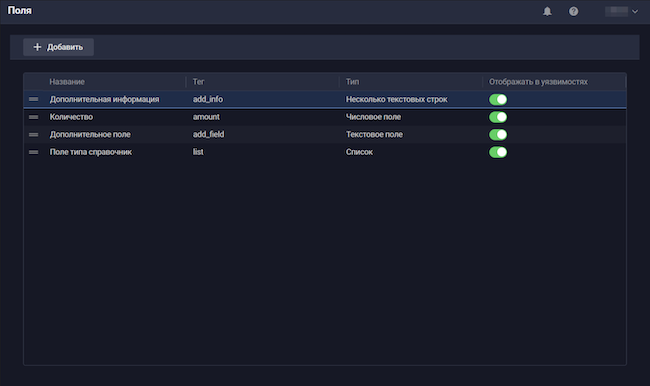

Благодаря кастомизации карточки уязвимости можно самостоятельно добавлять необходимые пользовательские поля и вносить дополнительную информацию, которая может применяться для расстановки приоритетов, определения ответственного, устранения уязвимостей и решения других задач.

Также платформа имеет встроенный механизм политик, позволяющий отсеивать нерелевантные уязвимости ещё на этапе их загрузки со сканера. Настройка политик возможна по различным критериям, таким как группа ИТ-активов, домен, тип узла, CVE-идентификатор уязвимости и другие. Кроме того, при помощи политик возможно автоматически формировать задачи либо инциденты на устранение на основании рейтинга или других атрибутов уязвимости / оборудования.

С помощью функциональности автоматического определения приоритетов уязвимостей пользователь может лучше понять риски для организации и сосредоточиться на действительно релевантных уязвимостях, сократив время на анализ и принятие решения.

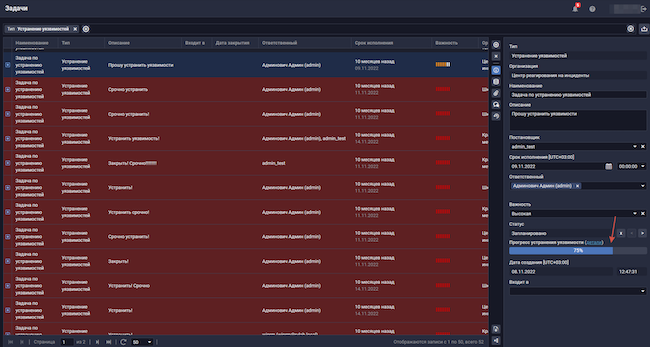

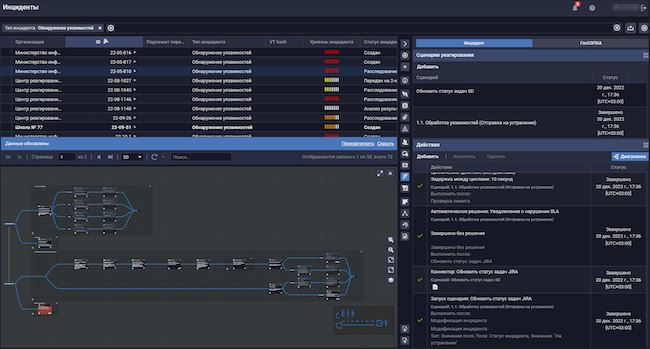

Устранение уязвимостей

Реализованный в R-Vision VM менеджер задач и инцидентов, а также интеграции с решениями по технической поддержке (Service Desk) позволяют синхронизировать задачи, ускорить и полностью автоматизировать процесс устранения уязвимостей.

В R-Vision VM можно добавлять необходимые пользовательские статусы для уязвимостей, которые будут отражать реальный процесс их устранения в организации. Таким образом можно учитывать принятые решения по устранению уязвимостей, будь то реализация компенсирующих мер, передача в работу или исключение.

Кроме того, дополнительные статусы могут быть использованы при расчёте рейтинга уязвимостей, что даст более адекватную картину для приоритизации: уязвимости в зависимости от статуса обработки будут иметь рейтинг соответствующий сложившейся ситуации.

Менеджер задач и инцидентов содержит в себе функцию по автоматическому расчёту прогресса задач на устранение уязвимостей, т. е. отображает объём выполнения задачи в процентном соотношении.

Контроль устранения уязвимостей

Платформа R-Vision VM обладает современным веб-интерфейсом, который позволяет пользователю легко найти нужную информацию, изучить статистику и подготовить отчёт для руководства.

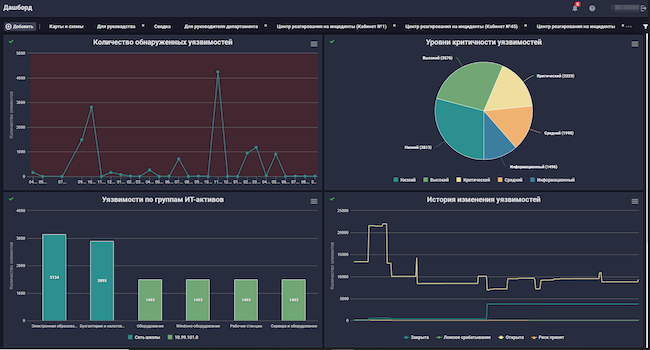

В систему также заложена функциональность гибко настраиваемых пользовательских панелей мониторинга (дашбордов); есть перечень готовых графиков и диаграмм, что является дополнительным средством отслеживания и контроля устранения уязвимостей. Помимо графиков пользователи могут формировать преднастроенные отчёты, отражающие динамику и статистику данных по процессу управления уязвимостями как на текущий момент, так и за определённый интервал времени.

Архитектура R-Vision VM

R-Vision VM состоит из сервера управления и коллекторов.

Сервер обеспечивает централизованное управление системой, распределение задач между компонентами, инвентаризацию активов, анализ, обработку и визуализацию данных, агрегацию и хранение информации от коллекторов, выполнение сценариев реагирования. Сервер имеет встроенный модуль сканирования, поддерживающий работу со множеством коллекторов.

Коллекторы — это средства удалённого сбора информации, предназначенные для сканирования и сбора сведений по отдельным сегментам инфраструктуры, а также для выполнения сценариев реагирования в инвентаризированных сегментах сети с последующей передачей данных на центральный сервер.

Это позволяет масштабировать решение по количеству коллекторов, обрабатываемых запросов, подключённых информационных систем и объектов инфраструктуры. Кроме того, кластерная архитектура продукта обеспечивает отказоустойчивость и бесперебойную работу сервисов системы.

Рисунок 2. Архитектура системы R-Vision VM

Системные требования R-Vision VM

Системные требования зависят от количества активов, которые система будет сканировать и обрабатывать. Ниже представлены минимальные требования, а также пример требований при условии обработки в системе 20 000 устройств. Отметим, что требования указаны для случая, когда БД и коллектор размещены на той же виртуальной машине, где функционирует сервер R-Vision (All-in-one).

Таблица 1. Системные требования R-Vision VM

|

Требования |

Процессор |

Память |

Свободное место на диске |

Сетевое соединение |

|---|---|---|---|---|

|

Минимальные требования |

4 вЦП 2 ГГц |

Не менее 12 ГБ |

Не менее 100 ГБ |

Не менее 1 Гбит/с

|

|

20 000 активов |

40 вЦП 2 ГГц |

64 ГБ |

Не менее 250 ГБ |

Сценарии использования R-Vision VM

Процесс управления активами в R-Vision VM

Настройка инвентаризации

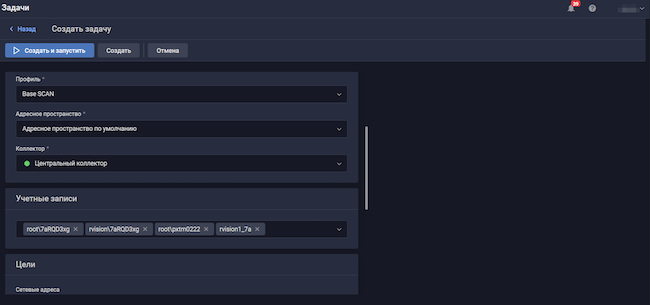

Для проведения инвентаризации создаётся задача сканирования, в которой указываются профиль и учётные записи для подключения к оборудованию.

Заметим, что в одну задачу можно добавить неограниченное число учётных записей (данных для авторизации на сканируемых активах) разного типа. Система автоматически определит тип устройства и подберёт нужную учётную запись. Также в задаче сканирования указываются диапазон адресов и, при необходимости, исключения из него.

Рисунок 3. Настройка задачи сканирования для инвентаризации в R-Vision VM

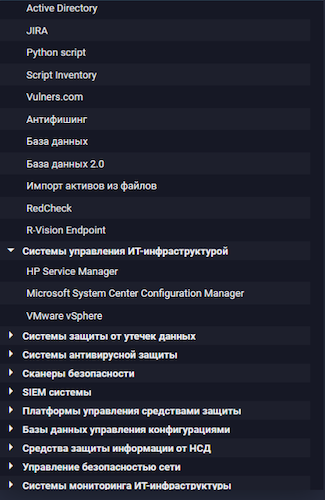

Как уже упоминалось, помимо встроенной функциональности неагентской инвентаризации решение обладает возможностью интегрироваться с большим количеством внешних систем.

Рисунок 4. Перечень внешних систем для интеграции с R-Vision VM

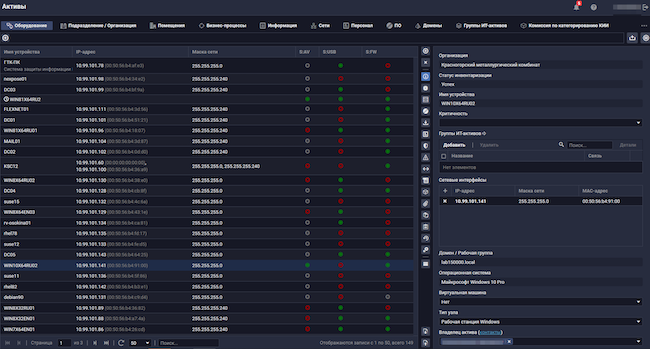

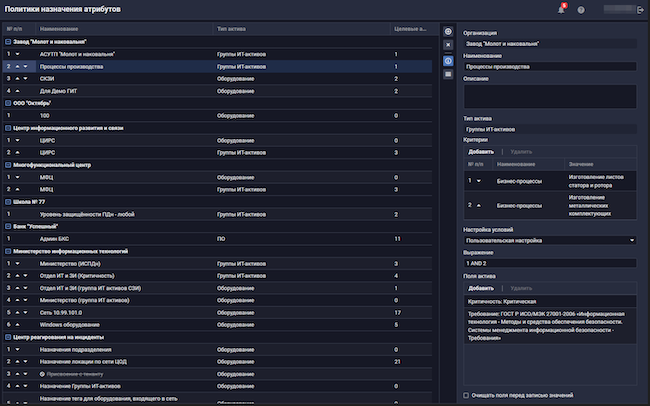

Получение списка активов

В рамках сбора инвентаризационных данных из разных систем извлекается различная информация по оборудованию, такая как:

- общие сведения об оборудовании, его сетевых интерфейсах, технических характеристиках;

- программное обеспечение;

- пользователи;

- уязвимости;

- обновления Windows.

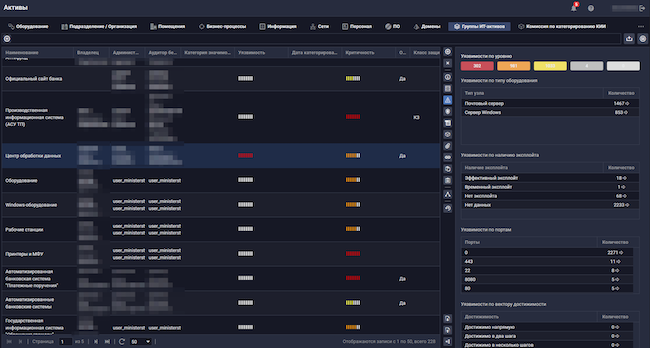

Рисунок 5. Раздел «Активы» в R-Vision VM

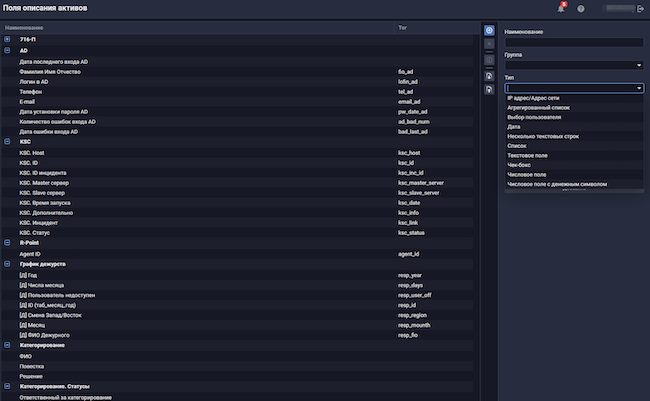

Индивидуализация карточки актива

Система предоставляет возможность создать дополнительные пользовательские поля, которые будут применяться для заполнения информации как вручную, так и через интеграции. Можно создать поле любого формата, например «IP-адрес» (с валидацией по регулярному выражению), «Дата» (с проверкой на истечение) или «Пользователь». Далее пользовательские поля добавляются в карточки нужных типов активов или их групп. Настроить карточку можно для всех активов.

Рисунок 6. Настройки пользовательских полей для активов в R-Vision VM

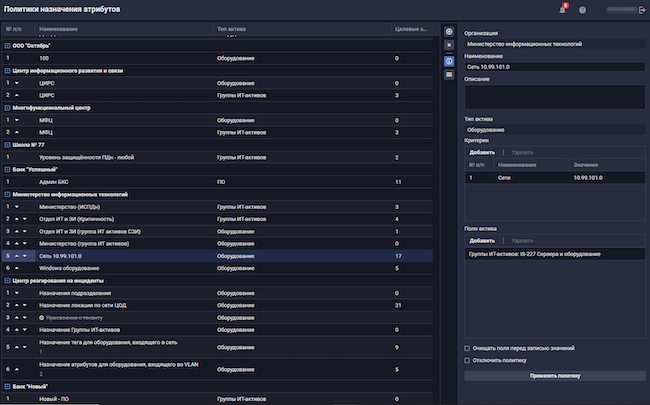

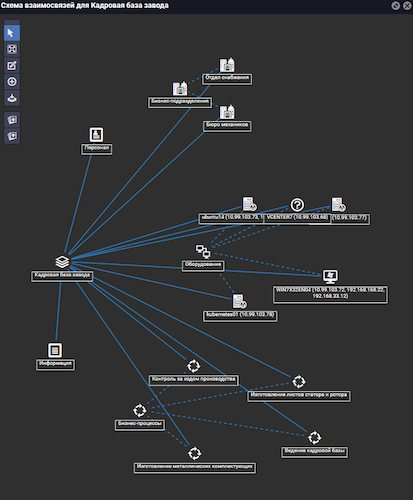

Распределение активов по логическим группам, определение критической значимости групп и создание связей между активами

Логическое объединение активов даёт пользователю возможность легче оперировать их группами и корректно маршрутизировать задачи по устранению уязвимостей на ответственные рабочие группы. Политики распределения активов по группам будут отрабатывать согласно указанным критериям, где можно указать атрибуты как оборудования, так и группы. Если критерии срабатывания политики определить трудно, группу можно указать вручную в карточке актива.

Рисунок 7. Создание политики распределения активов по группам в R-Vision VM

Назначение уровня критичности группам ИТ-активов позволит учитывать этот атрибут в дальнейшей работе с уязвимостями. Сделать это можно через политики назначения атрибутов, задав критерии, по которым этим группам в автоматическом режиме будет присвоено то или иное значение критической значимости, или вручную в карточке группы.

Рисунок 8. Политика назначения критической значимости группам ИТ-активов в R-Vision VM

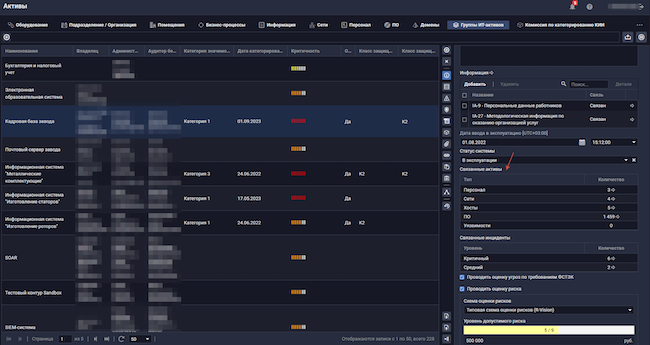

Связи между активами позволят отразить взаимодействие и все взаимозависимости между активами защищаемой сети. В R-Vision VM доступно проставление как линейных («Связан»), так и иерархических («Включает», «Входит в») связей.

Рисунок 9. Таблица связей актива в R-Vision VM

Система позволяет построить карту сети для каждой группы ИТ-активов (при наличии связей с сетями) и схему взаимосвязей.

Рисунок 10. Схема взаимосвязей актива в R-Vision VM

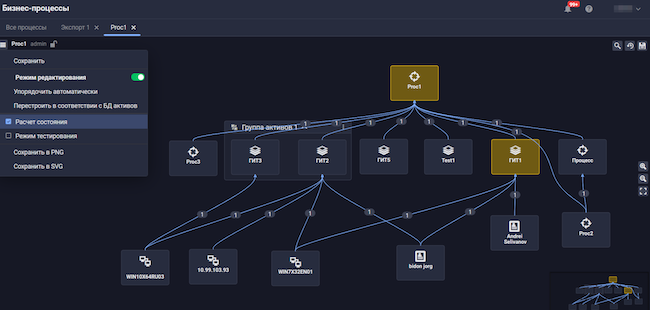

Для бизнес-процессов система R-Vision VM предоставляет возможность автоматизированного построения схем, расчёта состояния входящих в них активов, а также влияния этих активов на состояние каждого бизнес-процесса. Для каждой связи между активами проставляется коэффициент, отражающий степень влияния на вышестоящий актив и далее, по цепочке, на весь бизнес-процесс в целом.

Функциональность по расчёту состояния активов позволяет ускорить реагирование на ИБ-инциденты благодаря локализации всех активов ресурсно-сервисной модели, которые подвержены влиянию инцидента. Расчёт состояния бизнес-процессов компании можно использовать как отчётный документ в рамках реагирования на инцидент; также он позволяет проводить общий мониторинг состояния процессов в организации.

Рисунок 11. Бизнес-процессы в R-Vision VM

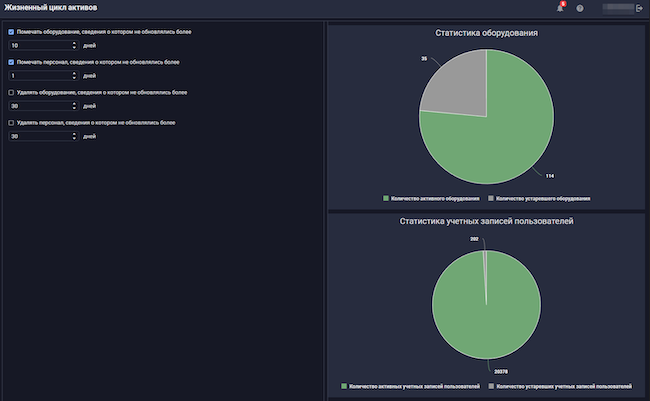

Настройка жизненного цикла активов

R-Vision VM предоставляет возможность автоматически отмечать оборудование как устаревшее, если сведения о нём не обновлялись в течение интервала времени, определённого в настройках. Для неактуальных активов предусмотрено настраиваемое удаление такого оборудования.

Рисунок 12. Жизненный цикл активов в R-Vision VM

Выявление уязвимостей

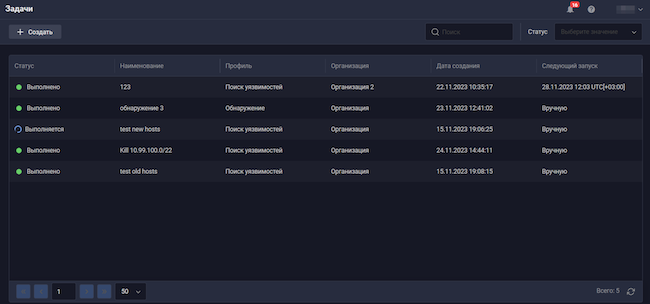

Настройка задачи сканирования

В случае использования встроенного сканера R-Vision создаётся задача сканирования. В ней указываются предварительно настроенные профиль сканирования и учётные записи, цели и исключения.

Рисунок 13. Задачи сканера безопасности R-Vision VM

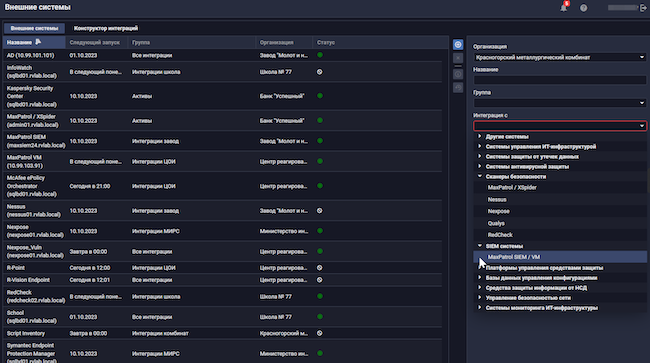

Настройка интеграции со сканером безопасности

Для настройки взаимодействия со сторонним сканером безопасности требуется указать систему, с которой будет интегрироваться R-Vision VM, адрес сканера безопасности, учётные данные для подключения и коллектор системы R-Vision VM, который будет использоваться для сбора данных. В настройках интеграции можно включить сбор дополнительной информации (например, сведений о ПО, обновлениях Windows, пользователях). Для каждой интеграции доступна настройка периодичности запуска.

Рисунок 14. Выбор сканера безопасности для интеграции с R-Vision VM

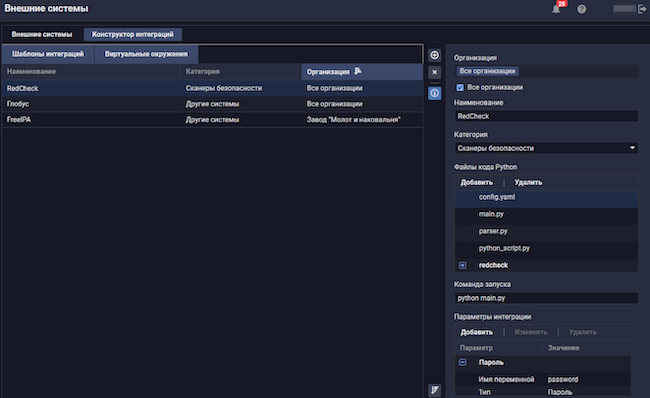

Конструктор интеграций

В тех случаях, когда встроенных интеграций недостаточно и интеграция с БД и файлами невозможна, пользователь может прибегнуть к конструктору интеграций, гибкость которого ограничена только возможностями Python. Конструктор позволяет загружать любые данные, если во внешней системе присутствует интерфейс взаимодействия (API, парсинг любых файлов, интеграция с любыми БД, для которых присутствуют соответствующие библиотеки), а также обрабатывать их любыми способами.

Помимо активов, конструктор позволяет создавать карточки уязвимостей и заполнять любые поля. Для удобства использования создан соответствующий инструментарий разработки (SDK), который преобразовывает данные в понятный для продукта формат, а также осуществляет валидацию.

Рисунок 15. Настройка интеграции через конструктор в R-Vision VM

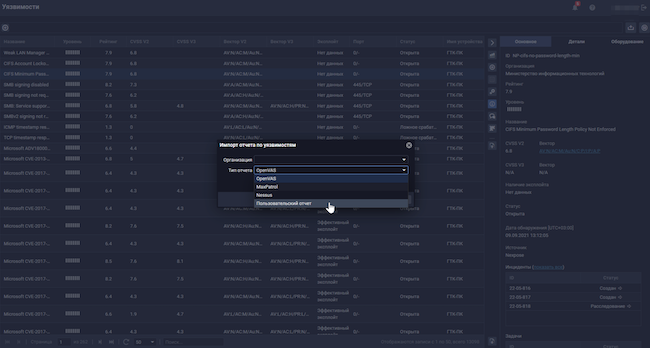

Загрузка информации об уязвимостях из отчётов сканеров и пользовательского Excel-файла

Система позволяет загружать уязвимости из файлов от сканеров безопасности. Для этого необходимо выгрузить отчёт об уязвимостях из сканера в требуемом формате, а затем осуществить импорт, выбрав соответствующий источник.

Пользователь также может импортировать уязвимости сам, заполнив вручную шаблон Excel-отчёта. Карточки уязвимостей, созданные при импорте пользовательского отчёта, можно редактировать.

Рисунок 16. Импорт отчётов от сканеров безопасности и пользовательского отчёта в R-Vision VM

Приоритизация уязвимостей

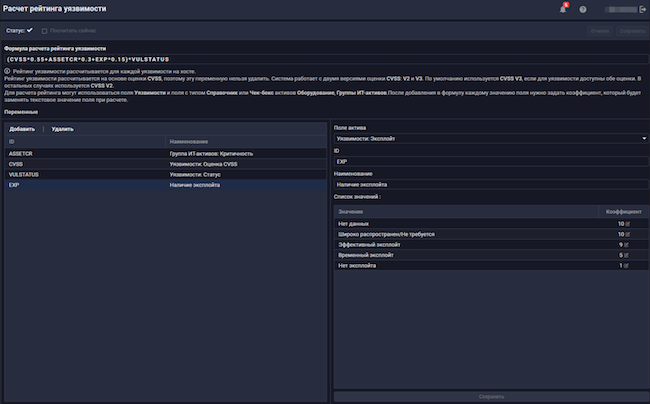

Настройка формулы расчёта рейтинга и уровней критической значимости

Для того чтобы R-Vision VM при получении списка уязвимостей автоматически рассчитывал их рейтинг с учётом специфики инфраструктуры и её информационных систем, потребуется настроить формулу. Рейтинг рассчитывается для каждой новой уязвимости на оборудовании и пересчитывается при появлении изменений в её атрибутах. При необходимости пересчёт можно запустить вручную.

Рисунок 17. Настройка формулы расчёта рейтинга уязвимостей в R-Vision VM

Уровни критической значимости отображают степень риска в соответствии с рассчитанным рейтингом уязвимости. Диапазоны рейтинга для каждого уровня можно изменять. При этом сами уровни критической значимости также используются в политиках управления уязвимостями для автоматизации реагирования и их обработки.

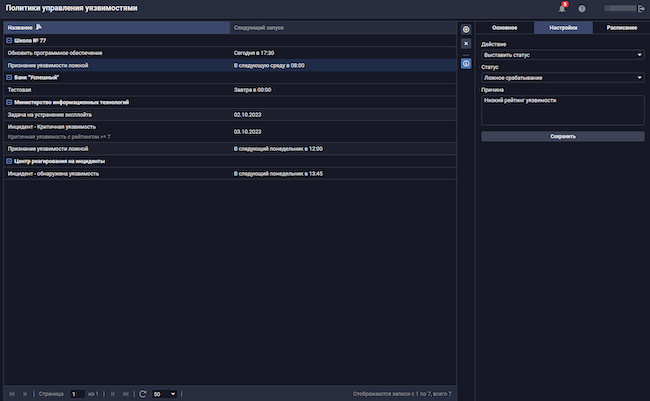

Настройка политик управления уязвимостями

Политики дают пользователям возможность создавать правила обработки уязвимостей. Руководствуясь этими правилами, система будет выполнять автоматические действия в отношении обнаруженных уязвимостей. Политика применяется к уязвимостям, которые соответствуют заданным критериям. В одном критерии можно указать несколько значений, а также добавить критерии-исключения. Если в одной политике назначено несколько критериев, пользователь может настроить правила их срабатывания с помощью логических операторов «И» / «ИЛИ», а также скобок для указания приоритета выполнения.

Помимо указания критериев, в политике задаются действия и настраивается расписание выполнения. Ниже представлена политика по исключению нерелевантных уязвимостей.

Рисунок 18. Настройка политики, помечающей уязвимости как ложные срабатывания, в R-Vision VM

Кроме того, при помощи политик можно автоматически формировать задачи и инциденты, менять статус уязвимостей, а также удалять устаревшие записи об уязвимостях из системы.

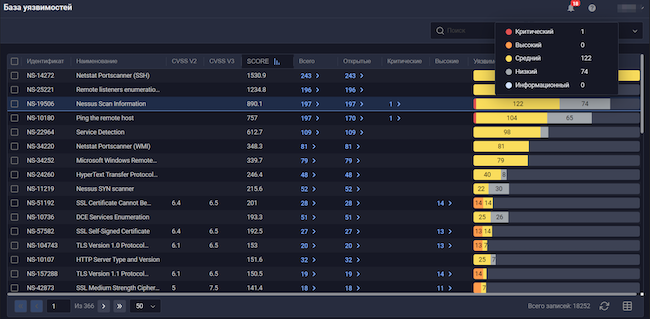

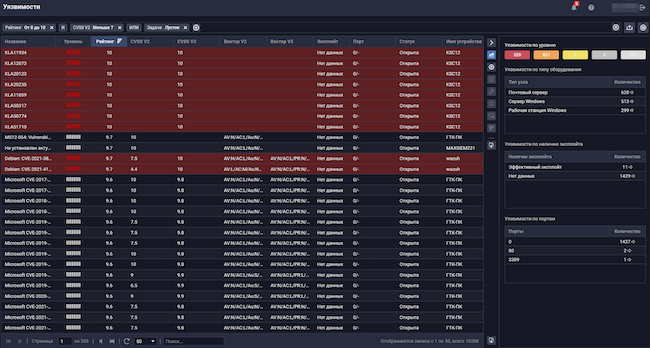

Приоритизация уязвимостей в разделе «База уязвимостей»

База содержит агрегированные данные по уникальным уязвимостям и их связям на оборудовании. Для каждой уникальной уязвимости доступна сортировка по готовым срезам: полный перечень, открытые уязвимости по каждому уровню критической значимости, а также суммарный рейтинг (SCORE) всех её открытых экземпляров на оборудовании.

Кроме этого, из каждого показателя доступен переход к отфильтрованному списку уязвимостей на оборудовании. В разделе возможно осуществлять поиск по всем необходимым атрибутам уникальной уязвимости, в том числе CVE-идентификатору, наименованию, описанию, решению. Полную информацию об уязвимости можно посмотреть в её карточке.

Рисунок 19. Раздел «База уязвимостей» в R-Vision VM

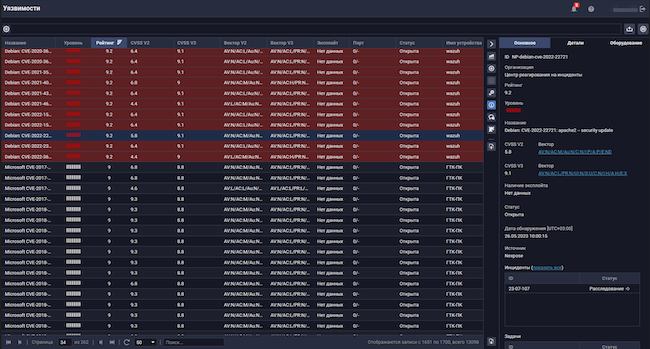

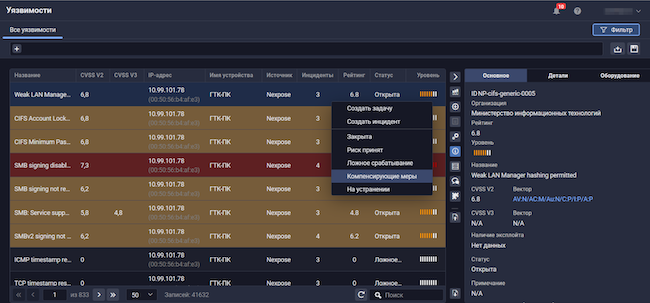

Приоритизация уязвимостей в разделе «Уязвимости»

В разделе «Уязвимости» ведётся работа с обнаруженными уязвимостями на оборудовании. Для списка доступны фильтры и сортировки по всем атрибутам, а также сквозной поиск. В списке можно увидеть, какие уязвимости добавлены в задачу или инцидент. В карточке уязвимости есть возможность посмотреть идентификаторы и статусы задач и инцидентов, а также перейти к ним.

Рисунок 20. Раздел «Уязвимости» в R-Vision VM

Для уязвимости на оборудовании можно создать дополнительные поля. Пользовательские поля применяются для указания дополнительной информации об уязвимости и специфике её устранения.

Рисунок 21. Пользовательские поля для уязвимости в R-Vision VM

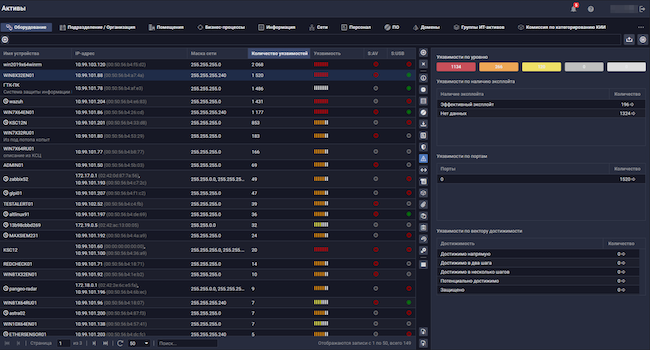

Работа с уязвимостями в разделе «Активы»

Информацию об уязвимостях на активе можно посмотреть в боковой карточке актива и из доступного распределения по уровням критической значимости перейти в отфильтрованный список уязвимостей на оборудовании. Перечень оборудования можно отсортировать по количеству уязвимостей на активе, а также по наивысшему уровню критической значимости уязвимостей на активах.

Рисунок 22. Статистика по уязвимостям для актива в R-Vision VM

Для группы ИТ-активов также доступна сводная информация об уязвимостях по уровням критической значимости, откуда можно перейти к отфильтрованному списку уязвимостей на оборудовании.

Рисунок 23. Статистика по уязвимостям для группы ИТ-активов в R-Vision VM

Устранение уязвимостей

Пользовательские статусы уязвимостей

R-Vision VM позволяет создавать пользовательские статусы уязвимостей, которые можно применять в качестве переменной в формуле расчёта рейтинга, что даст более понятную картину критической значимости уязвимостей в течение всего процесса. Функциональность платформы даёт возможность задать для уязвимости любой требуемый набор статусов.

Рисунок 24. Смена статуса уязвимости в R-Vision VM

При настроенной интеграции сформированные задачи на устранение уязвимостей будут автоматически отправляться в систему технической поддержки (Service Desk) ИТ-подразделения. Статусы и комментарии задач в Service Desk и R-Vision VM при этом будут синхронизироваться. Кроме того, в системе можно отслеживать прогресс устранения уязвимостей, содержащихся в задаче.

Рисунок 25. Прогресс задачи на устранение уязвимостей в R-Vision VM

Контроль устранения уязвимостей

Работа с уязвимостями в разделах «Уязвимости» и «База уязвимостей»

В R-Vision VM есть несколько способов контролировать устранение уязвимостей.

В разделах «База уязвимостей» и «Уязвимости» доступен широкий выбор сортировок и способов фильтрации, а также сквозной поиск по всем необходимым атрибутам. Можно сохранять интересующие выборки в фильтры, использовать их в дашбордах. Например, фильтрация по оборудованию и данные о датах устранения уязвимостей дают возможность понять, сколько уязвимостей открыто и закрыто.

Рисунок 26. Контроль устранения уязвимостей в разделе «Уязвимости» в R-Vision VM

В разделе «База уязвимостей» возможно осуществлять контроль в разрезе каждой уникальной уязвимости, за счёт чего узнавать, сколько всего связей с оборудованием у конкретной уязвимости, сколько у неё открытых связей (статус «Открыта») и какой уровень критической значимости они имеют. При этом разница между числами имеющихся и открытых уязвимостей будет означать количество обработанных уязвимостей.

Дашборды

Для наглядной демонстрации ключевых метрик по уязвимостям в R-Vision VM имеется перечень преднастроенных дашбордов со срезами информации об активах и уязвимостях. Также система содержит конструктор графиков, при помощи которого можно создавать пользовательские дашборды.

Рисунок 27. Дашборды по уязвимостям в R-Vision VM

Пользователь может самостоятельно настраивать дашборды, выбирая различные виды представления срезов, сортировки и способы группировки данных по уязвимостям. Помимо этого существует возможность использовать сохранённые фильтры по уязвимостям для построения дашборда.

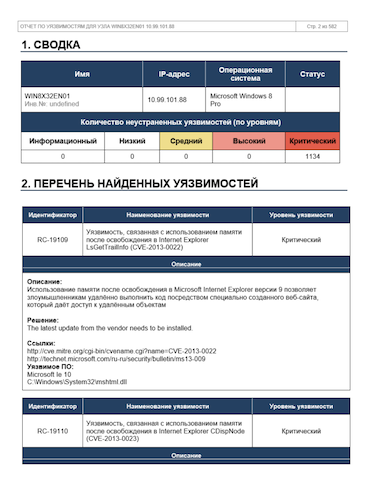

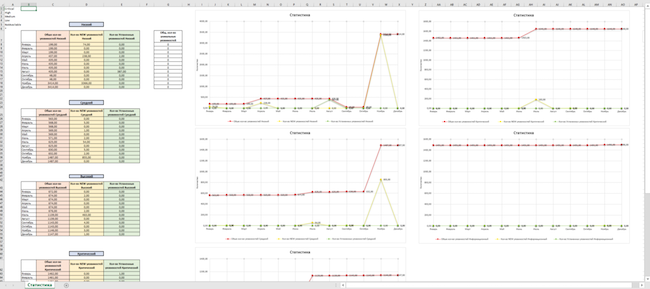

Отчёты

Система R-Vision VM позволяет формировать преднастроенные отчёты по уязвимостям для групп ИТ-активов, сетей, оборудования. Эти отчёты дают пользователю возможность получать сводные данные об активах и обнаруженных на них уязвимостях. С помощью конструктора отчётов создаются новые шаблоны. Пользователь может сформировать любое количество произвольных отчётов по интересующим его данным и с их помощью проводить детальный анализ ситуации по уязвимостям в инфраструктуре.

Рисунок 28. Отчёт по уязвимостям для узла в R-Vision VM

Рисунок 29. Пользовательский отчёт по уязвимостям в формате Excel

Задачи на устранение уязвимостей

В R-Vision VM существует функциональность настройки сценариев реагирования, которая позволяет автоматизировать процесс управления уязвимостями.

С помощью сценариев реагирования пользователь может определить критерии и автоматические действия системы при взаимодействии с коллегами из смежных ИТ-подразделений или настроить запуск сканирования того или иного оборудования либо группы ИТ-активов. Это позволяет существенно снизить время реагирования на инциденты в ИБ, где требуется устранение уязвимостей.

Рисунок 30. Сценарии реагирования в задаче на устранение уязвимости в R-Vision VM

Выводы

R-Vision VM обеспечивает полный цикл управления уязвимостями. Благодаря интеграциям с любыми системами и собственному механизму инвентаризации и сканирования на уязвимости продукт способен обеспечить контроль состояния безопасности инфраструктуры, а также снизить риски. Имея функциональность агрегации данных из нескольких источников, пользователи могут получать данные по уязвимостям из нескольких сканеров.

Благодаря формуле расчёта рейтинга и политикам управления поступающие уязвимости будут приоритизированы и преобразованы в задачи на устранение в автоматическом режиме, ещё до анализа ИБ-специалистом.

Возможность создавать свои статусы уязвимостей позволяет использовать свою статусную модель в задачах на устранение, а интеграция с системой класса Service Desk — организовать синхронизацию и эффективно контролировать задачи по устранению уязвимостей.

Система R-Vision VM обладает необходимой функциональностью для анализа и приоритизации уязвимостей. В разделе «База уязвимостей» можно сразу увидеть текущее состояние всех уникальных уязвимостей — количество уязвимостей на оборудовании, их распределение по уровням критической значимости. В комплексе со SCORE (суммарным рейтингом уязвимостей на оборудовании) эти сгруппированные данные позволят сразу же оценить ситуацию и расставить приоритеты: какие уязвимости нужно устранять в первую очередь. В разделе «Уязвимости» присутствует широкий перечень фильтров и сортировок, а также сквозной поиск для более эффективной работы. В системе есть возможность создавать пользовательские поля для указания дополнительной информации по уязвимостям.

Реализованный в продукте менеджер задач позволяет контролировать созданные задачи на устранение уязвимостей и отслеживать их прогресс. Наконец, встроенные конструкторы для создания пользовательских дашбордов и отчётов делают процесс мониторинга и оценки метрик по управлению уязвимостями быстрым и удобным.

Достоинства:

- Широкие интеграционные возможности для получения инвентаризационных данных, интеграция с большинством сканеров безопасности и другими системами для получения данных по уязвимостям, а также возможность создания записей об уязвимостях вручную.

- Автоматическая приоритизация уязвимостей по любым атрибутам уязвимости и актива, удобный интерфейс для приоритизации и контроля уязвимостей, содержащий встроенные группировки по важным атрибутам. Есть возможность создания пользовательских атрибутов и статусов уязвимостей.

- Автоматическое создание задач / инцидентов по заданным критериям.

- Сканер уязвимости и полный процесс управления уязвимостями в одном решении.

- Полнофункциональные конструкторы отчётов и графиков.

- Соответствие требованиям регуляторов: приказу ФСТЭК России № 239 (п. 12.6 — анализ уязвимостей значимого объекта), методическому документу ФСТЭК России от 17 мая 2023 г. («Руководство по организации процесса управления уязвимостями»), ГОСТ Р 56546-2015 («Защита информации. Уязвимости информационных систем»).

Недостатки:

- Собственный сканер уязвимостей находится на ранней стадии разработки.

- На момент написания обзора нет сертификата ФСТЭК России (планируется получить в 2024 году).