Сертификат AM Test Lab

Номер сертификата: 314

Дата выдачи: 02.11.2020

Срок действия: 02.11.2025

- Введение

- Поставка данных об угрозах в режиме реального времени

- Системные требования сервиса ESET Threat Intelligence

- Сценарии использования сервиса ESET Threat Intelligence

- Выводы

Введение

В настоящее время для защиты внутренних ИТ-ресурсов от различных угроз традиционно используются антивирусные средства обеспечения безопасности, системы борьбы с несанкционированным доступом, средства межсетевого экранирования, контроля защищённости, системы обнаружения вторжений и другие решения. При таком подходе возможно выявлять заражённые объекты, удалять и обезвреживать их, обнаруживать несанкционированное проникновение в систему (или попытки такого проникновения), выявлять уязвимые места в ней и т. д.

Однако всё чаще злоумышленники атакуют целевые системы через ресурсы клиентов и партнёров организации, внешние сервисы, предоставляемые самой организацией и используемые её сотрудниками.

Скомпрометированный внешний ресурс является источником угроз для внутренней ИТ- инфраструктуры организации, а непосредственно повлиять на порядок его защиты часто не представляется возможным в силу различных причин юридического, финансового или технического характера. Поэтому удобно иметь информацию о текущей активности киберпреступников в отношении конкретной организации и используемых её сотрудниками внешних ресурсов, а также партнёров, клиентов, сервисных служб и иных субъектов, которым эта организация доверяет.

Сервис ESET Threat Intelligence (далее — «ESET TI») собирает информацию об актуальных угрозах, проводит её анализ и предоставляет подробное описание действий злоумышленников в отношении конкретной организации, что позволяет заблаговременно изучить возможные векторы атак, разработать и внедрить комплекс мер защиты, направленных на снижение вероятности достижения поставленных целей злоумышленниками.

Такие возможности сервиса ESET TI обусловлены:

- наличием большого количества доверенных источников данных об угрозах, общей численностью более 110 млн сенсоров, распределённых территориально;

- тщательным анализом подозрительных объектов, поступающих от внешних источников, в собственных исследовательских центрах;

- применением собственной системы репутации ESET LiveGrid, содержащей актуальную информацию о новых угрозах;

- использованием современных технологий машинного обучения для автоматизации принятия решений и оценки возможных угроз.

Источники данных об угрозах

Основным источником данных является облачная система ESET LiveGrid. Она аккумулирует сведения, поступающие от сенсоров, установленных на клиентских узлах. По оценке самой компании речь идёт о более чем 110 млн сенсоров, наполняющих базу данных системы ESET LiveGrid сведениями об опасных и потенциально опасных файловых объектах, выявляемых средствами антивирусной защиты производства ESET.

Поступившие от сенсоров данные подвергаются дополнительной обработке в облачной песочнице — выполняется запуск подозрительных файлов с последующим поведенческим анализом и сравнением с уже имеющимися образцами (описаниями) ранее выявленных вредоносных объектов.

Другим источником информации об угрозах являются трекеры бот-сетей, аккумулирующие данные о текущей активности ботнетов: целях, регионах распространения и датах выявления.

Технологии машинного обучения

В нынешней реализации сервиса используется шесть методов машинного обучения, направленных на структурирование и упорядочивание информации в базах данных по различным категориям: безопасный объект, потенциально опасный (нежелательный) объект, вредоносная программа. Машинное обучение позволяет с высочайшей точностью детектировать неизвестные прежде вредоносные программы и угрозы «нулевого дня», основываясь на комбинации статического и динамического анализа.

Поставка данных об угрозах в режиме реального времени

Сервис ESET TI формирует потоки данных («фиды»):

- о ботнетах (наименование, активность, территориальное размещение серверов, характеристики серверов управления, данные о том, в отношении каких объектов запланировано действие ботнетов),

- о вредоносных доменах (перечень с указанием причин, по которым они отнесены к вредоносным, список URL-ссылок на вредоносные объекты),

- об угрозах в виде базы данных сигнатур вредоносных программ.

Такой вариант взаимодействия с сервисом ESET TI удобен в тех случаях, когда организация-клиент не предоставляет экспертам компании ESET никаких сведений о собственной ИТ-инфраструктуре, клиентах и пр. Получая полные детализированные данные обо всех существующих актуальных угрозах (фиды) от сервиса ESET TI, организация-клиент самостоятельно производит их разбор и выделяет те, которые представляют для неё интерес. Эта задача сильно упрощается, если у организации-клиента есть собственная система регистрации и анализа событий по информационной безопасности. Данные распространяются в двух форматах: JSON и STIX. Это позволяет относительно легко импортировать их в различные SIEM-системы.

Данные из сервиса ESET TI доступны клиентам посредством веб-портала, через выгрузку потоков данных об угрозах (фидов) или путём использования API.

Использование веб-портала

Выбрав такой режим взаимодействия с сервисом ESET TI, пользователь получает доступ к предоставляемой информации через веб-браузер. Для обращения к сервису ESET TI в адресной строке браузера указываем https://eti.eset.com и в открывшемся окне вводим учётные данные клиента сервиса.

Рисунок 1. Окно ввода учётных данных в сервисе ESET Threat Intelligence

После успешного прохождения процедуры аутентификации получаем доступ к главной панели сервиса, на которой располагается набор виджетов.

Рисунок 2. Главная панель сервиса ESET Threat Intelligence

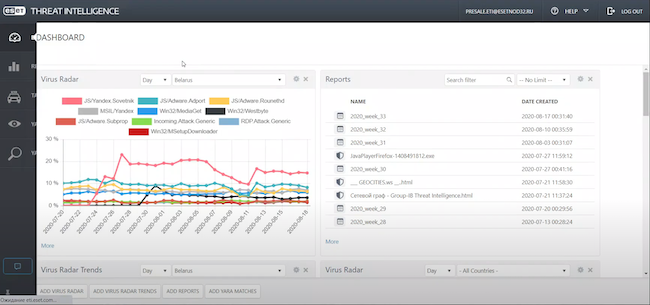

В левой части главной панели находится окно сервиса ESET Virus Radar. В нём можно сформировать выборку по активности вредоносных программ за день, месяц или год по всем странам или по какой-либо конкретной.

Рисунок 3. Окно Virus Radar в сервисе ESET Threat Intelligence

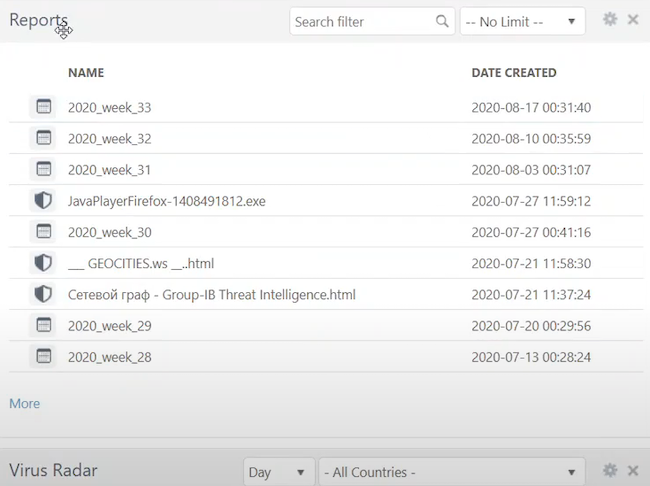

В правой части главной панели расположено окно с быстрыми ссылками на сформированные отчёты. Встроенная система фильтрации позволяет быстро находить нужный материал.

Рисунок 4. Окно быстрых ссылок на отчёты в сервисе ESET Threat Intelligence

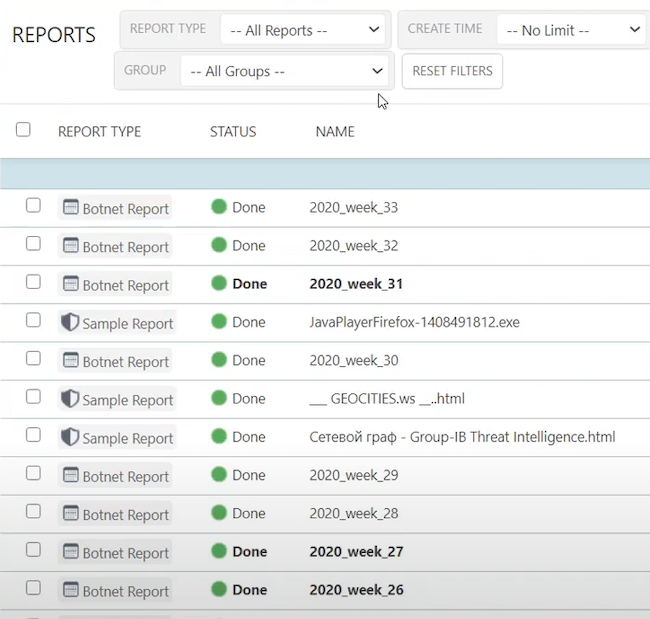

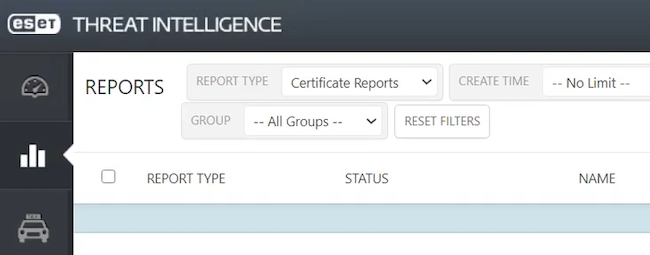

Все отчёты сгруппированы на отдельной вкладке «Reports» и имеют более развитую систему фильтрации.

Рисунок 5. Раздел отчётов в сервисе ESET Threat Intelligence

В разделе отчётов представлено несколько категорий информационных сводок:

- о создании фальшивых интернет-ресурсов (Phishing Reports),

- о поддельных SSL-сертификатах (Certificate Reports),

- общие отчёты по бот-сетям (Botnet Reports).

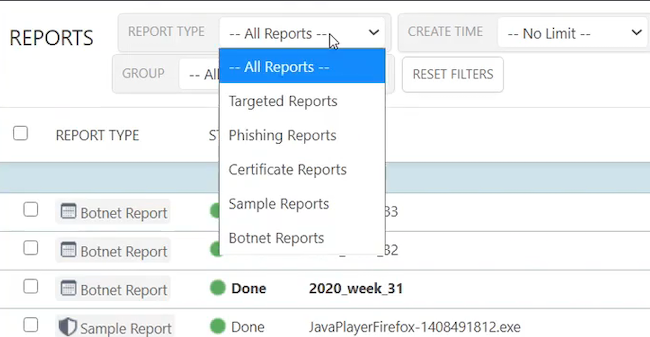

Рисунок 6. Фильтр выбора категории искомых данных в сервисе ESET Threat Intelligence

Рисунок демонстрирует окно выбора нужной категории отчётов.

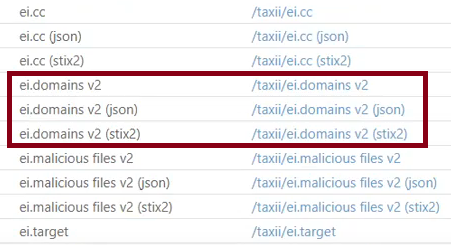

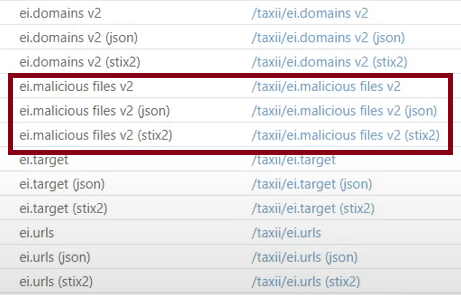

Использование фидов

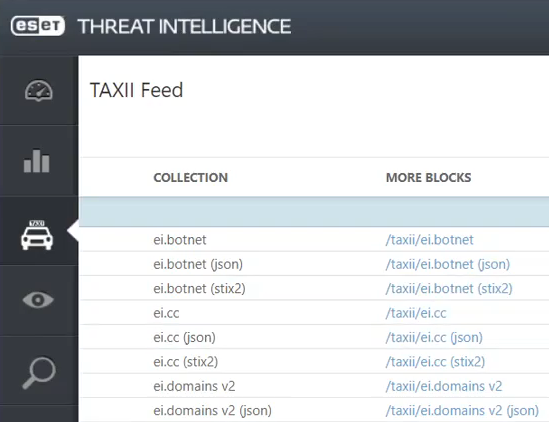

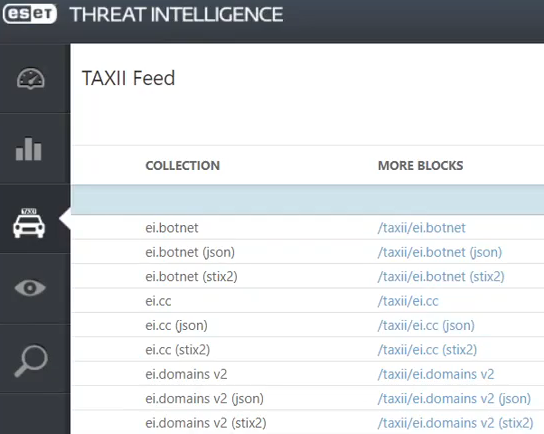

Формируемые фиды ориентированы на их обработку в SIEM-системах. Общий перечень фидов, доступный через веб-консоль, представлен на рисунке ниже.

Рисунок 7. Сформированный перечень фидов в сервисе ESET Threat Intelligence

Структура данных описана в документации на сервис в разделе «TAXII feeds». Примеры работы с фидами представлены ниже — в сценариях использования сервиса ESET TI.

Использование API

Такой режим взаимодействия ориентирован на автоматизацию различных процессов, например связанных с отправкой образцов на анализ в адрес портала ESET TI и получением вердиктов или отчётов по результатам проверки. Описание работы через API представлено в соответствующем разделе документации на сервис.

Системные требования сервиса ESET Threat Intelligence

Для взаимодействия с веб-консолью сервиса ESET TI на рабочую станцию требуется установить браузер Google Chrome или Mozilla Firefox. Никаких иных специальных требований к составу программного обеспечения рабочих станций не предъявляется.

Сценарии использования сервиса ESET Threat Intelligence

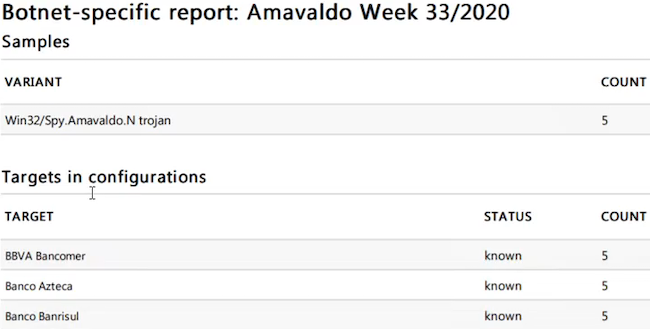

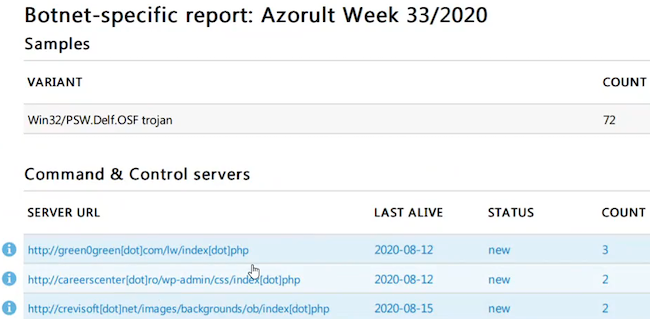

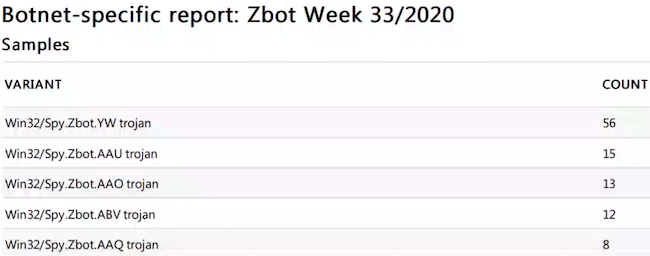

Анализ активности ботнетов

Информация об активных бот-сетях доступна в разделе «Reports» веб-консоли сервиса ESET TI.

Рисунок 8. Пример общего отчёта об активности бот-сетей в PDF-формате

Отчёт начинается обзором глобальной активности бот-сетей (Global Statistics). Затем расположена информация о целях, в отношении которых действуют бот-сети.

Рисунок 9. Пример целевой аудитории ботнета в сервисе ESET Threat Intelligence

Общий отчёт не раскрывает внутреннюю информацию об организациях, атакованных злоумышленниками.

В следующей части отчёта представлены сведения о командных серверах и серверах управления ботнетами.

Рисунок 10. Пример данных о серверах управления в сервисе ESET Threat Intelligence

При этом в отчёте приводятся данные о составе обнаруженного вредоносного кода, распространяемого ботнетами.

Рисунок 11. Пример данных о вредоносном коде

В конце отчёта приводятся сведения о его составе и использованных обозначениях.

Выявление нелегитимных интернет-ресурсов

При планировании фишинговых атак злоумышленники могут создавать поддельные ресурсы, имитирующие легальные интернет-сервисы. Своевременное выявление таких подделок позволяет затруднить деятельность киберпреступников. Мониторинг появления фальшивых интернет-сервисов — тоже часть функциональности ESET TI; результаты его работы размещаются в разделе «Reports» веб-консоли и будут выведены при выборе значения «Certificate Reports» в фильтре «Report Type».

Рисунок 12. Интерфейс доступа к отчётам по выявленным поддельным интернет-ресурсам в сервисе ESET Threat Intelligence

Открыв отчёт, пользователь видит, когда, кем и на какие домены была произведена регистрация, а также кто является регистратором. Этой информации достаточно для того, чтобы на законных основаниях прекратить работу фальшивого интернет-сервиса.

Интеграция с внешними системами

Этот сценарий использования телеметрического сервиса ESET TI хорошо зарекомендовал себя в различных проектах. В частности, это подтверждается пресс-релизами о технологическом партнёрстве ESET с компанией BI.ZONE и Ассоциацией банков России, о стратегическом соглашении с компанией «Ростелеком-Солар». В рамках указанного взаимодействия была организована интеграция сервиса ESET TI с используемыми решениями партнёров.

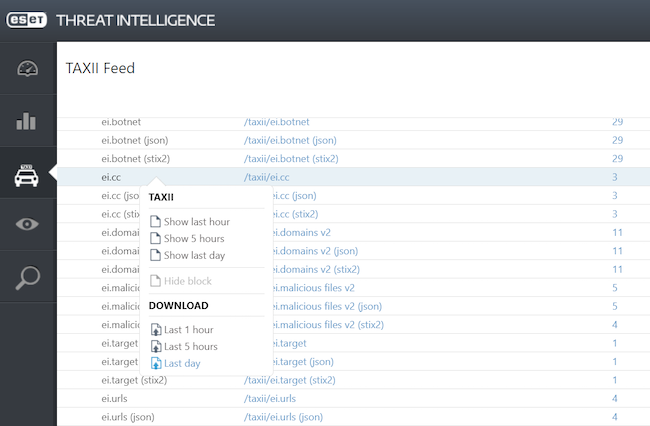

Перечни данных, поставляемых в режиме реального времени, доступны для просмотра через веб-консоль на вкладке «TAXII Feed» сервиса ESET TI. Все данные представлены в двух форматах — STIX и JSON, что позволяет организовать взаимодействие с внешними системами, например класса SIEM.

Рисунок 13. Набор данных, поставляемых во внешние системы

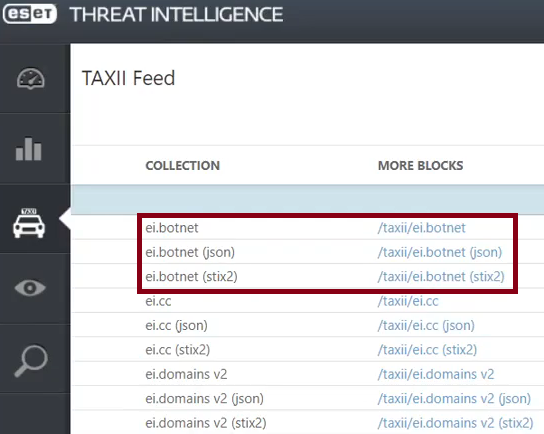

В представленном на рисунке примере видны несколько категорий данных. Во-первых, сведения по бот-сетям включают информацию по их активности, различные характеристики, территориальную распространённость и пр.

Рисунок 14. Наборы данных по ботнетам в сервисе ESET Threat Intelligence

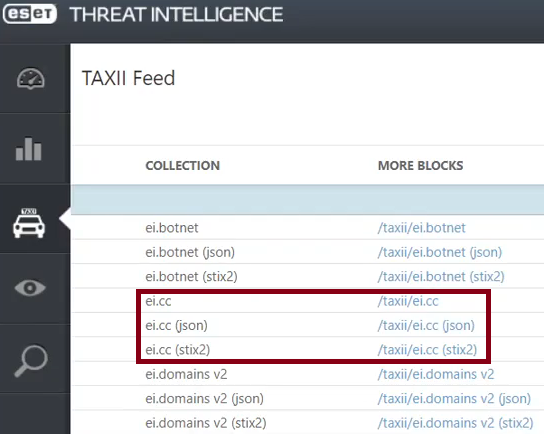

Также есть информация по серверам управления бот-сетями.

Рисунок 15. Данные по серверам управления в сервисе ESET Threat Intelligence

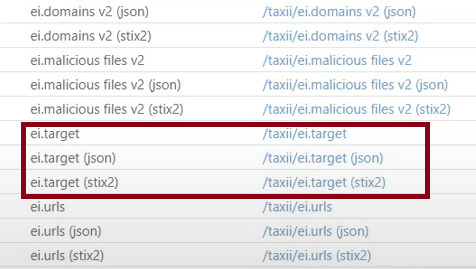

Из конфигурационных файлов извлекаются сведения по атакуемым системам (целям).

Рисунок 16. Данные по целям ботнетов в сервисе ESET Threat Intelligence

Во-вторых, распространяется информация по вредоносным ресурсам. К ней относятся сведения по доменам, участвующим в мошеннической или фишинговой активности либо используемым для распространения вредоносных программ.

Рисунок 17. Вредоносные домены в сервисе ESET Threat Intelligence

Сюда же относятся сведения в виде URL-ссылок на опасные ресурсы.

Рисунок 18. URL-ссылки на вредоносные ресурсы в сервисе ESET Threat Intelligence

Третью группу рассылаемых данных составляют материалы из антивирусной базы ESET.

Рисунок 19. Антивирусные сигнатуры в сервисе ESET Threat Intelligence

В веб-портале сервиса ESET TI доступна возможность скачивания фидов, накопленных за определённый период времени.

Рисунок 20. Пример выгрузки данных во внешний файл в сервисе ESET Threat Intelligence

В качестве примера для выгрузки взят набор данных по вредоносным URL-ссылкам, собранным за 24 часа. Пример представления выгружаемых сведений в JSON-формате показан на рисунке ниже.

Рисунок 21. Пример представления выгружаемых данных из сервиса ESET Threat Intelligence

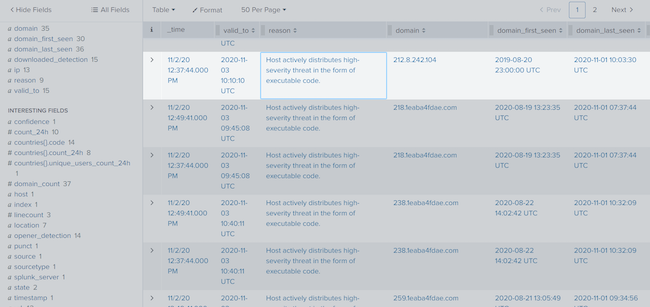

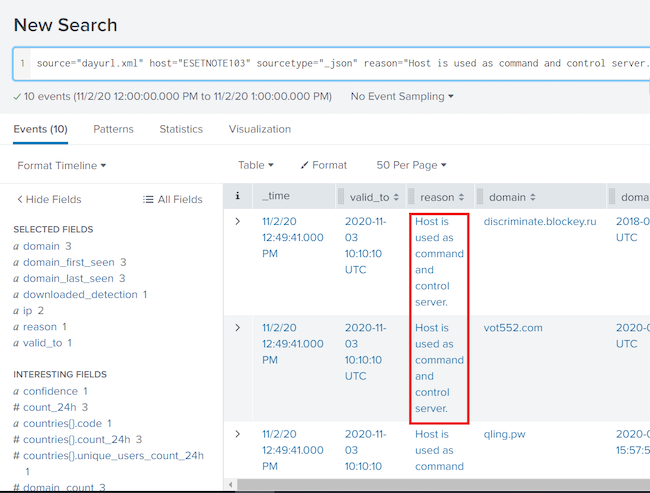

Раскрыв выгруженный файл в SIEM-системе, видим состав данных, собираемых сервисом ESET TI. Пример вывода представлен на рисунке ниже.

Рисунок 22. Пример данных, загруженных в SIEM-систему

Состав колонок строго определён. Например, на представленном ниже рисунке в выбранной колонке раскрываются данные о причине попадания ресурса в список опасных объектов. В частности, здесь причиной является использование хоста в качестве командного сервера для вредоносных агентов.

Рисунок 23. Состав полей: причина попадания в перечень вредоносных ресурсов

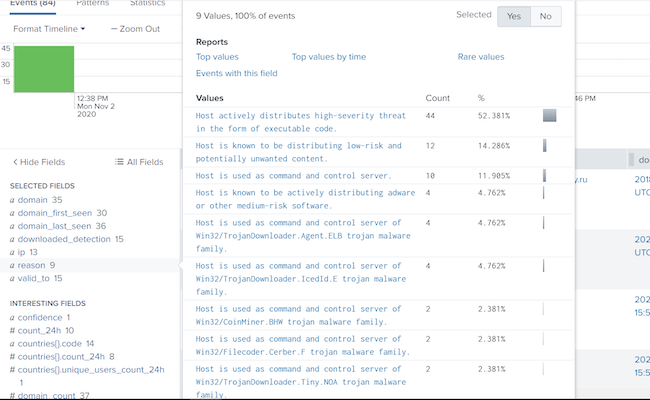

При необходимости, выбрав соответствующее поле, увидим статистику по наиболее частым причинам определения ресурса в качестве вредоносного. В приведённом ниже примере наиболее частой причиной обозначена «Host actively distributes high-severity threat in the form of executable code» («Хост активно распространяет угрозу высокого уровня опасности в форме исполняемого кода»).

Рисунок 24. Статистика попадания ресурсов в перечень вредоносных в сервисе ESET Threat Intelligence

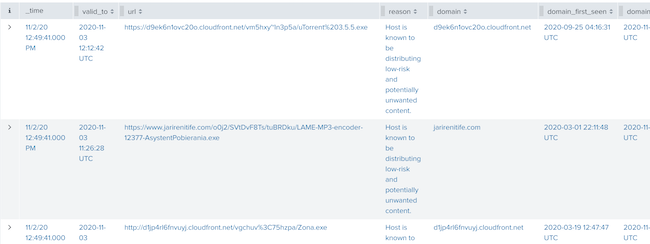

В другой колонке представлены прямые ссылки, блокируемые средствами антивирусной защиты.

Рисунок 25. Блокируемые ссылки на вредоносные ресурсы

Выводы

Телеметрический сервис ESET Threat Intelligence представляет собой решение, которое позволит получить информацию о киберугрозах, необходимую для принятия превентивных мер, тем самым свести к минимуму возможный ущерб от реализации этих угроз, а в ряде случаев — полностью исключить его. Для использования сервиса потребуется привлечение специалистов, прошедших необходимое обучение, имеющих профильное образование по направлению «Информационная безопасность».

По итогам знакомства с сервисом ESET TI отметим ряд моментов.

Расположение элементов управления веб-интерфейса сервиса выглядит логичным, цветовая схема не вызывает дискомфорта и позволяет сосредоточиться на выполнении необходимых операций. Предусмотрена возможность получения справочной информации при работе в веб- консоли сервиса.

Интерфейс ESET TI не локализован, справочный материал также не имеет русскоязычного содержания. Это требует назначать на должность работника, использующего данный сервис, специалиста со знанием английского языка. Учитывая современные реалии и требования к специалистам по обеспечению информационной безопасности, такая особенность не должна вызывать серьёзных трудностей у потребителей сервиса ESET TI. Тем не менее было бы полезно обеспечить возможность формирования отчётов на русском языке.

При работе с отчётами в веб-консоли возможно использование фильтров для выделения материалов по заданным критериям: категория отчёта, время его создания, владелец. Однако поиск данных внутри отчёта возможен только после его выгрузки во внешний файл — средствами просмотра PDF-документов; альтернативой является написание внешнего приложения для обработки информации в формате XML.

Предоставляемые сервисом ESET TI наборы данных отличаются большой степенью детализации, что может быть использовано как коммерческими, так и государственными структурами при проведении работ по адаптации системы защиты к текущей активности злоумышленников в сети. Использование только собственных ресурсов в качестве источников данных об активности киберпреступников, о распространении вредоносных программ и деятельности ботнетов вызывает двойственное чувство. С одной стороны, это можно рассматривать как самоограничение возможностей по выявлению нелегитимной деятельности. С другой стороны, такое ограничение нивелируется большим количеством собственных сенсоров на фоне широкого территориального охвата. При этом снижается вероятность ложноположительных срабатываний в случае использования информации от ESET TI, что на наш взгляд является существенной положительной особенностью сервиса.

Достоинства:

- Для использования сервиса не требуется установка дополнительного программного обеспечения на компьютеры пользователей (клиентов).

- Потребителям сервиса предоставляются только данные, что не подпадает под ограничения в рамках политики импортозамещения.

- Состав предоставляемых данных не является узкоспециализированным, охватывает объекты, принадлежащие к различным экономическим отраслям.

- В отчётах приводятся комментарии, поясняющие представленную в них информацию.

- Потенциальным потребителям сервиса предоставляется тестовый период без ограничений по функциональным возможностям.

Недостатки:

- Применение только собственных (вендорских) источников данных может затруднить сопоставление перечней угроз при использовании сервиса ESET TI совместно с TI-платформами других производителей.

- Отсутствуют русскоязычный интерфейс и русскоязычная документация по сервису; также нет возможности формировать отчёты на русском языке.

- Нет встроенной системы поиска данных по сформированным отчётам внутри веб-консоли сервиса ESET TI.